Microsoft 365 principer för nätverksanslutningar

Denna artikel gäller för både Microsoft 365 Enterprise och Office 365 Enterprise.

Innan du börjar planera ditt nätverk för Microsoft 365-nätverksanslutning är det viktigt att förstå anslutningsprinciperna för säker hantering av Microsoft 365-trafik och få bästa möjliga prestanda. Den här artikeln hjälper dig att förstå den senaste vägledningen för att optimera Microsoft 365-nätverksanslutningen på ett säkert sätt.

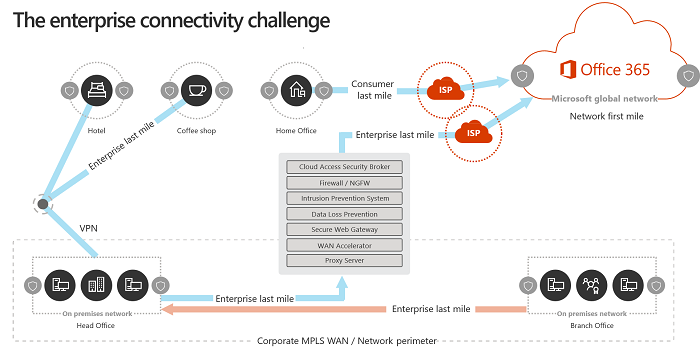

Traditionella företagsnätverk är främst utformade för att ge användarna tillgång till program och data som finns på ett företag som använder datacenter med stark omkretssäkerhet. Den traditionella modellen förutsätter att användare kommer åt program och data inifrån företagets nätverksomkrets via WAN-länkar från filialkontor eller via fjärråtkomst över VPN-anslutningar.

Antagandet av SaaS-program som Microsoft 365 flyttar en del av tjänsterna och data utanför nätverksomkretsen. Om du inte har optimering blir trafik mellan användare och SaaS-program underkastad svarstid via paketkontroll, hårnålar i nätverk, oavsiktliga anslutningar till geografiskt avlägsna slutpunkter och andra faktorer. Du kan säkerställa bästa Microsoft 365 prestanda och tillförlitlighet genom att förstå och implementera riktlinjer för viktig optimering.

I den här artikeln får du lära dig mer om:

- Microsoft 365 arkitektur när det gäller kundanslutning till molnet

- Uppdaterade Microsoft 365-anslutningsprinciper och strategier för att optimera nätverkstrafik och slutanvändarens upplevelse

- Office 365 slutpunkter webbtjänst som gör det möjligt för nätverksadministratörer att använda en strukturerad lista med slutpunkter för användning vid nätverksoptimering

- Vägledning för att optimera anslutningen till Microsoft 365-tjänster

- Jämför säkerhet för nätverksområde med Slutpunktssäkerhet

- Alternativ för stegvis optimering för Microsoft 365-trafik

- Microsoft 365 anslutningstest, ett nytt verktyg för att testa grundläggande anslutningsbarhet till Microsoft 365

Microsoft 365-arkitektur

Microsoft 365 är ett distribuerat SaaS-moln (Programvara som en tjänst) som tillhandahåller produktivitets- och samarbetsscenarier genom en mängd olika mikrotjänster och program. Exempel är Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, Office i en webbläsare och många andra. Även om specifika Microsoft 365-program kan ha sina unika funktioner när det gäller kundens nätverk och anslutning till molnet, delar de alla några viktiga huvudkonton, mål och arkitekturmönster. Dessa principer och arkitekturmönster för anslutning är typiska för många andra SaaS-moln. Samtidigt skiljer de sig från de vanliga distributionsmodellerna för moln som plattform som en tjänst och infrastruktur som en tjänst, till exempel Microsoft Azure.

En av de viktigaste arkitekturfunktionerna i Microsoft 365 (som ofta missas eller misstolkas av nätverksarkitekter) är att det är en verkligt global distribuerad tjänst, i samband med hur användare ansluter till den. Platsen för Microsoft 365-målklientorganisationen är viktig för att förstå var kunddata lagras i molnet. Användarupplevelsen med Microsoft 365 innebär dock inte att ansluta direkt till diskar som innehåller data. Användarvänligheten med Microsoft 365 (inklusive prestanda, tillförlitlighet och andra viktiga kvalitetsegenskaper) inbegriper anslutningar via högt distribuerade tjänst framdörrar som är skalade över hundratals av Microsoft-platser över hela världen. I de flesta fall uppnås den bästa användarupplevelsen genom att låta kundnätverket dirigera användarförfrågningar till närmaste startpunkt för Microsoft 365-tjänsten. Det här är att föredra i stället för att ansluta till Microsoft 365 via en utgående punkt på en central plats eller region.

För de flesta kunder distribueras Microsoft 365-användare på många platser. För att uppnå bästa resultat bör de principer som beskrivs i det här dokumentet granskas från utskalningssynpunkt (inte uppskalning). Samtidigt som du fokuserar på att optimera anslutningen till närmaste plats i Microsofts globala nätverk, inte till den geografiska platsen för Microsoft 365-klientorganisationen. I grund och botten innebär detta att även om Microsoft 365-klientdata kan lagras på en specifik geografisk plats, förblir Microsoft 365-upplevelsen för den klientorganisationen distribuerad. Den kan finnas i mycket nära närhet (nätverk) till varje slutanvändarens plats som klientorganisationen har.

Principer för Microsoft 365-anslutning

Microsoft rekommenderar följande principer för att uppnå optimala Microsoft 365-anslutningar och prestanda. Använd de här principerna för Microsoft 365-anslutning för att hantera din trafik och få bäst resultat när du ansluter till Microsoft 365.

Det huvudsakliga målet för nätverksdesignen bör vara att minimera svarstiden genom att minska tur och retur-tiden från nätverket till Microsofts globala nätverk, Microsofts offentliga nätverksstamnät som kopplar ihop alla Microsofts datacenter med låga svarstider och startpunkter för molnprogram spridda över hela världen. Du kan läsa mer om Microsofts globala nätverk i Hur Microsoft bygger sitt snabba och tillförlitliga globala nätverk.

Identifiera och särskilja Microsoft 365-trafik

Att identifiera Microsoft 365 nätverkstrafik är det första steget för att kunna skilja trafiken från allmän internet-bunden nätverkstrafik. Microsoft 365-anslutningar kan optimeras genom att implementera en kombination av metoder som optimering av nätverksväg, brandväggsregler, proxyinställningar för webbläsare. Dessutom är det också fördelaktigt att kringgå enheter för nätverksgranskning för vissa slutpunkter.

Mer information om Microsoft 365-optimeringsmetoder finns i avsnittet optimera anslutningen till Microsoft 365-tjänster .

Microsoft publicerar nu alla Microsoft 365-slutpunkter som en webbtjänst och ger vägledning om hur du använder dessa data på bästa sätt. Mer information om hur du hämtar och arbetar med Microsoft 365-slutpunkter finns i artikeln Office 365-URL:er och IP-adressintervall.

Utgående nätverksanslutningar lokalt

Lokal DNS och internetutgång är av kritisk vikt vid minskning av anslutningsfördröjning och säkerställande av att användaranslutningar görs till närmaste startpunkt till Microsoft 365-tjänster. I en komplex nätverkstopologi är det viktigt att implementera både lokal DNS och lokal Internet-utgående trafik tillsammans. Mer information om hur du använder Microsoft 365 för att dirigera klientanslutningar till närmaste startpunkt finns i artikeln Klientanslutning.

Före användningen av molntjänster som Microsoft 365 var slutanvändarens internet anslutning som en utformningsfaktor i nätverksarkitektur ganska enkel. När internettjänster och webbplatser distribueras runtom i världen kan svarstiden mellan företagets utgångspunkter och någon given destinationsslutpunkt i stort sett vara en funktion av geografisk distans.

I en traditionell nätverksarkitektur, kommer alla utgående internet-anslutningar att bläddra i företagets nätverk och gå utåt från en central plats. Eftersom Microsofts molntjänster har mognat har en distribuerad internet-riktad nätverksarkitektur blivit kritisk för att stödja av svarskänsliga molntjänster. Microsofts globala nätverk har utformats för att hantera kraven på svarstider med infrastrukturen för distribuerad tjänsts framdörrar, en dynamisk struktur av globala startpunkter som dirigerar inkommande molntjänstanslutningar till närmaste startpunkt. Det här är ett sätt att minska längden på den ”sista kilometern” för Microsoft Cloud-kunder genom att effektivt förkorta vägen mellan kunden och molnet.

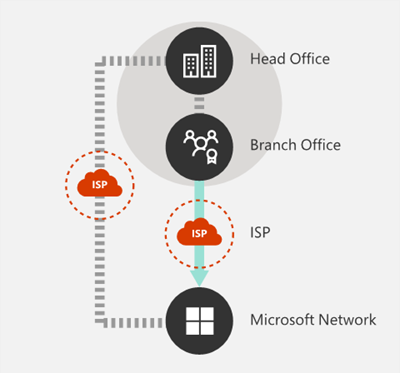

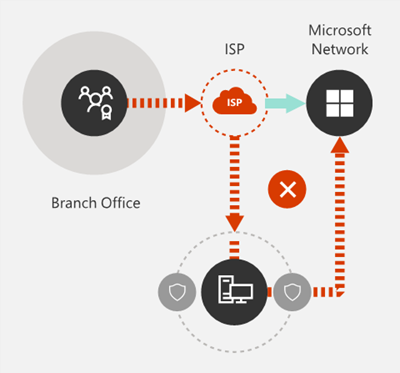

Enterprise-WAN är ofta utformad för att returtransportera nätverkstrafik till ett företag centrala huvudkontor som är ansvarar för att kontroll innan det skickas ut till internet, vanligtvis via en eller flera proxyservrar. Följande diagram illustrerar en sådan nätverkstopologi.

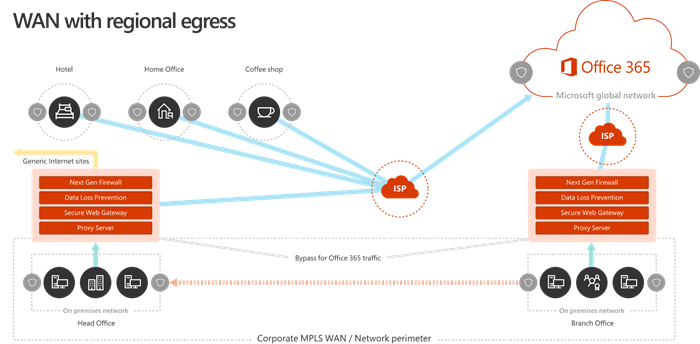

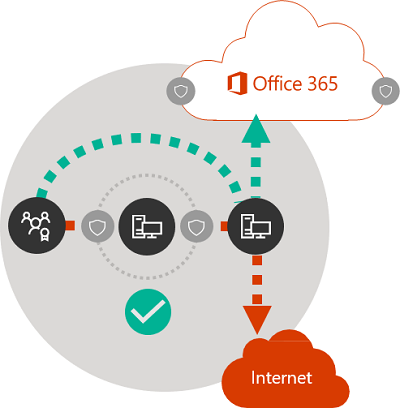

Eftersom Microsoft 365 körs på Microsoft Global Network, som innehåller klientdelsservrar runt om i världen, finns det ofta en klientdelsserver nära användarens plats. Genom att använda lokal internetutgång och genom att konfigurera interna DNS-servrar för lokal namnmatchning för Microsoft 365-slutpunkter kan nätverkstrafik som är avsedd för Microsoft 365 ansluta till Microsoft 365-klientservrar så nära användaren som möjligt. Följande diagram visar ett exempel på en nätverkstopologi som gör det möjligt för användare som ansluter från huvudkontoret, avdelningskontoret och fjärrplatser att följa den kortaste vägen till närmaste Startpunkt för Microsoft 365.

Att förkorta nätverkssökvägen till Microsoft 365-startpunkter på det här sättet kan förbättra anslutningsprestanda och slutanvändarupplevelsen i Microsoft 365. Det kan också bidra till att minska effekten av framtida ändringar i nätverksarkitekturen på Microsoft 365-prestanda och tillförlitlighet.

DNS-begäranden kan också orsaka svarstid om den svarande DNS-servern är avlägsen eller upptagen. Du kan minimera svarstiden för namnmatchning genom att etablera lokala DNS-servrar på avdelningsplatser och se till att de är konfigurerade för att cachelagra DNS-poster på rätt sätt.

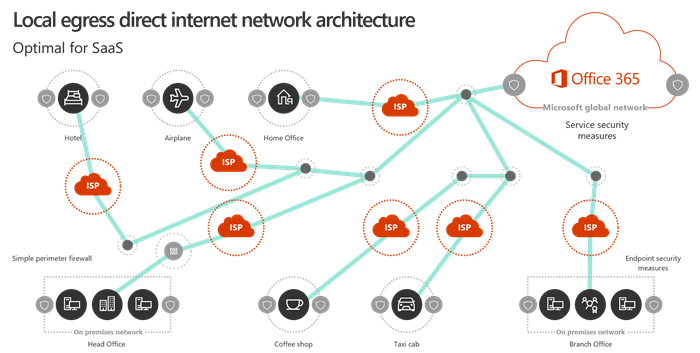

Även om regional utgående trafik kan fungera bra för Microsoft 365, skulle den optimala anslutningsmodellen vara att alltid tillhandahålla nätverksutgång på användarens plats, oavsett om den finns i företagsnätverket eller på avlägsna platser som hem, hotell, kaféer och flygplatser. Den här lokala direktutgående modellen visas i följande diagram.

Företag som har antagit Microsoft 365 kan dra nytta av Microsofts globala nätverk distribuerade tjänst framdörrar arkitektur genom att se till att användaranslutningar till Microsoft 365 tar kortast möjliga väg till närmaste startpunkt för Microsofts globala nätverk. Lokal utgående nätverksarkitektur gör detta genom att tillåta att Microsoft 365-trafik dirigeras över närmsta utgång, oavsett användarens plats.

Den lokala utgående arkitekturen har följande fördelar jämfört med den traditionella modellen:

- Ger optimal Microsoft 365-prestanda genom att optimera väglängden. Slutanvändaranslutningar dirigeras dynamiskt till närmaste startpunkt för Microsoft 365 genom infrastrukturen för distribuerad tjänst framdörr.

- Minskar belastningen på företagets nätverksinfrastruktur genom att tillåta lokala utgångar.

- Skyddar anslutningar i båda ändar med hjälp av klientslutpunktssäkerhet och molnsäkerhetsfunktioner.

Undvika hårnålar i nätverk

Som en allmän tumregel ger den kortaste, mest direkta vägen mellan användaren och närmaste Microsoft 365-slutpunkt bästa prestanda. En hårnål i nätverket inträffar när WAN- eller VPN-trafik som är på väg till en viss destination först dirigeras till en annan mellanliggande plats (till exempel en säkerhetsstack, förmedling för molnåtkomst eller molnbaserad webbgateway) vilket introducerar svarstid och möjlig omdirigering till en geografiskt avlägsen slutpunkt. Nätverkshårnålar orsakas också av ineffektivitet i routning/peering eller icke-optimala (fjärranslutna) DNS-sökningar.

För att säkerställa att Microsoft 365-anslutningen inte omfattas av nätverkshårnålar även i det lokala utgående fallet kontrollerar du om internetleverantören som används för att tillhandahålla Internet-utgående trafik för användarplatsen har en direkt peeringrelation med Microsoft Global Network i närheten av den platsen. Du kanske också vill konfigurera utgående routning för att skicka betrodd Microsoft 365-trafik direkt. Detta är i stället för proxy eller tunneltrafik via en moln- eller molnbaserad nätverkssäkerhetsleverantör från tredje part som bearbetar din Internetbundna trafik. Med den lokala DNS-namnmatchning för Microsoft 365-slutpunkter får du hjälp att se till att förutom direkt routning och närmast startpunkt för Microsoft 365 används för användaranslutningar.

Om du använder molnbaserade nätverk eller säkerhetstjänster för din Microsoft 365-trafik ska du se till att resultatet av hårnålen utvärderas och att dess effekt på Microsoft 365-prestanda förstås. Detta kan göras genom att undersöka antalet och platserna för tjänstleverantörens platser genom vilka trafiken vidarebefordras i förhållande till antalet avdelningskontor och Microsoft Global Network-peeringpunkter, kvaliteten på nätverkspeeringsrelationen för tjänstleverantören med din Internetleverantör och Microsoft samt prestandaeffekten av backhauling i tjänstleverantörens infrastruktur.

På grund av det stora antalet distribuerade platser med Microsoft 365-startpunkter och deras närhet till slutanvändare kan routning av Microsoft 365-trafik till ett tredje parts nätverk eller säkerhetsprovider ha en negativ effekt på Microsoft 365-anslutningar om providernätverket inte har konfigurerats för optimal Microsoft 365-peering.

Utvärdera att kringgå proxyservrar, trafikkontrollsanordningar och duplicera säkerhetstekniker

Enterprise-kunder ska granska sina nätverkssäkerhets- och riskreduceringsmetoder särskilt för Microsoft 365-bunden trafik och använda säkerhetsfunktionerna i Microsoft 365 för att minska deras beroende på inträngande, prestandapåverkande och dyra nätverkssäkerhetstekniker för Microsoft 365-nätverkstrafik.

De flesta företagsnätverk tillämpar nätverkssäkerhet för Internettrafik med hjälp av tekniker som proxyservrar, TLS-inspektion, paketinspektion och system för dataförlustskydd. Dessa tekniker ger viktig riskreducering för allmänna internetförfrågningar, men kan drastiskt minska prestanda, skalbarhet och kvalitet på slutanvändarens upplevelse när den används på slutpunkter för Microsoft 365.

Webbtjänst för slutpunkter för Office 365

Microsoft 365-administratörer kan använda ett skript eller REST-samtal för att använda en strukturerad lista med slutpunkter från webbtjänsten för slutpunkter för Office 365 och uppdatera konfigurationen av yttre brandväggar och andra nätverksenheter. Detta säkerställer att trafik som är bunden till Microsoft 365 identifieras, behandlas på ett lämpligt sätt och hanteras på ett annat sätt än nätverkstrafik som är bunden till allmänna och ofta okända Webbplatser på Internet. Mer information om hur du använder webbtjänsten för slutpunkter för Office 365 finns i artikeln Office 365-URL:er och IP-adressintervaller.

Skript för PAC (proxykonfiguration)

Microsoft 365-administratörer kan skapa PAC-skript (proxykonfiguration) som kan levereras till användardatorer via WPAD eller GPO. PAC-skript kan användas för att kringgå proxy för Microsoft 365-förfrågningar från WAN- eller VPN-användare, så att du kan använda Microsoft 365-trafik för att använda direkta internetanslutningar istället för att gå över företagets nätverk.

Säkerhetsfunktioner i Microsoft 365

Microsoft är genomskinligt om datacentersäkerhet, driftsäkerhet och riskreducering runt Microsoft 365-servrar och de nätverksslutpunkter som de representerar. Inbyggda säkerhetsfunktioner i Microsoft 365 är tillgängliga för att minska nätverkssäkerhetsrisken, till exempel Dataförlustskydd i Microsoft Purview, antivirus, multifaktorautentisering, customer lockbox, Defender för Office 365, Microsoft 365 Threat Intelligence, Microsoft 365 Secure Score, Exchange Online Protection och Network DDOS Security.

Mer information om Microsoft Datacenter och Global Network Security finns i Microsoft säkerhetscenter.

Optimera anslutningen till Microsoft 365-tjänster

Microsoft 365-tjänster är en samling dynamiska, beroende och djupt integrerade produkter, program och tjänster. När du konfigurerar och optimerar anslutningen till Microsoft 365-tjänster är det inte möjligt att länka specifika slutpunkter (domäner) till några Microsoft 365-scenarier för att implementera lista över tillåtna på nätverksnivå. Microsoft stöder inte selektiv lista över tillåtna eftersom det orsakar anslutnings- och tjänstincidenter för användare. Nätverksadministratörer bör därför alltid tillämpa Microsoft 365-riktlinjer för lista över tillåtna nätverk och vanliga nätverksoptimeringar för den fullständiga uppsättningen nödvändiga nätverksslutpunkter (domäner) som publiceras och uppdateras regelbundet. Även om vi förenklar Microsoft 365-nätverksslutpunkter som svar på kundfeedback bör nätverksadministratörer känna till följande kärnmönster i den befintliga uppsättningen slutpunkter idag:

- När det är möjligt innehåller de publicerade domänslutpunkterna jokertecken för att avsevärt minska kundernas nätverkskonfiguration.

- Microsoft 365 tillkännagav ett initiativ för domänkonsolidering (cloud.microsoft), vilket ger kunderna ett sätt att förenkla sina nätverkskonfigurationer och automatiskt samla nätverksoptimeringar för den här domänen till många nuvarande och framtida Microsoft 365-tjänster.

- Exklusiv användning av cloud.microsoft-rotdomän för säkerhetsisolering och specifika funktioner. Detta gör det möjligt för kundnätverks- och säkerhetsteam att lita på Microsoft 365-domäner, samtidigt som anslutningen till dessa slutpunkter förbättras och onödig bearbetning av nätverkssäkerhet undviks.

- Vissa slutpunktsdefinitioner anger unika IP-prefix som motsvarar deras domäner. Den här funktionen stöder kunder med invecklade nätverksstrukturer, vilket gör att de kan tillämpa exakta nätverksoptimeringar genom att använda INFORMATION om IP-prefix.

Följande nätverkskonfigurationer rekommenderas för alla "Nödvändiga" Microsoft 365-nätverksslutpunkter (domäner) och kategorier:

- Uttryckligen tillåta Microsoft 365-nätverksslutpunkter i nätverksenheter och tjänster som användaranslutningar går igenom (t.ex. säkerhetsenheter för nätverksperimeter som proxyservrar, brandväggar, DNS, molnbaserade nätverkssäkerhetslösningar osv.)

- Kringgå Microsoft 365-domäner från TLS-dekryptering, trafikavlyssning, djup paketinspektion samt nätverkspaket och innehållsfiltrering. Observera att många resultat som kunder använder dessa nätverkstekniker för i samband med ej betrodda/ohanterade program kan uppnås med microsoft 365-säkerhetsfunktioner internt.

- Direkt internetåtkomst bör prioriteras för Microsoft 365-domänerna genom att minska beroendet av wan-backhauling (Wide Area Network), undvika nätverkshårnålar och möjliggöra en effektivare internetutgång som är lokal för användarna och direkt till Microsoft-nätverket.

- Se till att DNS-namnmatchningen sker nära nätverksutgången för att säkerställa att anslutningar hanteras via den mest optimala Microsoft 365-ytterdörren.

- Prioritera Microsoft 365-anslutningar längs nätverksvägen, säkerställa kapacitet och tjänstkvalitet för Microsoft 365-upplevelser.

- Kringgå trafikmedlingsenheter som proxyservrar och VPN-tjänster.

Kunder med komplexa nätverkstopologier, implementering av nätverksoptimeringar som anpassad routning, IP-baserad proxy bypass och VPN med delade tunnlar kan kräva IP-prefixinformation utöver domäner. För att underlätta dessa kundscenarier grupperas Microsoft 365-nätverksslutpunkter i kategorier för att prioritera och underlätta konfigurationen av dessa ytterligare nätverksoptimeringar. Nätverksslutpunkter som klassificeras under kategorierna "Optimera" och "Tillåt" har stora trafikvolymer och är känsliga för nätverksfördröjning och prestanda, och kunderna kanske vill optimera anslutningen till dem först. Nätverksslutpunkter under kategorierna "Optimera" och "Tillåt" har IP-adresser listade tillsammans med domäner. Nätverksslutpunkter som klassificeras under kategorin "Standard" har inte IP-adresser associerade med dem eftersom de är mer dynamiska till sin natur och IP-adresser ändras över tid.

Ytterligare nätverksöverväganden

När du optimerar anslutningen till Microsoft 365 kan vissa nätverkskonfigurationer ha en negativ inverkan på Microsoft 365-tillgänglighet, interoperabilitet, prestanda och användarupplevelse. Microsoft har inte testat följande nätverksscenarier med våra tjänster och de är kända för att orsaka anslutningsproblem.

- TLS-avslutning eller djup paketgranskning av M365-domäner med kundproxyservrar eller andra typer av nätverksenheter eller tjänster.

- Blockera specifika protokoll eller protokollversioner som QUIC, WebSockets osv. via mellanliggande nätverksinfrastruktur eller tjänst.

- Tvinga nedgradering eller redundans för protokoll (till exempel UDP –> TCP, TLS1.3 –-> TLS1.2 --> TLS1.1) som används mellan klientprogram och Microsoft 365-tjänster.

- Routning av anslutningar via nätverksinfrastruktur som tillämpar sin egen autentisering, till exempel proxyautentisering.

Vi rekommenderar att kunderna undviker att använda dessa nätverkstekniker för trafik till Microsoft 365-domäner och kringgår dessa för Microsoft 365-anslutningar.

Microsoft rekommenderar att du konfigurerar ett automatiserat system för att ladda ned och använda listan över M365-nätverksslutpunkter regelbundet. Mer information finns i Ändringshantering för Microsoft 365 IP-adresser och URL:er.

Jämför områdessäkerhet för nätverk med slutpunktssäkerhet

Syftet med den traditionella nätverkssäkerheten är att skärpa företagets nätverksgräns mot intrång och skadlig exploatering. När organisationer antar Microsoft 365 är vissa nätverkstjänster och data delvis eller helt migrerade i molnet. Som för alla grundläggande förändringar av nätverksarkitekturen kräver den här processen en utvärdering av nätverkssäkerheten som tar hänsyn till nya faktorer:

- När molntjänsterna har införts distribueras nätverkstjänster och data mellan lokala datacenter och molnet samt områdessäkerhet är ensamt inte längre tillräckligt.

- Fjärranvändare ansluter till företagets resurser både i lokala datacenter och i molnet från okontrollerade platser som hem, hotell och kaféer.

- Syftesbyggda säkerhetsfunktioner byggs in mer och mer i molntjänsterna och kan eventuellt utöka eller ersätta befintliga säkerhetssystem.

Microsoft erbjuder en mängd säkerhetsfunktioner i Microsoft 365 och ger vägledning för att använda metodtips för säkerhet som hjälper dig att säkerställa data- och nätverkssäkerhet för Microsoft 365. Rekommenderade metodtips är:

Använda multifaktorautentisering (MFA) MFA lägger till ett extra skyddslager i en strategi för starkt lösenord genom att kräva att användarna bekräftar ett telefonsamtal, sms eller ett appmeddelande på sin smarta telefon när de har angett sitt lösenord korrekt.

Använd Microsoft Defender for Cloud Apps Konfigurera principer för att spåra avvikande aktivitet och agera på den. Konfigurera aviseringar med Microsoft Defender for Cloud Apps så att administratörer kan granska ovanliga eller riskfyllda användaraktiviteter, till exempel ladda ned stora mängder data, flera misslyckade inloggningsförsök eller anslutningar från okända eller farliga IP-adresser.

Konfigurera dataförlustskydd (DLP)Med DLP kan du identifiera känsliga data och skapa principer som förhindrar att användare avsiktligt eller oavsiktligt delar data. DLP fungerar i Microsoft 365, inklusive Exchange Online, SharePoint Online och OneDrive så att användarna kan uppfylla kraven utan att avbryta deras arbetsflöde.

Använd Customer Lockbox Som Microsoft 365-administratör kan du använda Customer Lockbox för att styra hur Microsoft-supporttekniker kommer åt dina data under en hjälpsession. I fall där teknikern kräver åtkomst till dina data för att felsöka och åtgärda problem kan du godkänna eller avvisa åtkomstbegäran med Customer Lockbox.

Använda säkerhetspoäng Ett verktyg för säkerhetsanalys som rekommenderar vad du kan göra för att ytterligare minska risken. Med Secure Score granskas dina Microsoft 365-inställningar och aktiviteter och de jämförs med en baslinje som fastställts av Microsoft. Du får en poäng baserat på hur anpassad du är med bästa säkerhetsmetoder.

En holistisk metod för förbättrad säkerhet bör innehålla övervägande till följande:

- Flytta tonvikten från områdessäkerheten mot slutpunktssäkerhet genom att använda molnbaserade säkerhetsfunktioner för Office-klienter.

- Krymp säkerhetsomkretsen till datacentret

- Aktivera likvärdigt förtroende för användarenheter inom kontoret eller på fjärranslutna platser

- Fokusera på att skydda dataplatsen och användarens plats

- Hanterade användarmaskiner har bättre förtroende för slutpunktssäkerhet

- Hantera all informationssäkerhet som helhet, inte att bara fokusera på omkretsen

- Omdefiniera WAN och bygg områdessäkerhet för nätverk genom att tillåta betrodd trafik att kringgå säkerhetsenheter och separera ej hanterade enheter till gästbaserade Wi-Fi-nätverk

- Minska nätverkssäkerhetskraven för företagets WAN-kant

- Vissa säkerhetsenheter för nätverksområden, t. ex. brandväggar är fortfarande nödvändiga men belastningen minskar

- Säkerställ lokal utgång för Microsoft 365-trafik

- Förbättringar kan åtgärdas stegvis enligt beskrivningen i avsnittet Stegvis optimering. Vissa optimeringstekniker kan erbjuda bättre kostnads-/förmånskvoter beroende på din nätverksarkitektur, och du bör välja optimeringar som passar bäst för din organisation.

Mer information om Microsoft 365 Säkerhet och efterlevnad finns i artiklarna Microsoft 365 Säkerhet och Microsoft Purview.

Stegvis optimering

Vi har representerat den perfekta nätverksanslutningsmodellen för SaaS tidigare i den här artikeln, men för många stora organisationer med historiskt komplexa nätverksarkitekturer är det inte praktiskt att göra alla dessa ändringar direkt. I det här avsnittet diskuterar vi många inkrementella ändringar som kan bidra till att förbättra Microsoft 365-prestanda och tillförlitlighet.

De metoder som du använder för att optimera Microsoft 365-trafik varierar beroende på din nätverkstopologi och de nätverksenheter som du har implementerat. Stora företag med många platser och komplexa nätverkssäkerhetsmetoder behöver utveckla en strategi som innehåller de flesta eller alla principer som anges i avsnittet Anslutningsprinciper för Microsoft 365 , medan mindre organisationer kanske bara behöver överväga en eller två.

Du kan närma dig optimeringen i en stegvis process med hjälp av att lägga till varje metod successivt. I följande tabell visas viktiga optimeringsmetoder efter hur de påverkar svarstiden och tillförlitligheten för det största antalet användare.

| Optimeringsmetod | Beskrivning | Påverkan |

|---|---|---|

| Lokal DNS-matchning och internetutgång | Etablera lokala DNS-servrar på varje plats och se till att Microsoft 365-anslutningarnas utgång för internet är så nära användarens plats som möjligt. | Minimera svarstid Förbättra tillförlitlig anslutningsbarhet till närmaste startpunkt för Microsoft 365 |

| Lägga till regionala utgångspunkter | Om ditt företags nätverk har flera platser men bara en utgångspunkt, lägger du till regionala utgångs punkter för att användarna ska kunna ansluta till närmaste Microsoft 365-start punkt. | Minimera svarstid Förbättra tillförlitlig anslutningsbarhet till närmaste startpunkt för Microsoft 365 |

| Kringgå proxyservrar och kontroll anordningar | Konfigurera webbläsare med PAC-filer som skickar Microsoft 365-begäranden direkt till utgångspunkter. Konfigurera yttre routrar och brandväggar för att tillåta Microsoft 365-trafik utan kontroll. |

Minimera svarstid Minska belastning på nätverksenheter |

| Aktivera direkt anslutning för VPN-användare | För VPN-användare kan du aktivera Microsoft 365-anslutningar att ansluta direkt från användarens nätverk istället för via VPN-tunneln genom att implementera uppdelad tunnel. | Minimera svarstid Förbättra tillförlitlig anslutningsbarhet till närmaste startpunkt för Microsoft 365 |

| Migrera från traditionella WAN till SD-WAN | SD-WAN (Software Defined Wide Area Network) förenklar hantering av WAN och förbättrar prestanda genom att byta ut traditionella WAN-routrar mot virtuella apparater som liknar virtualiseringen av beräkningsresurser med virtuella datorer (VM). | Förbättra prestanda och hantering av WAN-trafik Minska belastning på nätverksenheter |

Relaterade artiklar

Översikt för Microsoft 365 nätverksanslutning

Hantera Office 365-slutpunkter

URL-adresser och IP-adressintervall för Office 365

Office 365 IP-adress och URL webbtjänst

Utvärdera Microsoft 365 nätverksanslutningar

Nätverksplanering och prestandajustering för Microsoft 365

Prestandajustering för Office 365 med baslinjer och prestandahistorik

Plan för prestandafelsökning för Office 365.

Nätverk för innehållsleverans (CDN)

Hur Microsoft bygger ett snabbt och tillförlitligt globalt nätverk