Självstudie: Skydda Exchange Online e-post på ohanterade iOS-enheter med Microsoft Intune

Den här självstudien visar hur du använder Microsoft Intune appskyddsprinciper med Microsoft Entra villkorlig åtkomst för att blockera åtkomst till Exchange Online av användare som använder en ohanterad iOS-enhet eller en annan app än Outlook-mobilappen för att få åtkomst till Microsoft 365-e-post. Resultatet av dessa principer gäller när iOS-enheterna inte har registrerats i en enhetshanteringslösning som Intune.

I den här självstudien får du lära dig att:

- Skapa en Intune-appskyddsprincip för Outlook-appen. Du begränsar vad användaren kan göra med appdata genom att förhindra spara som och begränsa åtgärderna klipp ut, kopiera och klistra in .

- Skapa Microsoft Entra principer för villkorsstyrd åtkomst som endast tillåter att Outlook-appen får åtkomst till företagets e-post i Exchange Online. Du kan också kräva multifaktorautentisering (MFA) för moderna autentiseringsklienter, till exempel Outlook för iOS och Android.

Förutsättningar

I den här självstudien rekommenderar vi att du använder utvärderingsprenumerationer som inte är produktion.

Utvärderingsprenumerationer hjälper dig att undvika att påverka en produktionsmiljö med fel konfigurationer under den här självstudien. Utvärderingsversioner gör också att vi bara kan använda det konto som du skapade när du skapade utvärderingsprenumerationen för att konfigurera och hantera Intune, eftersom det har behörighet att slutföra varje uppgift för den här självstudien. Användning av det här kontot eliminerar behovet av att skapa och hantera administrativa konton som en del av självstudien.

Den här självstudien kräver en testklient med följande prenumerationer:

- Microsoft Intune abonnemang 1 prenumeration (registrera dig för ett kostnadsfritt utvärderingskonto)

- Microsoft Entra ID P1 (kostnadsfri utvärderingsversion)

- Microsoft 365-appar för företagsprenumeration med Exchange (kostnadsfri utvärderingsversion)

Logga in i Intune

När du loggar in på Microsoft Intune administrationscenter för den här självstudien loggar du in med det konto som skapades när du registrerade dig för Intune utvärderingsprenumeration. Fortsätt att använda det här kontot för att logga in på administrationscentret under den här självstudien.

Skapa appskyddsprincipen

I den här självstudien konfigurerar vi en Intune appskyddsprincip för iOS för Outlook-appen för att införa skydd på appnivå. Vi kommer att kräva en PIN-kod för att öppna appen i arbetssammanhang. Vi begränsar också datadelning mellan appar och förhindrar att företagets data sparas på en privat plats.

Logga in på Microsoft Intune administrationscenter.

Välj Appskydd>>Skapa princip och välj sedan iOS/iPadOS.

Konfigurera följande inställningar på sidan Grundläggande:

- Namn: Ange Outlook principtest för appen.

- Beskrivning: Ange Outlook principtest för appen.

Värdet Plattform angavs i föregående steg genom att välja iOS/iPadOS.

Gå vidare genom att klicka på Nästa.

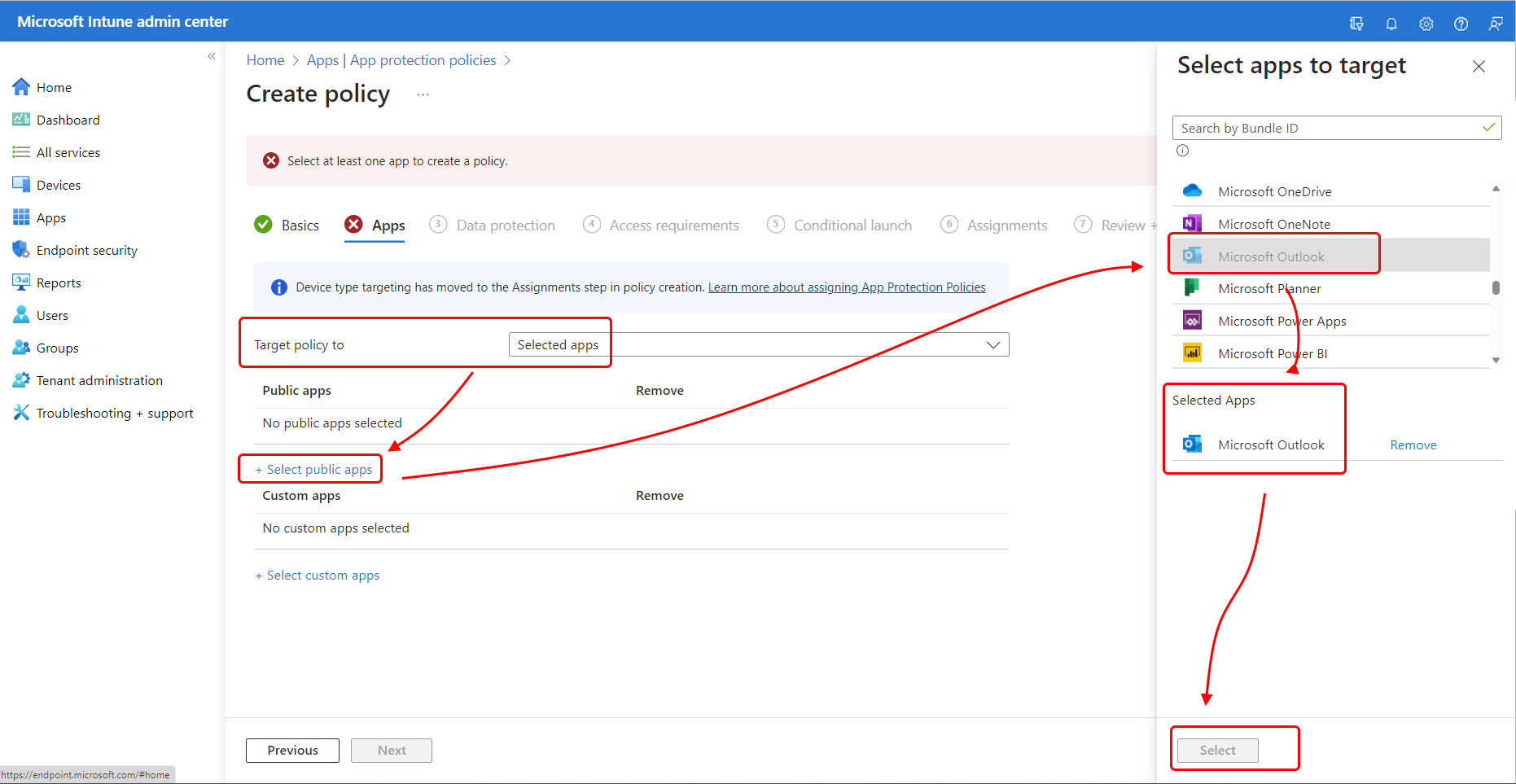

På sidan Appar väljer du de appar som den här principen hanterar. I den här självstudien lägger vi bara till Microsoft Outlook:

Se till att Målprincip är inställd på Valda appar.

Välj + Välj offentliga appar för att öppna fönstret Välj appar till mål . I listan över appar väljer du sedan Microsoft Outlook för att lägga till det i listan Valda appar . Du kan söka efter en app efter paket-ID eller efter namn. Välj Välj för att spara appvalet.

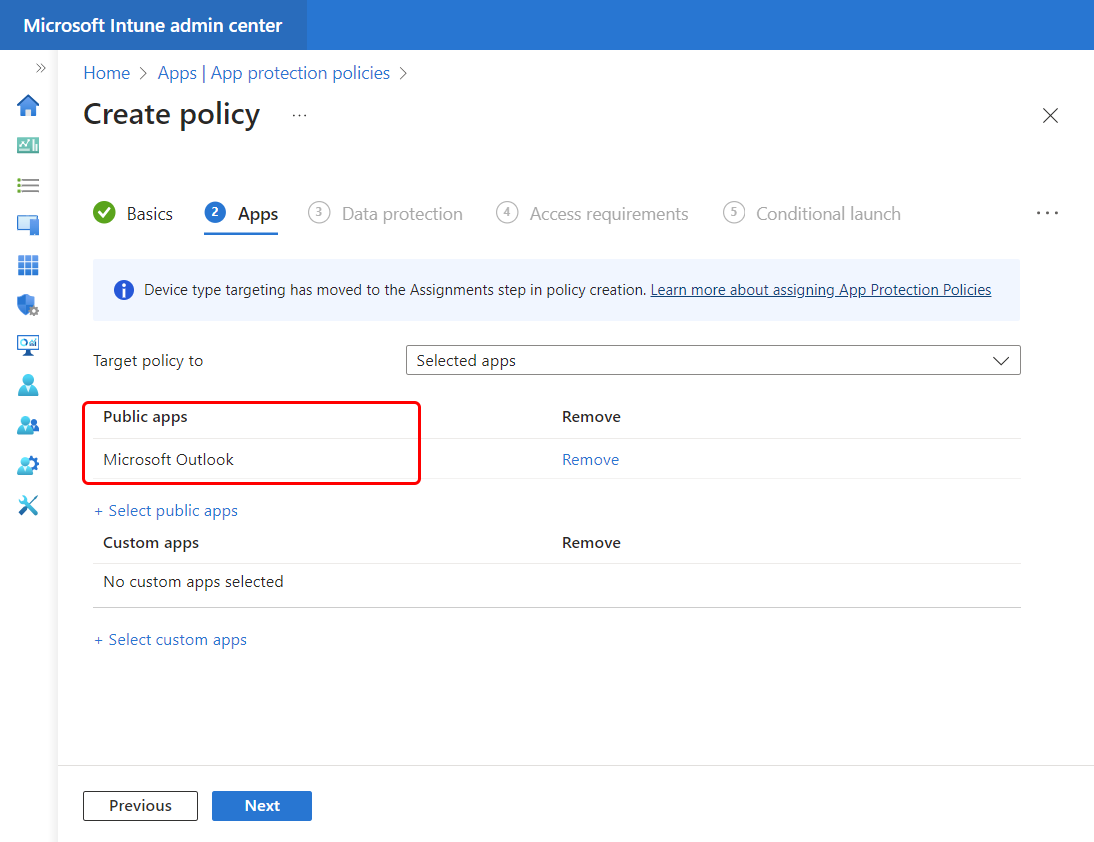

Fönstret Välj appar till mål stängs och Microsoft Outlook visas nu under Offentliga appar på sidan Appar.

Gå vidare genom att klicka på Nästa.

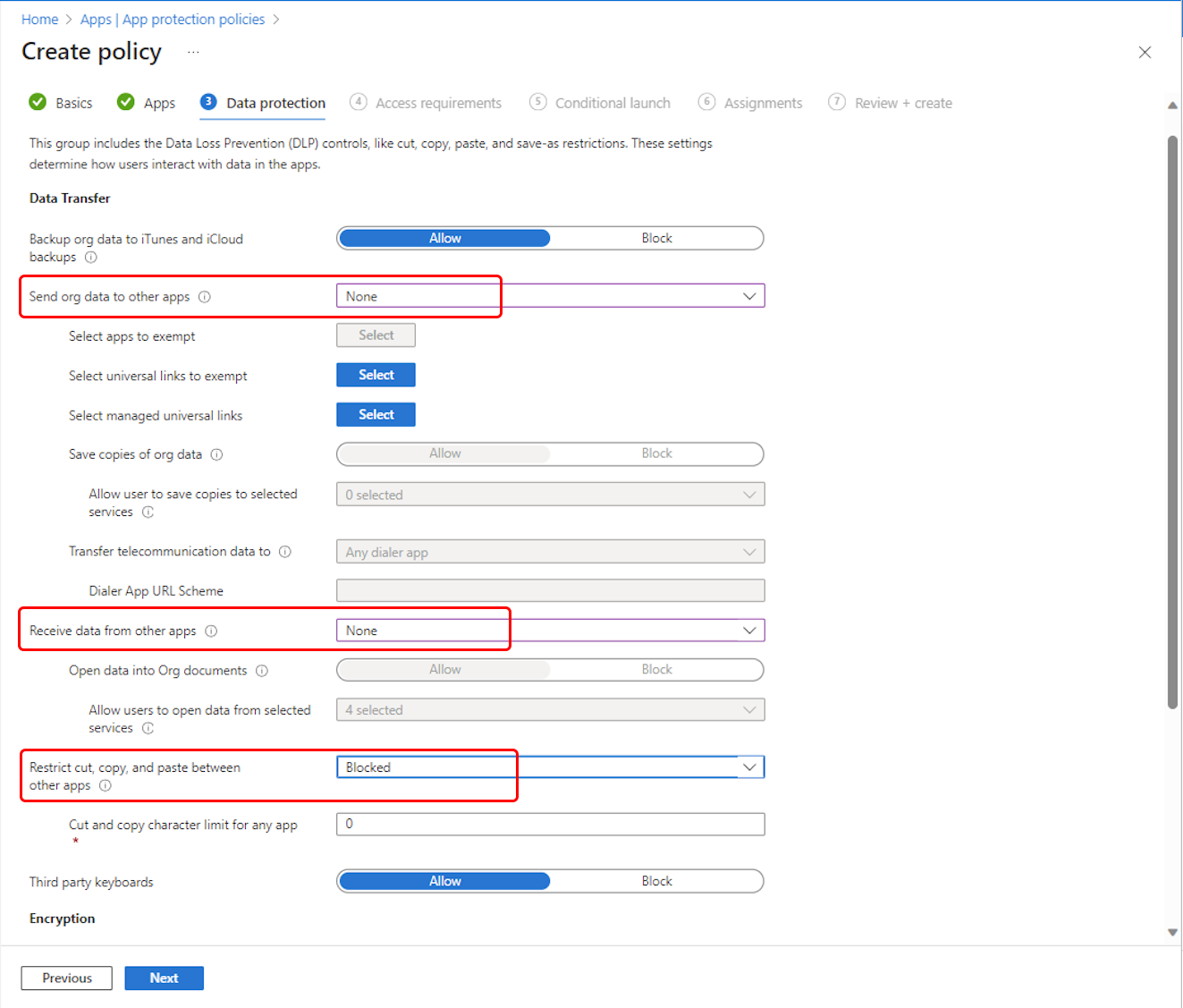

På sidan Dataskydd konfigurerar du de inställningar som avgör hur användare kan interagera med data när de använder de appar som skyddas av den här appskyddsprincipen. Konfigurera följande alternativ:

För kategorin Dataöverföring konfigurerar du följande inställningar och låter alla andra inställningar ha standardvärdena:

- Skicka organisationsdata till andra appar – Välj Ingen i listrutan.

- Ta emot data från andra appar – Välj Ingen i listrutan.

- Begränsa klipp ut, kopiera och klistra in mellan andra appar – Välj Blockerad i listrutan.

Gå vidare genom att klicka på Nästa.

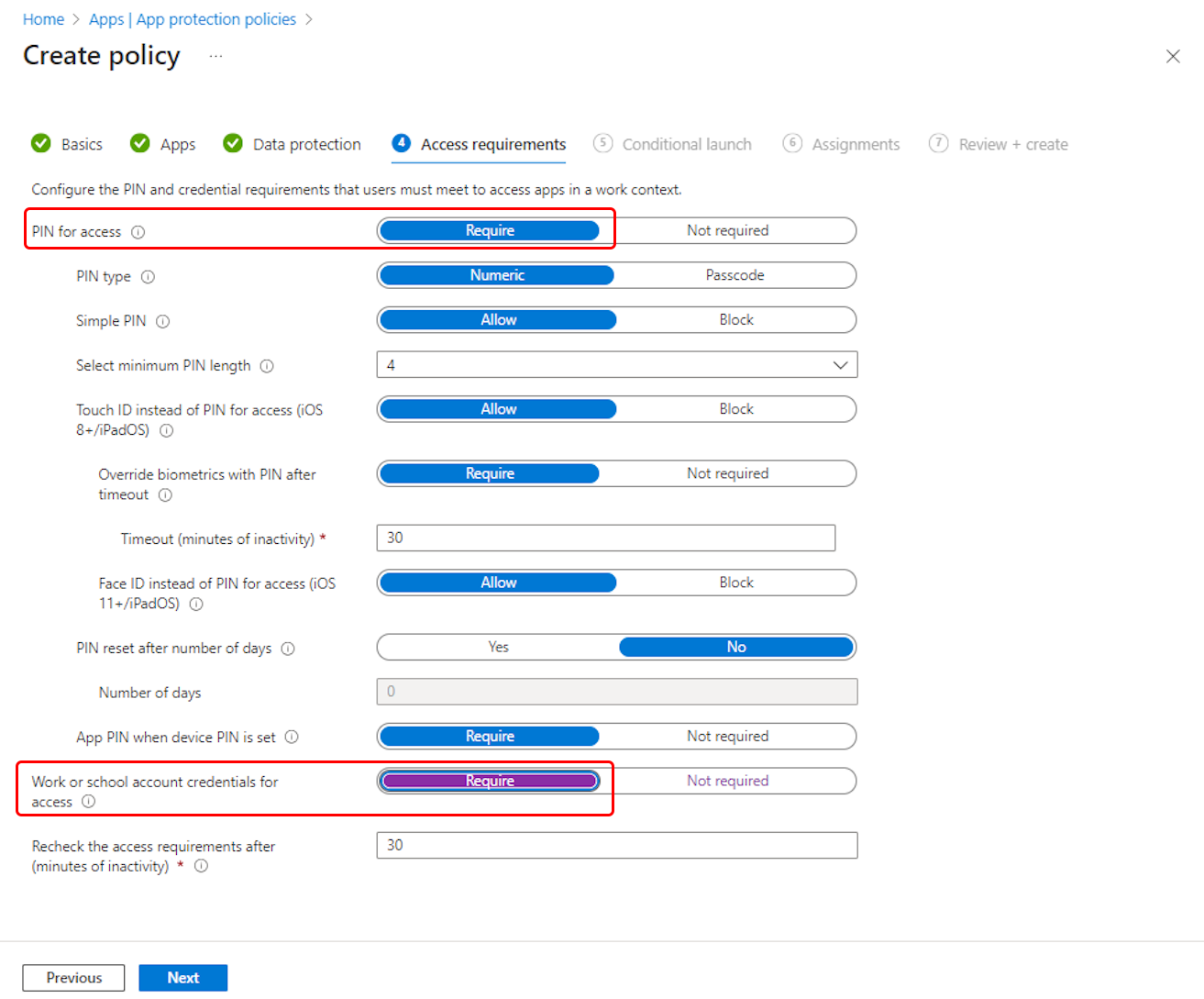

På sidan Åtkomstkrav finns inställningar som gör att du kan konfigurera krav på PIN-kod och autentiseringsuppgifter som användarna måste uppfylla innan de kan komma åt de skyddade apparna i en arbetskontext. Konfigurera följande inställningar och lämna alla andra inställningar på standardvärdena:

- I PIN-kod för åtkomst väljer du Krävs.

- För Arbets- eller skolkontoautentiseringsuppgifter för åtkomst väljer du Kräv.

Gå vidare genom att klicka på Nästa.

På sidan Villkorsstyrd start konfigurerar du inloggningssäkerhetskraven för den här appskyddsprincipen. I den här självstudien behöver du inte konfigurera de här inställningarna.

Gå vidare genom att klicka på Nästa.

På sidan Tilldelningar tilldelas appskyddsprincipen till grupper av användare. I den här självstudien tilldelar vi inte den här principen till en grupp.

Gå vidare genom att klicka på Nästa.

På sidan Nästa: Granska + skapagranskar du de värden och inställningar som du har angett för den här programskyddsprincipen. Välj Skapa för att skapa appskyddsprincipen i Intune.

Appskyddsprincipen för Outlook skapas. Härnäst kommer du att konfigurera villkorlig åtkomst som kräver att enheterna ska använda Outlook-appen.

Skapa principer för villkorlig åtkomst

Använd sedan Microsoft Intune administrationscenter för att skapa två principer för villkorsstyrd åtkomst som täcker alla enhetsplattformar. Du integrerar villkorlig åtkomst med Intune för att styra de enheter och appar som kan ansluta till organisationens e-post och resurser.

Den första principen kräver att moderna autentiseringsklienter använder den godkända Outlook-appen och multifaktorautentisering (MFA). Moderna autentiseringsklienter är Outlook för iOS och Outlook för Android.

Den andra principen kräver att Exchange ActiveSync klienter använder den godkända Outlook-appen. (För närvarande stöder Exchange Active Sync inte andra villkor än enhetsplattform). Du kan konfigurera principer för villkorsstyrd åtkomst i Microsoft Entra administrationscenter eller använda Microsoft Intune administrationscenter, som visar användargränssnittet för villkorsstyrd åtkomst från Microsoft Entra. Eftersom vi redan är i administrationscentret kan vi skapa principen här.

När du konfigurerar principer för villkorsstyrd åtkomst i Microsoft Intune administrationscenter konfigurerar du verkligen dessa principer på bladen för villkorsstyrd åtkomst från Azure Portal. Därför skiljer sig användargränssnittet lite från det gränssnitt som du använder för andra principer för Intune.

Skapa en princip för multifaktorautentisering för moderna autentiseringsklienter

Logga in på Microsoft Intune administrationscenter.

Välj Slutpunktssäkerhet>Villkorlig åtkomst>Skapa ny princip.

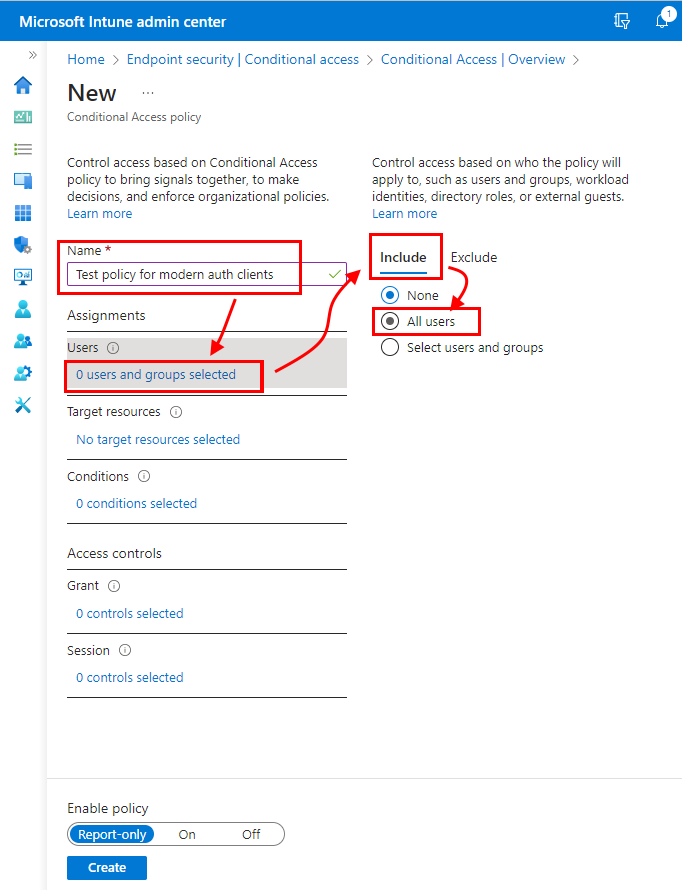

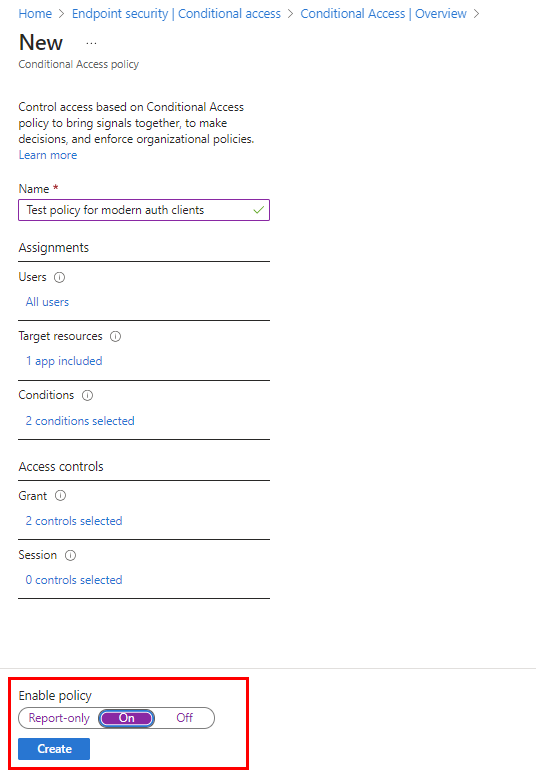

I Namn anger du Testprincip för moderna autentiseringsklienter.

Under Tilldelningar för Användare väljer du 0 användare och grupper valda. På fliken Inkludera väljer du Alla användare. Värdet för Användare uppdateras till Alla användare.

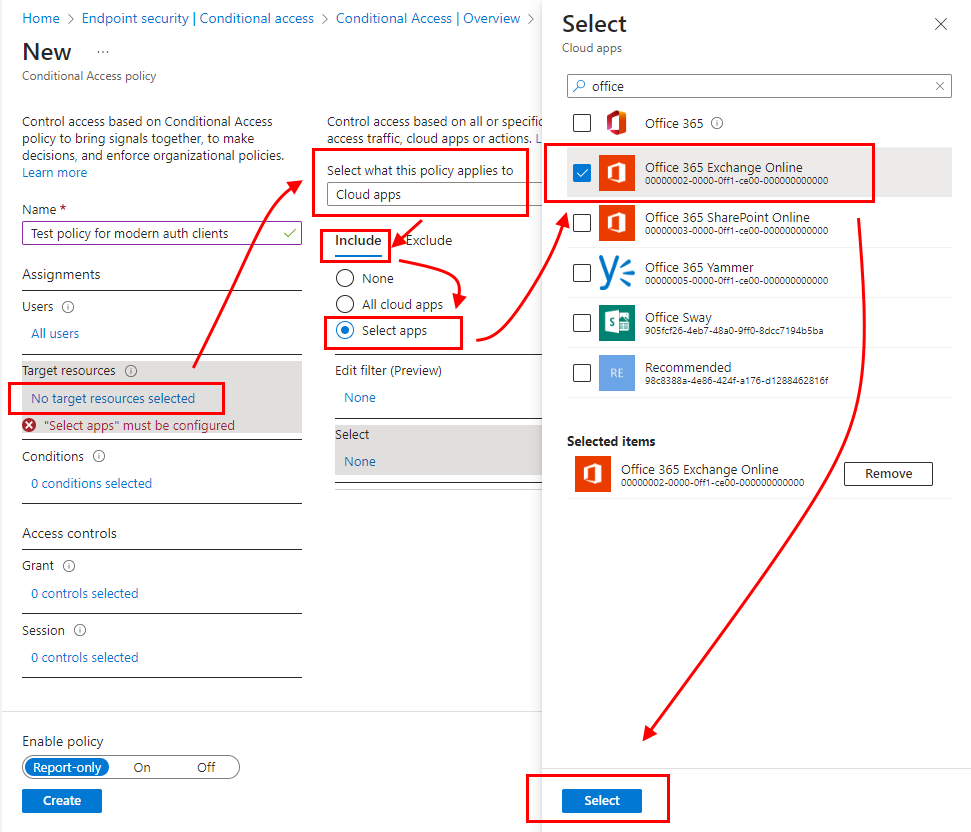

Under Tilldelningar för Målresurser väljer du Inga målresurser har valts. Se till att Välj vad den här principen gäller för är inställt på Molnappar. Eftersom vi vill skydda Microsoft 365 Exchange Online e-post väljer du det genom att följa dessa steg:

- På fliken Inkludera väljer du Välj appar.

- För Välj klickar du på Ingen för att öppna fönstret Molnappar Välj .

- I listan över program markerar du kryssrutan för Office 365 Exchange Online och väljer sedan Välj.

- Välj Klar om du vill återgå till rutan Ny princip.

Under Tilldelningar, för Villkor, väljer du 0 villkor valda och sedan för Enhetsplattformar väljer du Inte konfigurerad för att öppna fönstret Enhetsplattformar:

- Ställ in växlingsknappen Konfigurera på Ja.

- På fliken Inkludera väljer du Välj enhetsplattformar och markerar sedan kryssrutorna för Android och för iOS.

- Välj Klar för att spara konfigurationen för enhetsplattformar.

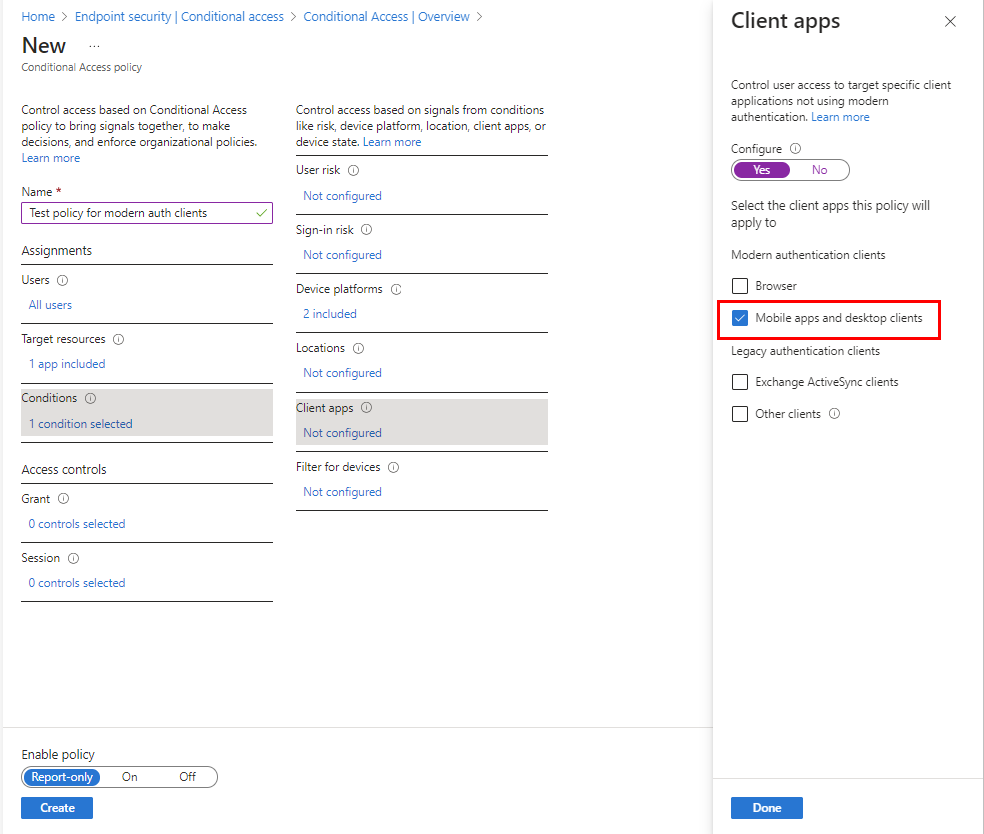

Stanna kvar i fönstret Villkor och välj Inte konfigurerat för Klientappar för att öppna fönstret Klientappar:

- Ställ in växlingsknappen Konfigurera på Ja.

- Markera kryssrutorna för Mobilappar och skrivbordsklienter.

- Avmarkera alla andra kryssrutor.

- Välj Klar om du vill återgå till rutan Ny princip.

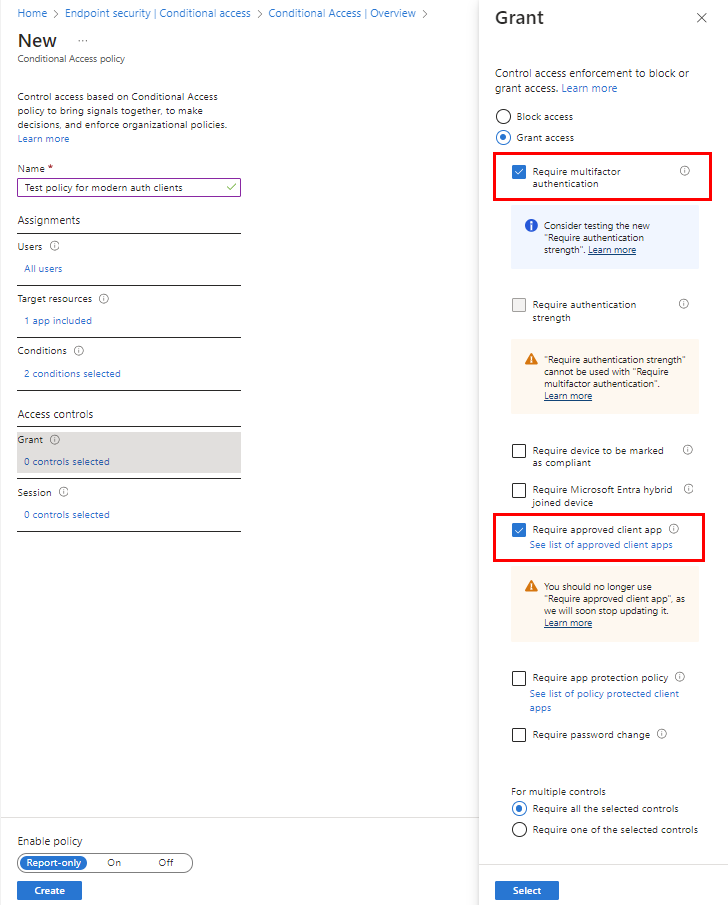

Under Åtkomstkontroller för Bevilja väljer du 0 villkor valda och sedan:

- I rutan Bevilja väljer du Bevilja åtkomst.

- Välj Kräv multifaktorautentisering.

- Välj Kräv godkänd klientapp.

- Ställ in För flera kontroller på Kräv alla valda kontroller. Den här inställningen garanterar att båda kraven som du har valt tillämpas när en enhet försöker få åtkomst till e-post.

- Välj Välj för att spara konfigurationen Bevilja.

Under Aktivera princip väljer du På och sedan Skapa.

Principen för villkorlig åtkomst för moderna autentiseringsklienter skapas. Nu kan du skapa en princip för Exchange Active Sync-klienter.

Skapa en princip för Exchange Active Sync-klienter

Processen för att konfigurera den här principen liknar den tidigare principen för villkorsstyrd åtkomst:

Logga in på Microsoft Intune administrationscenter.

Välj Slutpunktssäkerhet>Villkorlig åtkomst>Skapa ny princip.

I Namn anger du Testprincip för EAS-klienter.

Under Tilldelningar för Användare väljer du 0 användare och grupper. På fliken Inkludera väljer du Alla användare.

Under Tilldelningar för Målresurser väljer du Inga målresurser har valts. Se till att Välj vad den här principen gäller för är inställt på Molnappar och konfigurera sedan Microsoft 365 Exchange Online e-post med följande steg:

- På fliken Inkludera väljer du Välj appar.

- För Välj väljer du Ingen.

- I listan Molnappar markerar du kryssrutan för Office 365 Exchange Online och väljer sedan Välj.

Under Tilldelningar öppnar du Villkor>Enhetsplattformar och sedan:

- Ställ in växlingsknappen Konfigurera på Ja.

- På fliken Inkludera, väljer du Alla enheter och sedan Klar.

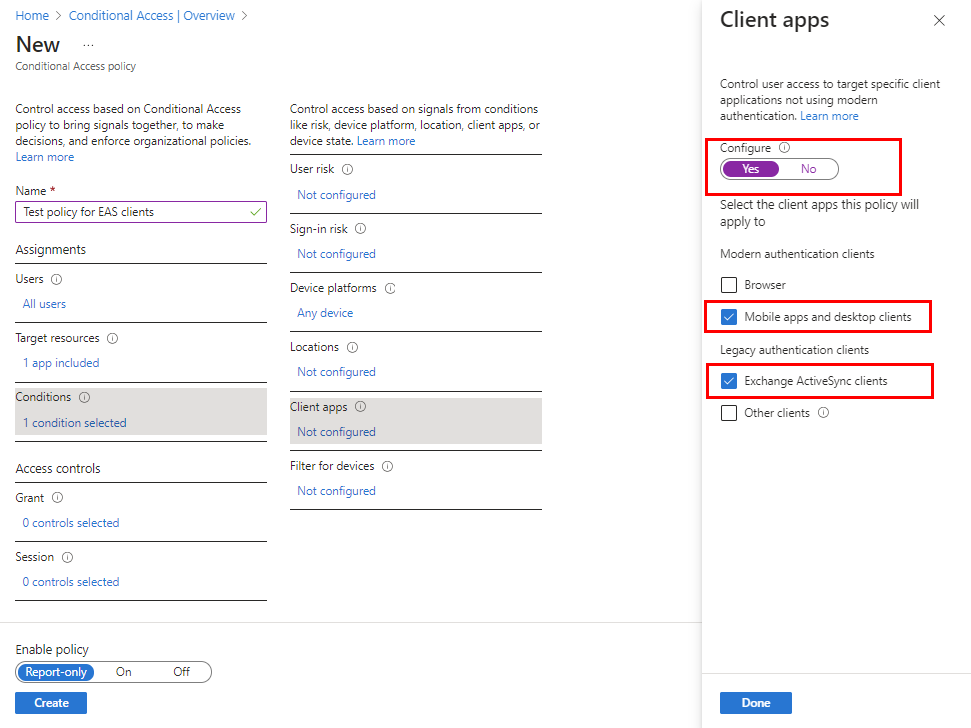

Stanna kvar i villkorspannan, expandera Klientappar och sedan:

- Ställ in växlingsknappen Konfigurera på Ja.

- Välj Mobila appar och skrivbordsklienter.

- Välj Exchange ActiveSync klienter.

- Avmarkera alla andra kryssrutor.

- Välj Klar.

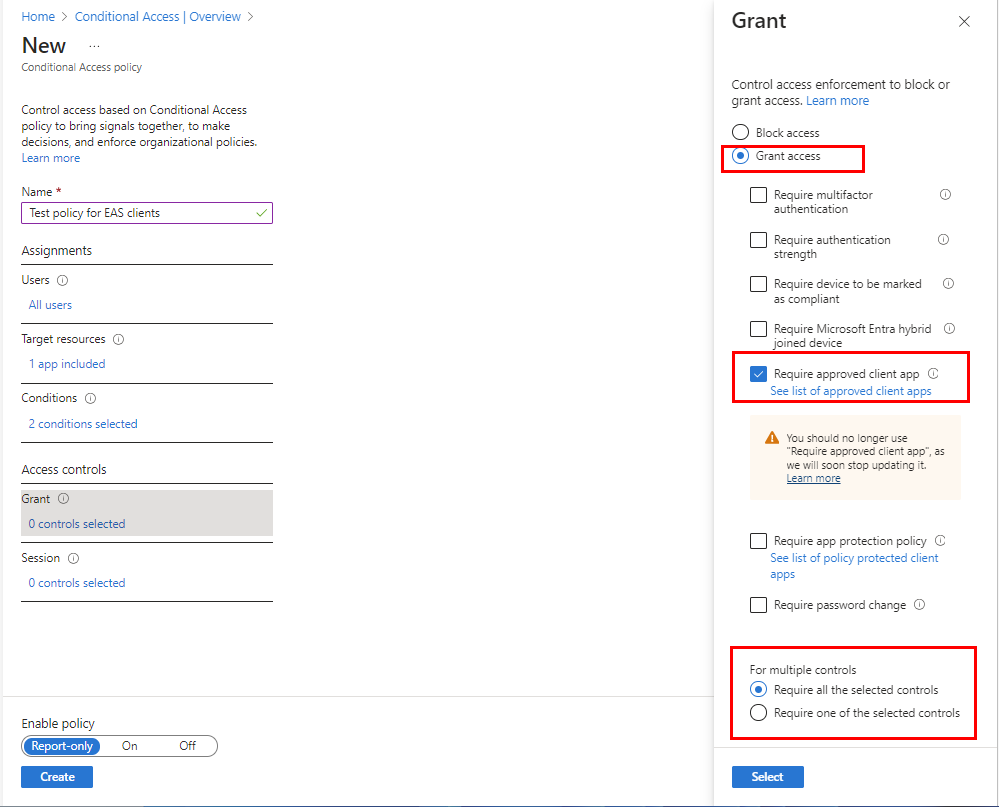

Under Åtkomstkontroller expanderar du Bevilja och sedan:

- I rutan Bevilja väljer du Bevilja åtkomst.

- Välj Kräv godkänd klientapp. Avmarkera alla andra kryssrutor, men låt konfigurationen För flera kontroller vara inställt på Kräv alla markerade kontroller.

- Välj Välj.

Under Aktivera princip väljer du På och sedan Skapa.

Dina appskyddsprinciper och din villkorlig åtkomst är nu på plats och är redo för att testas.

Prova nu

Med de principer som du skapade i den här självstudien måste enheterna registreras i Intune och använda Outlook-mobilappen innan enheten kan användas för att få åtkomst till Microsoft 365-e-post. Försök logga in på Exchange Online med autentiseringsuppgifter för en användare i testklienten för att testa det här scenariot på en iOS-enhet.

Om du vill testa på en iPhone går du till Inställningar>Lösenord och konton>Lägg till konto>Exchange.

Ange e-postadressen för en användare i testklienten och tryck sedan på Nästa.

Tryck på Logga in.

Ange testanvändarens lösenord och tryck på Logga in.

Meddelandet Mer information krävs visas, vilket innebär att du uppmanas att konfigurera MFA. Konfigurera en annan verifieringsmetod.

Därefter visas ett meddelande om att du försöker öppna den här resursen med en app som inte har godkänts av din IT-avdelning. Meddelandet innebär att du är blockerad från att använda den interna e-postappen. Avbryt inloggningen.

Öppna Outlook-appen och välj Inställningar>Lägg till konto>Lägg till e-postkonto.

Ange e-postadressen för en användare i testklienten och tryck sedan på Nästa.

Tryck på Logga in med Office 365. Du uppmanas att ange ytterligare en autentisering och registrering. När du har loggat in kan du testa åtgärder som klipp ut, kopiera, klistra in och Spara som.

Rensa resurser

När testprinciperna inte längre behövs kan du ta bort dem.

Logga in på Microsoft Intune administrationscenter.

VäljEnhetsefterlevnad>.

I listan Principnamn väljer du snabbmenyn (...) för testprincipen och väljer sedan Ta bort. Välj Ja för att bekräfta.

Gå tillPrinciper för villkorsstyrd åtkomst förslutpunktssäkerhet>>.

I listan Principnamn väljer du snabbmenyn (...) för varje testprincip och sedan Ta bort. Bekräfta genom att välja Ja.

Nästa steg

I de här självstudierna har du skapat appskyddsprinciper som begränsar vad användaren kan göra med Outlook-appen. Du har även skapat principer för villkorlig åtkomst som kräver att Outlook-appen och MFA för moderna autentiseringsklienter används. Mer information om hur du använder Intune med villkorsstyrd åtkomst för att skydda andra appar och tjänster finns i Läs mer om Villkorsstyrd åtkomst och Intune.