Hantera slutpunktssäkerhet i Microsoft Intune

Som en säkerhets-Admin använder du noden Slutpunktssäkerhet i Intune för att konfigurera enhetssäkerhet och för att hantera säkerhetsuppgifter för enheter när dessa enheter är i riskzonen. Slutpunktssäkerhetsprinciperna är utformade för att hjälpa dig att fokusera på säkerheten för dina enheter och minska riskerna. De tillgängliga uppgifterna kan hjälpa dig att identifiera riskenheter, åtgärda dessa enheter och återställa dem till ett kompatibelt eller säkrare tillstånd.

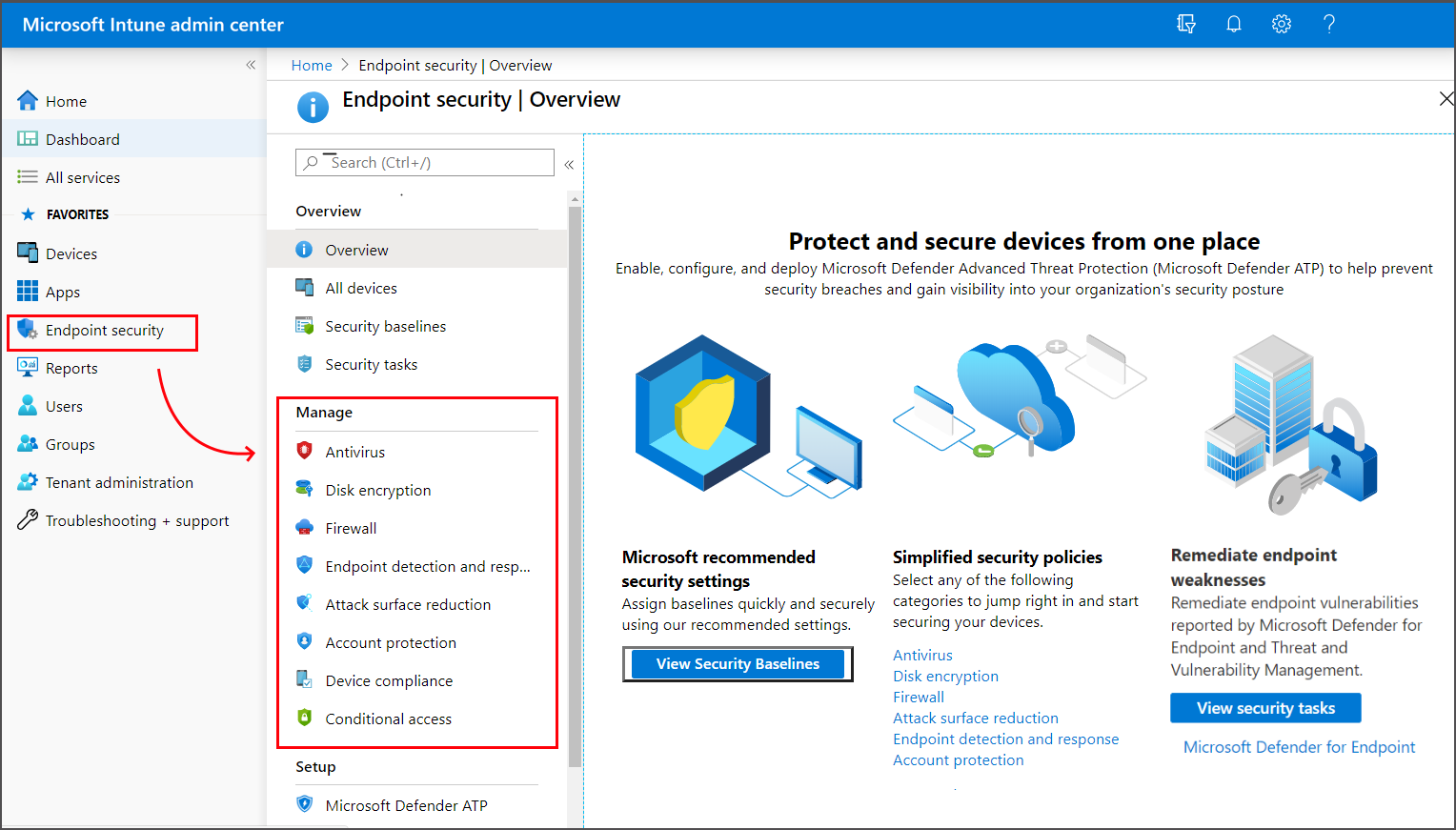

Noden Slutpunktssäkerhet grupperar de verktyg som är tillgängliga via Intune som du kan använda för att skydda enheterna:

Granska statusen för alla hanterade enheter. Använd vyn Alla enheter där du kan visa enhetsefterlevnad från en hög nivå. Gå sedan vidare till specifika enheter för att förstå vilka efterlevnadsprinciper som inte uppfylls så att du kan lösa dem.

Distribuera säkerhetsbaslinjer som upprättar rekommenderade säkerhetskonfigurationer för enheter. Intune innehåller säkerhetsbaslinjer för Windows-enheter och en växande lista över program som Microsoft Defender för Endpoint och Microsoft Edge. Säkerhetsbaslinjer är förkonfigurerade grupper av Windows-inställningar som hjälper dig att tillämpa en rekommenderad konfiguration från relevanta säkerhetsteam.

Hantera säkerhetskonfigurationer på enheter med hjälp av noggrant fokuserade principer. Varje slutpunktssäkerhetsprincip fokuserar på aspekter av enhetssäkerhet som antivirus, diskkryptering, brandväggar och flera områden som görs tillgängliga via integrering med Microsoft Defender för Endpoint.

Upprätta enhets- och användarkrav via efterlevnadsprincip. Med efterlevnadsprinciper anger du de regler som enheter och användare måste uppfylla för att anses vara kompatibla. Regler kan innehålla os-versioner, lösenordskrav, hotnivåer för enheter med mera.

När du integrerar med Microsoft Entra principer för villkorsstyrd åtkomst för att framtvinga efterlevnadsprinciper kan du ge åtkomst till företagsresurser för både hanterade enheter och enheter som inte hanteras ännu.

Integrera Intune med ditt Microsoft Defender för Endpoint team. Genom att integrera med Microsoft Defender för Endpoint får du åtkomst till säkerhetsuppgifter. Säkerhetsuppgifterna är nära knutna till Microsoft Defender för Endpoint och Intune för att hjälpa säkerhetsteamet att identifiera enheter som är i riskzonen och lämna över detaljerade reparationssteg för att Intune administratörer som sedan kan vidta åtgärder.

I följande avsnitt i den här artikeln beskrivs de olika uppgifter som du kan utföra från noden slutpunktssäkerhet i administrationscentret och de behörigheter för rollbaserad åtkomstkontroll (RBAC) som krävs för att använda dem.

Översikt över slutpunktssäkerhet

När du öppnar noden Slutpunktssäkerhet i Microsoft Intune administrationscenter visas som standard sidan Översikt.

På sidan Översikt över slutpunktssäkerhet visas en konsoliderad instrumentpanel med skärmar och information som hämtas från de mer fokuserade noderna för slutpunktssäkerhet, inklusive Antivirus, Slutpunktsidentifiering och svar samt Microsoft Defender för Endpoint:

Status för Defender för Endpoint Connector – Den här vyn visar aktuell status för klientorganisationens Defender för Endpoint Connector. Etiketten för den här vyn fungerar också som en länk för att öppna Microsoft Defender för Endpoint-portalen.

Samma vy är tillgänglig på fliken Sammanfattning i noden Slutpunktsidentifiering och svarsprincip .

Windows-enheter som registrerats i Defender för Endpoint – Den här tabellen visar klientorganisationens status för registrering av slutpunktsidentifiering och svar (EDR), med antal enheter som är och inte registreras. Etiketten för den här vyn är en länk som öppnar fliken Sammanfattning i noden Slutpunktsidentifiering och svarsprincip.

Ytterligare två länkar ingår:

Distribuera förkonfigurerad princip – Den här länken öppnar principnoden för slutpunktsidentifiering och svar där du kan distribuera en princip för att registrera enheter till Defender.

Registrera enheter till Defender för Endpoint – en länk för att öppna Defender-portalen, där du kan vidta andra åtgärder för att registrera enheter utanför Intune effektiva arbetsflöde.

Status för antivirusagenten – Den här vyn visar sammanfattningsinformationen för Intune antivirusagentens statusrapport, annars tillgänglig i Intune administrationscenter genom att gå till Rapporter>Microsoft Defender Antivirus där rapporten finns på fliken Sammanfattning.

Andra övervakningsrapporter – Det här avsnittet innehåller paneler som öppnar ytterligare Microsoft Defender Antivirus-rapporter, inklusive brandväggsstatus för identifierad skadlig kod. En annan panel öppnar Defender-portalen där du kan visa hälsodata för sensor- och antivirusprogram.

Hantera enheter

Noden Slutpunktssäkerhet innehåller vyn Alla enheter, där du kan visa en lista över alla enheter från din Microsoft Entra ID som är tillgängliga i Microsoft Intune.

I den här vyn kan du välja enheter att öka detaljnivån för mer information, till exempel vilka principer en enhet inte är kompatibel med. Du kan också använda åtkomst från den här vyn för att åtgärda problem för en enhet, inklusive att starta om en enhet, starta en sökning efter skadlig kod eller rotera BitLocker-nycklar på en Windows 10-enhet.

Mer information finns i Hantera enheter med slutpunktssäkerhet i Microsoft Intune.

Hantera säkerhetsbaslinjer

Säkerhetsbaslinjer i Intune är förkonfigurerade grupper med inställningar som är rekommendationer för bästa praxis från relevanta Microsoft-säkerhetsteam för produkten. Intune stöder säkerhetsbaslinjer för Windows 10/11-enhetsinställningar, Microsoft Edge, Microsoft Defender för Endpoint Protection med mera.

Du kan använda säkerhetsbaslinjer för att snabbt distribuera en metodkonfiguration av enhets- och programinställningar för att skydda dina användare och enheter. Säkerhetsbaslinjer stöds för enheter som kör Windows 10 version 1809 och senare och Windows 11.

Mer information finns i Använda säkerhetsbaslinjer för att konfigurera Windows-enheter i Intune.

Säkerhetsbaslinjer är en av flera metoder i Intune för att konfigurera inställningar på enheter. När du hanterar inställningar är det viktigt att förstå vilka andra metoder som används i din miljö som kan konfigurera dina enheter så att du kan undvika konflikter. Se Undvik principkonflikter senare i den här artikeln.

Granska säkerhetsaktiviteter från Microsoft Defender för Endpoint

När du integrerar Intune med Microsoft Defender för Endpoint kan du granska säkerhetsaktiviteter i Intune som identifierar riskenheter och tillhandahåller steg för att minska risken. Du kan sedan använda aktiviteterna för att rapportera tillbaka till Microsoft Defender för Endpoint när dessa risker har åtgärdats.

Ditt Microsoft Defender för Endpoint team bestämmer vilka enheter som är i riskzonen och skickar informationen till ditt Intune team som en säkerhetsuppgift. Med några klick skapar de en säkerhetsuppgift för Intune som identifierar de enheter som är i riskzonen, säkerhetsrisken och ger vägledning om hur du minimerar den risken.

Intune-administratörer granskar säkerhetsuppgifter och agerar sedan inom Intune för att åtgärda dessa uppgifter. När åtgärden har åtgärdats anger de att uppgiften ska slutföras, vilket kommunicerar statusen tillbaka till Microsoft Defender för Endpoint-teamet.

Genom säkerhetsuppgifter förblir båda teamen synkroniserade med vilka enheter som är i riskzonen och hur och när dessa risker åtgärdas.

Mer information om hur du använder säkerhetsaktiviteter finns i Använda Intune för att åtgärda säkerhetsrisker som identifieras av Microsoft Defender för Endpoint.

Använda principer för att hantera enhetssäkerhet

Som säkerhetsadministratör använder du de säkerhetsprinciper som finns under Hantera i noden Slutpunktssäkerhet. Med dessa principer kan du konfigurera enhetssäkerhet utan att behöva navigera i den större brödtexten och inställningarna i enhetskonfigurationsprofiler eller säkerhetsbaslinjer.

Mer information om hur du använder dessa säkerhetsprinciper finns i Hantera enhetssäkerhet med slutpunktssäkerhetsprinciper.

Slutpunktssäkerhetsprinciper är en av flera metoder i Intune för att konfigurera inställningar på enheter. När du hanterar inställningar är det viktigt att förstå vilka andra metoder som används i din miljö som kan konfigurera dina enheter och undvika konflikter. Se Undvik principkonflikter senare i den här artikeln.

Under Hantera finns även principer för enhetsefterlevnad och villkorsstyrd åtkomst . De här principtyperna är inte fokuserade säkerhetsprinciper för att konfigurera slutpunkter, men är viktiga verktyg för att hantera enheter och åtkomst till företagets resurser.

Använda enhetsefterlevnadsprincip

Använd policyn för enhetsefterlevnad för att fastställa villkoren för vilka enheter och användare som får åtkomst till dina nätverks- och företagsresurser.

De tillgängliga kompatibilitetsinställningarna beror på vilken plattform du använder, men vanliga principregler är:

- Kräva att enheter kör en lägsta eller specifik os-version

- Ange lösenordskrav

- Ange en högsta tillåtna hotnivå för enheten, baserat på Microsoft Defender för Endpoint eller någon annan Mobile Threat Defense-partner

Förutom principreglerna stöder efterlevnadsprinciper åtgärder för inkompatibilitet. Dessa åtgärder är en tidsordnad sekvens med åtgärder som ska tillämpas på inkompatibla enheter. Åtgärder omfattar att skicka e-post eller meddelanden för att varna enhetsanvändare om inkompatibilitet, fjärrlåsa enheter eller till och med dra tillbaka inkompatibla enheter och ta bort företagsdata som kan finnas på den.

När du integrerar Intune Microsoft Entra principer för villkorsstyrd åtkomst för att framtvinga efterlevnadsprinciper kan villkorlig åtkomst använda efterlevnadsdata för att ge åtkomst till företagsresurser för både hanterade enheter och från enheter som du inte hanterar.

Mer information finns i Ange regler för enheter för att tillåta åtkomst till resurser i din organisation med hjälp av Intune.

Principer för enhetsefterlevnad är en av flera metoder i Intune för att konfigurera inställningar på enheter. När du hanterar inställningar är det viktigt att förstå vilka andra metoder som används i din miljö som kan konfigurera dina enheter och för att undvika konflikter. Se Undvik principkonflikter senare i den här artikeln.

Konfigurera villkorlig åtkomst

Om du vill skydda dina enheter och företagsresurser kan du använda Microsoft Entra principer för villkorsstyrd åtkomst med Intune.

Intune skickar resultatet av enhetsefterlevnadsprinciperna till Microsoft Entra, som sedan använder principer för villkorsstyrd åtkomst för att framtvinga vilka enheter och appar som kan komma åt företagets resurser. Principer för villkorlig åtkomst hjälper också till att begränsa åtkomsten för enheter som du inte hanterar med Intune och kan använda efterlevnadsinformation från Mobile Threat Defense-partner som du integrerar med Intune.

Följande är två vanliga metoder för att använda villkorsstyrd åtkomst med Intune:

- Enhetsbaserad villkorlig åtkomst för att säkerställa att endast hanterade och kompatibla enheter kan komma åt nätverksresurser.

- Appbaserad villkorlig åtkomst, som använder appskyddsprinciper för att hantera åtkomst till nätverksresurser av användare på enheter som du inte hanterar med Intune.

Mer information om hur du använder villkorlig åtkomst med Intune finns i Läs mer om villkorlig åtkomst och Intune.

Konfigurera integrering med Microsoft Defender för Endpoint

När du integrerar Microsoft Defender för Endpoint med Intune förbättrar du din förmåga att identifiera och hantera risker.

Även om Intune kan integreras med flera Mobile Threat Defense-partner, får du när du använder Microsoft Defender för Endpoint en nära integrering mellan Microsoft Defender för Endpoint och Intune med åtkomst till djupgående alternativ för enhetsskydd, inklusive:

- Säkerhetsuppgifter – Sömlös kommunikation mellan Defender för Endpoint och Intune administratörer om enheter i riskzonen, hur de kan åtgärdas och bekräftelse när dessa risker minimeras.

- Effektiviserad registrering för Microsoft Defender för Endpoint på klienter.

- Användning av Defender för Endpoint-enhetsrisksignaler i Intune efterlevnadsprinciper och appskyddsprinciper.

- Åtkomst till manipulationsskyddsfunktioner .

Mer information om hur du använder Microsoft Defender för Endpoint med Intune finns i Framtvinga efterlevnad för Microsoft Defender för Endpoint med villkorlig åtkomst i Intune.

Krav för rollbaserad åtkomstkontroll

Om du vill hantera uppgifter i noden Slutpunktssäkerhet i Microsoft Intune administrationscenter måste ett konto:

- Tilldelas en licens för Intune.

- Ha behörigheter för rollbaserad åtkomstkontroll (RBAC) som motsvarar de behörigheter som tillhandahålls av den inbyggda Intune rollen Endpoint Security Manager. Rollen Endpoint Security Manager ger åtkomst till Microsoft Intune administrationscenter. Den här rollen kan användas av personer som hanterar säkerhets- och efterlevnadsfunktioner, inklusive säkerhetsbaslinjer, enhetsefterlevnad, villkorsstyrd åtkomst och Microsoft Defender för Endpoint.

Mer information finns i Rollbaserad åtkomstkontroll (RBAC) med Microsoft Intune.

Behörigheter som beviljats av rollen Endpoint Security Manager

Du kan visa följande lista över behörigheter i Microsoft Intune administrationscenter genom att gå till Innehavaradministrationsroller>>Alla roller och väljaEgenskaper för Endpoint Security Manager>.

Behörigheter:

-

Android FOTA

- Läsa

-

Android for work

- Läsa

-

Granska data

- Läsa

-

Certifikatanslutningsapp

- Läsa

-

Företagsenhetsidentifierare

- Läsa

-

Härledda autentiseringsuppgifter

- Läsa

-

Principer för enhetsefterlevnad

- Tilldela

- Skapa

- Radera

- Läsa

- Update

- Visa rapporter

-

Enhetskonfigurationer

- Läsa

- Visa rapporter

-

Enhetsregistreringshanterare

- Läsa

-

Slutpunktsskyddsrapporter

- Läsa

-

Registreringsprogram

- Läs enhet

- Läs profil

- Lästoken

-

Filter

- Läsa

-

Intune informationslager

- Läsa

-

Hanterade appar

- Läsa

-

Hanterade enheter

- Radera

- Läsa

- Ange primär användare

- Update

- Visa rapporter

-

Microsoft Defender Avancerat skydd

- Läsa

-

Microsoft Store för företag

- Läsa

-

Mobile Threat Defense

- Ändra

- Läsa

-

Mobilappar

- Läsa

-

Organisation

- Läsa

-

Partner Enhetshantering

- Läsa

-

Principuppsättningar

- Läsa

-

Anslutningsappar för fjärrhjälp

- Läsa

- Visa rapporter

-

Fjärruppgifter

- Hämta FileVault-nyckel

- Initiera configuration manger-åtgärd

- Starta om nu

- Fjärrlås

- Rotera BitLockerKeys (förhandsversion)

- Rotera FileVault-nyckel

- Stänga ner

- Synkronisera enheter

- Windows Defender

-

Roller

- Läsa

-

Säkerhetsbaslinjer

- Tilldela

- Skapa

- Radera

- Läsa

- Update

-

Säkerhetsuppgifter

- Läsa

- Update

-

Allmänna villkor

- Läsa

-

Windows Enterprise-certifikat

- Läsa

Undvik principkonflikter

Många av de inställningar som du kan konfigurera för enheter kan hanteras av olika funktioner i Intune. Dessa funktioner omfattar men är inte begränsade till:

- Slutpunktssäkerhetsprinciper

- Säkerhetsbaslinjer

- Principer för enhetskonfiguration

- Principer för Windows-registrering

Inställningarna som finns i Slutpunktssäkerhetsprinciper är till exempel en delmängd av de inställningar som finns i profiler för slutpunktsskydd och enhetsbegränsning i enhetskonfigurationsprincipen och som också hanteras via olika säkerhetsbaslinjer.

Ett sätt att undvika konflikter är att inte använda olika baslinjer, instanser av samma baslinje eller olika principtyper och instanser för att hantera samma inställningar på en enhet. Detta kräver planering av vilka metoder som ska användas för att distribuera konfigurationer till olika enheter. När du använder flera metoder eller instanser av samma metod för att konfigurera samma inställning kontrollerar du att dina olika metoder antingen accepterar eller inte distribueras till samma enheter.

Om konflikter uppstår kan du använda Intune inbyggda verktyg för att identifiera och lösa källan till dessa konflikter. Mer information finns i:

Nästa steg

Konfigurera: