Skydda data med infrastrukturresurser, beräkningsmotorer och OneLake

Fabric erbjuder en säkerhetsmodell i flera lager för hantering av dataåtkomst. Säkerhet kan ställas in för en hel arbetsyta, för enskilda objekt eller genom detaljerade behörigheter i varje Infrastrukturresursmotor. OneLake har sina egna säkerhetsöverväganden som beskrivs i det här dokumentet.

OneLake-dataåtkomstroller (förhandsversion)

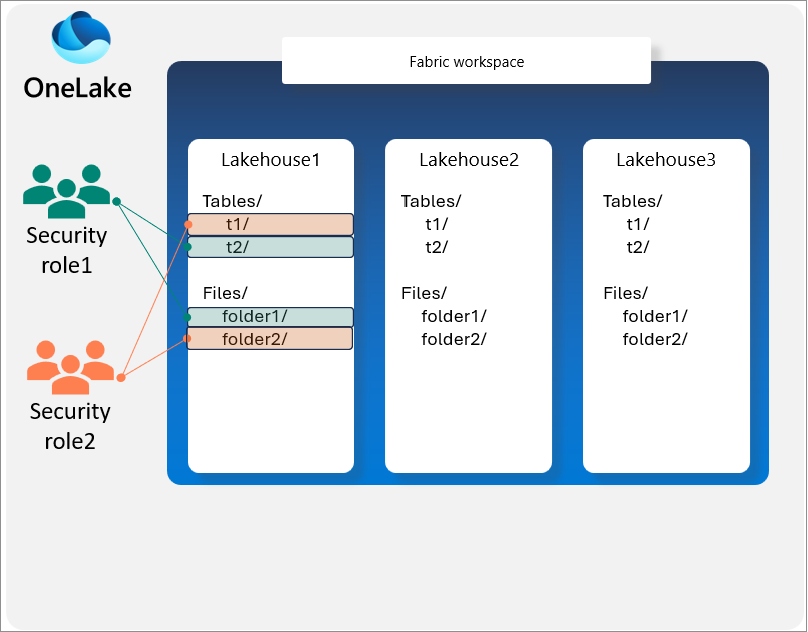

Med OneLake-dataåtkomstroller (förhandsversion) kan användare skapa anpassade roller i ett lakehouse och endast bevilja läsbehörighet till de angivna mapparna när de kommer åt OneLake. För varje OneLake-roll kan användare tilldela användare, säkerhetsgrupper eller bevilja en automatisk tilldelning baserat på arbetsyterollen.

Läs mer om OneLake Data Access Control Model och Kom igång med Data Access .

Genvägssäkerhet

Genvägar i Microsoft Fabric möjliggör förenklad datahantering. OneLake-mappsäkerhet gäller för OneLake-genvägar baserat på roller som definierats i lakehouse där data lagras.

Mer information om säkerhetsöverväganden för genvägar finns i OneLake-åtkomstkontrollmodellen. Mer information om genvägar finns här..

Autentisering

OneLake använder Microsoft Entra-ID för autentisering. du kan använda den för att ge behörigheter till användaridentiteter och tjänstens huvudnamn. OneLake extraherar automatiskt användaridentiteten från verktyg, som använder Microsoft Entra-autentisering och mappar den till de behörigheter som du anger i Fabric-portalen.

Kommentar

Om du vill använda tjänstens huvudnamn i en Infrastruktur-klientorganisation måste en klientadministratör aktivera TJÄNSThuvudnamn (SPN) för hela klientorganisationen eller specifika säkerhetsgrupper. Läs mer om att aktivera tjänstens huvudnamn i utvecklarinställningar för klientorganisationsadministratörsportalen

Granskningsloggar

Om du vill visa dina OneLake-granskningsloggar följer du anvisningarna i Spåra användaraktiviteter i Microsoft Fabric. OneLake-åtgärdsnamn motsvarar ADLS-API:er som CreateFile eller DeleteFile. OneLake-granskningsloggar innehåller inte läsbegäranden eller begäranden som görs till OneLake via Fabric-arbetsbelastningar.

Kryptering och nätverk

Vilande data

Data som lagras i OneLake krypteras som standard i vila med hjälp av Microsoft-hanterad nyckel. Microsoft-hanterade nycklar roteras korrekt. Data i OneLake krypteras och dekrypteras transparent och är FIPS 140-2-kompatibla.

Kryptering i vila med kundhanterad nyckel stöds för närvarande inte. Du kan skicka en begäran om den här funktionen på Microsoft Fabric Ideas.

Data under överföring

Data som överförs via det offentliga Internet mellan Microsoft-tjänster krypteras alltid med minst TLS 1.2. Fabric förhandlar till TLS 1.3 när det är möjligt. Trafik mellan Microsoft-tjänster dirigerar alltid över Microsofts globala nätverk.

Inkommande OneLake-kommunikation framtvingar även TLS 1.2 och förhandlar till TLS 1.3 när det är möjligt. Utgående infrastrukturkommunikation till kundägd infrastruktur föredrar säkra protokoll men kan återgå till äldre, osäkra protokoll (inklusive TLS 1.0) när nyare protokoll inte stöds.

Privata länkar

Information om hur du konfigurerar privata länkar i Infrastrukturresurser finns i Konfigurera och använda privata länkar.

Tillåt att appar som körs utanför Infrastrukturresurser får åtkomst till data via OneLake

Med OneLake kan du begränsa åtkomsten till data från program som körs utanför Infrastrukturmiljöer. Administratörer kan hitta inställningen i avsnittet OneLake i administrationsportalen för klientorganisation. När du aktiverar den här växeln kan användarna komma åt data via alla källor. När du inaktiverar avstängningen kan användarna inte komma åt data via program som körs utanför Infrastrukturmiljöer. Användare kan till exempel komma åt data via program med hjälp av Azure Data Lake Storage-API:er (ADLS) eller OneLake-utforskaren.