Microsoft Entra SSO-integrering med VMware Identity Service

I den här artikeln får du lära dig hur du integrerar VMware Identity Service med Microsoft Entra-ID. VMware Identity Service tillhandahåller integrering med Microsoft Entra-ID för VMware-produkter. Det använder SCIM-protokollet för användare och gruppetablering och SAML för autentisering. När du integrerar VMware Identity Service med Microsoft Entra-ID kan du:

- Kontroll i Microsoft Entra-ID som har åtkomst till VMware Identity Service.

- Gör så att dina användare automatiskt loggas in på VMware Identity Service med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Du konfigurerar och testar enkel inloggning med Microsoft Entra för VMware Identity Service i en testmiljö. VMware Identity Service stöder både SP - och IDP-initierad enkel inloggning och just-in-time-användaretablering .

Förutsättningar

För att integrera Microsoft Entra ID med VMware Identity Service behöver du:

- Ett Microsoft Entra-användarkonto. Om du inte redan har ett kan du skapa ett konto kostnadsfritt.

- En av följande roller: Programadministratör, Molnprogramadministratör eller Programägare.

- En Microsoft Entra-prenumeration. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- VMware Identity Service-prenumeration med enkel inloggning (SSO) aktiverat.

Lägga till program och tilldela en testanvändare

Innan du börjar konfigurera enkel inloggning måste du lägga till VMware Identity Service-programmet från Microsoft Entra-galleriet. Du behöver ett testanvändarkonto för att tilldela till programmet och testa konfigurationen för enkel inloggning.

Lägga till VMware Identity Service från Microsoft Entra-galleriet

Lägg till VMware Identity Service från Microsoft Entra-programgalleriet för att konfigurera enkel inloggning med VMware Identity Service. Mer information om hur du lägger till program från galleriet finns i Snabbstart: Lägg till program från galleriet.

Skapa och tilldela Microsoft Entra-testanvändare

Följ riktlinjerna i artikeln skapa och tilldela ett användarkonto för att skapa ett testanvändarkonto med namnet B.Simon.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen och tilldela roller. Guiden innehåller också en länk till konfigurationsfönstret för enkel inloggning. Läs mer om Microsoft 365-guider.

Konfigurera enkel inloggning med Microsoft Entra

Slutför följande steg för att aktivera enkel inloggning med Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications Enterprise-program>>VMware Identity Service>Enkel inloggning.

På sidan Välj en enkel inloggningsmetod väljer du SAML.

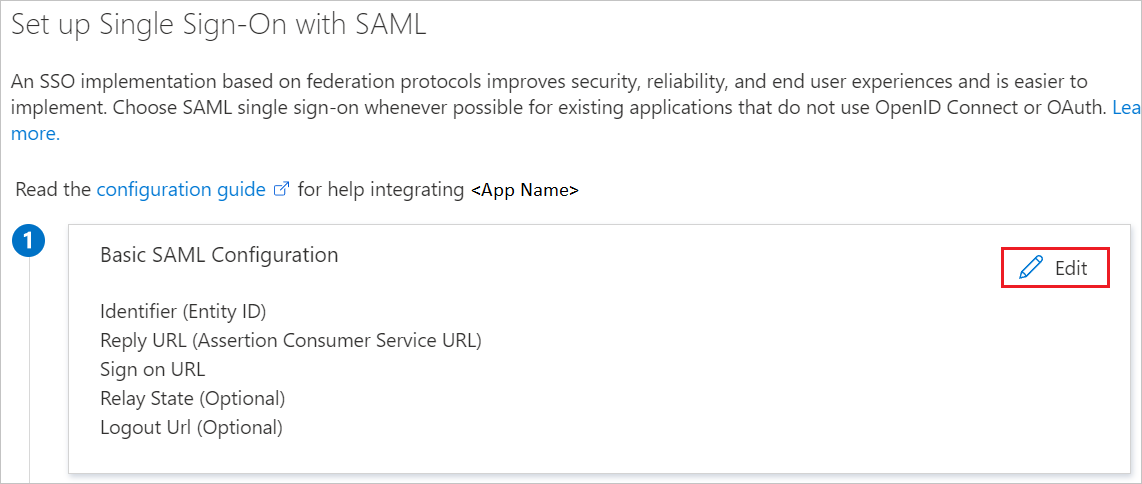

På sidan Konfigurera enkel inloggning med SAML väljer du pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

I avsnittet Grundläggande SAML-konfiguration utför du följande steg:

a. I textrutan Identifierare skriver du en URL med något av följande mönster:

Identifierare https://<CustomerName>.vmwareidentity.com/SAAS/API/1.0/GET/metadata/sp.xmlhttps://<CustomerName>.workspaceoneaccess.com/SAAS/API/1.0/GET/metadata/sp.xmlhttps://<CustomerName>.vmwareidentity.asia/SAAS/API/1.0/GET/metadata/sp.xmlhttps://<CustomerName>.vmwareidentity.eu/SAAS/API/1.0/GET/metadata/sp.xmlhttps://<CustomerName>.vmwareidentity.co.uk/SAAS/API/1.0/GET/metadata/sp.xmlhttps://<CustomerName>.vmwareidentity.de/SAAS/API/1.0/GET/metadata/sp.xmlhttps://<CustomerName>.vmwareidentity.ca/SAAS/API/1.0/GET/metadata/sp.xmlhttps://<CustomerName>.vmwareidentity.com.au/SAAS/API/1.0/GET/metadata/sp.xmlhttps://<CustomerName>.vidmpreview.com/SAAS/API/1.0/GET/metadata/sp.xmlb. I textrutan Svars-URL skriver du en URL med något av följande mönster:

Svarswebbadress https://<CustomerName>.vmwareidentity.com/SAAS/auth/saml/responsehttps://<CustomerName>.workspaceoneaccess.com/SAAS/auth/saml/responsehttps://<CustomerName>.vmwareidentity.asia/SAAS/auth/saml/responsehttps://<CustomerName>.vmwareidentity.eu/SAAS/auth/saml/responsehttps://<CustomerName>.vmwareidentity.co.uk/SAAS/auth/saml/responsehttps://<CustomerName>.vmwareidentity.de/SAAS/auth/saml/responsehttps://<CustomerName>.vmwareidentity.ca/SAAS/auth/saml/responsehttps://<CustomerName>.vmwareidentity.com.au/SAAS/auth/saml/responsehttps://<CustomerName>.vidmpreview.com/SAAS/auth/saml/responseOm du vill konfigurera SP-initierad enkel inloggning utför du följande steg:

I textrutan Inloggnings-URL skriver du en URL med något av följande mönster:

Inloggnings-URL https://<CustomerName>.vmwareidentity.comhttps://<CustomerName>.workspaceoneaccess.comhttps://<CustomerName>.vmwareidentity.asiahttps://<CustomerName>.vmwareidentity.euhttps://<CustomerName>.vmwareidentity.co.ukhttps://<CustomerName>.vmwareidentity.dehttps://<CustomerName>.vmwareidentity.cahttps://<CustomerName>.vmwareidentity.com.auhttps://<CustomerName>.vidmpreview.comKommentar

De här värdena är inte verkliga. Uppdatera dessa värden med faktisk identifierare, svars-URL och inloggnings-URL. Kontakta supportteamet för VMware Identity Service-klienten för att hämta dessa värden. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

VMware Identity Service-programmet förväntar sig SAML-försäkran i ett visst format, vilket kräver att du lägger till anpassade attributmappningar i konfigurationen av SAML-tokenattribut. I följande skärmbild visas listan över standardattribut.

Utöver ovanstående förväntar sig VMware Identity Service-programmet att några fler attribut skickas tillbaka i SAML-svar, som visas nedan. Dessa attribut är också ifyllda i förväg, men du kan granska dem enligt dina behov.

Name Källattribut firstName user.givenname lastName user.surname userName user.userprincipalname externalId user.objectid E-post user.mail På sidan Konfigurera enkel inloggning med SAML går du till avsnittet SAML-signeringscertifikat och klickar på kopieringsknappen för att kopiera url:en för appfederationsmetadata och sparar den på datorn.

Konfigurera enkel inloggning för VMware Identity Service

För att konfigurera enkel inloggning på VMware Identity Service SSO-sidan måste du skicka url:en för appfederationsmetadata till supportteamet för VMware Identity Service SSO. De anger inställningen så att SAML SSO-anslutningen ställs in korrekt på båda sidorna.

Skapa VMware Identity Service-testanvändare

I det här avsnittet skapas en användare med namnet B.Simon i VMware Identity Service. VMware Identity Service stöder just-in-time-användaretablering, vilket är aktiverat som standard. Det finns inget åtgärdsobjekt för dig i det här avsnittet. Om en användare inte redan finns i VMware Identity Service skapas en ny efter autentisering.

Testa enkel inloggning

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

SP-initierad:

Klicka på Testa det här programmet, detta omdirigeras till VMware Identity Service Sign on URL där du kan initiera inloggningsflödet.

Gå till VMware Identity Service Sign on URL (Inloggnings-URL för VMware Identity Service) direkt och initiera inloggningsflödet därifrån.

IDP-initierad:

- Klicka på Testa det här programmet så ska du automatiskt loggas in på VMware Identity Service som du har konfigurerat enkel inloggning för.

Du kan också använda Microsoft Mina appar för att testa programmet i valfritt läge. När du klickar på panelen VMware Identity Service i Mina appar omdirigeras du om du konfigureras i SP-läge till inloggningssidan för programmet för att initiera inloggningsflödet och om det konfigureras i IDP-läge bör du automatiskt loggas in på VMware Identity Service som du har konfigurerat enkel inloggning för. Mer information finns i Microsoft Entra Mina appar.

Ytterligare resurser

- Vad är enkel inloggning med Microsoft Entra-ID?

- Planera en distribution med enkel inloggning.

Nästa steg

När du har konfigurerat VMware Identity Service kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Cloud App Security.