Microsoft Entra SSO-integrering med ThreatQ Platform

I den här artikeln får du lära dig hur du integrerar ThreatQ Platform med Microsoft Entra-ID. ThreatQ förbättrar effektiviteten och effektiviteten i säkerhetsåtgärder genom att lösa olika datakällor, verktyg och team för att påskynda och automatisera hotidentifiering, undersökning och svar. När du integrerar ThreatQ Platform med Microsoft Entra-ID kan du:

- Kontroll i Microsoft Entra-ID som har åtkomst till ThreatQ Platform.

- Gör så att dina användare automatiskt loggas in på ThreatQ Platform med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Du konfigurerar och testar enkel inloggning med Microsoft Entra för ThreatQ Platform i en testmiljö. ThreatQ Platform stöder SP-initierad enkel inloggning och just-in-time-användaretablering .

Förutsättningar

För att integrera Microsoft Entra ID med ThreatQ Platform behöver du:

- Ett Microsoft Entra-användarkonto. Om du inte redan har ett kan du skapa ett konto kostnadsfritt.

- En av följande roller: Programadministratör, Molnprogramadministratör eller Programägare.

- En Microsoft Entra-prenumeration. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- ThreatQ Platform-prenumeration med enkel inloggning (SSO) aktiverat.

Lägga till program och tilldela en testanvändare

Innan du börjar konfigurera enkel inloggning måste du lägga till ThreatQ Platform-programmet från Microsoft Entra-galleriet. Du behöver ett testanvändarkonto för att tilldela till programmet och testa konfigurationen för enkel inloggning.

Lägga till ThreatQ Platform från Microsoft Entra-galleriet

Lägg till ThreatQ Platform från Microsoft Entra-programgalleriet för att konfigurera enkel inloggning med ThreatQ Platform. Mer information om hur du lägger till program från galleriet finns i Snabbstart: Lägg till program från galleriet.

Skapa och tilldela Microsoft Entra-testanvändare

Följ riktlinjerna i artikeln skapa och tilldela ett användarkonto för att skapa ett testanvändarkonto med namnet B.Simon.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen och tilldela roller. Guiden innehåller också en länk till konfigurationsfönstret för enkel inloggning. Läs mer om Microsoft 365-guider..

Konfigurera enkel inloggning med Microsoft Entra

Slutför följande steg för att aktivera enkel inloggning med Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications Enterprise-program>> ThreatQ Platform>Enkel inloggning.

På sidan Välj en enkel inloggningsmetod väljer du SAML.

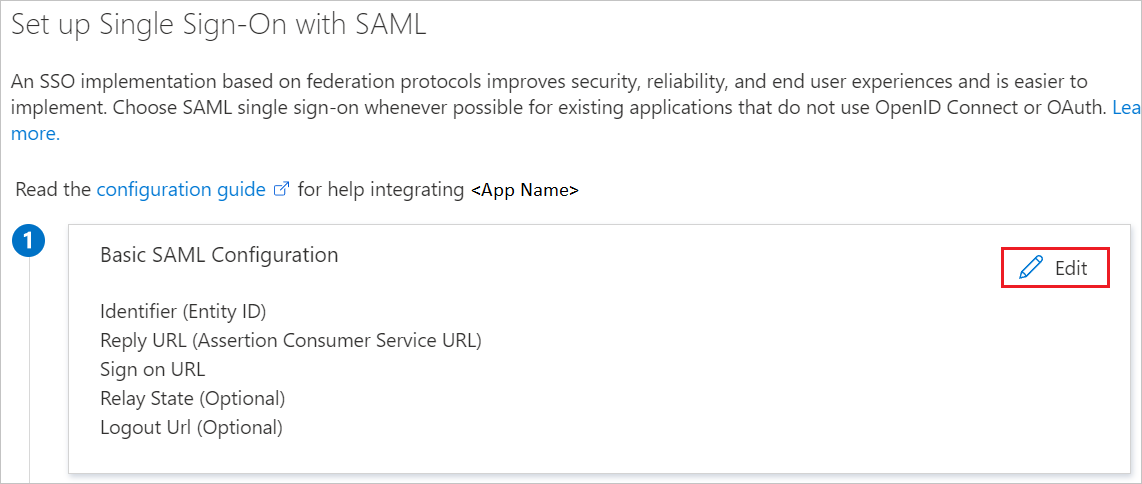

På sidan Konfigurera enkel inloggning med SAML väljer du pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

I avsnittet Grundläggande SAML-konfiguration utför du följande steg:

a. I textrutan Identifierare anger du en URL med följande mönster:

https://<Customer_Environment>.threatq.online/api/saml/metadatab. I textrutan Svars-URL skriver du en URL med följande mönster:

https://<Customer_Environment>.threatq.online/api/saml/acsc. I textrutan Inloggnings-URL skriver du en URL med följande mönster:

https://<Customer_Environment>.threatq.online/Kommentar

Dessa värden är inte verkliga. Uppdatera dessa värden med faktisk identifierare, svars-URL och inloggnings-URL. Kontakta supportteamet för ThreatQ Platform för att få dessa värden. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

Ditt ThreatQ Platform-program förväntar sig SAML-försäkran i ett visst format, vilket kräver att du lägger till anpassade attributmappningar i konfigurationen av SAML-tokenattribut. Följande skärmbild visar ett exempel på detta. Standardvärdet för unik användaridentifierare är user.userprincipalname , men ThreatQ Platform förväntar sig att detta mappas med användarens e-postadress. Till det kan du använda user.mail-attributet från listan eller rätt attributvärde baserat på organisationens konfiguration.

Utöver ovanstående förväntar sig ThreatQ Platform-programmet att få fler attribut skickas tillbaka i SAML-svar, som visas nedan. Dessa attribut är också ifyllda i förväg, men du kan granska dem enligt dina behov.

Name Källattribut uid user.mail Grupper user.groups På sidan Konfigurera enkel inloggning med SAML går du till avsnittet SAML-signeringscertifikat och letar upp Certifikat (PEM) och väljer Ladda ned för att ladda ned certifikatet och spara det på datorn.

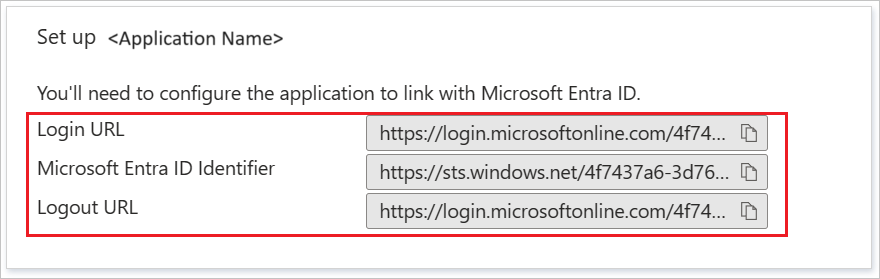

I avsnittet Konfigurera ThreatQ Platform kopierar du lämpliga URL:er baserat på dina behov.

Konfigurera SSO för ThreatQ Platform

För att konfigurera enkel inloggning på ThreatQ Platform-sidan måste du skicka det nedladdade certifikatet (PEM) och lämpliga kopierade URL:er från programkonfigurationen till supportteamet för ThreatQ Platform. De anger inställningen så att SAML SSO-anslutningen ställs in korrekt på båda sidorna.

Skapa ThreatQ Platform-testanvändare

I det här avsnittet skapas en användare med namnet B.Simon i ThreatQ Platform. ThreatQ Platform stöder just-in-time-användaretablering, vilket är aktiverat som standard. Det finns inget åtgärdsobjekt för dig i det här avsnittet. Om det inte redan finns en användare i ThreatQ Platform skapas en ny efter autentisering.

Testa enkel inloggning

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

Klicka på Testa det här programmet, detta omdirigeras till ThreatQ Platform-inloggnings-URL där du kan initiera inloggningsflödet.

Gå till Inloggnings-URL:en för ThreatQ Platform direkt och initiera inloggningsflödet därifrån.

Du kan använda Microsoft Mina appar. När du klickar på ThreatQ Platform-panelen i Mina appar omdirigeras detta till HotQ-plattformens inloggnings-URL. Mer information finns i Microsoft Entra Mina appar.

Ytterligare resurser

- Vad är enkel inloggning med Microsoft Entra-ID?

- Planera en distribution med enkel inloggning.

Nästa steg

När du har konfigurerat ThreatQ Platform kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Cloud App Security.