Självstudie: Konfigurera Snowflake för automatisk användaretablering

Den här självstudien visar de steg som du utför i Snowflake och Microsoft Entra ID för att konfigurera Microsoft Entra-ID för att automatiskt etablera och avetablera användare och grupper till Snowflake. Viktig information om vad den här tjänsten gör, hur den fungerar och vanliga frågor finns i Vad är automatiserad SaaS-appanvändaretablering i Microsoft Entra-ID?.

Funktioner som stöds

- Skapa användare i Snowflake

- Ta bort användare i Snowflake när de inte behöver åtkomst längre

- Behåll användarattribut synkroniserade mellan Microsoft Entra-ID och Snowflake

- Etablera grupper och gruppmedlemskap i Snowflake

- Tillåt enkel inloggning till Snowflake (rekommenderas)

Förutsättningar

Scenariot som beskrivs i den här självstudien förutsätter att du redan har följande förutsättningar:

- En Microsoft Entra-klientorganisation

- En av följande roller: Programadministratör, Molnprogramadministratör eller Programägare.

- En Snowflake-klientorganisation

- Minst en användare i Snowflake med rollen ACCOUNTADMIN .

Steg 1: Planera etableringsdistributionen

- Lär dig mer om hur etableringstjänsten fungerar.

- Ta reda på vem som finns i etableringsomfånget.

- Ta reda på vilka data som ska mappas mellan Microsoft Entra-ID och Snowflake.

Steg 2: Konfigurera Snowflake för att stödja etablering med Microsoft Entra-ID

Innan du konfigurerar Snowflake för automatisk användaretablering med Microsoft Entra-ID måste du aktivera SCIM-etablering (System for Cross-domain Identity Management) på Snowflake.

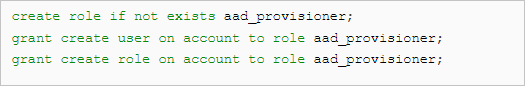

Logga in på Snowflake som administratör och kör följande från antingen Snowflake-kalkylbladsgränssnittet eller SnowSQL.

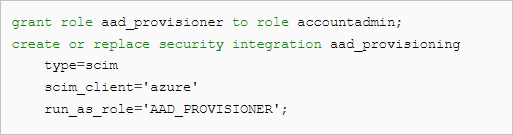

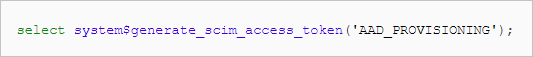

use role accountadmin; create role if not exists aad_provisioner; grant create user on account to role aad_provisioner; grant create role on account to role aad_provisioner; grant role aad_provisioner to role accountadmin; create or replace security integration aad_provisioning type = scim scim_client = 'azure' run_as_role = 'AAD_PROVISIONER'; select system$generate_scim_access_token('AAD_PROVISIONING');Använd ROLLEN ACCOUNTADMIN.

Skapa den anpassade rollen AAD_PROVISIONER. Alla användare och roller i Snowflake som skapats av Microsoft Entra ID ägs av den begränsade AAD_PROVISIONER rollen.

Låt ACCOUNTADMIN-rollen skapa säkerhetsintegrering med hjälp av den AAD_PROVISIONER anpassade rollen.

Skapa och kopiera auktoriseringstoken till Urklipp och lagra säkert för senare användning. Använd den här token för varje SCIM REST API-begäran och placera den i begärandehuvudet. Åtkomsttoken upphör att gälla efter sex månader och en ny åtkomsttoken kan genereras med den här instruktionen.

Steg 3: Lägg till Snowflake från Microsoft Entra-programgalleriet

Lägg till Snowflake från Microsoft Entra-programgalleriet för att börja hantera etablering till Snowflake. Om du tidigare har konfigurerat Snowflake för enkel inloggning (SSO) kan du använda samma program. Vi rekommenderar dock att du skapar en separat app när du först testar integreringen. Läs mer om att lägga till ett program från galleriet.

Steg 4: Definiera vem som ska finnas i omfånget för etablering

Med Microsoft Entra-etableringstjänsten kan du omfångsbegränsa vem som ska etableras baserat på tilldelning till programmet eller baserat på användarens eller gruppens attribut. Om du väljer att omfånget vem som ska etableras i din app baserat på tilldelning kan du använda stegen för att tilldela användare och grupper till programmet. Om du väljer att omfånget vem som ska etableras enbart baserat på attribut för användaren eller gruppen kan du använda ett omfångsfilter.

Tänk på följande tips:

När du tilldelar användare och grupper till Snowflake måste du välja en annan roll än Standardåtkomst. Användare med rollen Standardåtkomst undantas från etableringen och markeras som icke-berättigade i etableringsloggarna. Om den enda roll som är tillgänglig i programmet är standardåtkomstrollen kan du uppdatera programmanifestet för att lägga till fler roller.

Om du behöver ytterligare roller kan du uppdatera programmanifestet för att lägga till nya roller.

Steg 5: Konfigurera automatisk användaretablering till Snowflake

Det här avsnittet vägleder dig genom stegen för att konfigurera Microsoft Entra-etableringstjänsten för att skapa, uppdatera och inaktivera användare och grupper i Snowflake. Du kan basera konfigurationen på användar- och grupptilldelningar i Microsoft Entra-ID.

Så här konfigurerar du automatisk användaretablering för Snowflake i Microsoft Entra-ID:

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications Enterprise-program.>

I listan över program väljer du Snowflake.

Välj fliken Etablering.

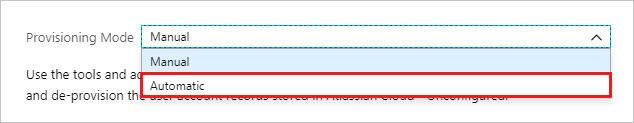

Ange Etableringsläge till Automatiskt.

I avsnittet Administratörsautentiseringsuppgifter anger du den SCIM 2.0-bas-URL och autentiseringstoken som du hämtade tidigare i rutorna Klient-URL och Hemlig token.

Kommentar

Snowflake SCIM-slutpunkten består av snowflake-konto-URL:en som läggs till med

/scim/v2/. Om ditt Snowflake-kontonamn till exempel äracmeoch ditt Snowflake-konto finns ieast-us-2Azure-regionen ärhttps://acme.east-us-2.azure.snowflakecomputing.com/scim/v2värdet för klient-URL:en .Välj Test Anslut ion för att se till att Microsoft Entra ID kan ansluta till Snowflake. Om anslutningen misslyckas kontrollerar du att ditt Snowflake-konto har administratörsbehörighet och försöker igen.

I rutan E-postavisering anger du e-postadressen till en person eller grupp som ska få meddelanden om etableringsfel. Markera sedan kryssrutan Skicka ett e-postmeddelande när ett fel inträffar .

Välj Spara.

I avsnittet Mappningar väljer du Synkronisera Microsoft Entra-användare till Snowflake.

Granska de användarattribut som synkroniseras från Microsoft Entra-ID till Snowflake i avsnittet Attributmappning . Attributen som valts som Matchande egenskaper används för att matcha användarkontona i Snowflake för uppdateringsåtgärder. Välj knappen Spara för att checka in eventuella ändringar.

Attribut Typ aktiv Booleskt displayName String emails[type eq "work"].value String userName String name.givenName String name.familyName String externalId String Kommentar

Snowflake-användarattribut för anpassade tillägg som stöds under SCIM-etablering:

- DEFAULT_ROLE

- DEFAULT_WAREHOUSE

- DEFAULT_SECONDARY_ROLES

- SNOWFLAKE-NAMN OCH LOGIN_NAME FÄLT SKA VARA OLIKA

Så här konfigurerar du snowflake-anpassade tilläggsattribut i Microsoft Entra SCIM-användaretablering.

I avsnittet Mappningar väljer du Synkronisera Microsoft Entra-grupper till Snowflake.

Granska de gruppattribut som synkroniseras från Microsoft Entra-ID till Snowflake i avsnittet Attributmappning . Attributen som valts som Matchande egenskaper används för att matcha grupperna i Snowflake för uppdateringsåtgärder. Välj knappen Spara för att checka in eventuella ändringar.

Attribut Typ displayName String medlemmar Referens Information om hur du konfigurerar omfångsfilter finns i anvisningarna i självstudiekursen om omfångsfilter.

Om du vill aktivera Microsoft Entra-etableringstjänsten för Snowflake ändrar du Etableringsstatus till På i avsnittet Inställningar.

Definiera de användare och grupper som du vill etablera till Snowflake genom att välja önskade värden i Omfång i avsnittet Inställningar.

Om det här alternativet inte är tillgängligt konfigurerar du de obligatoriska fälten under Administratörsautentiseringsuppgifter, väljer Spara och uppdaterar sidan.

När du är redo att etablera väljer du Spara.

Den här åtgärden startar den inledande synkroniseringen av alla användare och grupper som definierats i Omfång i avsnittet Inställningar. Den inledande synkroniseringen tar längre tid att utföra än efterföljande synkroniseringar. Efterföljande synkroniseringar sker ungefär var 40:e minut, så länge Microsoft Entra-etableringstjänsten körs.

Steg 6: Övervaka distributionen

När du har konfigurerat etableringen använder du följande resurser för att övervaka distributionen:

- Använd etableringsloggarna för att avgöra vilka användare som har etablerats eller misslyckats.

- Kontrollera förloppsindikatorn för att se status för etableringscykeln och hur nära den är att slutföras.

- Om etableringskonfigurationen verkar innehålla fel, kommer programmet att placeras i karantän. Läs mer om karantäntillstånd.

Anslut eller begränsningar

Snowflake-genererade SCIM-token upphör att gälla om 6 månader. Tänk på att du måste uppdatera dessa token innan de upphör att gälla, så att etableringssynkroniseringarna kan fortsätta att fungera.

Felsökningstips

Microsoft Entra-etableringstjänsten fungerar för närvarande under vissa IP-intervall. Om det behövs kan du begränsa andra IP-intervall och lägga till dessa specifika IP-intervall i listan över tillåtna ip-adresser för ditt program. Den tekniken tillåter trafikflöde från Microsoft Entra-etableringstjänsten till ditt program.

Ändringslogg

- 2020-07-21: Aktiverad mjuk borttagning för alla användare (via det aktiva attributet).

- 10/12/2022: Uppdaterad Snowflake SCIM-konfiguration.

Ytterligare resurser

- Hantera etablering av användarkonton för företagsappar

- Vad är programåtkomst och enkel inloggning med Microsoft Entra-ID?