Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln visar stegen för att konfigurera etablering från Microsoft Entra-ID till SAP Cloud Identity Services. Målet är att konfigurera Microsoft Entra-ID för att automatiskt etablera och avetablera användare till SAP Cloud Identity Services, så att dessa användare kan autentisera till SAP Cloud Identity Services och ha åtkomst till andra SAP-arbetsbelastningar. SAP Cloud Identity Services stöder distribution från dess lokala identitetskatalog till andra SAP-applikationer som målsystem.

Anteckning

I den här artikeln beskrivs ett kopplingsprogram som är inbyggt i Microsoft Entra användaretableringstjänst. Viktig information om vad den här tjänsten gör, hur den fungerar och vanliga frågor finns i Automatisera användaretablering och avetablering till SaaS-program med Microsoft Entra-ID. SAP Cloud Identity Services har också en egen separat anslutning för att läsa användare och grupper från Microsoft Entra ID. Mer information finns i SAP Cloud Identity Services – Identity Provisioning – Microsoft Entra ID som källsystem.

Förutsättningar

Scenariot som beskrivs i den här artikeln förutsätter att du redan har följande förutsättningar:

- Ett Microsoft Entra-användarkonto med en aktiv prenumeration. Om du inte redan har ett kan du skapa ett konto kostnadsfritt.

- En av följande roller:

- En SAP Cloud Identity Services-hyresgäst

- Ett användarkonto i SAP Cloud Identity Services med administratörsbehörighet.

Kommentar

Den här integreringen är också tillgänglig för användning från Microsoft Entra US Government Cloud-miljön. Du hittar det här programmet i Microsoft Entra US Government Cloud Application Gallery och konfigurerar det på samma sätt som från den offentliga molnmiljön.

Om du inte redan har användare i Microsoft Entra-ID, börja då med artikeln planera distributionen av Microsoft Entra för användartilldelning för SAP-käll- och målappar. Den här artikeln visar hur du ansluter Microsoft Entra till auktoritativa källor för listan över arbetare i en organisation, till exempel SAP SuccessFactors. Den visar också hur du använder Microsoft Entra för att konfigurera identiteter för dessa arbetare, så att de kan logga in på ett eller flera SAP-program, till exempel SAP ECC eller SAP S/4HANA.

Om du konfigurerar etablering i SAP Cloud Identity Services i en produktionsmiljö, där du styr åtkomsten till SAP-arbetsbelastningar med hjälp av Microsoft Entra ID-styrning, granskar du förhandskraven innan du konfigurerar Microsoft Entra-ID för identitetsstyrning innan du fortsätter.

Konfigurera SAP Cloud Identity Services för etablering

I den här artikeln lägger du till ett administratörssystem i SAP Cloud Identity Services och konfigurerar sedan Microsoft Entra.

Logga in på administratörskonsolen

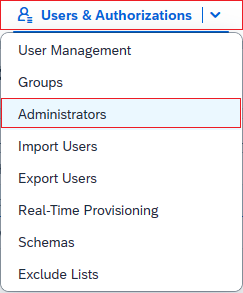

https://<tenantID>.accounts.ondemand.com/adminför SAP Cloud Identity Services ellerhttps://<tenantID>.trial-accounts.ondemand.com/adminom det är en utvärderingsversion. Gå till Användare och auktoriseringsadministratörer>.

Tryck på knappen +Lägg till på den vänstra panelen för att lägga till en ny administratör i listan. Välj Lägg till system och ange namnet på systemet.

Kommentar

Administratörsidentiteten i SAP Cloud Identity Services måste vara av typen System. En administratörsanvändare kan inte autentisera till SAP SCIM-API:et vid etablering. SAP Cloud Identity Services tillåter inte att namnet på ett system ändras när det har skapats.

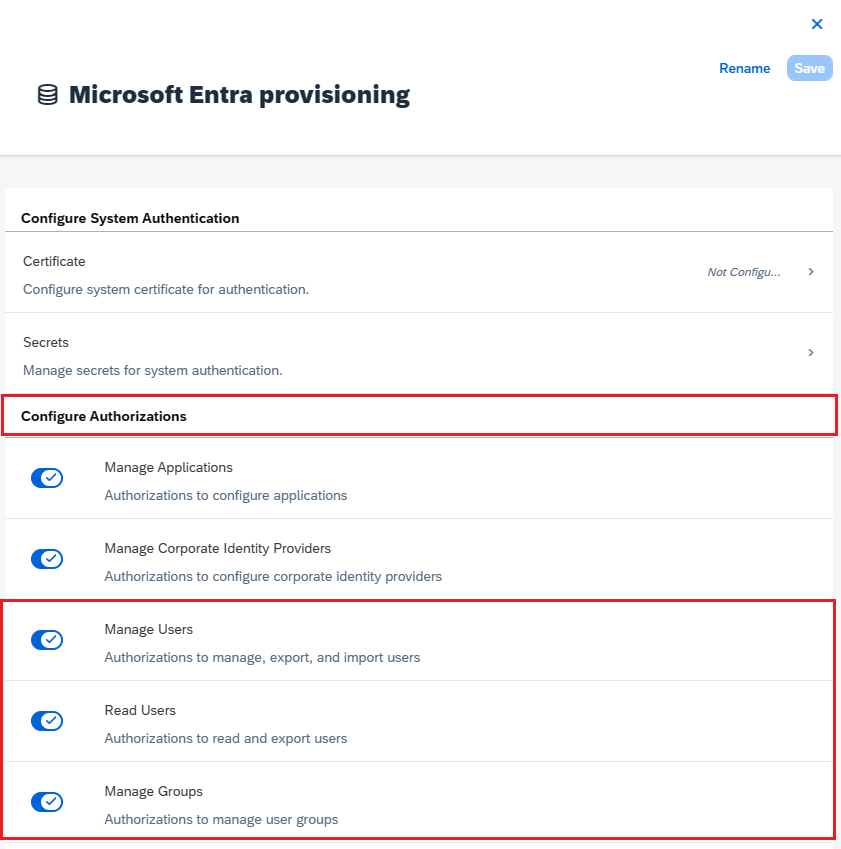

Under Konfigurera auktoriseringar aktiverar du växlingsknappen mot Hantera användare. Välj sedan Spara för att skapa systemet.

När administratörssystemet har skapats lägger du till en ny hemlighet i systemet.

Kopiera klient-ID och klienthemlighet som genereras av SAP. Dessa värden anges i fälten Administratörsanvändarnamn respektive Administratörslösenord. Detta görs på fliken Etablering i ditt SAP Cloud Identity Services-program, som du konfigurerade i nästa avsnitt.

SAP Cloud Identity Services kan ha mappningar till ett eller flera SAP-program som målsystem. Kontrollera om det finns några attribut hos användarna som dessa SAP-program behöver tillhandahållas via SAP Cloud Identity Services. Den här artikeln förutsätter att SAP Cloud Identity Services och nedströms målsystem kräver två attribut,

userNameochemails[type eq "work"].value. Om dina SAP-målsystem kräver andra attribut och de inte ingår i användarschemat för Microsoft Entra-ID kan du behöva konfigurera attribut för synkroniseringstillägg.

Lägga till SAP Cloud Identity Services från galleriet

Innan du konfigurerar Microsoft Entra-ID för automatisk användaretablering i SAP Cloud Identity Services måste du lägga till SAP Cloud Identity Services från Microsoft Entra-programgalleriet i klientorganisationens lista över företagsprogram. Du kan göra det här steget i administrationscentret för Microsoft Entra eller via Graph API.

Om SAP Cloud Identity Services redan har konfigurerats för enkel inloggning från Microsoft Entra och ett program redan finns i Microsoft Entra-listan över företagsprogram fortsätter du i nästa avsnitt.

Utför följande steg för att lägga till SAP Cloud Identity Services från Microsoft Entra-programgalleriet med hjälp av administrationscentret för Microsoft Entra:

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applikationer>Företagsapplikationer>Ny applikation.

- Om du vill lägga till appen från galleriet skriver du SAP Cloud Identity Services i sökrutan.

- Välj SAP Cloud Identity Services i resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen blir tillagd i din klientorganisation.

Konfigurera automatisk användaretablering till SAP Cloud Identity Services

Det här avsnittet vägleder dig genom stegen för att konfigurera Microsoft Entra-etableringstjänsten för att skapa, uppdatera och inaktivera användare i SAP Cloud Identity Services baserat på användartilldelningar till ett program i Microsoft Entra-ID.

Så här konfigurerar du automatisk användaretablering för SAP Cloud Identity Services i Microsoft Entra-ID:

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Program>Företagsprogram

I programlistan väljer du programmet SAP Cloud Identity Services.

Välj fliken Egenskaper.

Kontrollera att alternativet Tilldelning krävs är inställt på Ja. Om den är inställd på Nej kan alla användare i din katalog, inklusive externa identiteter, komma åt programmet och du kan inte granska åtkomsten till programmet.

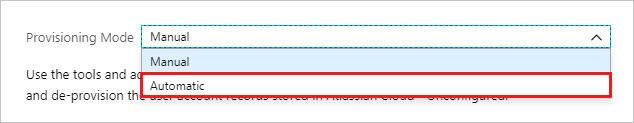

Välj fliken Provisioning.

Ange Etableringsläge som Automatiskt.

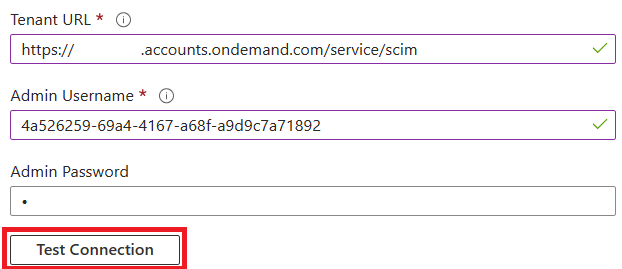

Under avsnittet Administratörsautentiseringsuppgifter anger du

https://<tenantID>.accounts.ondemand.com/service/scim, ellerhttps://<tenantid>.trial-accounts.ondemand.com/service/scimom en utvärderingsversion, med klientorganisations-ID:t för dina SAP Cloud Identity Services i klient-URL:en. Ange värdena för klient-ID och klienthemlighet som hämtades tidigare i Administratörsanvändarnamnrespektive Administratörslösenord. Välj Testanslutning för att se till att Microsoft Entra ID kan ansluta till SAP Cloud Identity Services. Om anslutningen misslyckas kontrollerar du att ditt SAP Cloud Identity Services-systemkonto har administratörsbehörighet, att hemligheten fortfarande är giltig och försök igen.

I fältet E-postavisering anger du e-postadressen till en person eller grupp som ska få meddelanden om etableringsfel och markerar kryssrutan – Skicka ett e-postmeddelande när ett fel inträffar.

Välj Spara.

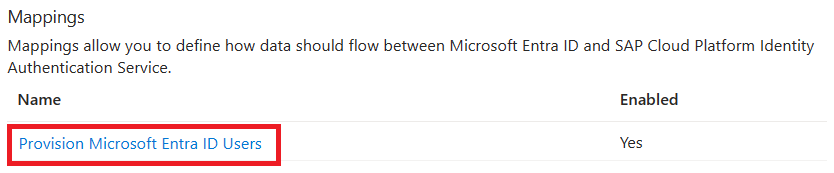

Under avsnittet Mappningar väljer du Etablera Microsoft Entra-ID-användare.

Granska de användarattribut som synkroniseras från Microsoft Entra-ID till SAP Cloud Identity Services i avsnittet Attributmappning . Om du inte ser attributen i SAP Cloud Identity Services som är tillgängliga som mål för mappning väljer du Visa avancerade alternativ och väljer Redigera attributlista för SAP Cloud Platform Identity Authentication Service för att redigera listan över attribut som stöds. Lägg till attributen för din SAP Cloud Identity Services-klient.

Granska och registrera de käll- och målattribut som valts som Matchande egenskaper, mappningar som har matchande prioritet, eftersom dessa attribut används för att matcha användarkontona i SAP Cloud Identity Services för Microsoft Entra-etableringstjänsten för att avgöra om en ny användare ska skapas eller uppdateras. Mer information om matchning finns i matchande användare i käll- och målsystemen. I ett efterföljande steg ser du till att alla användare som redan finns i SAP Cloud Identity Services har de attribut som valts som Matchande egenskaper ifyllda för att förhindra att dubbletter av användare skapas.

Bekräfta att det finns en attributmappning för

IsSoftDeleted, eller en funktion som innehållerIsSoftDeleted, mappad till ett attribut för programmet. När en användare tas bort från tilldelningen i programmet, mjukraderas i Microsoft Entra ID, eller blockeras från inloggning, uppdaterar Microsoft Entra-provisioneringstjänsten attributet som mappats tillisSoftDeleted. Om inget attribut mappas kommer användare som senare inte längre är tilldelade från programrollen att fortsätta att existera i programmets datalager.Lägg till eventuella ytterligare mappningar som SAP Cloud Identity Services eller underordnade SAP-målsystem kräver.

Välj knappen Spara för att checka in eventuella ändringar.

Attribut Typ Stöds för filtrering Krävs av SAP Cloud Identity Services userNameSträng ✓ ✓ emails[type eq "work"].valueSträng ✓ activeBooleskt displayNameSträng urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:managerReferens addresses[type eq "work"].countrySträng addresses[type eq "work"].localitySträng addresses[type eq "work"].postalCodeSträng addresses[type eq "work"].regionSträng addresses[type eq "work"].streetAddressSträng name.givenNameSträng name.familyNameSträng name.honorificPrefixSträng phoneNumbers[type eq "fax"].valueSträng phoneNumbers[type eq "mobile"].valueSträng phoneNumbers[type eq "work"].valueSträng urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenterSträng urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:departmentSträng urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:divisionSträng urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumberSträng urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organizationSträng localeSträng timezoneSträng userTypeSträng companySträng urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute1Sträng urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute2Sträng urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute3Sträng urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute4Sträng urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute5Sträng urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute6Sträng urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute7Sträng urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute8Sträng urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute9Sträng urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute10Sträng sendMailSträng mailVerifiedSträng Om du vill konfigurera omfångsfilter läser du följande instruktioner i artikeln Omfångsfilter.

Om du vill aktivera Microsoft Entra-etableringstjänsten för SAP Cloud Identity Services ändrar du etableringsstatusen till På i avsnittet Inställningar.

För värdet för Omfång i avsnittet Inställningar väljer du Synkronisera endast tilldelade användare och grupper.

När du är redo att provisionera väljer du Spara.

Den här åtgärden startar den första synkroniseringen av alla användare som definierats i omfångeti avsnittet Inställningar . Om omfånget har angetts till Synkronisera endast tilldelade användare och grupper och inga användare eller grupper har tilldelats till programmet sker ingen synkronisering förrän användarna har tilldelats till programmet.

Etablera en ny testanvändare från Microsoft Entra ID till SAP Cloud Identity Services

Vi rekommenderar att en ny Microsoft Entra-testanvändare tilldelas SAP Cloud Identity Services för att testa konfigurationen för automatisk användaretablering.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör och användaradministratör.

- Gå till Identitet>Användare>Alla användare.

- Välj Ny användare>Skapa ny användare.

- Skriv in användarens huvudnamn och visningsnamn för den nya testanvändaren. Användarens huvudnamn måste vara unikt och inte detsamma som för en aktuell eller tidigare Microsoft Entra-användare eller SAP Cloud Identity Services-användare. Välj Granska + skapa och sedan Skapa.

- När testanvändaren har skapats går du till Identity>Applications>Enterprise Applications.

- Välj SAP Cloud Identity Services-programmet.

- Välj Användare och grupper och välj sedan Lägg till användare/grupp.

- I användare och grupper väljer du Ingen markerad och i textrutan skriver du användarens huvudnamn för testanvändaren.

- Välj Välj och sedan Tilldela.

- Välj Provisionering och sedan Provisionera på begäran.

- I textrutan Välj en användare eller grupp skriver du användarens huvudnamn för testanvändaren.

- Välj Försörjning.

- Vänta tills etableringen har slutförts. Om det lyckas visas meddelandet

Modified attributes (successful).

Du kan också valfritt kontrollera vad Microsoft Entra-etableringstjänsten kommer att etablera när en användare går utanför tillämpningsområdet för applikationen.

- Välj Användare och grupper.

- Välj testanvändaren och välj sedan Ta bort.

- När testanvändaren har tagits bort väljer du Etablering och sedan Etablera på begäran.

- I textrutan Välj en användare eller grupp skriver du användarens huvudnamn för testanvändaren som just har avtilldelats.

- Välj Försörjning.

- Vänta tills provisioneringen har slutförts.

Slutligen kan du ta bort testanvändaren från Microsoft Entra-ID.

- Gå till Identitet>Användare>Alla användare.

- Välj testanvändaren, välj Ta bort och välj OK. Den här åtgärden tar bort testanvändaren från Microsoft Entra-ID.

Du kan också ta bort testanvändaren från SAP Cloud Identity Services.

Se till att befintliga SAP Cloud Identity Services-användare har nödvändiga matchande attribut

Innan du tilldelar icke-testanvändare till SAP Cloud Identity Services-programmet i Microsoft Entra-ID bör du se till att alla användare som redan finns i SAP Cloud Identity Services som representerar samma personer som användarna i Microsoft Entra-ID:t har mappningsattributen i SAP Cloud Identity Services.

I etableringsmappningen används attributen som valts som Matchande egenskaper för att matcha användarkontona i Microsoft Entra-ID:t med användarkontona i SAP Cloud Identity Services. Om det finns en användare i Microsoft Entra-ID utan matchning i SAP Cloud Identity Services försöker Microsoft Entra-etableringstjänsten skapa en ny användare. Om det finns en användare i Microsoft Entra-ID och en matchning i SAP Cloud Identity Services uppdaterar Microsoft Entra-etableringstjänsten den SAP Cloud Identity Services-användaren. Därför bör du se till att alla användare som redan finns i SAP Cloud Identity Services har de attribut som valts som Matchande egenskaper ifyllda, annars kan dubbletter av användare skapas. Om du behöver ändra det matchande attributet i din Microsoft Entra-programattributmappning kan du läsa matchande användare i käll- och målsystemen.

Logga in på din SAP Cloud Identity Services Administratörskonsol

https://<tenantID>.accounts.ondemand.com/adminellerhttps://<tenantID>.trial-accounts.ondemand.com/adminom det är en utvärderingsversion.Gå till Användare och auktoriseringar > Exportera användare.

Välj alla attribut som krävs för att matcha Microsoft Entra-användare med dem i SAP. Dessa attribut inkluderar de

SCIM ID,userName,emailsoch andra attribut som du kanske använder i dina SAP-system som identifierare.Välj Exportera och vänta tills webbläsaren har laddat ned CSV-filen.

Öppna ett PowerShell-fönster.

Skriv följande skript i en redigerare. I rad ett, om du har valt ett annat matchande attribut än

userName, ändrar du värdet för variabelnsapScimUserNameFieldtill namnet på SAP Cloud Identity Services-attributet. På rad två ändrar du argumentet till filnamnet för den exporterade CSV-filen frånUsers-exported-from-sap.csvtill namnet på den nedladdade filen.$sapScimUserNameField = "userName" $existingSapUsers = import-csv -Path ".\Users-exported-from-sap.csv" -Encoding UTF8 $count = 0 $warn = 0 foreach ($u in $existingSapUsers) { $id = $u.id if (($null -eq $id) -or ($id.length -eq 0)) { write-error "Exported CSV file doesn't contain the id attribute of SAP Cloud Identity Services users." throw "id attribute not available, re-export" return } $count++ $userName = $u.$sapScimUserNameField if (($null -eq $userName) -or ($userName.length -eq 0)) { write-warning "SAP Cloud Identity Services user $id doesn't have a $sapScimUserNameField attribute populated" $warn++ } } write-output "$warn of $count users in SAP Cloud Identity Services did not have the $sapScimUserNameFIeld attribute populated."Kör skriptet. När skriptet är klart, om det fanns en eller flera användare som saknade det matchande attribut som krävs, letar du upp användarna i den exporterade CSV-filen eller i SAP Cloud Identity Services Admin Console. Om dessa användare också finns i Microsoft Entra måste du först uppdatera SAP Cloud Identity Services-representationen av dessa användare så att de har det matchande attributet fyllt.

När du har uppdaterat attributen för dessa användare i SAP Cloud Identity Services exporterar du sedan användarna från SAP Cloud Identity Services på nytt enligt beskrivningen i steg 2–5 och PowerShell-stegen i det här avsnittet för att bekräfta att inga användare i SAP Cloud Identity Services saknar matchande attribut som skulle förhindra etablering till dessa användare.

Nu när du har en lista över alla användare som hämtats från SAP Cloud Identity Services matchar du dessa användare från programmets datalager, med användare som redan finns i Microsoft Entra-ID, för att avgöra vilka användare som ska vara i omfånget för etablering.

Hämta ID:t för användarna i Microsoft Entra-ID

Det här avsnittet visar hur du interagerar med Microsoft Entra-ID med hjälp av Microsoft Graph PowerShell-cmdletar .

Första gången din organisation använder dessa cmdletar för det här scenariot måste du ha en global administratörsroll så att Microsoft Graph PowerShell kan användas i din klientorganisation. Efterföljande interaktioner kan använda en lägre privilegierad roll, till exempel:

- Användaradministratör, om du förväntar dig att skapa nya användare.

- Programadministratör eller identitetsstyrningsadministratör om du bara hanterar programrolltilldelningar.

Öppna PowerShell.

Om du inte redan har installerat Microsoft Graph PowerShell-modulerna installerar du modulen

Microsoft.Graph.Usersoch andra med hjälp av det här kommandot:Install-Module Microsoft.GraphOm du redan har installerat modulerna kontrollerar du att du använder en ny version:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsAnslut till Microsoft Entra ID:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Om det är första gången du använder det här kommandot kan du behöva godkänna att Microsoft Graph-kommandoradsverktygen har dessa behörigheter.

Läs listan över användare som hämtats från programmets datalager i PowerShell-sessionen. Om listan över användare fanns i en CSV-fil kan du använda PowerShell-cmdleten

Import-Csvoch ange namnet på filen från föregående avsnitt som ett argument.Om filen som hämtas från SAP Cloud Identity Services till exempel heter Users-exported-from-sap.csv och finns i den aktuella katalogen anger du det här kommandot.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Om du till exempel använder en databas eller katalog, om filen heter users.csv och finns i den aktuella katalogen, anger du följande kommando:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Välj kolumnen i den users.csv fil som ska matcha med ett attribut för en användare i Microsoft Entra-ID.

Om du använder SAP Cloud Identity Services är standardmappningen SAP SCIM-attributet

userNamemed Microsoft Entra ID-attributetuserPrincipalName:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Om du till exempel använder en databas eller katalog kan du ha användare i en databas där värdet i kolumnen med namnet

EMailär samma värde som i Microsoft Entra-attributetuserPrincipalName:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Hämta ID:t för dessa användare i Microsoft Entra-ID.

Följande PowerShell-skript använder värdena

$dbusers,$db_match_column_nameoch$azuread_match_attr_namesom angavs tidigare. Den frågar Microsoft Entra-ID för att hitta en användare som har ett attribut med ett matchande värde för varje post i källfilen. Om det finns många användare i filen som hämtas från SAP Cloud Identity Services, databasen eller katalogen för källan kan det ta flera minuter att slutföra det här skriptet. Om du inte har ett attribut i Microsoft Entra-ID som har värdet och behöver använda ettcontainseller annat filteruttryck måste du anpassa skriptet och det i steg 11 nedan för att använda ett annat filteruttryck.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Visa resultatet av tidigare frågor. Se om någon av användarna i SAP Cloud Identity Services, databasen eller katalogen inte kunde finnas i Microsoft Entra-ID på grund av fel eller saknade matchningar.

Följande PowerShell-skript kommer att visa antalet poster som inte kunde lokaliseras:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."När skriptet är klart kommer det att indikera ett fel om några poster från datakällan inte hittades i Microsoft Entra ID. Om inte alla poster för användare från programmets datalager kunde finnas som användare i Microsoft Entra-ID måste du undersöka vilka poster som inte matchade och varför.

Till exempel kan någons e-postadress och userPrincipalName ha ändrats i Microsoft Entra-ID utan att deras motsvarande

mailegenskap uppdaterades i programmets datakälla. Eller så kanske användaren redan har lämnat organisationen men fortfarande finns i programmets datakälla. Eller så kan det finnas ett leverantörs- eller superadministratörskonto i programmets datakälla som inte motsvarar någon specifik person i Microsoft Entra-ID.Om det fanns användare som inte kunde hittas i Microsoft Entra-ID eller inte var aktiva och kunde logga in, men du vill att deras åtkomst ska granskas eller deras attribut uppdateras i SAP Cloud Identity Services, databasen eller katalogen, måste du uppdatera programmet, matchningsregeln eller uppdatera eller skapa Microsoft Entra-användare åt dem. Mer information om vilka ändringar som ska utföras finns i Hantera mappningar och användarkonton i program som inte matchade användare i Microsoft Entra-ID.

Om du väljer alternativet att skapa användare i Microsoft Entra-ID kan du skapa användare i grupp med hjälp av antingen:

- En CSV-fil, enligt beskrivningen i Skapa användare i bulk i Microsoft Entra-administrationscenter

- Den New-MgUser cmdleten

Se till att dessa nya användare är ifyllda med de attribut som krävs för att Microsoft Entra-ID ska matcha dem senare med de befintliga användarna i programmet och de attribut som krävs av Microsoft Entra-ID, inklusive

userPrincipalName,mailNicknameochdisplayName.userPrincipalNameMåste vara unikt bland alla användare i katalogen.Du kan till exempel ha användare i en databas där värdet i kolumnen med namnet

EMailär det värde som du vill använda som Microsoft Entra-användarens huvudnamn, värdet i kolumnenAliasinnehåller e-postnamnet Microsoft Entra och värdet i kolumnenFull nameinnehåller användarens visningsnamn:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Sedan kan du använda det här skriptet för att skapa Microsoft Entra-användare för användare i SAP Cloud Identity Services, databasen eller katalogen som inte matchade med användare i Microsoft Entra-ID. Observera att du kan behöva ändra det här skriptet för att lägga till ytterligare Microsoft Entra-attribut som behövs i din organisation, eller om

$azuread_match_attr_namevarken ärmailNicknameelleruserPrincipalName, för att kunna ange det Microsoft Entra-attributet.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }När du har lagt till användare som saknas i Microsoft Entra-ID kör du skriptet från steg 7 igen. Kör sedan skriptet från steg 8. Kontrollera att inga fel rapporteras.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Se till att befintliga Microsoft Entra-användare har nödvändiga attribut

Innan du aktiverar automatisk användaretablering måste du bestämma vilka användare i Microsoft Entra-ID som behöver åtkomst till SAP Cloud Identity Services, och sedan måste du kontrollera att användarna har de attribut som krävs i Microsoft Entra-ID och att dessa attribut mappas till det förväntade schemat för SAP Cloud Identity Services.

- Som standard mappas värdet för Microsoft Entra-användarattributet

userPrincipalNametill både attributenuserNameochemails[type eq "work"].valueför SAP Cloud Identity Services. Om användarens e-postadresser skiljer sig från användarens huvudnamn kan du behöva ändra den här mappningen. - SAP Cloud Identity Services kan ignorera värden för

postalCodeattributet om formatet för Postnummer för företag inte matchar företagets land eller region. - Som standard mappas Microsoft Entra-attributet

departmenttill attributet SAP Cloud Identity Servicesurn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department. Om Microsoft Entra-användare har värden fördepartmentattributet måste dessa värden matcha de avdelningar som redan har konfigurerats i SAP Cloud Identity Services, annars misslyckas skapande eller uppdatering av användaren.departmentOm värdena i dina Microsoft Entra-användare inte är konsekventa med dem i SAP-miljön tar du bort mappningen innan du tilldelar användare. - SAP Cloud Identity Services SCIM-slutpunkt kräver att vissa attribut har ett visst format. Du kan veta mer om dessa attribut och deras specifika format här.

Tilldela användare till SAP Cloud Identity Services-programmet i Microsoft Entra-ID

Microsoft Entra-ID använder ett begrepp som kallas tilldelningar för att avgöra vilka användare som ska få åtkomst till valda appar. I samband med automatiserad användarförsörjning, om värdet på Omfång är Synkronisera endast tilldelade användare och grupper, synkroniseras endast de användare och grupper som har tilldelats en programroll i det aktuella programmet i Microsoft Entra-ID med SAP Cloud Identity Services. När du tilldelar en användare till SAP Cloud Identity Services måste du välja en giltig programspecifik roll (om tillgänglig) i tilldelningsdialogrutan. Användare med rollen Standardåtkomst undantas från tilldelning. För närvarande är den enda tillgängliga rollen för SAP Cloud Identity Services användare.

Om etablering redan har aktiverats för programmet kontrollerar du att programetablering inte är i karantän innan du tilldelar fler användare till programmet. Lös eventuella problem som orsakar karantänen innan du fortsätter.

Sök efter användare som finns i SAP Cloud Identity Services och som inte redan har tilldelats programmet i Microsoft Entra-ID

Föregående steg har utvärderat om användarna i SAP Cloud Identity Services också finns som användare i Microsoft Entra-ID. Dock är det möjligt att de inte alla för närvarande är tilldelade till rollerna i programmet i Microsoft Entra ID. Nästa steg är därför att se vilka användare som inte har tilldelningar till programroller.

Med PowerShell letar du upp tjänstehuvud-ID för programmets tjänstehuvud.

Om företagsprogrammet till exempel heter

SAP Cloud Identity Servicesanger du följande kommandon:$azuread_app_name = "SAP Cloud Identity Services" $azuread_sp_filter = "displayName eq '" + ($azuread_app_name -replace "'","''") + "'" $azuread_sp = Get-MgServicePrincipal -Filter $azuread_sp_filter -AllHämta de användare som för närvarande har tilldelningar till programmet i Microsoft Entra-ID.

Detta bygger på variabeluppsättningen

$azuread_spi föregående kommando.$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Jämför listan över användar-ID:n för de användare som redan finns i både SAP Cloud Identity Services och Microsoft Entra ID med de användare som för närvarande har tilldelats programmet i Microsoft Entra-ID. Det här skriptet bygger på variabeluppsättningen

$azuread_match_id_listi föregående avsnitt:$azuread_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_not_in_role_list += $id } } $azuread_not_in_role_count = $azuread_not_in_role_list.Count Write-Output "$azuread_not_in_role_count users in the application's data store aren't assigned to the application roles."Om ingen användare har blivit tilldelad till programroller, vilket innebär att alla användare har tilldelats till programroller, betyder det att det inte fanns några gemensamma användare mellan Microsoft Entra ID och SAP Cloud Identity Services, så inga ändringar behövs. Men om en eller flera användare som redan finns i SAP Cloud Identity Services för närvarande inte har tilldelats programrollerna måste du fortsätta proceduren och lägga till dem i någon av programmets roller.

Välj rollen för

Usertjänsthuvudnamn för applikationen.$azuread_app_role_name = "User" $azuread_app_role_id = ($azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User" -and $_.DisplayName -eq "User"}).Id if ($null -eq $azuread_app_role_id) { write-error "role $azuread_app_role_name not located in application manifest"}Skapa programrolltilldelningar för användare som redan finns i SAP Cloud Identity Services och Microsoft Entra och som för närvarande inte har rolltilldelningar till programmet:

foreach ($u in $azuread_not_in_role_list) { $res = New-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -AppRoleId $azuread_app_role_id -PrincipalId $u -ResourceId $azuread_sp.Id }Vänta en minut på att ändringarna ska spridas inom Microsoft Entra-ID.

I nästa Microsoft Entra-etableringscykel jämför Microsoft Entra-etableringstjänsten representationen av de användare som tilldelats programmet, med representationen i SAP Cloud Identity Services och uppdaterar SAP Cloud Identity Services-användare så att de har attributen från Microsoft Entra ID.

Tilldela återstående användare och övervaka inledande synkronisering

När testningen är klar, en användare har etablerats till SAP Cloud Identity Services och alla befintliga SAP Cloud Identity Services-användare har tilldelats till programrollen, kan du tilldela ytterligare behöriga användare till SAP Cloud Identity Services-programmet genom att följa någon av anvisningarna här:

- Du kan tilldela varje enskild användare till programmet i administrationscentret för Microsoft Entra.

- Du kan tilldela enskilda användare till programmet via PowerShell-cmdleten

New-MgServicePrincipalAppRoleAssignedToenligt föregående avsnitt, eller - Om din organisation har en licens för Microsoft Entra ID-styrning kan du även distribuera principer för berättigandehantering för att automatisera åtkomsttilldelningen.

När användarna har tilldelats programrollen och omfattas av etablering, konfigurerar Microsoft Entra-etableringstjänsten dem till SAP Cloud Identity-tjänster. Observera att den inledande synkroniseringen tar längre tid att utföra än efterföljande synkroniseringar, som sker ungefär var 40:e minut så länge Microsoft Entra-etableringstjänsten körs.

Om du inte ser användare tilldelas kan du läsa stegen i felsökningsguiden för när inga användare tilldelas. Kontrollera sedan etableringsloggen via Microsoft Entra administrationscenter eller Graph API:er. Filtrera loggen efter statusen Failure. Om det finns fel med en ErrorCode med DuplicateTargetEntries betyder det en tvetydighet i dina provisioning matchningsregler, och du måste uppdatera Microsoft Entra-användare eller mappningar för att säkerställa att varje Microsoft Entra-användare matchar en programanvändare. Filtrera sedan loggen till åtgärden Skapa och status Hoppad över. Om användarna hoppades över med SkipReason-koden NotEffectivelyEntitled kan detta tyda på att användarkontona i Microsoft Entra-ID:t inte matchades eftersom användarkontostatusen var Inaktiverad.

Konfigurera enkel inloggning

Du kan också välja att aktivera SAML-baserad enkel inloggning för SAP Cloud Identity Services, enligt anvisningarna i artikeln enkel inloggning med SAP Cloud Identity Services. Enkel inloggning kan konfigureras oberoende av automatisk användaretablering, även om dessa två funktioner kompletterar varandra.

Övervaka tilldelning

Du kan använda avsnittet Synkroniseringsinformation för att övervaka förloppet och följa länkar till etableringsaktivitetsrapporten, som beskriver alla åtgärder som utförs av Microsoft Entra-etableringstjänsten i SAP Cloud Identity Services. Du kan också övervaka etableringsprojektet via Microsoft Graph-API:erna.

Mer information om hur du läser Microsoft Entra-etableringsloggarna finns i Rapportering om automatisk etablering av användarkonton.

Underhålla applikationsrolltilldelningar

När användare som är tilldelade i applikationen uppdateras i Microsoft Entra ID, överförs ändringarna automatiskt till SAP Cloud Identity Services.

Om du har Microsoft Entra ID-styrning kan du automatisera ändringar i programrolltilldelningarna för SAP Cloud Identity Services i Microsoft Entra-ID, lägga till eller ta bort tilldelningar när personer ansluter till organisationen eller lämna eller ändra roller.

- Du kan utföra en engångs- eller återkommande åtkomstgranskning av programrolltilldelningarna.

- Du kan skapa ett åtkomstpaket för berättigandehantering för det här programmet. Du kan ha principer för användare som ska tilldelas åtkomst, antingen när de begär det, av en administratör, automatiskt baserat på regler eller via livscykelarbetsflöden.

Fler resurser

- Hantera användarkontoetablering för Enterprise-appar

- Vad är programåtkomst och enkel inloggning med Microsoft Entra-ID?

- Hantera åtkomst till dina SAP-program

- Styra åtkomsten av applikationer i din miljö