Självstudie: Microsoft Entra-integrering med enkel inloggning (SSO) med Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service

I den här självstudien får du lära dig hur du integrerar Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service med Microsoft Entra ID. När du integrerar Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service med Microsoft Entra ID kan du:

- Kontroll i Microsoft Entra-ID som har åtkomst till Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service.

- Gör så att dina användare automatiskt loggas in på Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Förutsättningar

För att komma igång behöver du följande:

- En Microsoft Entra-prenumeration. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- Palo Alto Networks Cloud Identity Engine – prenumeration med enkel inloggning för Cloud Authentication Service (SSO).

Beskrivning av scenario

I den här självstudien konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service stöder SP-initierad enkel inloggning.

Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service stöder just-in-time-användaretablering .

Lägg till Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service från galleriet

För att konfigurera integreringen av Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service i Microsoft Entra ID måste du lägga till Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service från galleriet till din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Nytt program.

- I avsnittet Lägg till från galleriet skriver du Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service i sökrutan.

- Välj Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service i resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller samt gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO för Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service

Konfigurera och testa Microsoft Entra SSO med Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service med hjälp av en testanvändare med namnet B.Simon. För att enkel inloggning ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service:

- Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare – för att testa enkel inloggning med Microsoft Entra med B.Simon.

- Tilldela Microsoft Entra-testanvändaren – för att göra det möjligt för B.Simon att använda enkel inloggning med Microsoft Entra.

- Konfigurera Palo Alto Networks Cloud Identity Engine – SSO för molnautentiseringstjänsten – för att konfigurera inställningarna för enkel inloggning på programsidan.

- Skapa Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service-testanvändare – för att ha en motsvarighet till B.Simon i Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service som är länkad till Microsoft Entra-representationen av användaren.

- Testa enkel inloggning – för att kontrollera om konfigurationen fungerar.

Konfigurera enkel inloggning med Microsoft Entra

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications>Enterprise-program> Palo Alto Networks Cloud Identity Engine – Enkel inloggning för Cloud Authentication Service.>

På sidan Välj en enkel inloggningsmetod väljer du SAML.

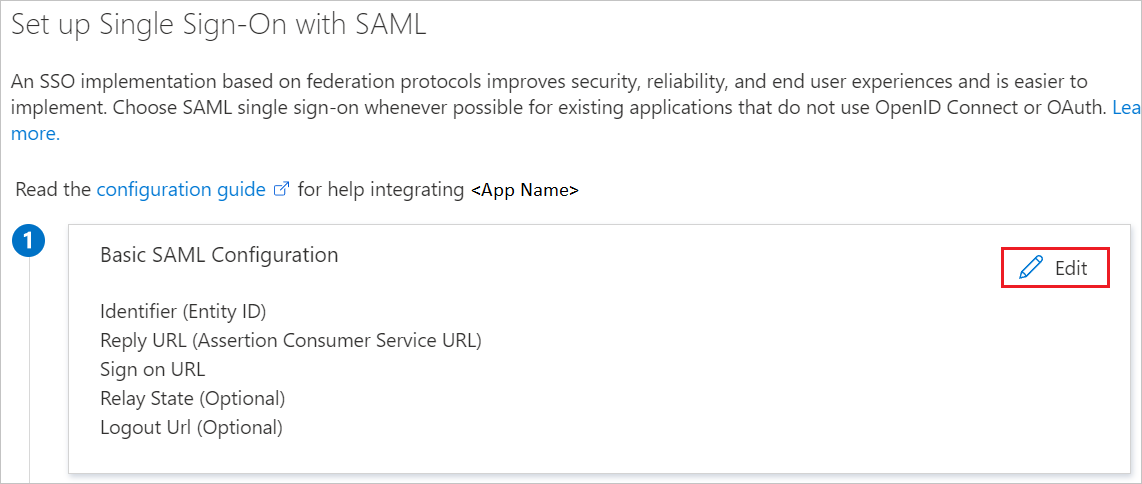

På sidan Konfigurera enkel inloggning med SAML klickar du på pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

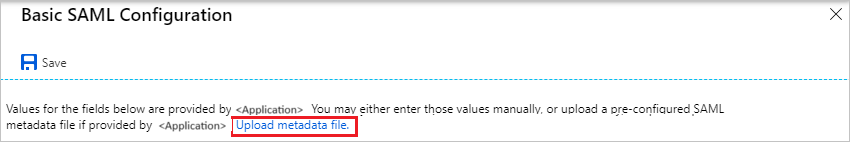

I avsnittet Grundläggande SAML-konfiguration utför du följande steg om du har metadatafilen för tjänstleverantör:

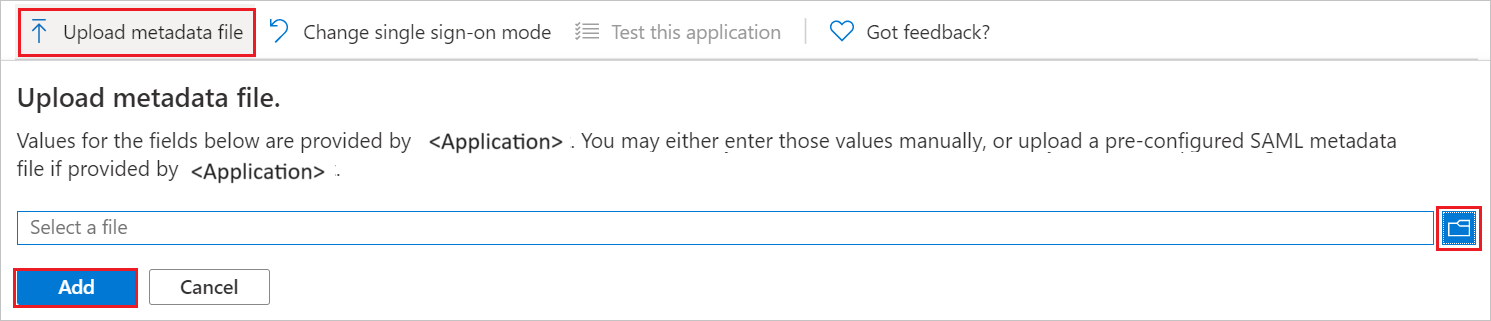

a. Klicka på Ladda upp metadatafil.

b. Klicka på mappikonen för att välja metadatafilen och klicka på Ladda upp.

c. När metadatafilen har laddats upp fylls identifierarvärdet i automatiskt i avsnittet Grundläggande SAML-konfiguration.

d. I textrutan Inloggnings-URL skriver du in en URL med följande mönster:

https://<RegionUrl>.paloaltonetworks.com/sp/acsKommentar

Om identifierarvärdet inte fylls i automatiskt fyller du i värdet manuellt enligt dina behov. Inloggnings-URL-värdet är inte verkligt. Uppdatera värdet med den faktiska inloggnings-URL:en. Kontakta Supportteamet för Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service Client för att få det här värdet. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service-programmet förväntar sig SAML-försäkran i ett visst format, vilket kräver att du lägger till anpassade attributmappningar i konfigurationen av SAML-tokenattribut. I följande skärmbild visas listan över standardattribut.

Utöver ovanstående förväntar sig Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service-programmet att få fler attribut skickas tillbaka i SAML-svar som visas nedan. Dessa attribut är också ifyllda i förväg, men du kan granska dem enligt dina behov.

Name Källattribut Grupp user.groups användarnamn user.userprincipalname På sidan Konfigurera enkel inloggning med SAML i avsnittet SAML-signeringscertifikat klickar du på kopieringsknappen för att kopiera url:en för appfederationsmetadata och sparar den på datorn.

Skapa en Microsoft Entra-testanvändare

I det här avsnittet skapar du en testanvändare med namnet B.Simon.

- Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

- Bläddra till Identitetsanvändare>>Alla användare.

- Välj Ny användare>Skapa ny användare överst på skärmen.

- Följ dessa steg i användaregenskaperna :

- I fältet Visningsnamn anger du

B.Simon. - I fältet Användarens huvudnamn anger du username@companydomain.extension. Exempel:

B.Simon@contoso.com - Markera kryssrutan Visa lösenord och skriv sedan ned det värde som visas i rutan Lösenord.

- Välj Granska + skapa.

- I fältet Visningsnamn anger du

- Välj Skapa.

Tilldela Microsoft Entra-testanvändaren

I det här avsnittet gör du det möjligt för B.Simon att använda enkel inloggning genom att ge åtkomst till Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service.

- På appens översiktssida väljer du Användare och grupper.

- Välj Lägg till användare/grupp och välj sedan Användare och grupper i dialogrutan Lägg till tilldelning .

- I dialogrutan Användare och grupper väljer du B.Simon i listan Användare och klickar sedan på knappen Välj längst ned på skärmen.

- Om du förväntar dig att en roll ska tilldelas till användarna kan du välja den i listrutan Välj en roll . Om ingen roll har konfigurerats för den här appen visas rollen "Standardåtkomst" markerad.

- I dialogrutan Lägg till tilldelning klickar du på knappen Tilldela.

Konfigurera Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service SSO

Logga in på företagets webbplats för Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service som administratör.

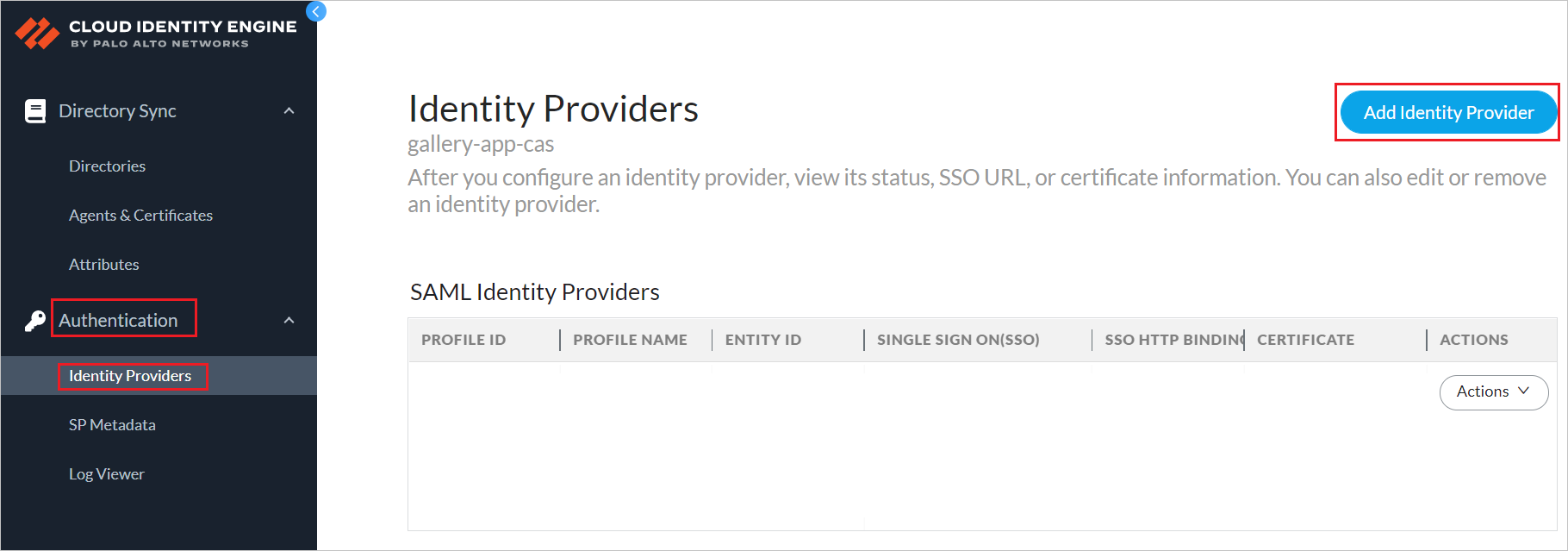

Gå till Autentiseringsidentitetsprovidrar> och klicka på Lägg till identitetsprovider.

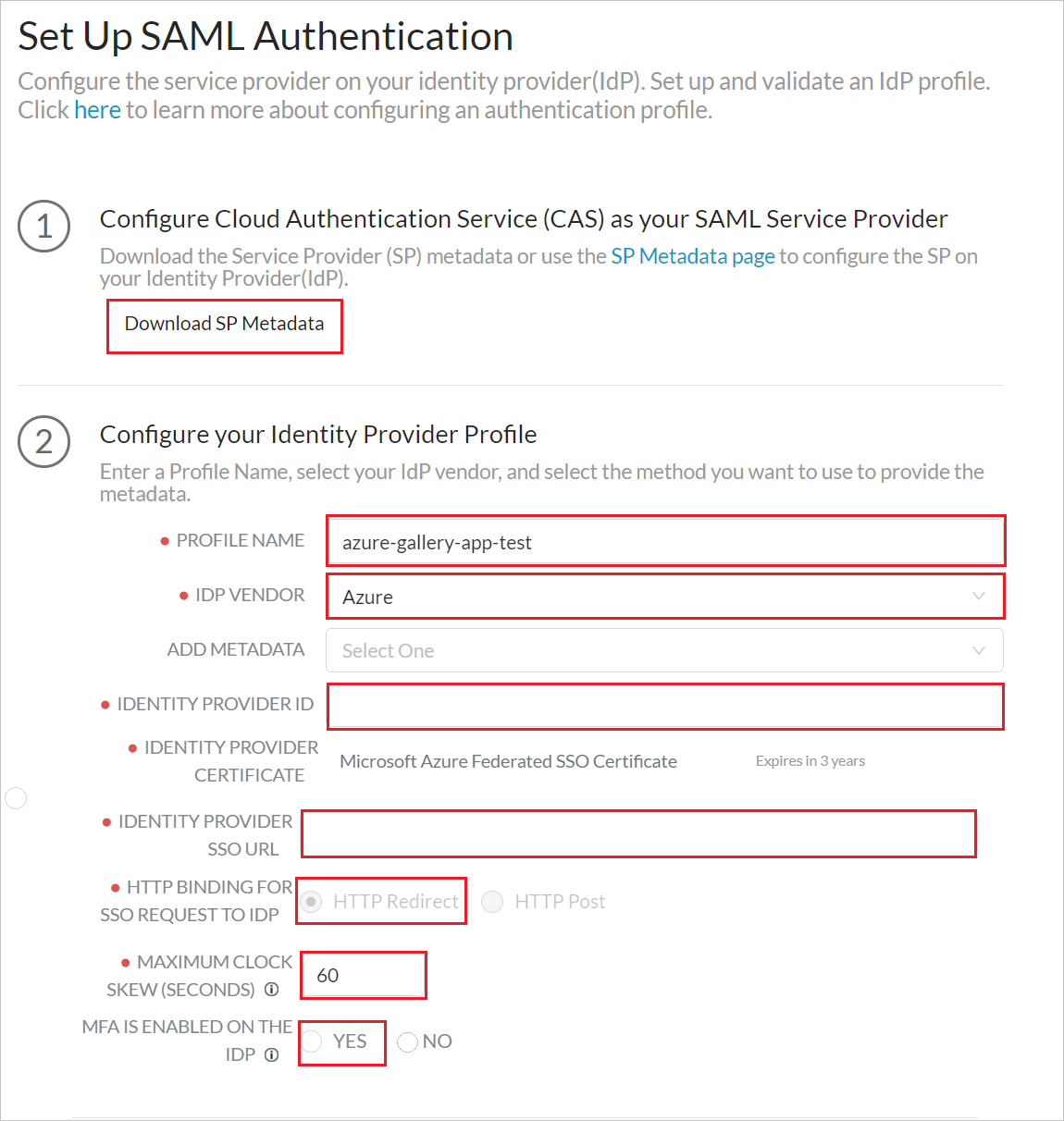

Utför följande steg på sidan Konfigurera SAML-autentisering .

a. Från steg 1 klickar du på Ladda ned SP-metadata för att ladda ned metadatafilen och spara den på datorn.

b. Från steg 2 fyller du i de obligatoriska fälten för att konfigurera identitetsproviderprofilen som du kopierade tidigare.

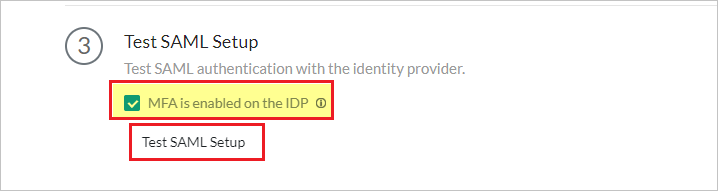

c. I steg 3 klickar du på Testa SAML-installationsprogrammet för att verifiera profilkonfigurationen och väljer MFA är aktiverat på IDP:t.

Kommentar

Om du vill testa Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service SSO öppnar du Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service-konsolen och klickar på knappen Testa Anslut ion och autentiserar med testkontot som du har skapat i avsnittet Skapa en Microsoft Entra-testanvändare.

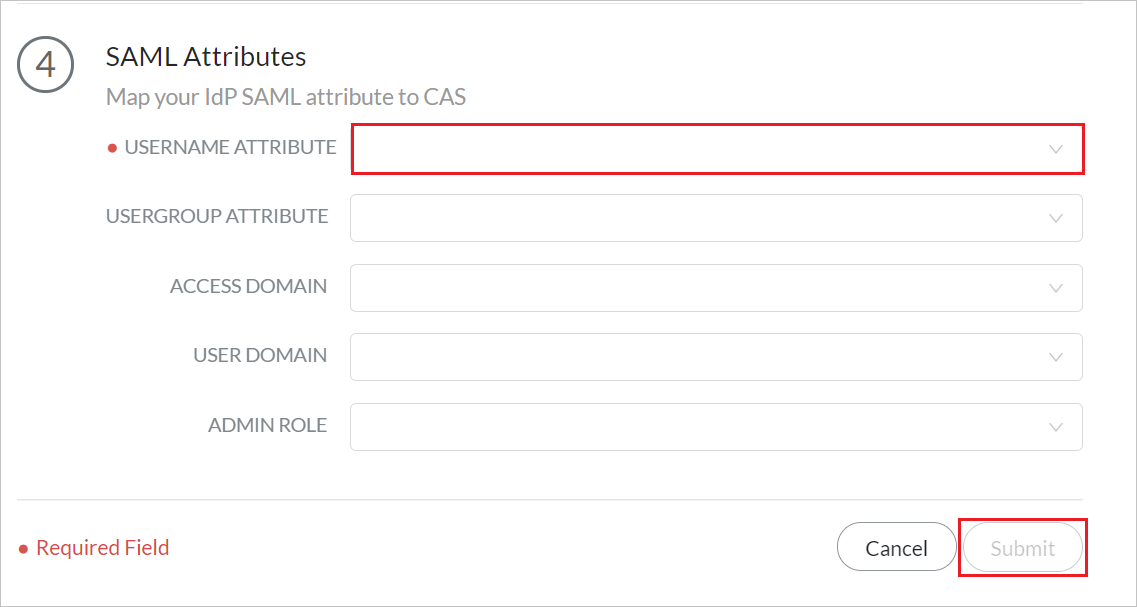

d. Från steg 4 anger du ATTRIBUTEt ANVÄNDARNAMN och klickar på Skicka.

Skapa Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service-testanvändare

I det här avsnittet skapas en användare med namnet Britta Simon i Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service. Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service stöder just-in-time-användaretablering, vilket är aktiverat som standard. Det finns inget åtgärdsobjekt för dig i det här avsnittet. Om det inte redan finns en användare i Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service skapas en ny efter autentisering.

Testa enkel inloggning

Om du vill testa Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service SSO öppnar du Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service-konsolen och klickar på knappen Testa Anslut ion och autentiserar med testkontot som du har skapat i avsnittet Skapa en Microsoft Entra-testanvändare.

Nästa steg

När du har konfigurerat Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.