Microsoft Entra-integrering med enkel inloggning (SSO) med Cisco Secure Firewall – Säker klient

I den här artikeln lär du dig att integrera Cisco Secure Firewall – Secure Client med Microsoft Entra-ID. När du integrerar Cisco Secure Firewall – Secure Client med Microsoft Entra-ID kan du:

- Kontroll i Microsoft Entra-ID som har åtkomst till Cisco Secure Firewall – Secure Client.

- Gör så att dina användare automatiskt loggas in på Cisco Secure Firewall – Secure Client med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Förutsättningar

Scenariot som beskrivs i den här artikeln förutsätter att du redan har följande förutsättningar:

- Ett Microsoft Entra-användarkonto med en aktiv prenumeration. Om du inte redan har ett kan du skapa ett konto kostnadsfritt.

- En av följande roller:

- Cisco Secure Firewall – säker klientprenumeration med enkel inloggning (SSO).

Beskrivning av scenario

I den här artikeln konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

- Cisco Secure Firewall – Secure Client stöder endast IDP-initierad SSO.

Lägga till Cisco Secure Firewall – Säker klient från galleriet

För att konfigurera integreringen av Cisco Secure Firewall – Secure Client i Microsoft Entra-ID måste du lägga till Cisco Secure Firewall – Secure Client från galleriet i din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applikationer>Företagsapplikationer>Ny applikation.

- I avsnittet Lägg till från galleriet skriver du Cisco Secure Firewall – Secure Client i sökrutan.

- Välj Cisco Secure Firewall – Säker klient från resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din hyresgäst.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller och gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-assistenter.

Konfigurera och testa Microsoft Entra SSO för Cisco Secure Firewall – Säker klient

Konfigurera och testa Microsoft Entra SSO med Cisco Secure Firewall – Säker klient med hjälp av en testanvändare med namnet B.Simon. För att enkel inloggning ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i Cisco Secure Firewall – Secure Client.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med Cisco Secure Firewall – Secure Client:

-

Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare – för att testa enkel inloggning med Microsoft Entra med B.Simon.

- Tilldela Microsoft Entra-testanvändaren – så att B.Simon kan använda enkel inloggning med Microsoft Entra.

-

Konfigurera Cisco Secure Firewall – SSO för säker klient – för att konfigurera inställningarna för enkel inloggning på programsidan.

- Skapa Cisco Secure Firewall – Testanvändare för säker klient – för att ha en motsvarighet till B.Simon i Cisco Secure Firewall – Säker klient som är länkad till Microsoft Entra-representationen av användaren.

- Testa SSO – för att kontrollera om konfigurationen fungerar.

Konfigurera Microsoft Entra SSO (Single Sign-On)

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applikationer>Enterprise-applikationer>Cisco Secure Firewall - Secure Client>Enkel inloggning.

På sidan Välj en enkel inloggningsmetod väljer du SAML.

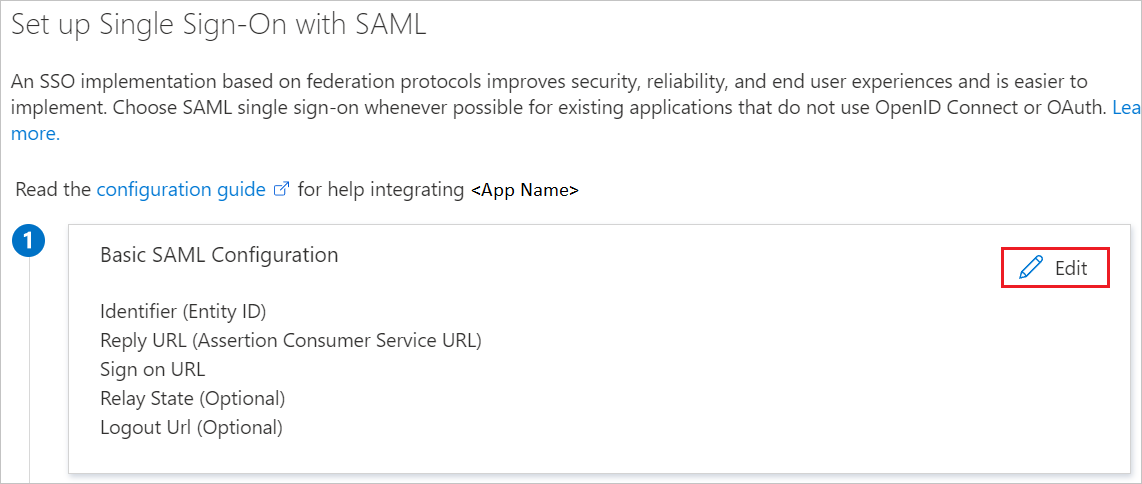

På sidan Konfigurera enkel inloggning med SAML väljer du redigerings-/pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

På sidan Konfigurera enkel inloggning med SAML anger du värdena för följande fält:

I textrutan Identifierare skriver du en URL med följande mönster:

https://<SUBDOMAIN>.YourCiscoServer.com/saml/sp/metadata/<Tunnel_Group_Name>I textrutan Svars-URL skriver du in en URL med följande mönster:

https://<YOUR_CISCO_ANYCONNECT_FQDN>/+CSCOE+/saml/sp/acs?tgname=<Tunnel_Group_Name>

Anteckning

<Tunnel_Group_Name>är skiftlägeskänsligt och värdet får inte innehålla punkterna "." och snedstrecken "/".Anteckning

Om du vill få ett förtydligande av dessa värden kontaktar du Cisco TAC-supporten. Uppdatera dessa värden med den faktiska identifieraren och svars-URL:en som tillhandahålls av Cisco TAC. Kontakta supportteamet för Cisco Secure Firewall – Secure Client för att få dessa värden. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

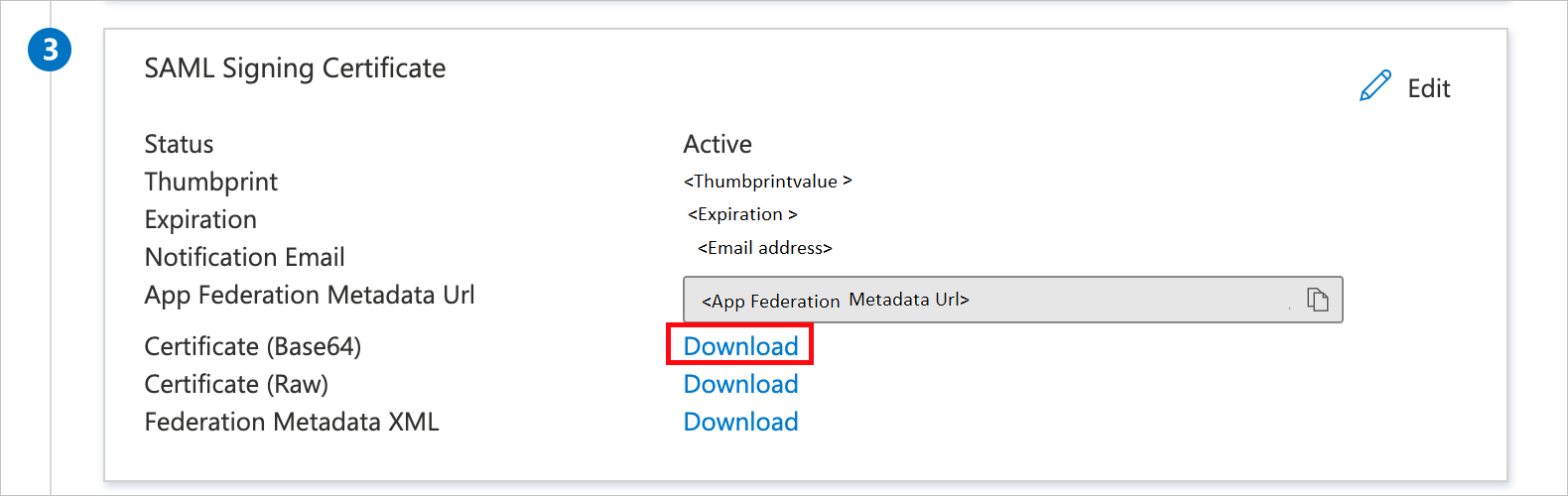

På sidan Konfigurera enkel inloggning med SAML går du till avsnittet SAML-signeringscertifikat och letar upp Certifikat (Base64) och väljer Ladda ned för att ladda ned certifikatfilen och spara den på datorn.

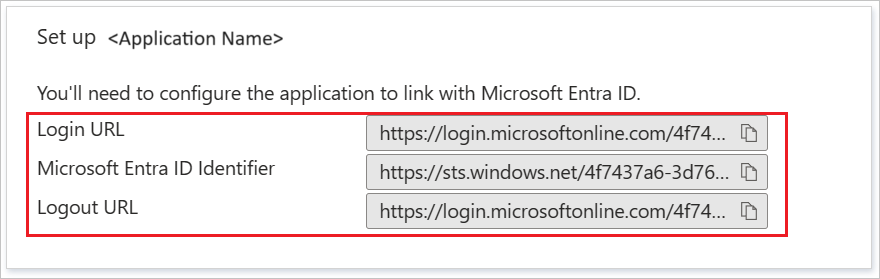

I avsnittet Konfigurera Cisco Secure Firewall – Secure Client kopierar du lämpliga URL:er baserat på dina behov.

Anteckning

Om du vill integrera flera TGT av servern måste du lägga till flera instanser av Cisco Secure Firewall-Secure Client-programmet från galleriet. Du kan också välja att ladda upp ditt eget certifikat i Microsoft Entra-ID för alla dessa programinstanser. På så sätt kan du ha samma certifikat för programmen, men du kan konfigurera olika identifierare och svars-URL för varje program.

Skapa och tilldela Microsoft Entra-testanvändare

Följ riktlinjerna i skapa och tilldela ett användarkonto snabbstart för att skapa ett testanvändarkonto med namnet B.Simon.

Konfigurera Cisco Secure Firewall – säker klient-SSO

Du ska göra detta i CLI först; du kan återvända och göra en ASDM-genomgång vid en annan tidpunkt.

Anslut till din VPN-enhet, du kommer att använda en ASA som kör 9.8-versionen, och dina VPN-klienter är version 4.6 eller senare.

Först skapar du en förtroendepunkt och importerar vårt SAML-certifikat.

config t crypto ca trustpoint AzureAD-AC-SAML revocation-check none no id-usage enrollment terminal no ca-check crypto ca authenticate AzureAD-AC-SAML -----BEGIN CERTIFICATE----- … PEM Certificate Text from download goes here … -----END CERTIFICATE----- quitFöljande kommandon kommer att tillhandahålla din SAML-IdP.

webvpn saml idp https://sts.windows.net/xxxxxxxxxxxxx/ (This is your Azure AD Identifier from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-in https://login.microsoftonline.com/xxxxxxxxxxxxxxxxxxxxxx/saml2 (This is your Login URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-out https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 (This is Logout URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) trustpoint idp AzureAD-AC-SAML trustpoint sp (Trustpoint for SAML Requests - you can use your existing external cert here) no force re-authentication no signature base-url https://my.asa.comNu kan du tillämpa SAML-autentisering på en VPN-tunnelkonfiguration.

tunnel-group AC-SAML webvpn-attributes saml identity-provider https://sts.windows.net/xxxxxxxxxxxxx/ authentication saml end write memAnteckning

Det finns en lösning med SAML IdP-konfigurationen. Om du gör ändringar i IdP-konfigurationen måste du ta bort konfigurationen saml identity-provider från tunnelgruppen och tillämpa den igen för att ändringarna ska börja gälla.

Skapa Cisco Secure Firewall – Testanvändare för säker klient

I det här avsnittet skapar du en användare med namnet Britta Simon i Cisco Secure Firewall – Secure Client. Arbeta med supportteamet för Cisco Secure Firewall - Secure Client för att lägga till användarna i Cisco Secure Firewall - Secure Client-plattformen. Användare måste skapas och aktiveras innan du använder enkel inloggning.

Testa SSO

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

- Välj Testa det här programmet, och du bör automatiskt loggas in på Cisco Secure Firewall – Secure Client, där du har konfigurerat SSO (enkel inloggning).

- Du kan använda Microsoft Åtkomstpanelen. När du väljer Cisco Secure Firewall – Secure Client-panelen i åtkomstpanelen bör du automatiskt loggas in på Cisco Secure Firewall – Secure Client som du har konfigurerat enkel inloggning för. Mer information om åtkomstpanelen finns i introduktionen till åtkomstpanelen.

Relaterat innehåll

När du har konfigurerat Cisco Secure Firewall – Secure Client kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.