Microsoft Entra SSO-integrering med AWS Single-Account Åtkomst

I den här artikeln lär du dig att integrera AWS Single-Account Access med Microsoft Entra-ID. När du integrerar AWS-åtkomst med ett enda konto med Microsoft Entra-ID kan du:

- Kontrollera i Microsoft Entra ID vem som har tillgång till AWS Single-Account Access.

- Gör så att dina användare automatiskt loggas in på AWS-åtkomst med ett enda konto med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Förstå de olika AWS-programmen i Microsoft Entra-programgalleriet

Använd informationen nedan för att fatta ett beslut mellan att använda AWS-program för enkel inloggning och AWS-åtkomst med ett enda konto i Microsoft Entra-programgalleriet.

Enkel inloggning med AWS

Enkel inloggning med AWS lades till i Microsoft Entra-programgalleriet i februari 2021. Det gör det enkelt att hantera åtkomst centralt till flera AWS-konton och AWS-program med inloggning via Microsoft Entra-ID. Federera Microsoft Entra-ID med AWS SSO en gång och använd AWS SSO för att hantera behörigheter för alla dina AWS-konton från ett och samma ställe. AWS SSO etablerar behörigheter automatiskt och håller dem aktuella när du uppdaterar principer och åtkomsttilldelningar. Slutanvändare kan autentisera med sina Microsoft Entra-autentiseringsuppgifter för att få åtkomst till AWS-konsolen, kommandoradsgränssnittet och AWS SSO-integrerade program.

Åtkomst med ett enda AWS-konto

AWS-åtkomst med ett enda konto har använts av kunder under de senaste åren och gör att du kan federera Microsoft Entra-ID till ett enda AWS-konto och använda Microsoft Entra-ID för att hantera åtkomst till AWS IAM-roller. AWS IAM-administratörer definierar roller och principer i varje AWS-konto. För varje AWS-konto federerar Microsoft Entra-administratörer till AWS IAM, tilldelar användare eller grupper till kontot och konfigurerar Microsoft Entra-ID för att skicka intyg som auktoriserar rollåtkomst.

| Egenskap | Enkel inloggning med AWS | Åtkomst med ett enda AWS-konto |

|---|---|---|

| Villkorlig åtkomst | Stöder en enda princip för villkorlig åtkomst för alla AWS-konton. | Stöder en enskild princip för villkorlig åtkomst för alla konton eller anpassade principer per konto |

| CLI-åtkomst | Stödd | Stöds |

| Hantering av privilegierad identitet | Stöd | Stöds inte |

| Centralisera kontohantering | Centralisera kontohantering i AWS. | Centralisera kontohantering i Microsoft Entra-ID (kräver sannolikt ett Microsoft Entra-företagsprogram per konto). |

| SAML-certifikat | Enskilt certifikat | Separata certifikat per applikation/konto |

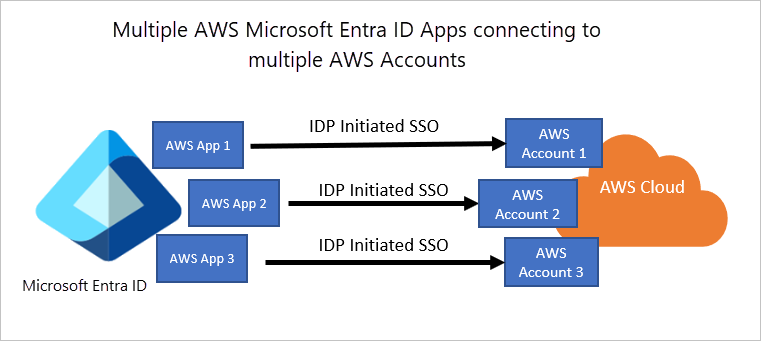

AWS-arkitektur för åtkomst med ett enda konto

Du kan konfigurera flera identifierare för flera instanser. Till exempel:

https://signin.aws.amazon.com/saml#1https://signin.aws.amazon.com/saml#2

Med dessa värden tar Microsoft Entra ID bort värdet #, och skickar rätt värde https://signin.aws.amazon.com/saml som mål-URL i SAML-token.

Vi rekommenderar den här metoden av följande skäl:

Varje program ger dig ett unikt X509-certifikat. Varje instans av en AWS-appinstans kan sedan ha ett annat förfallodatum för certifikatet, som kan hanteras på ett enskilt AWS-konto. Generellt sett är certifikatväxling enklare i det här fallet.

Du kan aktivera användaretablering med en AWS-app i Microsoft Entra-ID och sedan hämtar vår tjänst alla roller från det AWS-kontot. Du behöver inte lägga till eller uppdatera AWS-rollerna manuellt i appen.

Du kan tilldela appens ägare individuellt för appen. Den här personen kan hantera appen direkt i Microsoft Entra-ID.

Anteckning

Kontrollera att du endast använder ett galleriprogram.

Förutsättningar

För att komma igång behöver du följande:

- En Microsoft Entra-abonnemang. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- En prenumeration aktiverad med AWS IAM IdP.

- Tillsammans med molnprogramadministratör kan programadministratör också lägga till eller hantera program i Microsoft Entra-ID. Mer information finns i Inbyggda roller i Azure.

Anteckning

Roller bör inte redigeras manuellt i Microsoft Entra-ID när du importerar roller.

Beskrivning av scenario

I den här artikeln konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

- AWS Enkelkontotillgång stöder SP- och IDP-initierat SSO.

Anteckning

Identifieraren för det här programmet är ett fast strängvärde så att endast en instans kan konfigureras i en klientorganisation.

Lägga till åtkomst med ett enda AWS-konto från galleriet

För att konfigurera integreringen av AWS-åtkomst med ett enda konto i Microsoft Entra-ID måste du lägga till AWS-åtkomst med ett enda konto från galleriet i din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applikationer>Företagsapplikationer>Ny applikation

- I avsnittet Lägg till från galleriet skriver du AWS Single-Account Access i sökrutan.

- Välj AWS-åtkomst med ett enda konto i resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller och gå igenom SSO-konfigurationen. Du kan läsa mer om Microsoft 365-assistenter här.

Konfigurera och testa Microsoft Entra SSO för åtkomst med ett enda AWS-konto

Konfigurera och testa Microsoft Entra SSO med AWS-åtkomst med ett enda konto med hjälp av en testanvändare med namnet B.Simon. För att SSO ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i AWS Single-Account Access.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med AWS-åtkomst med ett enda konto:

-

Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare – för att testa enkel inloggning med Microsoft Entra med B.Simon.

- Tilldela Microsoft Entra-testanvändaren – så att B.Simon kan använda enkel inloggning med Microsoft Entra.

-

Konfigurera AWS Single-Account Access SSO – för att konfigurera inställningarna för enkel inloggning på applicationssidan.

- Skapa en testanvändare för AWS-åtkomst med ett konto – för att ha en motsvarighet till B.Simon i AWS-åtkomst med ett enda konto som är länkad till Microsoft Entra-representationen av användaren.

- Så här konfigurerar du rolletablering i åtkomst med ett enda AWS-konto

- Testa Single Sign-On – för att kontrollera om konfigurationen fungerar.

Konfigurera Microsoft Entra SSO

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications>Enterprise-applikationer>AWS Enkelkontoåtkomst>Enkel inloggning.

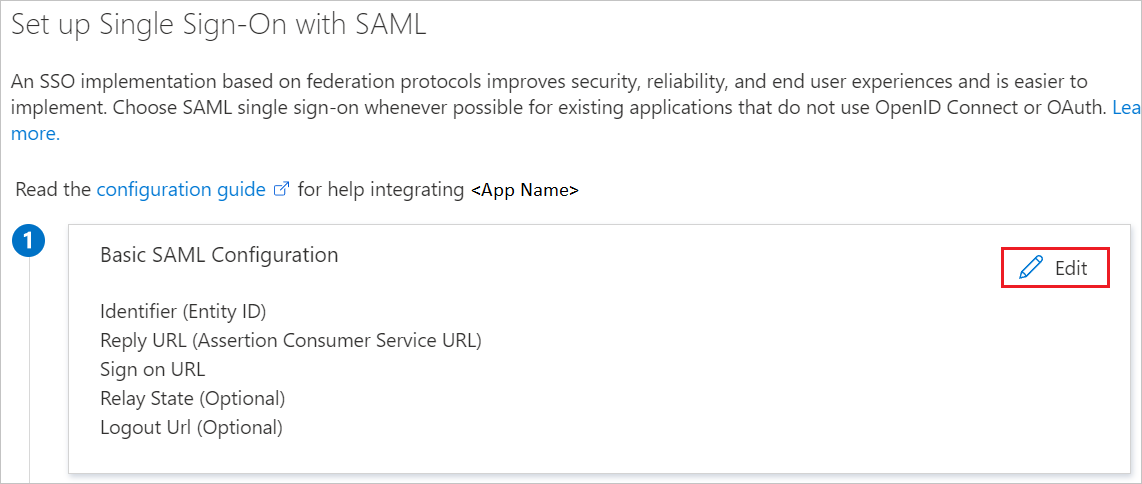

På sidan Välj en enkel inloggningsmetod väljer du SAML.

På sidan Konfigurera enkel inloggning med SAML klickar du på pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

I avsnittet Grundläggande SAML-konfiguration uppdaterar du både identifierare (entitets-ID) och svars-URL med samma standardvärde:

https://signin.aws.amazon.com/saml. Du måste välja Spara för att spara konfigurationsändringarna.AWS-programmet förväntar sig SAML-försäkran i ett visst format, vilket kräver att du lägger till anpassade attributmappningar i konfigurationen av SAML-tokenattribut. I följande skärmbild visas listan över standardattribut.

Utöver ovanstående förväntar sig AWS-applikationen att ytterligare attribut inkluderas i SAML-svaret som visas nedan. Dessa attribut är också ifyllda i förväg, men du kan granska dem enligt dina behov.

Name Källattribut Namnområde Rollsessionsnamn user.userprincipalname https://aws.amazon.com/SAML/AttributesRoll user.assignedroles https://aws.amazon.com/SAML/AttributesSessionslängd användare.sessionslängd https://aws.amazon.com/SAML/AttributesAnteckning

AWS förväntar sig roller för användare som tilldelats till programmet. Konfigurera dessa roller i Microsoft Entra-ID så att användarna kan tilldelas lämpliga roller. Information om hur du konfigurerar roller i Microsoft Entra-ID finns här

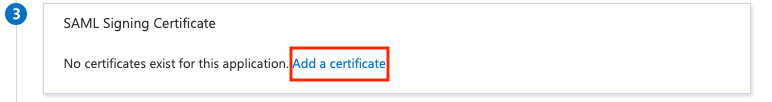

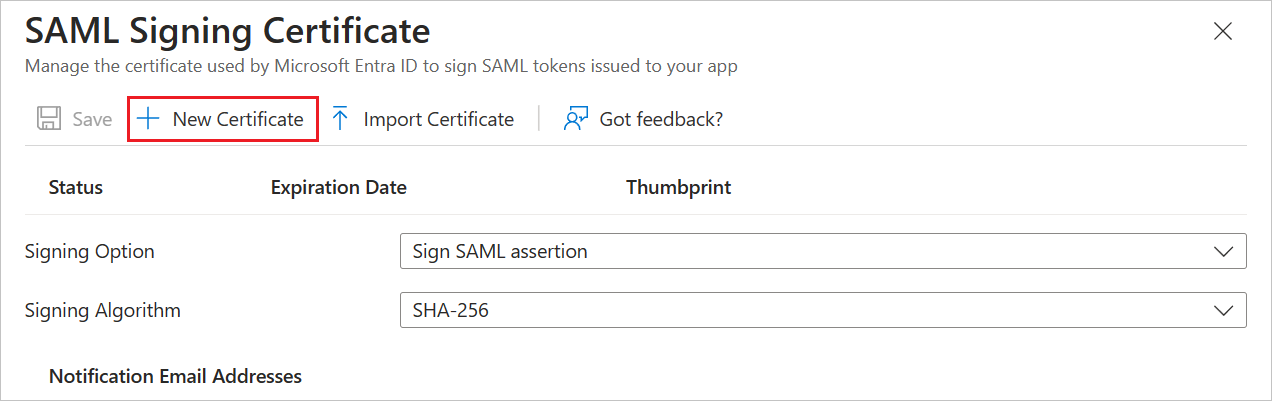

På sidan Konfigurera enkel inloggning med SAML går du till dialogrutan SAML-signeringscertifikat (steg 3) och väljer Lägg till ett certifikat.

Generera ett nytt SAML-signeringscertifikat och välj sedan Nytt certifikat. Ange en e-postadress för certifikataviseringar.

(Valfritt) Du kan välja Gör certifikatet aktivt.

I avsnittet SAML-signeringscertifikat letar du reda på XML för federationsmetadata och väljer Ladda ned för att ladda ned certifikatet och spara det på datorn.

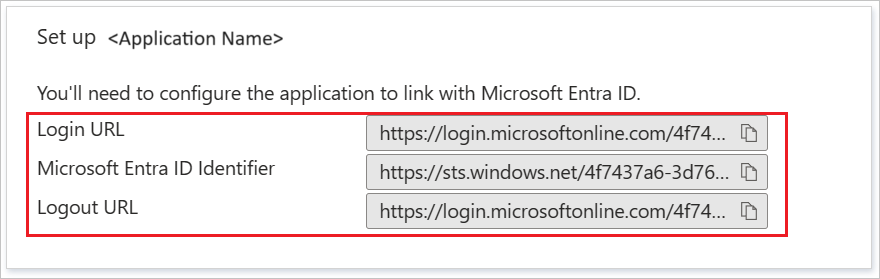

I avsnittet Konfigurera åtkomst med ett enda AWS-konto kopierar du lämpliga URL:er baserat på dina behov.

Skapa och tilldela Microsoft Entra-testanvändare

Följ riktlinjerna i skapa och tilldela ett användarkonto snabbstart för att skapa ett testanvändarkonto med namnet B.Simon.

Konfigurera AWS SSO för ensamkontosåtkomst

I ett annat webbläsarfönster loggar du in på din AWS-företagswebbplats som administratör.

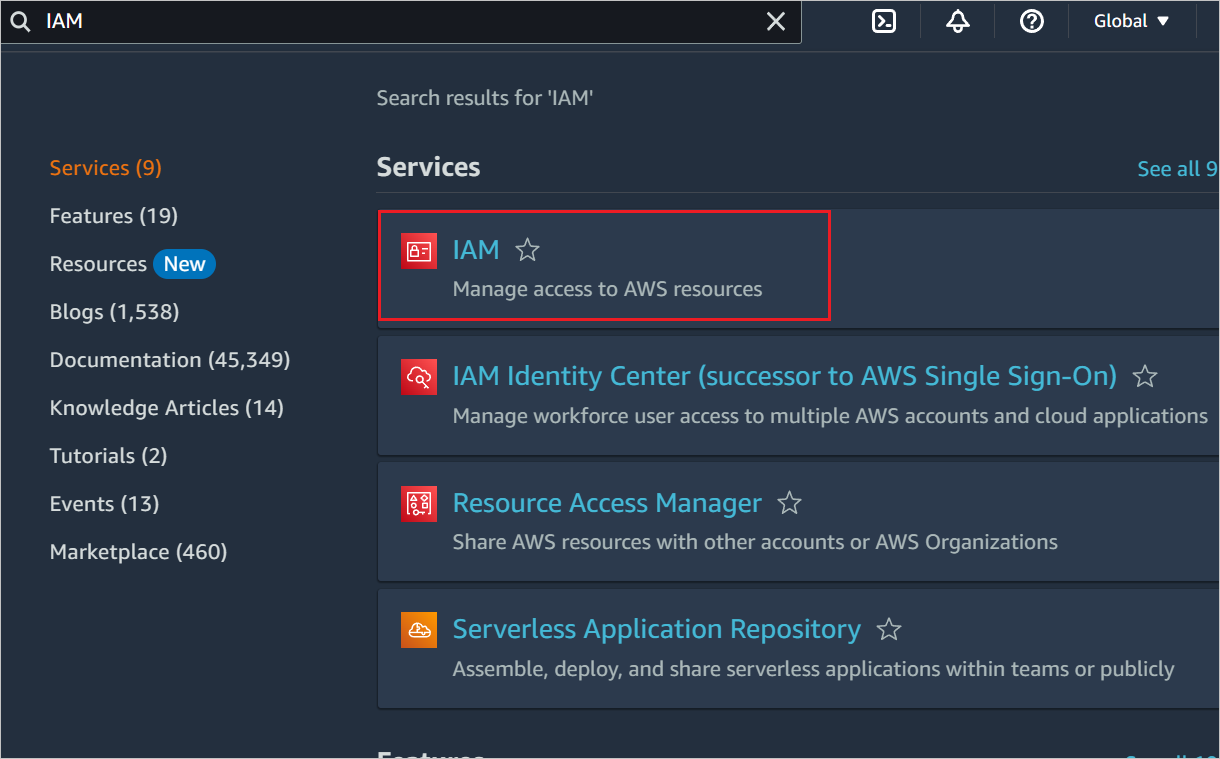

På AWS-startsidan söker du efter IAM och klickar på den.

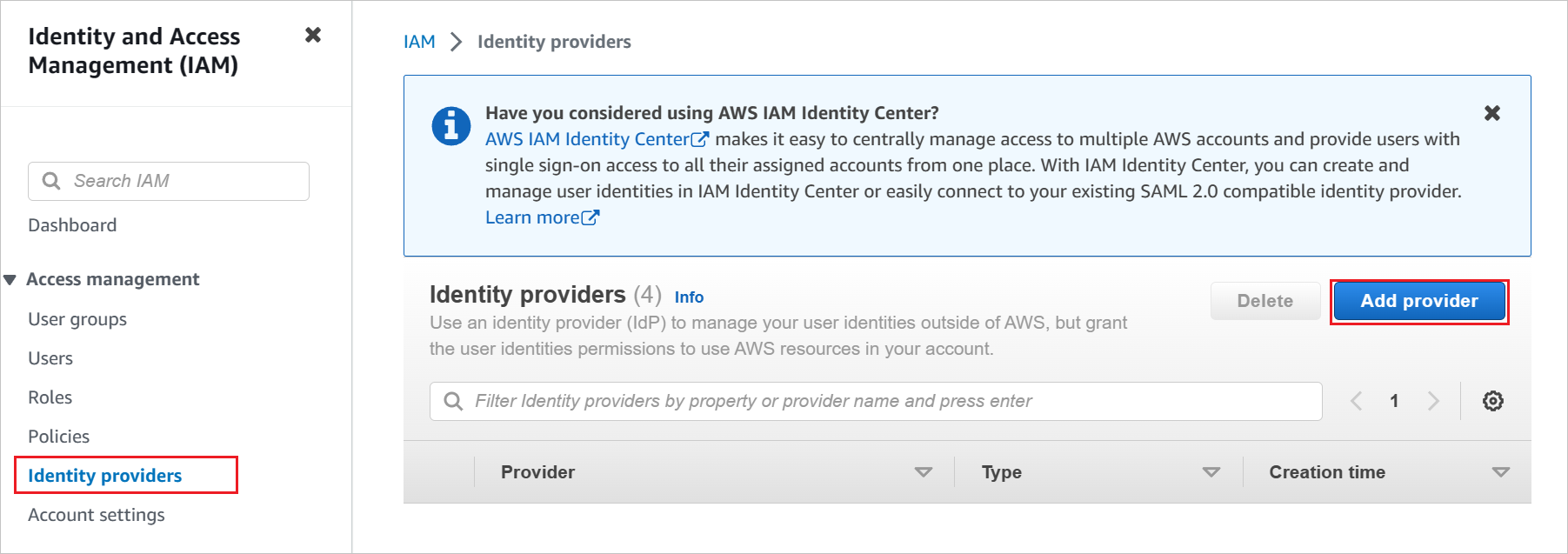

Gå till Åtkomsthantering –> Identitetsprovidrar och klicka på knappen Lägg till provider .

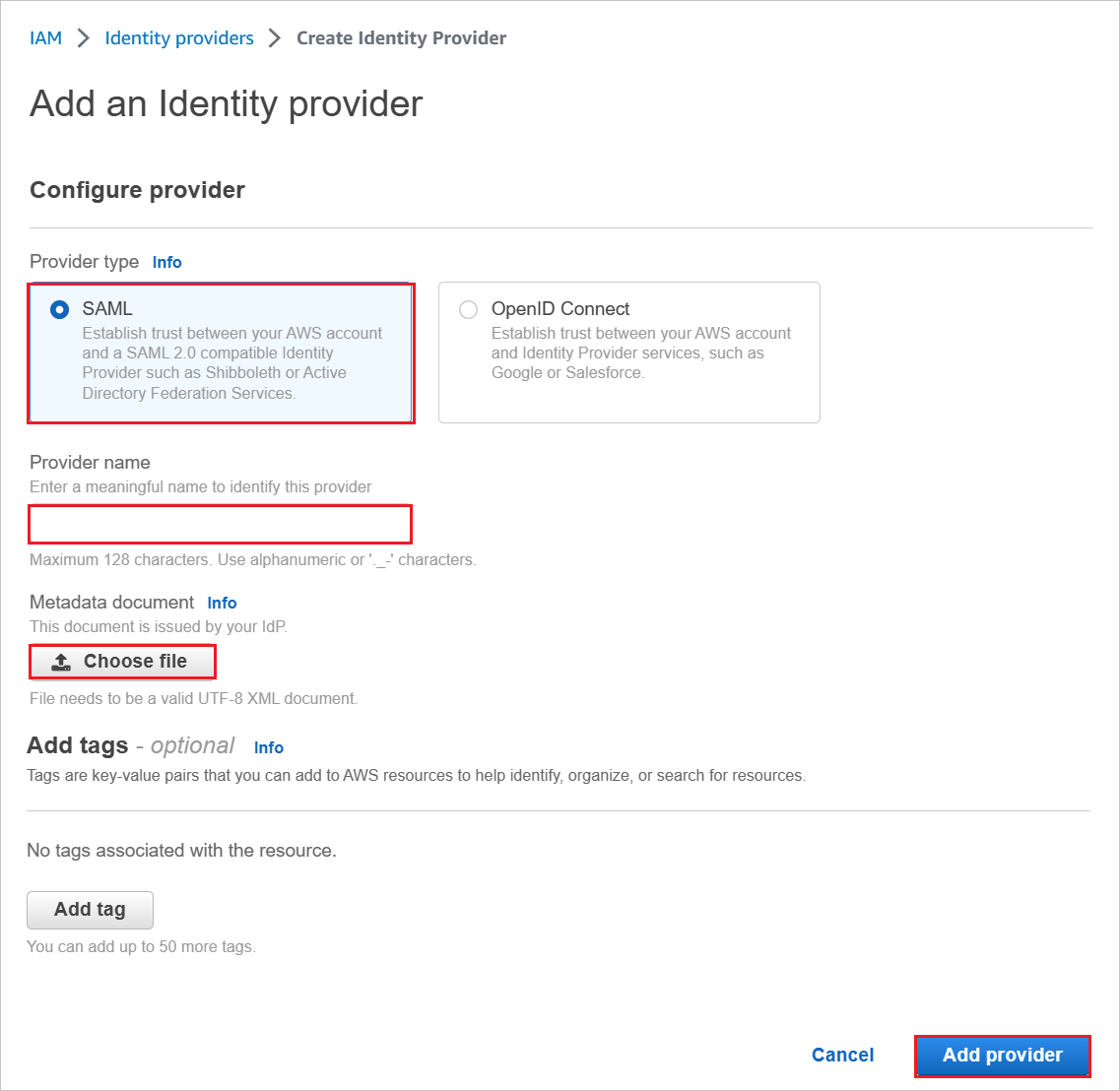

På sidan Lägg till en identitetsprovider utför du följande steg:

a. Som Providertyp väljer du SAML.

b. Som Providernamn skriver du ett providernamn (till exempel: WAAD).

c. Om du vill ladda upp den nedladdade metadatafilen väljer du Välj fil.

d. Klicka på Lägg till provider.

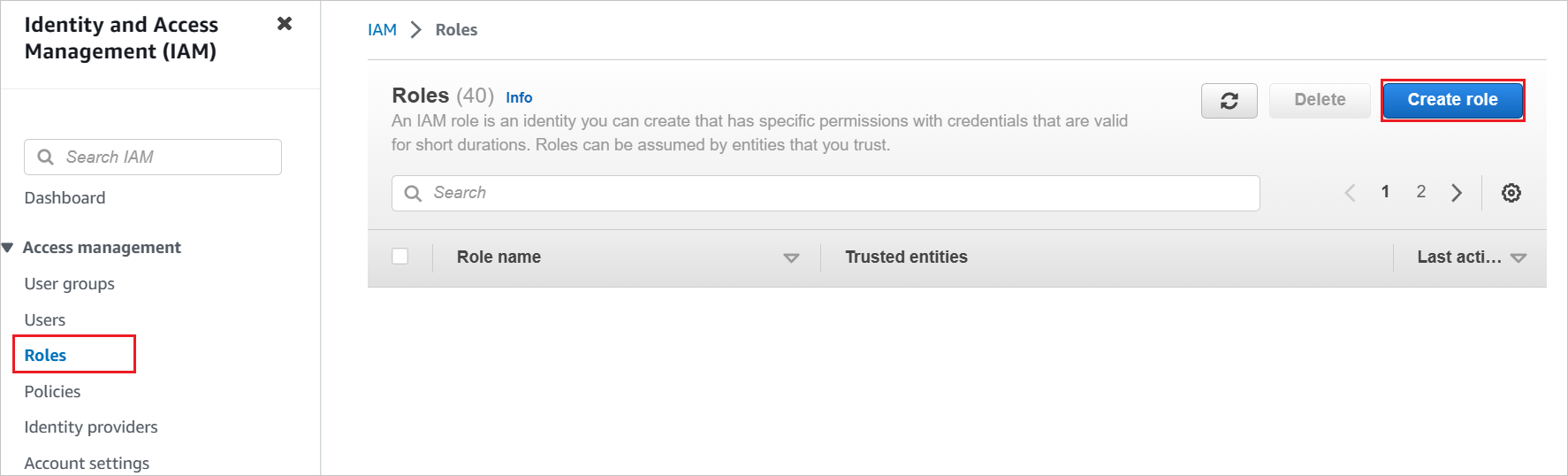

Välj Roller>Skapa roll.

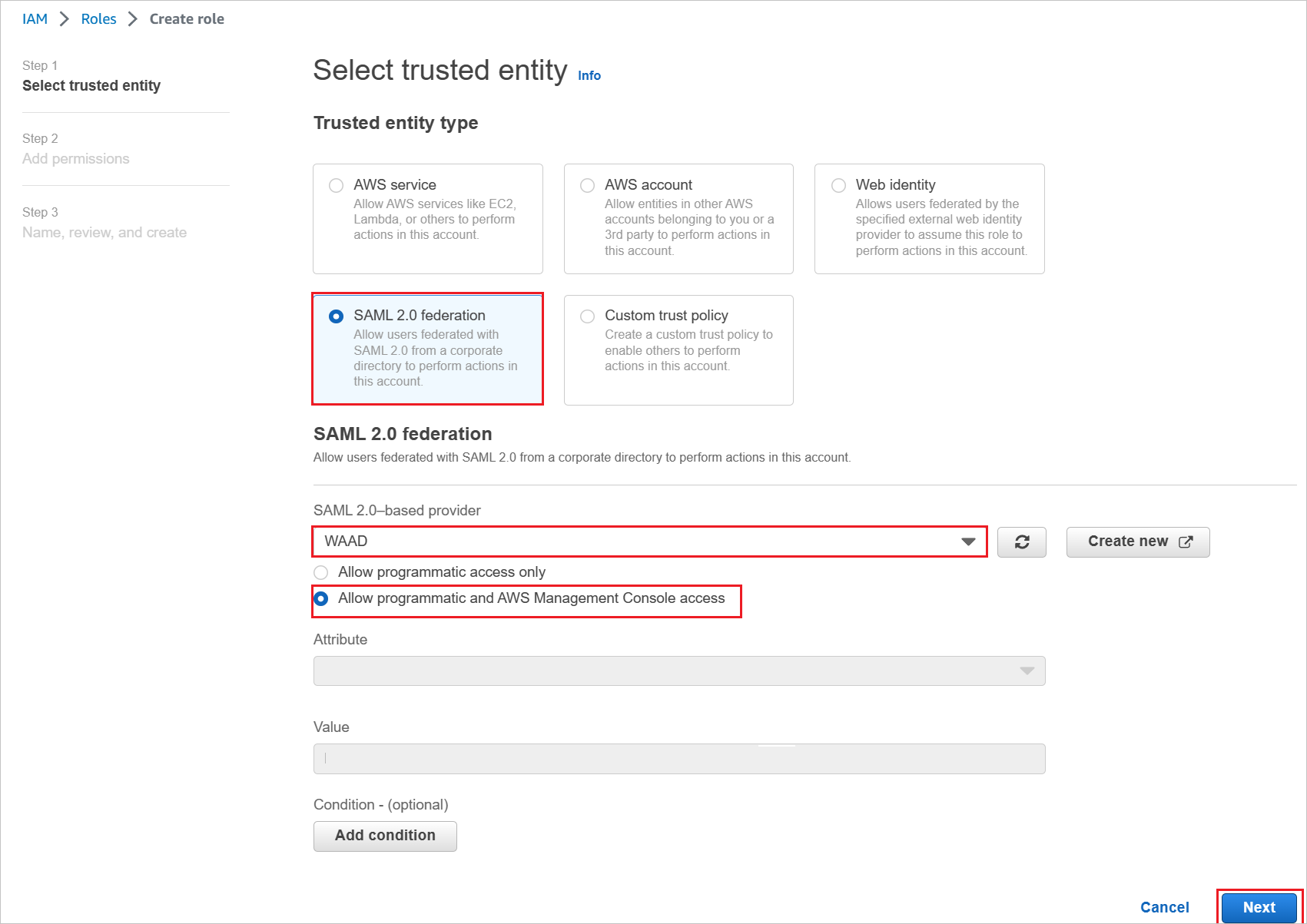

På sidan Skapa roll utför du följande steg:

a. Välj Betrodd entitetstyp och välj SAML 2.0-federation.

b. Under SAML 2.0-baserad provider väljer du den SAML-provider som du skapade tidigare (till exempel WAAD).

c. Välj Allow programmatic and AWS Management Console access (Tillåt programmatisk åtkomst och AWS-hanteringskonsolåtkomst).

d. Välj Nästa.

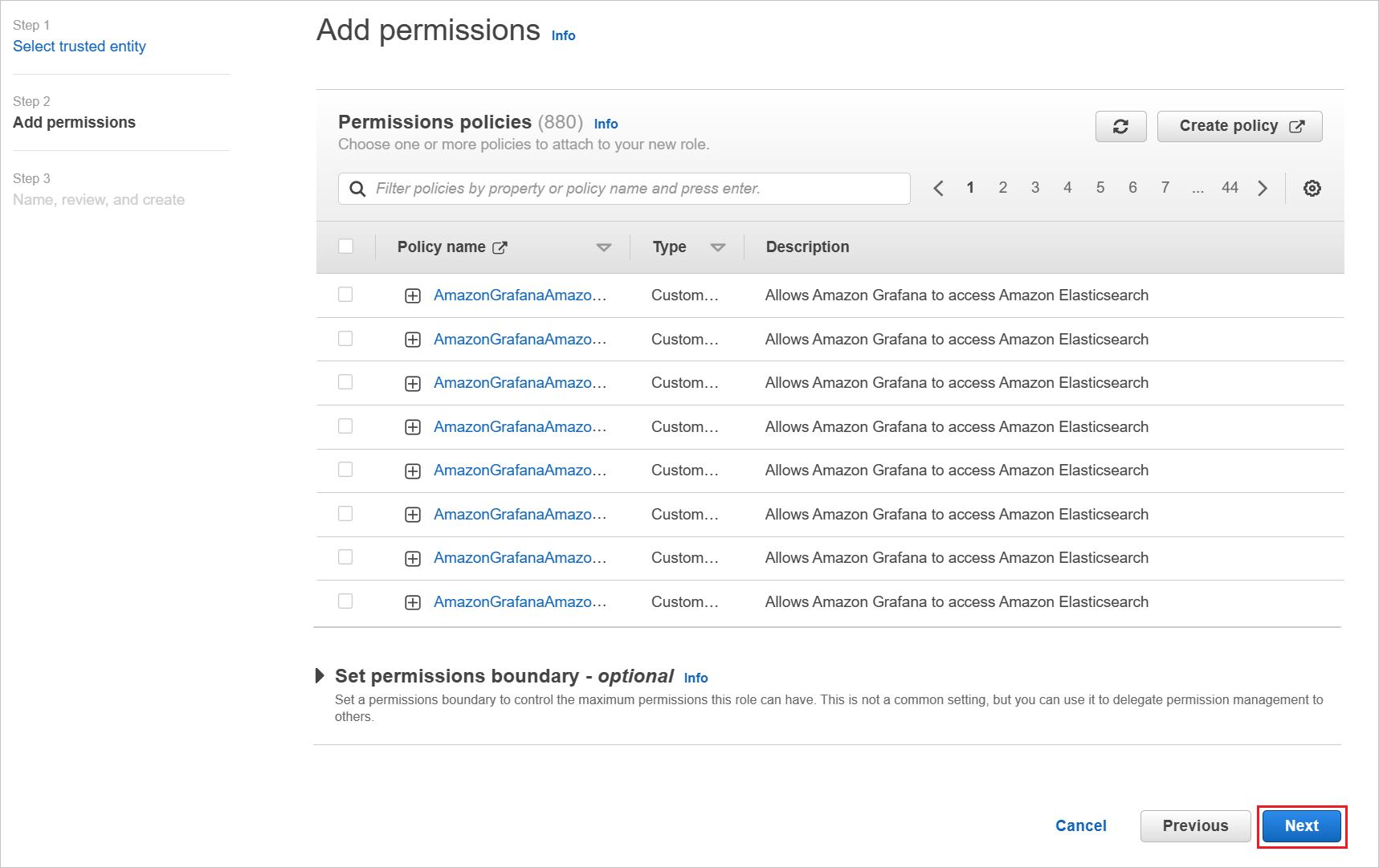

I dialogrutan Behörighetsprinciper bifogar du rätt princip per organisation. Välj sedan Nästa.

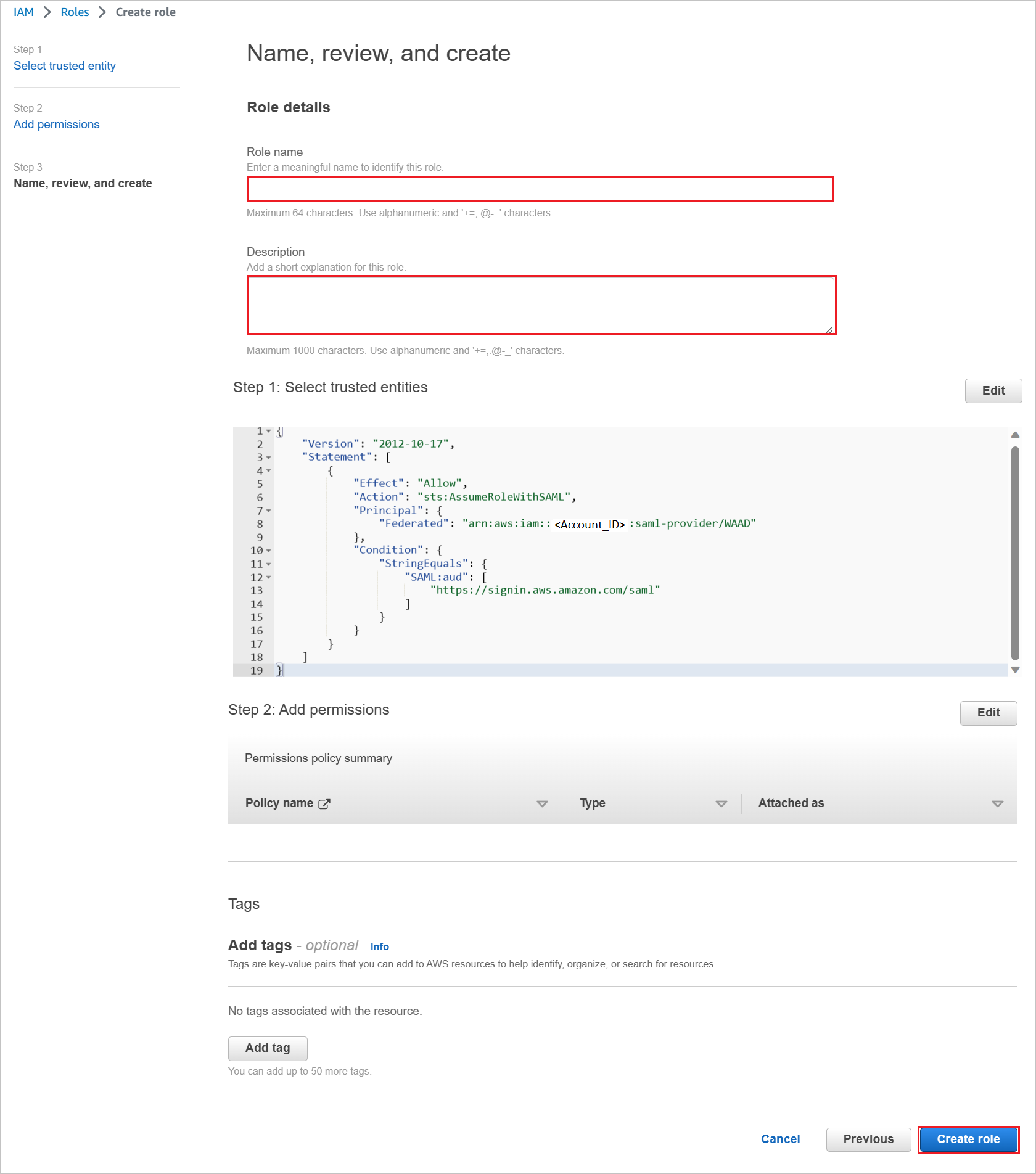

Utför följande steg i dialogrutan Granska :

a. I Rollnamn anger du ditt rollnamn.

b. I Beskrivning anger du rollbeskrivningen.

c. Välj Skapa roll.

d. Skapa så många roller som behövs och mappa dem till identitetsprovidern.

Använd autentiseringsuppgifterna för AWS-tjänstkontot för att hämta rollerna från AWS-kontot i Microsoft Entra-användaretablering. För detta öppnar du AWS-konsolens startsida.

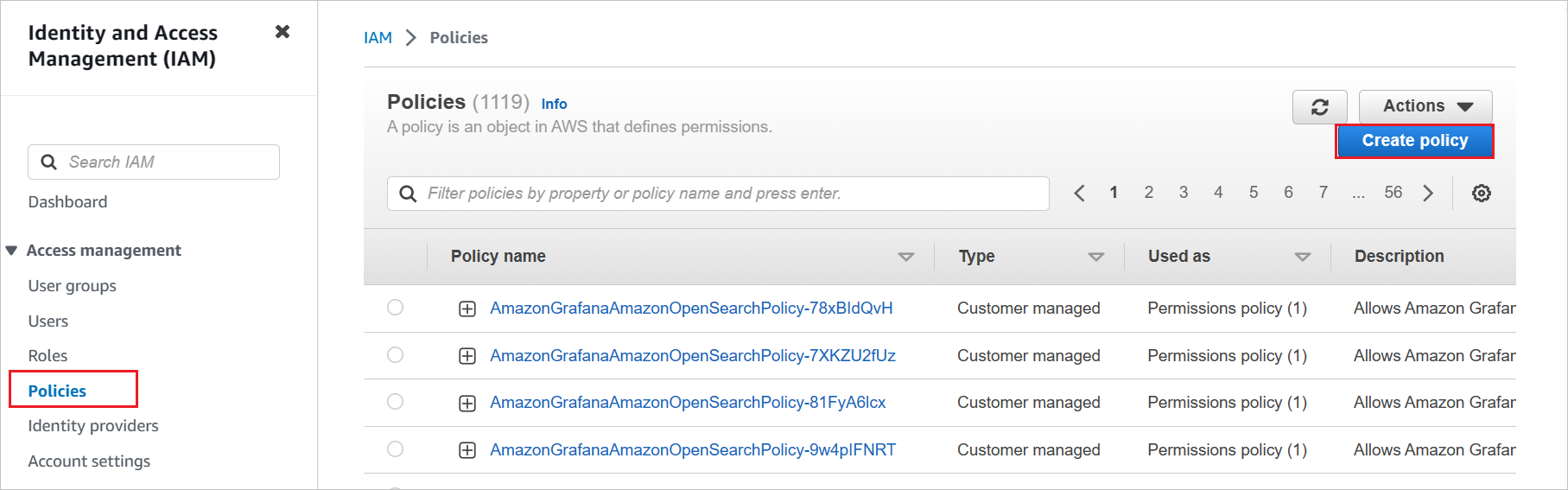

I avsnittet IAM väljer du Principer och klickar på Skapa princip.

Skapa en egen princip för att hämta alla roller från AWS-konton.

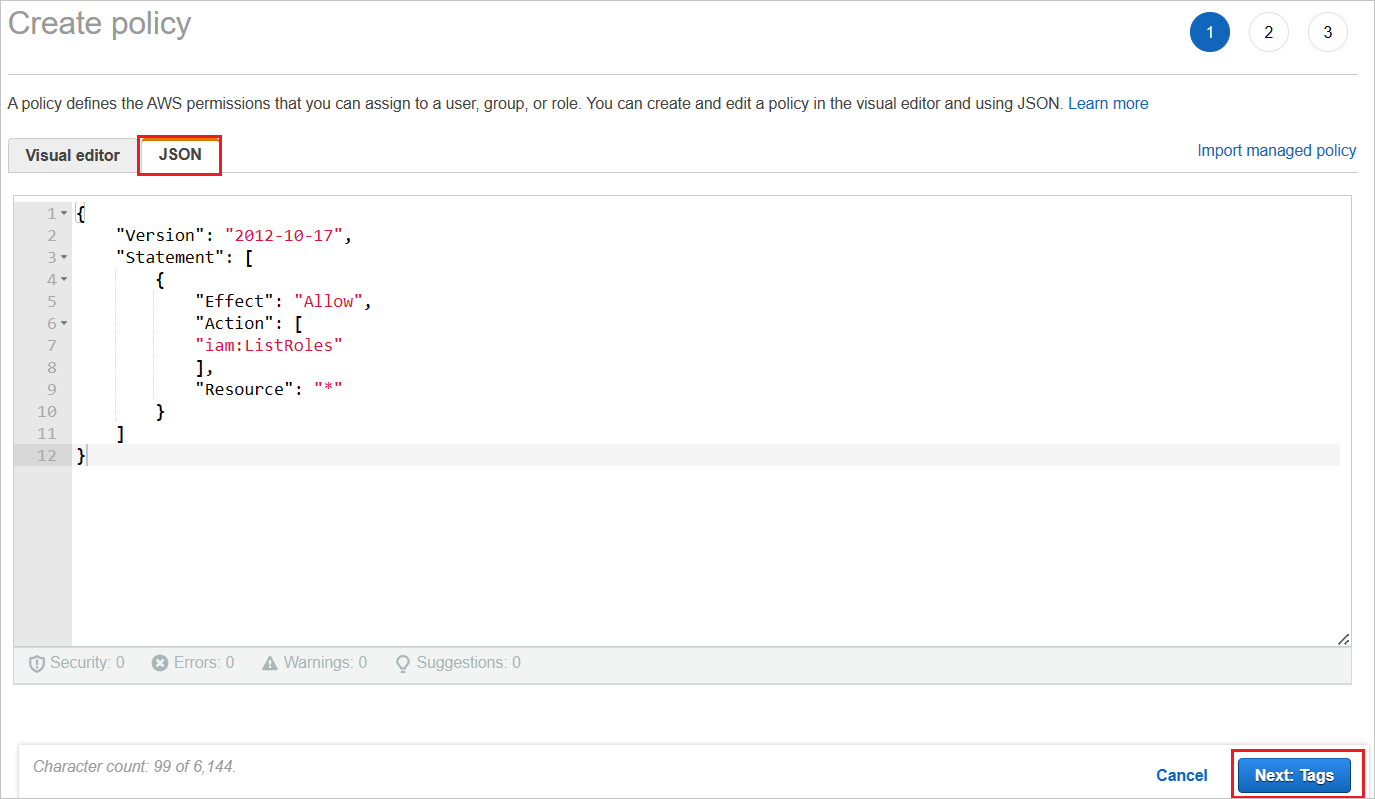

a. I Skapa princip väljer du fliken JSON .

b. Lägg till följande JSON i principdokumentet:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "iam:ListRoles" ], "Resource": "*" } ] }c. Klicka på Nästa: Taggar.

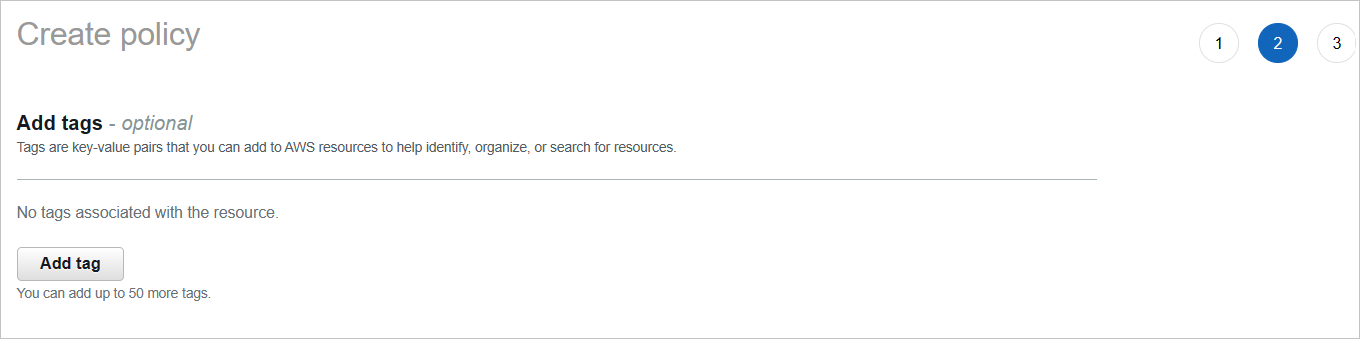

Du kan också lägga till de taggar som krävs på sidan nedan och klicka på Nästa: Granska.

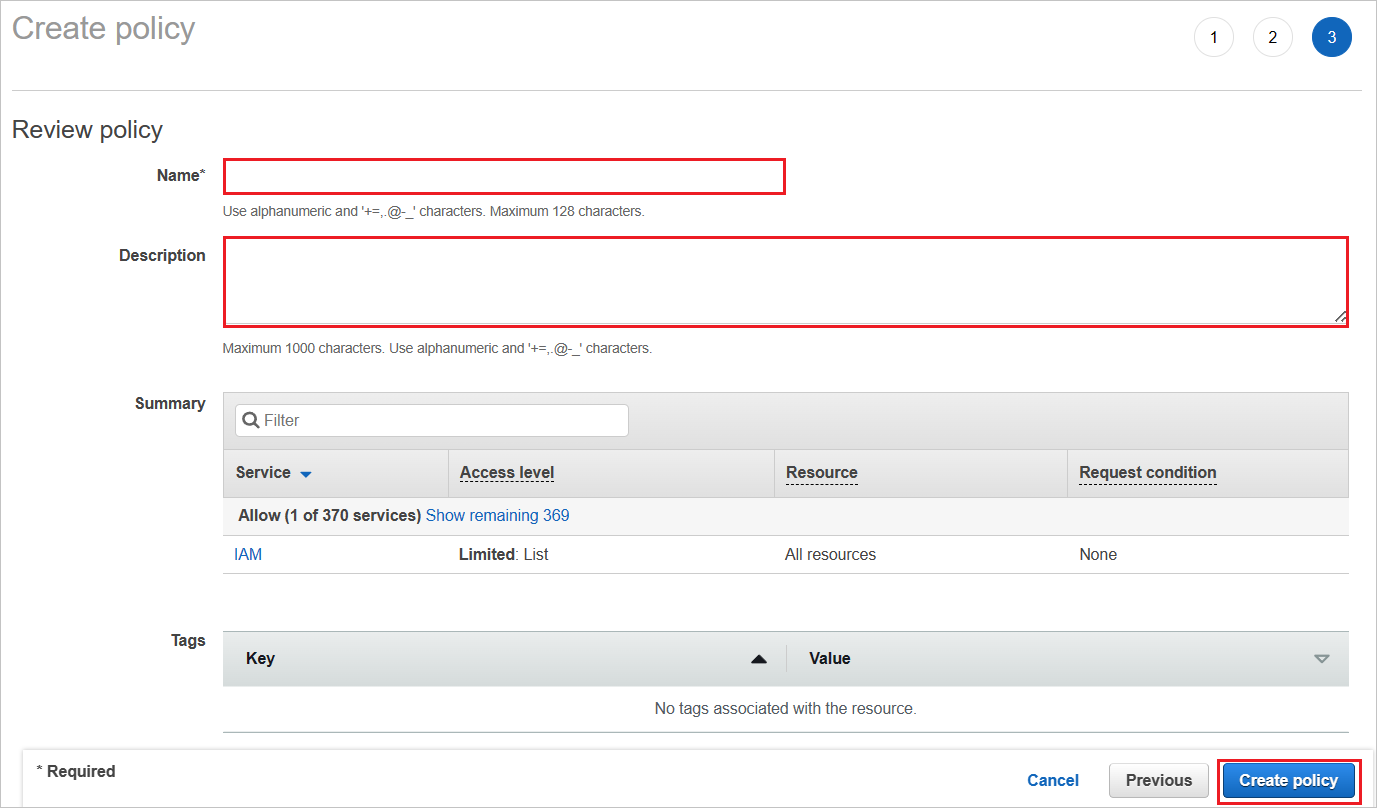

Definiera den nya principen.

a. I fältet Namn skriver du AzureAD_SSOUserRole_Policy.

b. Som Beskrivning anger du Den här principen tillåter att rollerna hämtas från AWS-konton.

c. Välj Skapa princip.

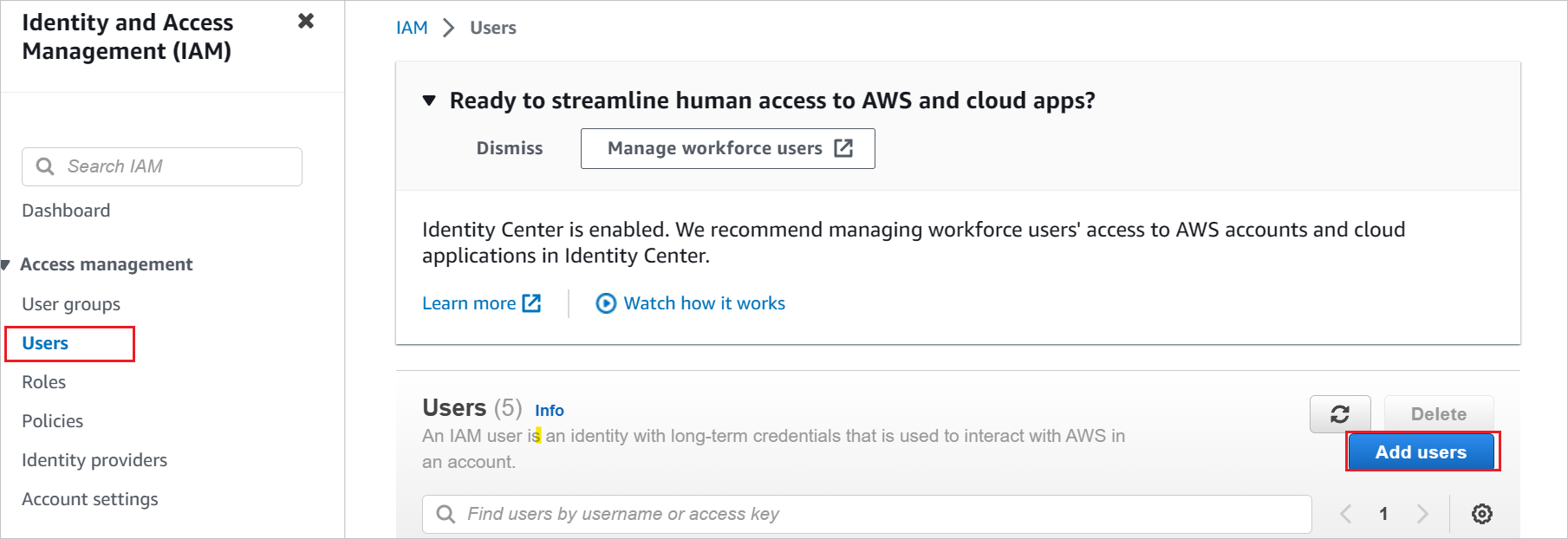

Skapa ett nytt användarkonto i AWS IAM-tjänsten.

a. I AWS IAM-konsolen väljer du Användare och klickar på Lägg till användare.

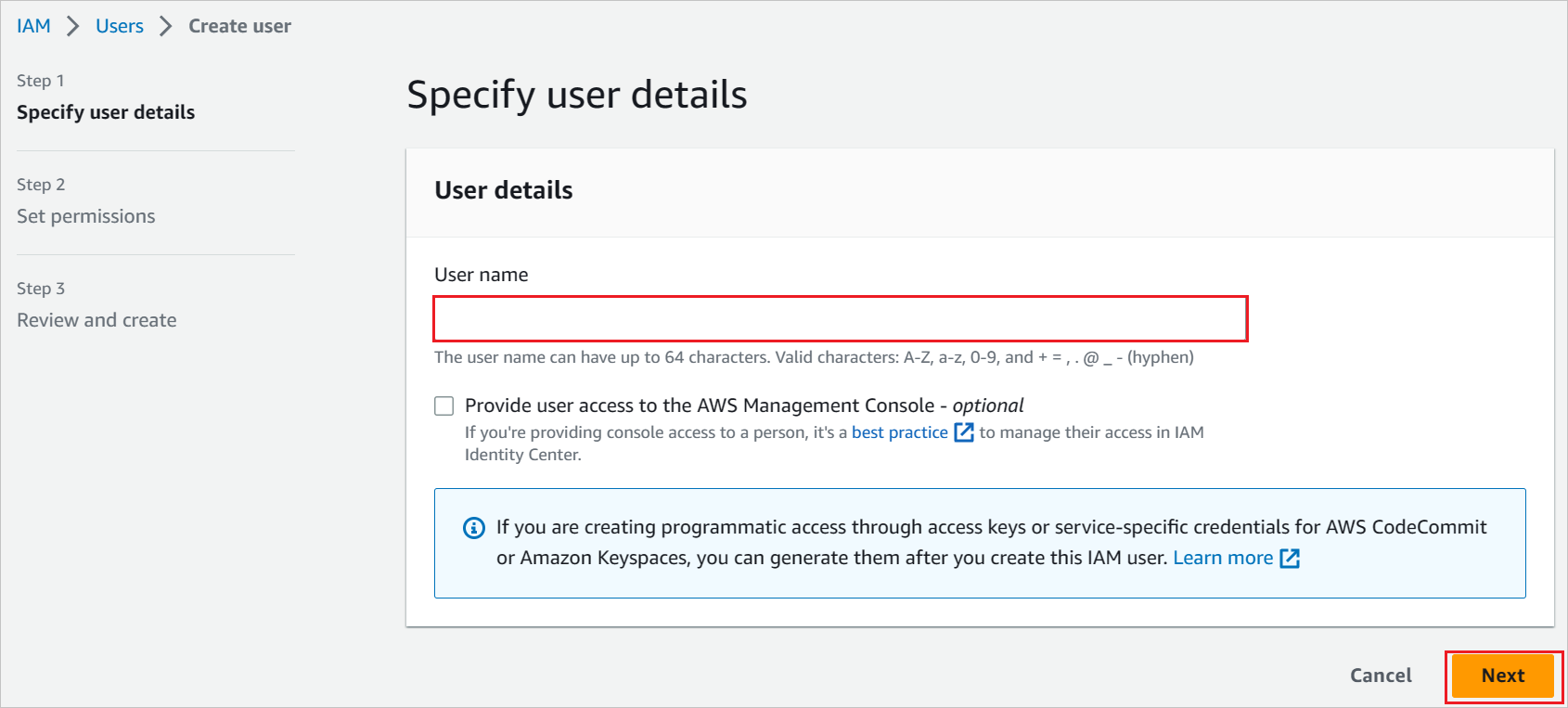

b. I avsnittet Ange användarinformation anger du användarnamnet som AzureADRoleManager och väljer Nästa.

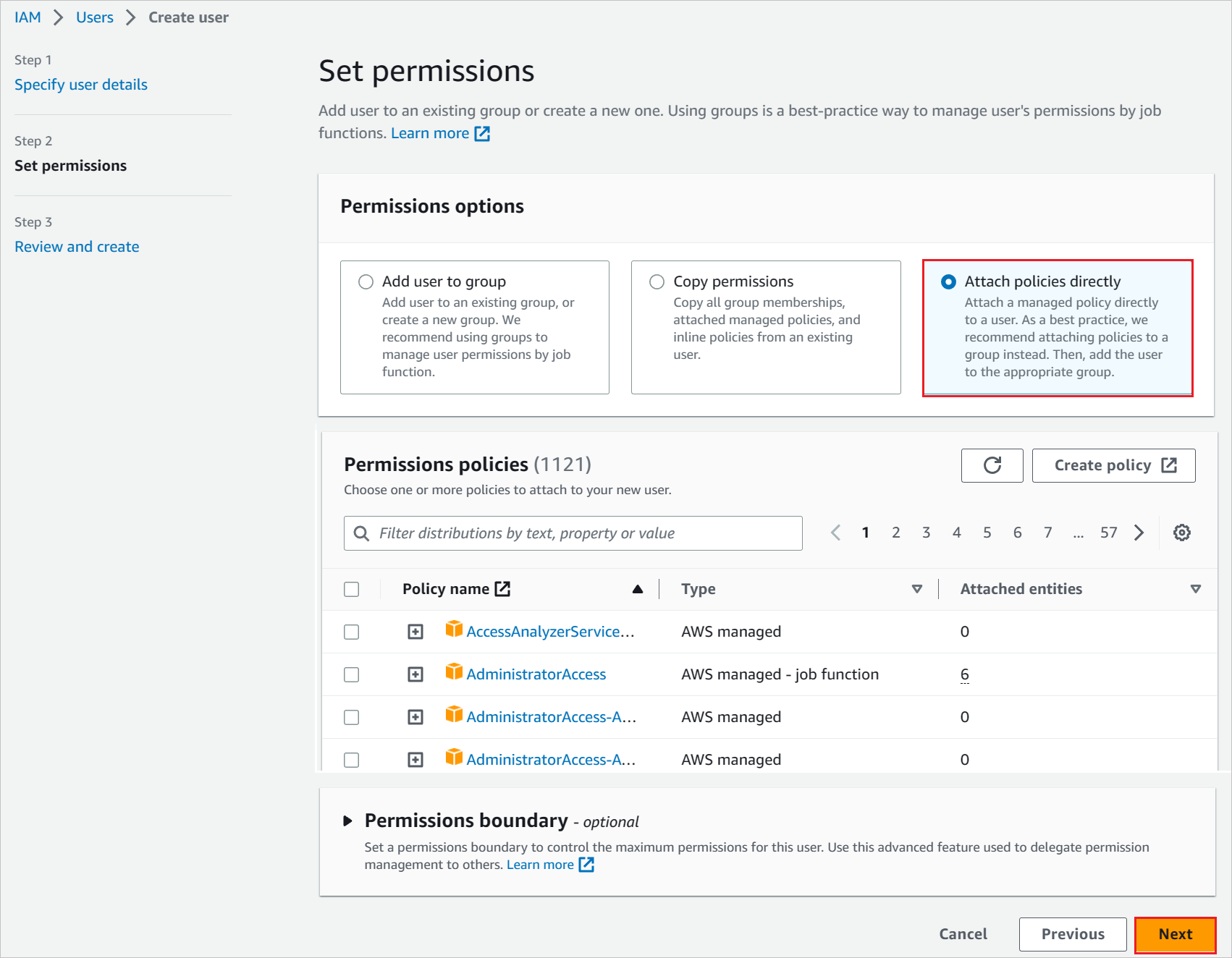

c. Skapa en ny princip för den här användaren.

d. Välj Koppla befintliga principer direkt.

e. Sök efter den nyligen skapade principen i filteravsnittet AzureAD_SSOUserRole_Policy.

f. Välj principen och välj sedan Nästa.

Granska dina val och välj Skapa användare.

Obs! Se till att skapa och ladda ned åtkomstnyckeln från tredje part för den här användaren. Den här nyckeln används i avsnittet Microsoft Entra-användaretablering för att hämta rollerna från AWS-konsolen.

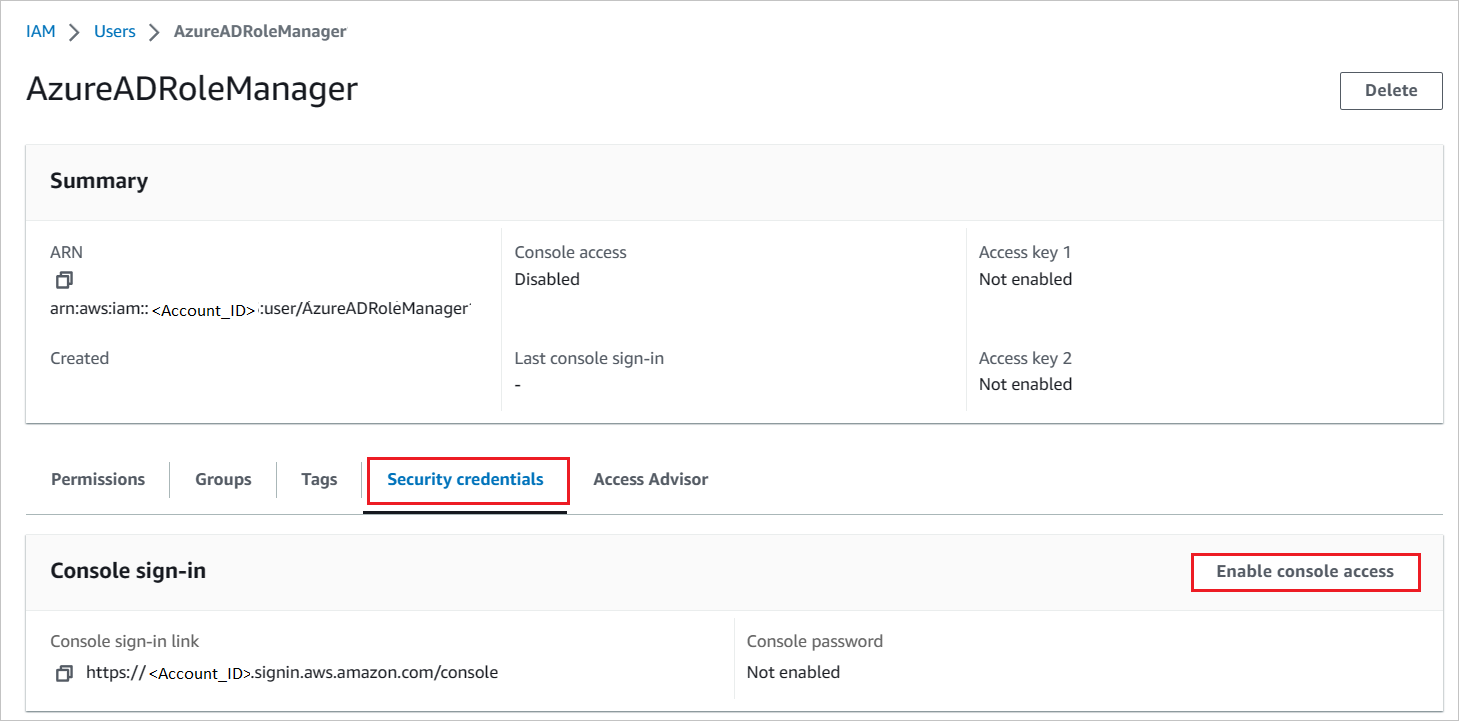

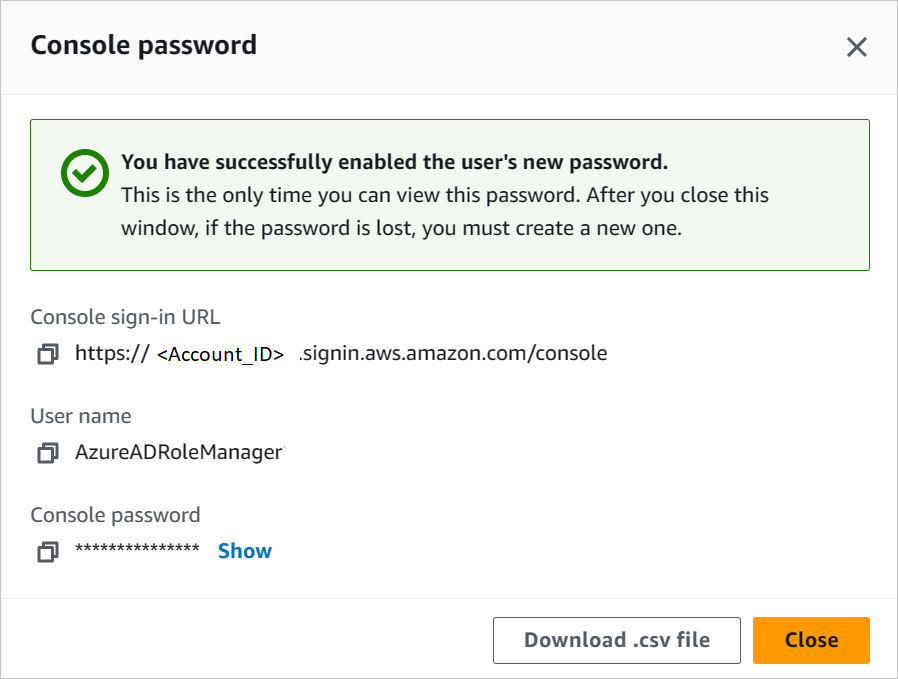

Om du vill ladda ned användarens autentiseringsuppgifter för en användare aktiverar du konsolåtkomsten på fliken Säkerhetsautentiseringsuppgifter .

Ange dessa autentiseringsuppgifter i avsnittet Microsoft Entra-användaretablering för att hämta rollerna från AWS-konsolen.

Anteckning

AWS har en uppsättning nödvändiga behörigheter och begränsningar för att kunna konfigurera AWS SSO. Mer information om AWS-gränser finns på den här sidan.

Så här konfigurerar du rolletablering i åtkomst med ett enda AWS-konto

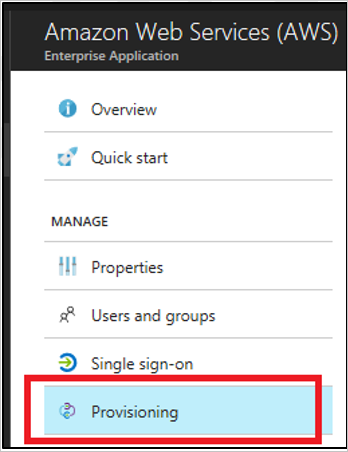

I Microsoft Entra-hanteringsportalen går du till Tillhandahållande i AWS-appen.

Obs! Användarnamnet och lösenordet som returneras när du aktiverar konsolåtkomst är inte vad som behövs för värdena för klienteekret och hemlig token. Skapa i stället en åtkomstnyckel från tredje part för det här steget.

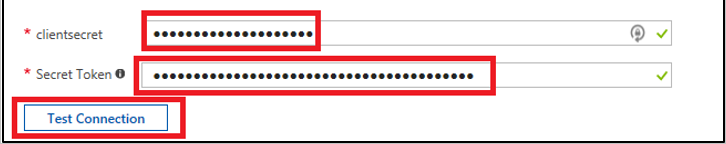

Ange åtkomstnyckeln och hemligheten i fälten clientsecret respektive Secret Token .

a. Ange AWS-användaråtkomstnyckeln i fältet clientsecret.

b. Ange AWS-användarhemligheten i fältet Hemlig token.

c. Välj Testanslutning.

d. Spara inställningen genom att välja Spara.

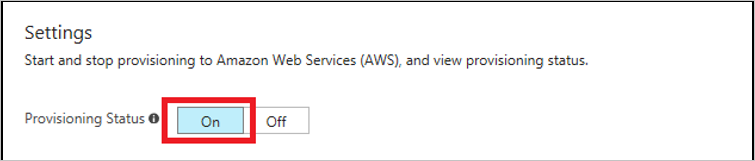

I avsnittet Inställningar väljer du På för Etableringsstatus. Välj sedan Spara.

Anteckning

Etableringstjänsten importerar endast roller från AWS till Microsoft Entra ID. Tjänsten etablerar inte användare och grupper från Microsoft Entra-ID till AWS.

Anteckning

När du har sparat konfigureringsautentiseringsuppgifterna måste du vänta tills den första synkroniseringscykeln har körts. Synkroniseringen tar vanligtvis cirka 40 minuter att slutföra. Du kan se statusen längst ned på sidan Etablering under Aktuell status.

Skapa en AWS-testanvändare för åtkomst med ett enda konto

Målet med det här avsnittet är att skapa en användare med namnet B.Simon i AWS Single-Account Access. För AWS-åtkomst med ett enda konto behöver du inte skapa en användare i deras system för SSO, så du behöver inte utföra någon åtgärd här.

Testa Single Sign-On

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

SP-initierad:

Klicka på Testa det här programmet. Detta omdirigeras till AWS-url för enkel inloggning där du kan initiera inloggningsflödet.

Gå direkt till AWS URL för enkelt kontoåtkomst och starta inloggningsflödet där.

IDP Initierad:

- Klicka på Testa det här programmet så bör du automatiskt loggas in på AWS-åtkomst med ett enda konto som du har konfigurerat enkel inloggning för.

Du kan också använda Microsoft Mina appar för att testa programmet i valfritt läge. När du klickar på AWS Single-Account Access-panelen i Mina appar, om den är konfigurerad i SP mode, omdirigeras du till applikationens inloggningssida för att initiera inloggningsflödet. Om den är konfigurerad i IDP mode bör du automatiskt loggas in på AWS Single-Account Access, som du har ställt in SSO för. Mer information om Mina appar finns i Introduktion till Mina appar.

Kända problem

Etableringsintegrering av AWS-åtkomst med ett enda konto kan inte användas i AWS China-regionerna.

I avsnittet Etablering visar underavsnittet Mappningar en "Läser in..." meddelande och visar aldrig attributmappningarna. Det enda etableringsarbetsflöde som stöds idag är import av roller från AWS till Microsoft Entra-ID för val under en användar- eller grupptilldelning. Attributmappningarna för detta är förutbestämda och kan inte konfigureras.

Avsnittet Provisionering stödjer endast inmatning av ett uppsättning autentiseringsuppgifter för en AWS-klient i taget. Alla importerade roller skrivs till

appRolesattributet för Microsoft Entra ID-objektetservicePrincipalför AWS-tenanten.Flera AWS-tenanter (representeras av

servicePrincipals) kan läggas till i Microsoft Entra ID från galleriet för förberedelse. Det finns dock ett känt problem där man inte kan automatiskt skriva alla importerade roller från flera AWSservicePrincipalssom används för provisionering till den endaservicePrincipalsom används för SSO.Som en lösning kan du använda Microsoft Graph API för att extrahera alla

appRolessom har importerats till varje AWSservicePrincipaldär tilldelningen är konfigurerad. Därefter kan du lägga till dessa rollsträngar i AWSservicePrincipaldär SSO har konfigurerats.Roller måste uppfylla följande krav för att vara berättigade att importeras från AWS till Microsoft Entra-ID:

- Roller måste ha exakt en saml-leverantör definierad i AWS

- Den kombinerade längden på ARN(Amazon Resource Name) för rollen och ARN för den associerade saml-providern måste vara mindre än 240 tecken.

Ändringslogg

- 2020-01-12 – Ökad längdgräns för roller från 119 tecken till 239 tecken.

Relaterat innehåll

När du har konfigurerat åtkomst med ett enda AWS-konto kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorsstyrd åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.