Självstudie: Integrera Amazon Business med Microsoft Entra-ID

I den här självstudien lär du dig att integrera Amazon Business med Microsoft Entra-ID. När du integrerar Amazon Business med Microsoft Entra-ID kan du:

- Kontroll i Microsoft Entra-ID som har åtkomst till Amazon Business.

- Gör så att dina användare automatiskt loggas in på Amazon Business med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Förutsättningar

För att komma igång behöver du följande:

- En Microsoft Entra-prenumeration. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- En Amazon Business-prenumeration med enkel inloggning (SSO) aktiverat. Gå till Amazon Business-sidan för att skapa ett Amazon Business-konto.

Beskrivning av scenario

I den här självstudien konfigurerar och testar du Microsoft Entra SSO i ett befintligt Amazon Business-konto.

- Amazon Business stöder SP- och IDP-initierad enkel inloggning.

- Amazon Business stöder just-in-time-användaretablering .

- Amazon Business har stöd för automatiserad användaretablering.

Kommentar

Identifieraren för det här programmet är ett fast strängvärde så att endast en instans kan konfigureras i en klientorganisation.

Lägg till Amazon Business från galleriet

För att konfigurera integreringen av Amazon Business i Microsoft Entra-ID måste du lägga till Amazon Business från galleriet till din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Nytt program.

- I avsnittet Lägg till från galleriet skriver du Amazon Business i sökrutan.

- Välj Amazon Business i resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller och gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO för Amazon Business

Konfigurera och testa Microsoft Entra SSO med Amazon Business med hjälp av en testanvändare med namnet B.Simon. För att enkel inloggning ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i Amazon Business.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med Amazon Business:

- Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare – för att testa enkel inloggning med Microsoft Entra med B.Simon.

- Tilldela Microsoft Entra-testanvändaren – för att göra det möjligt för B.Simon att använda enkel inloggning med Microsoft Entra.

- Konfigurera Amazon Business SSO – för att konfigurera inställningarna för enkel inloggning på programsidan.

- Skapa Amazon Business-testanvändare – för att ha en motsvarighet till B.Simon i Amazon Business som är länkad till Microsoft Entra-representationen av användaren.

- Testa enkel inloggning – för att kontrollera om konfigurationen fungerar.

Konfigurera enkel inloggning med Microsoft Entra

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Sidan för integrering av Identity>Applications>Enterprise-program>för Amazon Business-program, leta upp avsnittet Hantera och välj Enkel inloggning.

På sidan Välj en metod för enkel inloggning väljer du SAML.

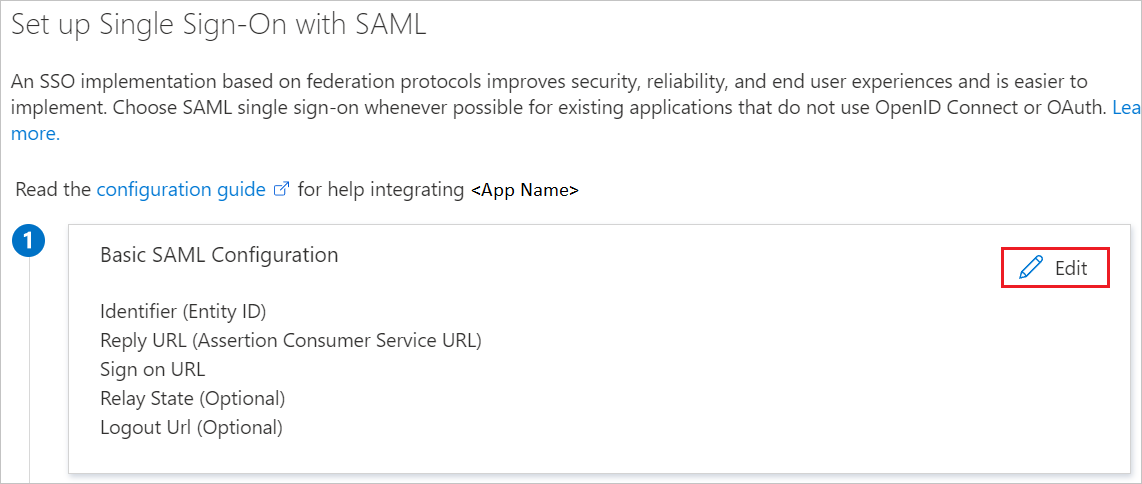

På sidan Konfigurera enkel inloggning med SAML väljer du pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

Utför följande steg i avsnittet Grundläggande SAML-konfiguration om du vill konfigurera i IDP-initierat läge:

I textrutan Identifierare (entitets-ID) skriver du någon av följande URL:er:

webbadress Region https://www.amazon.comNordamerika https://www.amazon.co.jpAsien, östra https://www.amazon.deEuropa I textrutan Svars-URL skriver du en URL med något av följande mönster:

webbadress Region https://www.amazon.com/bb/feature/sso/action/3p_redirect?idpid={idpid}Nordamerika https://www.amazon.co.jp/bb/feature/sso/action/3p_redirect?idpid={idpid}Asien, östra https://www.amazon.de/bb/feature/sso/action/3p_redirect?idpid={idpid}Europa Kommentar

Värdet för svars-URL är inte verkligt. Uppdatera det här värdet med den faktiska svars-URL:en. Du får

<idpid>värdet från konfigurationsavsnittet för Amazon Business SSO, som beskrivs senare i självstudien. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

Om du vill konfigurera programmet i SP-initierat läge måste du lägga till den fullständiga URL:en som anges i Amazon Business-konfigurationen i inloggnings-URL:en i avsnittet Ange ytterligare URL:er .

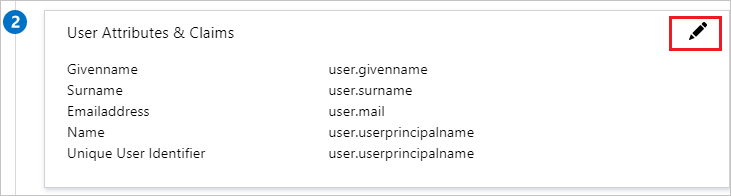

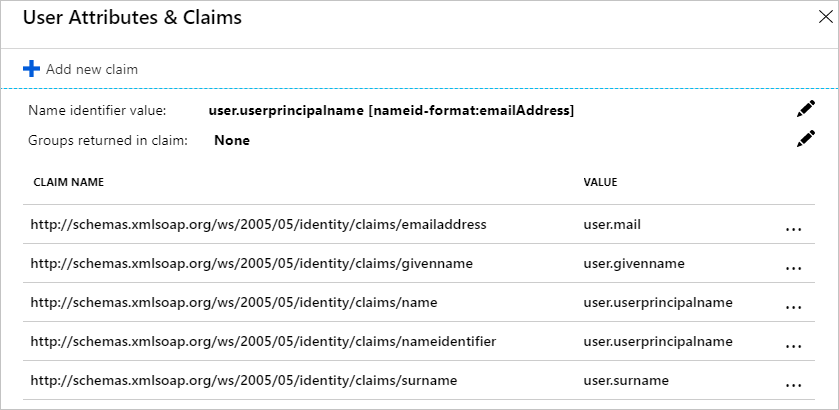

I följande skärmbild visas listan över standardattribut. Redigera attributen genom att klicka på pennikonen i avsnittet Användarattribut och anspråk.

Redigera attribut och kopiera namnområdesvärdet för dessa attribut till Anteckningar.

Utöver ovanstående förväntar sig Amazon Business-programmet att få fler attribut skickas tillbaka i SAML-svar. Utför följande steg i avsnittet Användarattribut och anspråk i dialogrutan Gruppanspråk :

Välj pennan bredvid Grupper som returneras i anspråk.

I dialogrutan Gruppanspråk väljer du Alla grupper i alternativlistan.

Välj Grupp-ID som källattribut.

Markera kryssrutan Anpassa namnet på gruppanspråket och ange gruppnamnet enligt organisationens krav.

Välj Spara.

På sidan Konfigurera enkel inloggning med SAML går du till avsnittet SAML-signeringscertifikat och väljer kopieringsknappen för att kopiera url:en för appfederationsmetadata och sparar den på datorn.

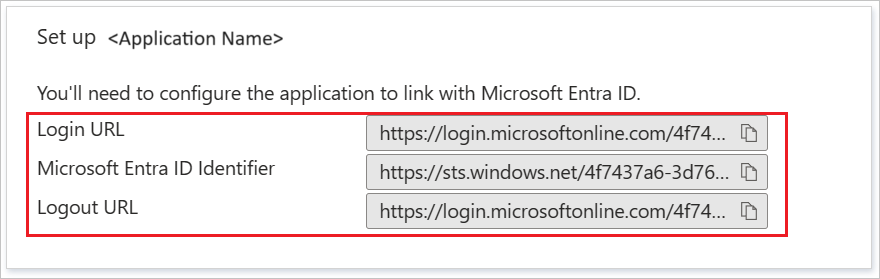

I avsnittet Konfigurera Amazon Business kopierar du lämpliga URL:er baserat på dina behov.

Skapa en Microsoft Entra-testanvändare

I det här avsnittet skapar du en testanvändare med namnet B.Simon.

Kommentar

Administratörer måste skapa testanvändarna i sin klientorganisation om det behövs. Följande steg visar hur du skapar en testanvändare.

- Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

- Gå till Identitet>Användare>Alla användare.

- Välj Ny användare>Skapa ny användare överst på skärmen.

- Följ dessa steg i användaregenskaperna :

- I fältet Visningsnamn anger du

B.Simon. - I fältet Användarens huvudnamn anger du username@companydomain.extension. Exempel:

B.Simon@contoso.com - Markera kryssrutan Visa lösenord och skriv sedan ned det värde som visas i rutan Lösenord.

- Välj Granska + skapa.

- I fältet Visningsnamn anger du

- Välj Skapa.

Skapa en Microsoft Entra-säkerhetsgrupp i Azure Portal

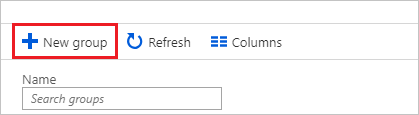

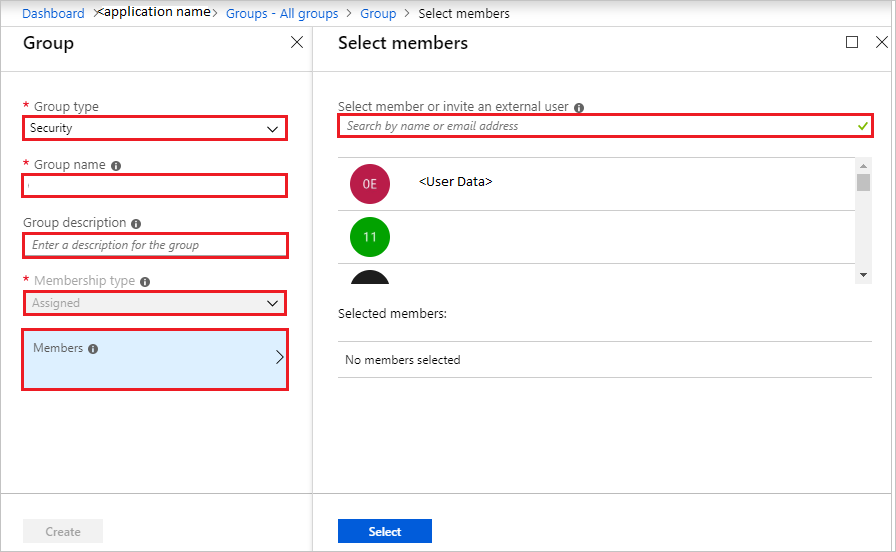

Bläddra till Identitetsgrupper>>Alla grupper.

Välj Ny grupp:

Fyll i Grupptyp, Gruppnamn, Gruppbeskrivning, Medlemskapstyp. Välj på pilen för att välja medlemmar och sök sedan efter eller välj den medlem som du vill lägga till i gruppen. Välj på Välj för att lägga till de valda medlemmarna och välj sedan på Skapa.

Tilldela Microsoft Entra-testanvändaren

I det här avsnittet gör du det möjligt för B.Simon att använda enkel inloggning genom att ge åtkomst till Amazon Business.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications Enterprise-program>>Amazon Business.

På appens översiktssida hittar du avsnittet Hantera och väljer Användare och grupper.

Välj Lägg till användare och välj sedan Användare och grupper i dialogrutan Tilldelning har lagts till.

I dialogrutan Användare och grupper väljer du B.Simon i listan Användare och väljer sedan knappen Välj längst ned på skärmen.

Om du förväntar dig något rollvärde i SAML-försäkran går du till dialogrutan Välj roll och väljer lämplig roll för användaren i listan och väljer sedan knappen Välj längst ned på skärmen.

I dialogrutan Lägg till tilldelning väljer du knappen Tilldela.

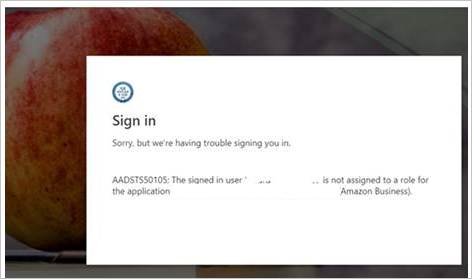

Kommentar

Om du inte tilldelar användarna i Microsoft Entra-ID:t får du följande fel.

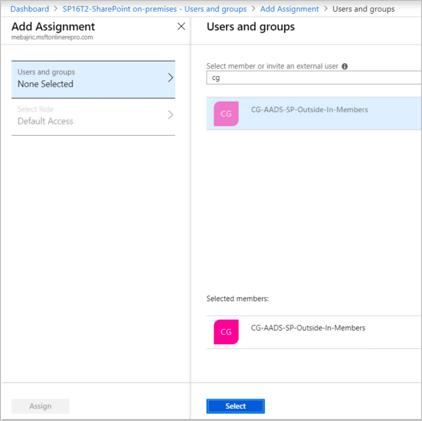

Tilldela Microsoft Entra-säkerhetsgruppen i Azure Portal

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications Enterprise-program>>Amazon Business.

I programlistan skriver du och väljer Amazon Business.

I menyn till vänster väljer du Användare och grupper.

Välj den tillagda användaren.

Sök efter den säkerhetsgrupp som du vill använda och välj sedan i gruppen för att lägga till den i avsnittet Välj medlemmar. Välj Välj och välj sedan Tilldela.

Kommentar

Kontrollera meddelandena i menyraden för att få ett meddelande om att gruppen har tilldelats till Enterprise-programmet.

Konfigurera enkel inloggning för Amazon Business

I ett annat webbläsarfönster loggar du in på din företagswebbplats för Amazon Business som administratör

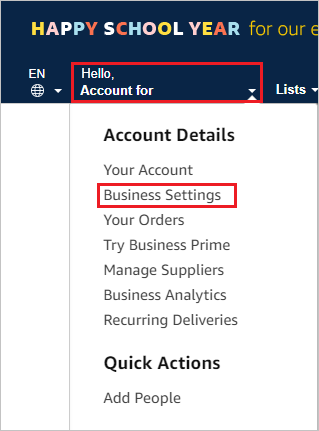

Välj i användarprofilen och välj Affärsinställningar.

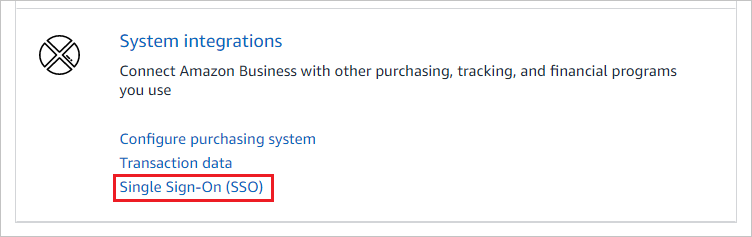

Välj Enkel inloggning (SSO) i guiden Systemintegrering.

I guiden Konfigurera enkel inloggning väljer du providern enligt organisationens krav och väljer Nästa.

Kommentar

Även om Microsoft ADFS är ett listat alternativ fungerar det inte med Microsoft Entra SSO.

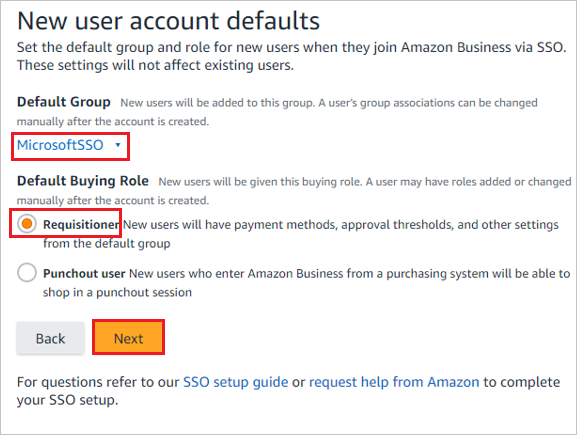

I guiden Ny standard för användarkonto väljer du Standardgrupp och sedan Standardköpsroll enligt användarrollen i din organisation och väljer Nästa.

I guiden Ladda upp metadatafil väljer du alternativet Klistra in XML-länk för att klistra in url-värdet för appfederationsmetadata och väljer Verifiera.

Kommentar

Du kan också ladda upp XML-filen federationsmetadata genom att klicka på alternativet Ladda upp XML-fil.

När du har laddat upp den nedladdade metadatafilen fylls fälten i avsnittet Anslutningsdata i automatiskt. Därefter väljer du Nästa.

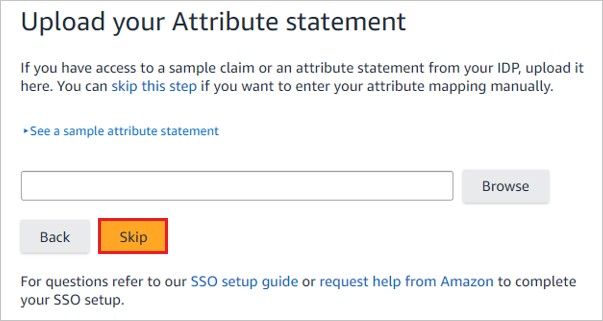

I guiden Ladda upp attributet väljer du Hoppa över.

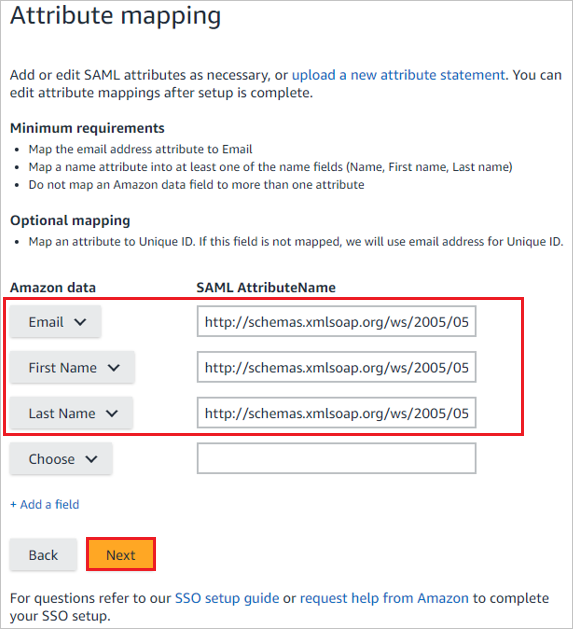

I guiden Attributmappning lägger du till kravfälten genom att klicka på alternativet + Lägg till ett fält. Lägg till attributvärdena, inklusive namnområdet, som du har kopierat från avsnittet Användarattribut och anspråk i Azure Portal i fältet SAML AttributeName och välj Nästa.

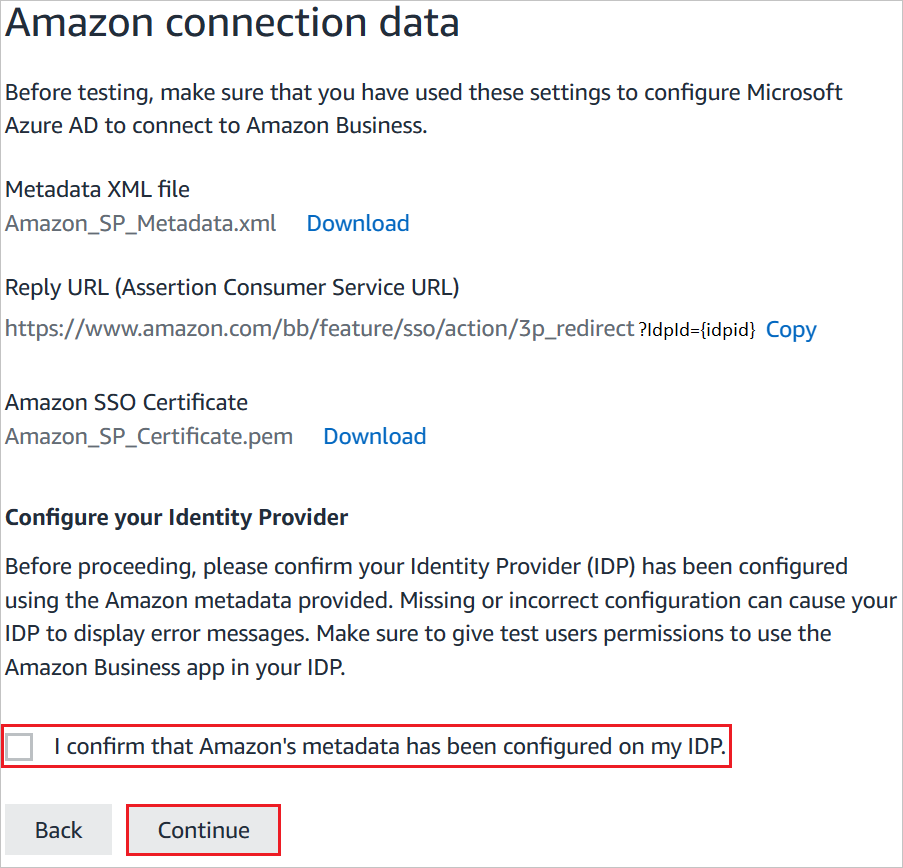

I guiden Amazon-anslutningsdata bekräftar du att din IDP har konfigurerats och väljer Fortsätt.

Kontrollera statusen för de steg som har konfigurerats och välj Starta testning.

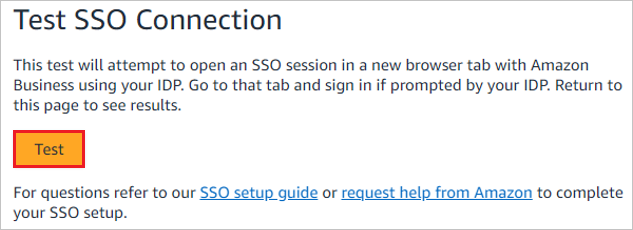

I guiden Testa SSO-anslutning väljer du Test.

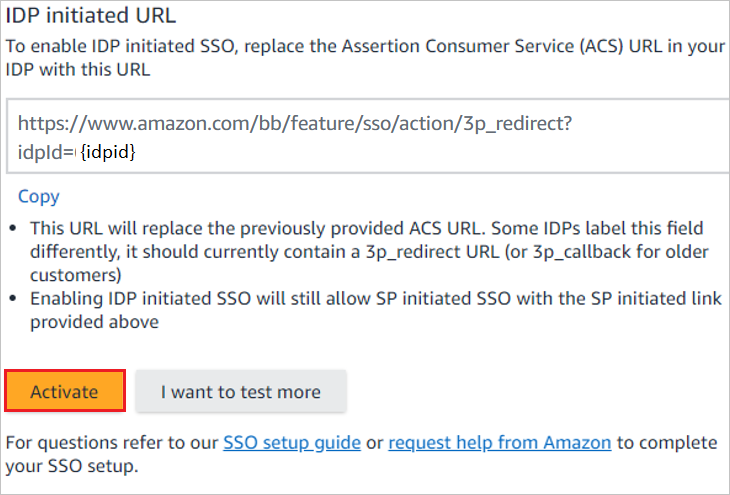

Innan du väljer Aktivera i guiden IDP-initierad URL kopierar du värdet, som tilldelas till idpid och klistrar in i parametern idpid i svars-URL:en i avsnittet Grundläggande SAML-konfiguration.

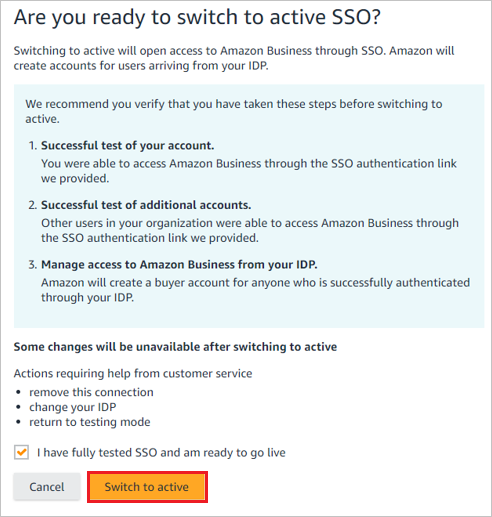

I guiden Är du redo att växla till aktiv enkel inloggning? kontrollerar du att jag har testat enkel inloggning fullt ut och är redo att gå live och väljer på Växla till aktiv.

Slutligen visas Status som Aktiv i avsnittet Anslutningsinformation för enkel inloggning.

Kommentar

Om du vill konfigurera programmet i SP-initierat läge slutför du följande steg och klistrar in inloggnings-URL:en från skärmbilden ovan i textrutan Inloggnings-URL i avsnittet Ange ytterligare URL:er. Använd följande format:

https://www.amazon.<TLD>/bb/feature/sso/action/start?domain_hint=<UNIQUE_ID>

Skapa Amazon Business-testanvändare

I det här avsnittet skapas en användare med namnet B.Simon i Amazon Business. Amazon Business stöder just-in-time-användaretablering, vilket är aktiverat som standard. Det finns inget åtgärdsobjekt för dig i det här avsnittet. Om en användare inte redan finns i Amazon Business skapas en ny efter autentisering.

Testa enkel inloggning

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

SP-initierad:

Välj På Testa det här programmet omdirigeras detta till Amazon Business-inloggnings-URL där du kan initiera inloggningsflödet.

Gå direkt till URL:en för enkel inloggning för Amazon Business och initiera inloggningsflödet därifrån.

IDP-initierad:

- Välj Testa det här programmet så bör du automatiskt loggas in på Amazon Business som du har konfigurerat enkel inloggning för.

Du kan också använda Microsoft Mina appar för att testa programmet i valfritt läge. När du väljer Amazon Business-panelen i Mina appar omdirigeras du om du konfigureras i SP-läge till inloggningssidan för programmet för att initiera inloggningsflödet och om det konfigureras i IDP-läge bör du automatiskt loggas in på Amazon Business som du har konfigurerat enkel inloggning för. Mer information om Mina appar finns i Introduktion till Mina appar.

Konfigurera om tjänstproviderinställningar från ADFS till Microsoft Entra-ID

Förbereda Microsoft Entra ID-miljö

- Kontrollera Microsoft Entra ID Premium-prenumeration Se till att du har en Microsoft Entra ID Premium-prenumeration som krävs för enkel inloggning (SSO) och andra avancerade funktioner.

Registrera programmet i Microsoft Entra-ID

- Gå till Microsoft Entra-ID i Azure Portal.

- Välj "Appregistreringar" > "Ny registrering".

- Fyll i nödvändig information:

- Namn: Ange ett beskrivande namn för programmet.

- Kontotyper som stöds: Välj lämpligt alternativ för din miljö.

- Omdirigerings-URI: Ange nödvändiga omdirigerings-URI:er (vanligtvis programmets inloggnings-URL).

Konfigurera enkel inloggning med Microsoft Entra ID

- Konfigurera enkel inloggning i Microsoft Entra-ID.

- I Azure Portal går du till Microsoft Entra ID > Enterprise-program.

- Välj ditt program i listan.

- Under "Hantera" väljer du "Enkel inloggning".

- Välj "SAML" som metod för enkel inloggning.

- Redigera den grundläggande SAML-konfigurationen:

- Identifierare (entitets-ID): Ange SP-entitets-ID:t.

- Svars-URL (URL för konsumenttjänst för försäkran): Ange SP ACS-URL:en.

- Inloggnings-URL: Ange url för programinloggning om tillämpligt.

Konfigurera användarattribut och anspråk

- I inställningarna för SAML-baserad inloggning väljer du "Användarattribut och anspråk".

- Redigera och konfigurera anspråk så att de matchar de som krävs av sp. Detta omfattar vanligtvis:

- NameIdentifier

- GivenName

- Surname

- och så vidare.

Ladda ned SSO-metadata för Microsoft Entra ID

I avsnittet SAML-signeringscertifikat laddar du ned XML för federationsmetadata. Detta används för att konfigurera sp.

Konfigurera om tjänstprovidern (SP)

- Uppdatera SP för att använda Microsoft Entra-ID-metadata

- Få åtkomst till SP:s konfigurationsinställningar.

- Uppdatera IdP-metadata-URL:en eller ladda upp XML för Microsoft Entra-ID-metadata.

- Uppdatera URL:en för kontrollkonsumenttjänsten (ACS), entitets-ID och andra obligatoriska fält så att de matchar Microsoft Entra-ID-konfigurationen.

Konfigurera SAML-certifikat

Kontrollera att SP är konfigurerat för att lita på signeringscertifikatet från Microsoft Entra ID. Detta finns i avsnittet SAML-signeringscertifikat i Microsoft Entra ID SSO-konfigurationen.

Testa SSO-konfiguration

Initiera en testinloggning från SP.

Kontrollera att autentiseringen omdirigeras till Microsoft Entra-ID och loggar in användaren.

Kontrollera anspråken som skickas för att se till att de matchar vad SP förväntar sig.

Uppdatera DNS- och nätverksinställningar (om tillämpligt). Om ditt SP eller program använder DNS-inställningar som är specifika för ADFS kan du behöva uppdatera de här inställningarna så att de pekar på Microsoft Entra-ID-slutpunkter.

Distribuera och övervaka

- Kommunicera med användare Meddela användarna om ändringen och ange nödvändiga instruktioner eller dokumentation.

- Övervaka autentiseringsloggar Håll ett öga på inloggningsloggarna för Microsoft Entra-ID för att övervaka eventuella autentiseringsproblem och åtgärda dem snabbt.

Nästa steg

När du har konfigurerat Amazon Business kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.