Styrning och synkronisering mellan klientorganisationer

Synkronisering mellan klientorganisationer är en flexibel och färdig lösning för att etablera konton och underlätta sömlöst samarbete mellan klienter i en organisation. Synkronisering mellan klientorganisationer hanterar automatiskt användaridentitetens livscykel mellan klientorganisationer. Den etablerar, synkroniserar och avetablerar användare i omfånget för synkronisering från källklientorganisationer.

Den här artikeln beskriver hur Microsoft Entra ID Governance-kunder kan använda synkronisering mellan klientorganisationer för att hantera identitets- och åtkomstlivscykler i organisationer med flera klienter.

Distributionsexempel

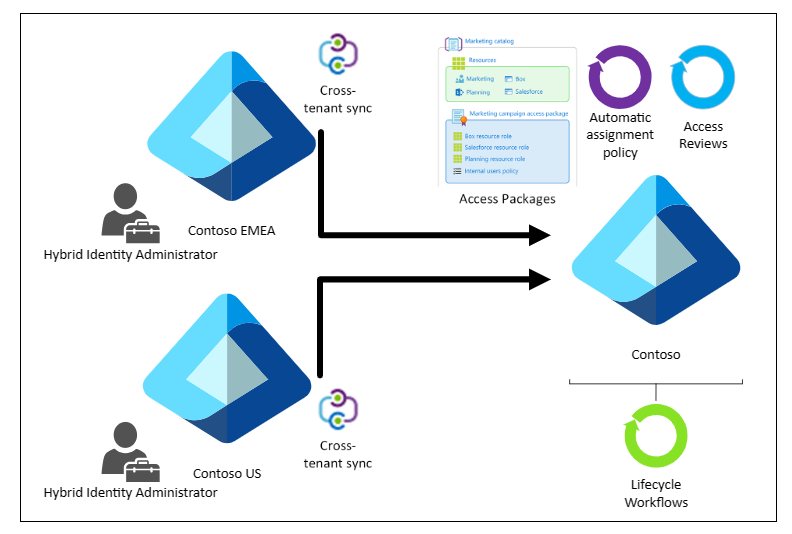

I det här exemplet är Contoso en organisation för flera klienter med tre Microsoft Entra-klienter i produktion. Contoso distribuerar synkronisering mellan klientorganisationer och Microsoft Entra ID-styrningsfunktioner för att hantera följande scenarier:

- Hantera identitetslivscykler för anställda i flera klientorganisationer

- Använda arbetsflöden för att automatisera livscykelprocesser för anställda som har sitt ursprung i andra klienter

- Tilldela resursåtkomst automatiskt till anställda som kommer från andra klienter

- Tillåt anställda att begära åtkomst till resurser i flera klientorganisationer

- Granska åtkomsten för synkroniserade användare

Ur ett synkroniseringsperspektiv mellan klientorganisationer är Contoso Europe, Mellanöstern och Afrika (Contoso EMEA) och Contoso USA (Contoso US) källklientorganisationer och Contoso är en målklientorganisation. Följande diagram illustrerar topologin.

Den här topologin som stöds för synkronisering mellan klientorganisationer är en av många i Microsoft Entra-ID:t. Klienter kan vara en källklientorganisation, en målklient eller både och. I följande avsnitt får du lära dig hur synkronisering mellan klientorganisationer och Microsoft Entra ID-styrningsfunktioner hanterar flera scenarier.

Hantera anställdas livscykel mellan klienter

Synkronisering mellan klientorganisationer i Microsoft Entra ID automatiserar skapandet, uppdateringen och borttagningen av B2B-samarbetsanvändare.

När organisationer skapar, eller etablerar, en B2B-samarbetsanvändare i en klientorganisation beror användaråtkomsten delvis på hur organisationen etablerade dem: Gäst- eller medlemsanvändartyp. När du väljer användartyp bör du överväga de olika egenskaperna för en Microsoft Entra B2B-samarbetsanvändare. Användartypen Medlem är lämplig om användarna är en del av den större flertenantorganisationen och behöver åtkomst på medlemsnivå till resurser i organisationens klientorganisationer. Microsoft Teams kräver medlemsanvändartypen i organisationer med flera klientorganisationer.

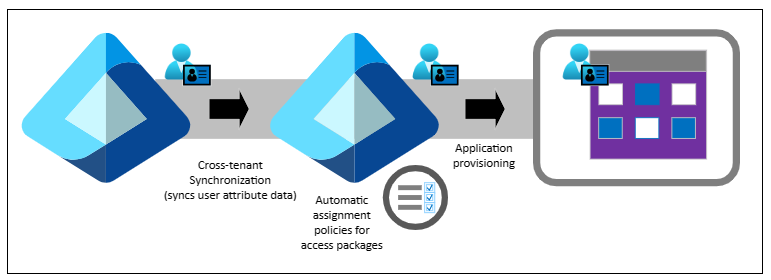

Som standard innehåller synkronisering mellan klientorganisationer vanliga attribut för användarobjektet i Microsoft Entra-ID. Följande diagram illustrerar det här scenariot.

Organisationer använder attributen för att skapa dynamiska medlemskapsgrupper och åtkomstpaket i käll- och målklientorganisationen. Vissa Microsoft Entra-ID-funktioner har användarattribut som mål, till exempel användaromfång för livscykelarbetsflöde.

Om du vill ta bort, eller avetablera, stoppar en B2B-samarbetsanvändare från en klient automatiskt åtkomsten till resurser i den klientorganisationen. Den här konfigurationen är relevant när anställda lämnar en organisation.

Automatisera livscykelprocesser med arbetsflöden

Microsoft Entra ID-livscykelarbetsflöden är en funktion för identitetsstyrning för att hantera Microsoft Entra-användare. Organisationer kan automatisera joiner-, mover- och leaver-processer.

Med synkronisering mellan klientorganisationer kan organisationer med flera klienter konfigurera livscykelarbetsflöden så att de körs automatiskt för B2B-samarbetsanvändare som hanteras. Konfigurera till exempel ett arbetsflöde för registrering av användare, som utlöses av händelseanvändarattributet createdDateTime , för att begära åtkomstpakettilldelning för nya B2B-samarbetsanvändare. Använd attribut som och userPrincipalName för att begränsa livscykelarbetsflöden för användare som userType finns i andra klientorganisationer som organisationen äger.

Styra synkroniserad användaråtkomst med åtkomstpaket

Organisationer med flera klienter kan se till att B2B-samarbetsanvändare har åtkomst till delade resurser i en målklientorganisation. Användare kan begära åtkomst, där det behövs. I följande scenarier kan du se hur funktionen för identitetsstyrning, åtkomstpaket för berättigandehantering styr resursåtkomst.

Tilldela automatiskt åtkomst i målklienter till anställda från källklientorganisationer

Termen birthright-tilldelning syftar på att automatiskt bevilja resursåtkomst baserat på en eller flera användaregenskaper. Om du vill konfigurera tilldelning efter födelserätt skapar du automatiska tilldelningsprinciper för åtkomstpaket i berättigandehantering och konfigurerar resursroller för att bevilja delad resursåtkomst.

Organisationer hanterar synkronisering mellan klientorganisationer i källklientorganisationen. Därför kan organisationer delegera resursåtkomsthantering till andra källklientadministratörer för synkroniserade B2B-samarbetsanvändare:

- I källklientorganisationen konfigurerar administratörer synkroniseringsattributmappningar mellan klientorganisationer för de användare som kräver resursåtkomst mellan klientorganisationer

- I målklientorganisationen använder administratörer attribut i principer för automatisk tilldelning för att fastställa medlemskap i åtkomstpaket för synkroniserade B2B-samarbetsanvändare

Om du vill köra principer för automatisk tilldelning i målklientorganisationen synkroniserar du standardattributmappningar, till exempel avdelnings- eller mappningskatalogtillägg, i källklientorganisationen.

Aktivera källklientens anställda för att begära åtkomst till delade resurser för målklientorganisationen

Med principer för åtkomstpaket för identitetsstyrning kan organisationer med flera klienter tillåta B2B-samarbetsanvändare, som skapats av synkronisering mellan klientorganisationer, att begära åtkomst till delade resurser i en målklientorganisation. Den här processen är användbar om anställda behöver just-in-time-åtkomst (JIT) till en resurs som en annan klientorganisation äger.

Granska synkroniseringsanvändaråtkomst

Med åtkomstgranskningar i Microsoft Entra-ID kan organisationer hantera gruppmedlemskap, åtkomst till företagsprogram och rolltilldelningar. Granska regelbundet användaråtkomsten för att säkerställa att rätt personer har åtkomst.

När konfigurationen för resursåtkomst inte automatiskt tilldelar åtkomst, till exempel med dynamiska medlemskapsgrupper eller åtkomstpaket, konfigurerar du åtkomstgranskningar för att tillämpa resultaten på resurser när det är klart. I följande avsnitt beskrivs hur organisationer med flera klienter kan konfigurera åtkomstgranskningar för användare mellan klientorganisationer i käll- och målklienter.

Granska användaråtkomst för källklientorganisation

Organisationer med flera klientorganisationer kan inkludera interna användare i åtkomstgranskningar. Den här åtgärden möjliggör åtkomståtercertifiering i källklientorganisationer som synkroniserar användare. Använd den här metoden för regelbunden granskning av säkerhetsgrupper som tilldelats synkronisering mellan klientorganisationer. Därför har pågående B2B-samarbetsåtkomst till andra klienter godkännande i användarens hemklientorganisation.

Använd åtkomstgranskningar av användare i källklientorganisationer för att undvika potentiella konflikter mellan synkroniseringar mellan klienter och åtkomstgranskningar som tar bort nekade användare när de har slutförts.

Granska användaråtkomsten för målklientorganisationen

Organisationer kan inkludera B2B-samarbetsanvändare i åtkomstgranskningar, inklusive användare som etablerats via synkronisering mellan klientorganisationer i målklienter. Det här alternativet ger åtkomst till omcertifiering av resurser i målklientorganisationer. Även om organisationer kan rikta in sig på alla användare i åtkomstgranskningar kan gästanvändare uttryckligen riktas om det behövs.

För organisationer som synkroniserar B2B-samarbetsanvändare rekommenderar Microsoft vanligtvis inte att nekad gästanvändare tas bort automatiskt från åtkomstgranskningar. Synkronisering mellan klientorganisationer ometablerar användarna om de befinner sig i synkroniseringsomfånget.