Självstudie: Använda en systemtilldelad hanterad identitet på en virtuell dator för att få åtkomst till Azure Resource Manager

Den här snabbstarten visar hur du använder en systemtilldelad hanterad identitet som en virtuell dators identitet för att få åtkomst till Azure Resource Manager-API:et. Hanterade identiteter för Azure-resurser hanteras automatiskt av Azure och gör att du kan autentisera till tjänster som stöder Microsoft Entra-autentisering utan att behöva infoga autentiseringsuppgifter i koden.

Hanterade identiteter för Azure-resurser är en funktion i Microsoft Entra-ID. Alla Azure-tjänster som stöder hanterade identiteter för Azure-resurser har sin egen tidslinje. Var noga med att kontrollera tillgänglighetsstatus för hanterade identiteter för din resurs och kända problem innan du börjar.

Du lär dig att:

- Ge den virtuella datorn (VM) åtkomst till en resursgrupp i Azure Resource Manager

- Hämta en åtkomsttoken med hjälp av en virtuell datoridentitet (VM) och använd den för att anropa Azure Resource Manager

Använda en systemtilldelad hanterad identitet för virtuell Windows-dator för att få åtkomst till resurshanteraren

I den här självstudien beskrivs hur du skapar en systemtilldelad identitet, tilldelar den till en virtuell Windows-dator (VM) och sedan använder den identiteten för att komma åt Azure Resource Manager-API:et. Hanterade tjänstidentiteter hanteras automatiskt av Azure. De möjliggör autentisering till tjänster som stöder Microsoft Entra-autentisering, utan att behöva bädda in autentiseringsuppgifter i koden.

Du lär dig att:

- Ge den virtuella datorn åtkomst till Azure Resource Manager.

- Hämta en åtkomsttoken med hjälp av den virtuella datorns systemtilldelade hanterade identitet för att få åtkomst till Resource Manager.

Gå till fliken Resursgrupper .

Välj den resursgrupp som du vill bevilja den virtuella datorns hanterade identitetsåtkomst.

Välj Åtkomstkontroll (IAM) i den vänstra panelen.

Välj Lägg till och sedan Lägg till rolltilldelning.

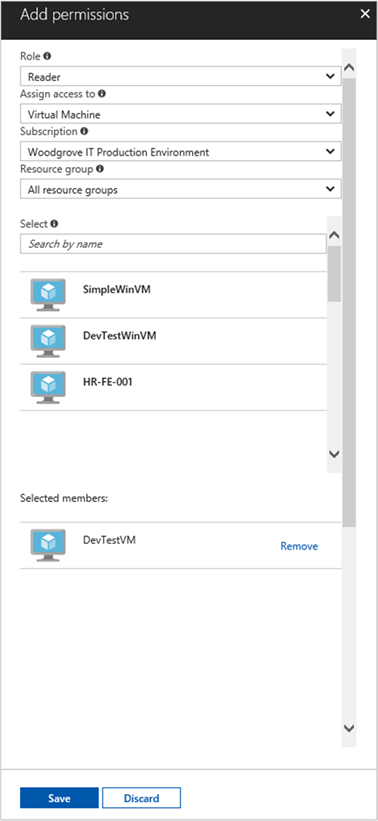

På fliken Roll väljer du Läsare. Med den här rollen kan du visa alla resurser, men du kan inte göra några ändringar.

På fliken Medlemmar för alternativet Tilldela åtkomst till väljer du Hanterad identitet och sedan + Välj medlemmar.

Kontrollera att rätt prenumeration visas i listrutan Prenumeration . För Resursgrupp väljer du Alla resursgrupper.

I listrutan Hantera identitet väljer du Virtuell dator.

För Välj väljer du den virtuella datorn i listrutan och väljer sedan Spara.

Hämta en åtkomsttoken

Använd den virtuella datorns systemtilldelade hanterade identitet och anropa Resource Manager för att hämta en åtkomsttoken.

För att slutföra de här stegen behöver du en SSH-klient. Om du använder Windows kan du använda SSH-klienten i Windows-undersystem för Linux. Om du behöver hjälp att konfigurera SSH-klientens nycklar läser du Använda SSH-nycklar med Windows i Azure eller How to create and use an SSH public and private key pair for Linux VMs in Azure (Skapa och använda SSH-nyckelpar med privata och offentliga nycklar för virtuella Linux-datorer i Azure).

- Gå till den virtuella Linux-datorn i portalen och välj Anslut i Översikt.

- Anslut till den virtuella datorn med valfri SSH-klient.

- I terminalfönstret med hjälp av

curlgör du en begäran till de lokala hanterade identiteterna för Azure-resursers slutpunkt för att hämta en åtkomsttoken för Azure Resource Manager.curl-begäran för åtkomsttoken visas nedan.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https://management.azure.com/' -H Metadata:true

Kommentar

Värdet för parametern resource måste vara en exakt matchning för vad som förväntas av Microsoft Entra-ID. När det gäller Resurshanterarens resurs-ID måste du inkludera det avslutande snedstrecket på URI:n.

Svaret innehåller den åtkomsttoken som du behöver för att komma åt Azure Resource Manager.

Svar:

{

"access_token":"eyJ0eXAiOi...",

"refresh_token":"",

"expires_in":"3599",

"expires_on":"1504130527",

"not_before":"1504126627",

"resource":"https://management.azure.com",

"token_type":"Bearer"

}

Använd den här åtkomsttoken för att få åtkomst till Azure Resource Manager. om du till exempel vill läsa information om resursgruppen som du tidigare gav den här virtuella datorn åtkomst till. Ersätt värdena <SUBSCRIPTION-ID>för , <RESOURCE-GROUP>och <ACCESS-TOKEN> med de som du skapade tidigare.

Kommentar

URL:en är skiftlägeskänslig, så se till att om du använder det exakta fallet som du använde tidigare när du namngav resursgruppen och versaler "G" i "resourceGroup".

curl https://management.azure.com/subscriptions/<SUBSCRIPTION-ID>/resourceGroups/<RESOURCE-GROUP>?api-version=2016-09-01 -H "Authorization: Bearer <ACCESS-TOKEN>"

Svaret tillbaka med den specifika resursgruppsinformationen:

{

"id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/DevTest",

"name":"DevTest",

"location":"westus",

"properties":

{

"provisioningState":"Succeeded"

}

}

Använda en systemtilldelad hanterad identitet för virtuell Linux-dator för att få åtkomst till en resursgrupp i Resource Manager

I den här självstudien beskrivs hur du skapar en systemtilldelad identitet, tilldelar den till en virtuell Linux-dator (VM) och sedan använder den identiteten för att komma åt Azure Resource Manager-API:et. Hanterade tjänstidentiteter hanteras automatiskt av Azure. De möjliggör autentisering till tjänster som stöder Microsoft Entra-autentisering, utan att behöva bädda in autentiseringsuppgifter i koden.

Du lär dig att:

- Ge den virtuella datorn åtkomst till Azure Resource Manager.

- Hämta en åtkomsttoken med hjälp av den virtuella datorns systemtilldelade hanterade identitet för att få åtkomst till resource manager.

Gå till fliken Resursgrupper .

Välj den resursgrupp som du vill bevilja den virtuella datorns hanterade identitetsåtkomst.

Välj Åtkomstkontroll (IAM) i den vänstra panelen.

Välj Lägg till och sedan Lägg till rolltilldelning.

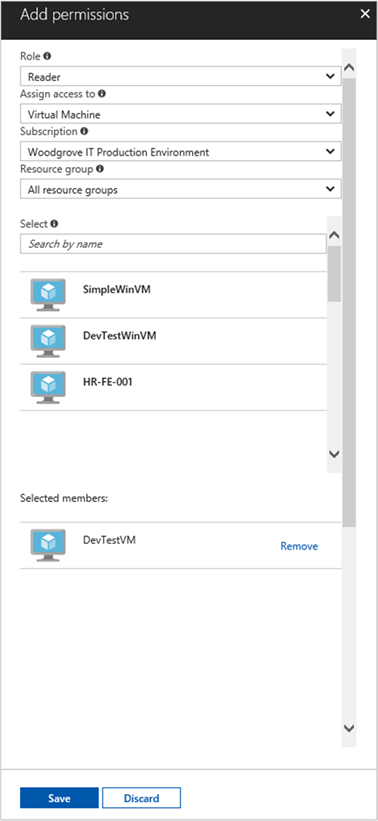

På fliken Roll väljer du Läsare. Med den här rollen kan du visa alla resurser, men du kan inte göra några ändringar.

På fliken Medlemmar går du till alternativet Tilldela åtkomst till, väljer Hanterad identitet och väljer sedan + Välj medlemmar.

Kontrollera att rätt prenumeration visas i listrutan Prenumeration . För Resursgrupp väljer du Alla resursgrupper.

I listrutan Hantera identitet väljer du Virtuell dator.

I alternativet Välj väljer du den virtuella datorn i listrutan och väljer sedan Spara.

Hämta en åtkomsttoken

Använd den virtuella datorns systemtilldelade hanterade identitet och anropa resurshanteraren för att hämta en åtkomsttoken.

För att slutföra de här stegen behöver du en SSH-klient. Om du använder Windows kan du använda SSH-klienten i Windows-undersystem för Linux. Om du behöver hjälp att konfigurera SSH-klientens nycklar läser du Använda SSH-nycklar med Windows i Azure eller How to create and use an SSH public and private key pair for Linux VMs in Azure (Skapa och använda SSH-nyckelpar med privata och offentliga nycklar för virtuella Linux-datorer i Azure).

- I Azure Portal navigerar du till den virtuella Linux-datorn.

- I Översikt väljer du Anslut.

- Anslut till den virtuella datorn med valfri SSH-klient.

- I terminalfönstret med hjälp av

curlgör du en begäran till de lokala hanterade identiteterna för Azure-resursers slutpunkt för att hämta en åtkomsttoken för Azure Resource Manager.curl-begäran för åtkomsttoken visas nedan.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https://management.azure.com/' -H Metadata:true

Kommentar

Värdet för parametern resource måste vara en exakt matchning för vad som förväntas av Microsoft Entra-ID. När det gäller resurs-ID:t för resurshanteraren måste du inkludera det avslutande snedstrecket på URI:n.

Svaret innehåller den åtkomsttoken som du behöver för att få åtkomst till Azure Resource Manager.

Svar:

{

"access_token":"eyJ0eXAiOi...",

"refresh_token":"",

"expires_in":"3599",

"expires_on":"1504130527",

"not_before":"1504126627",

"resource":"https://management.azure.com",

"token_type":"Bearer"

}

Använd den här åtkomsttoken för att få åtkomst till Azure Resource Manager. Om du till exempel vill läsa information om resursgruppen som du tidigare gav den här virtuella datorn åtkomst till. Ersätt värdena <SUBSCRIPTION-ID>för , <RESOURCE-GROUP>och <ACCESS-TOKEN> med de som du skapade tidigare.

Kommentar

URL:en är skiftlägeskänslig, så se till att om du använder det exakta fallet som du använde tidigare när du namngav resursgruppen och versaler "G" i resourceGroup.

curl https://management.azure.com/subscriptions/<SUBSCRIPTION-ID>/resourceGroups/<RESOURCE-GROUP>?api-version=2016-09-01 -H "Authorization: Bearer <ACCESS-TOKEN>"

Svaret tillbaka med den specifika resursgruppsinformationen:

{

"id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/DevTest",

"name":"DevTest",

"location":"westus",

"properties":

{

"provisioningState":"Succeeded"

}

}

Nästa steg

I den här snabbstarten har du lärt dig hur du använder en systemtilldelad hanterad identitet på en virtuell dator för att få åtkomst till Azure Resource Manager-API:et. Mer information om Azure Resource Manager finns i: