Självstudie: Använda federation för hybrididentitet i en enda Active Directory-skog

Den här självstudien visar hur du skapar en hybrididentitetsmiljö i Azure med hjälp av federation och Windows Server Active Directory (Windows Server AD). Du kan använda hybrididentitetsmiljön som du skapar för testning eller för att bekanta dig med hur hybrididentitet fungerar.

I den här självstudien lär du dig att:

- Skapa en virtuell dator.

- Skapa en Windows Server Active Directory-miljö.

- Skapa en Windows Server Active Directory-användare.

- Skapa ett certifikat.

- Skapa en Microsoft Entra-klientorganisation.

- Skapa ett hybrididentitetsadministratörskonto i Azure.

- Lägg till en anpassad domän i din katalog.

- Konfigurera Microsoft Entra Connect.

- Testa och kontrollera att användarna är synkroniserade.

Förutsättningar

För att slutföra självstudien behöver du följande:

- En dator med Hyper-V installerat. Vi rekommenderar att du installerar Hyper-V på en Windows 10 - eller Windows Server 2016-dator .

- En Azure-prenumeration. Om du inte har någon Azure-prenumeration kan du skapa ett kostnadsfritt konto innan du börjar.

- Ett externt nätverkskort så att den virtuella datorn kan ansluta till Internet.

- En kopia av Windows Server 2016.

- En anpassad domän som kan verifieras.

Kommentar

Den här självstudien använder PowerShell-skript för att snabbt skapa självstudiemiljön. Varje skript använder variabler som deklareras i början av skriptet. Se till att ändra variablerna så att de återspeglar din miljö.

Skripten i självstudien skapar en allmän Windows Server Active Directory-miljö (Windows Server AD) innan de installerar Microsoft Entra Connect. Skripten används också i relaterade självstudier.

PowerShell-skripten som används i den här självstudien är tillgängliga på GitHub.

Skapa en virtuell dator

För att skapa en hybrididentitetsmiljö är den första uppgiften att skapa en virtuell dator som ska användas som en lokal Windows Server AD-server.

Kommentar

Om du aldrig har kört ett skript i PowerShell på värddatorn öppnar du Windows PowerShell ISE som administratör och kör Set-ExecutionPolicy remotesignedinnan du kör några skript. I dialogrutan Ändring av körningsprincip väljer du Ja.

Så här skapar du den virtuella datorn:

Öppna Windows PowerShell ISE som administratör.

Kör följande skript:

#Declare variables $VMName = 'DC1' $Switch = 'External' $InstallMedia = 'D:\ISO\en_windows_server_2016_updated_feb_2018_x64_dvd_11636692.iso' $Path = 'D:\VM' $VHDPath = 'D:\VM\DC1\DC1.vhdx' $VHDSize = '64424509440' #Create a new virtual machine New-VM -Name $VMName -MemoryStartupBytes 16GB -BootDevice VHD -Path $Path -NewVHDPath $VHDPath -NewVHDSizeBytes $VHDSize -Generation 2 -Switch $Switch #Set the memory to be non-dynamic Set-VMMemory $VMName -DynamicMemoryEnabled $false #Add a DVD drive to the virtual machine Add-VMDvdDrive -VMName $VMName -ControllerNumber 0 -ControllerLocation 1 -Path $InstallMedia #Mount installation media $DVDDrive = Get-VMDvdDrive -VMName $VMName #Configure the virtual machine to boot from the DVD Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

Installera operativsystemet

Installera operativsystemet för att slutföra skapandet av den virtuella datorn:

- Dubbelklicka på den virtuella datorn i Hyper-V Manager.

- Välj start.

- I kommandotolken trycker du på valfri tangent för att starta från CD eller DVD.

- I startfönstret för Windows Server väljer du ditt språk och väljer sedan Nästa.

- Välj Installera nu.

- Ange din licensnyckel och välj Nästa.

- Markera kryssrutan Jag godkänner licensvillkoren och välj Nästa.

- Välj Anpassad: Installera endast Windows (avancerat).

- Välj Nästa.

- Starta om den virtuella datorn när installationen är klar. Logga in och kontrollera sedan Windows Update. Installera alla uppdateringar för att säkerställa att den virtuella datorn är helt uppdaterad.

Installera krav för Windows Server AD

Innan du installerar Windows Server AD kör du ett skript som installerar förutsättningar:

Öppna Windows PowerShell ISE som administratör.

Kör

Set-ExecutionPolicy remotesigned. I dialogrutan Ändring av körningsprincip väljer du Ja till Alla.Kör följande skript:

#Declare variables $ipaddress = "10.0.1.117" $ipprefix = "24" $ipgw = "10.0.1.1" $ipdns = "10.0.1.117" $ipdns2 = "8.8.8.8" $ipif = (Get-NetAdapter).ifIndex $featureLogPath = "c:\poshlog\featurelog.txt" $newname = "DC1" $addsTools = "RSAT-AD-Tools" #Set a static IP address New-NetIPAddress -IPAddress $ipaddress -PrefixLength $ipprefix -InterfaceIndex $ipif -DefaultGateway $ipgw # Set the DNS servers Set-DnsClientServerAddress -InterfaceIndex $ipif -ServerAddresses ($ipdns, $ipdns2) #Rename the computer Rename-Computer -NewName $newname -force #Install features New-Item $featureLogPath -ItemType file -Force Add-WindowsFeature $addsTools Get-WindowsFeature | Where installed >>$featureLogPath #Restart the computer Restart-Computer

Skapa en Windows Server AD-miljö

Installera och konfigurera nu Active Directory-domän Services för att skapa miljön:

Öppna Windows PowerShell ISE som administratör.

Kör följande skript:

#Declare variables $DatabasePath = "c:\windows\NTDS" $DomainMode = "WinThreshold" $DomainName = "contoso.com" $DomainNetBIOSName = "CONTOSO" $ForestMode = "WinThreshold" $LogPath = "c:\windows\NTDS" $SysVolPath = "c:\windows\SYSVOL" $featureLogPath = "c:\poshlog\featurelog.txt" $Password = ConvertTo-SecureString "Passw0rd" -AsPlainText -Force #Install Active Directory Domain Services, DNS, and Group Policy Management Console start-job -Name addFeature -ScriptBlock { Add-WindowsFeature -Name "ad-domain-services" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "dns" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "gpmc" -IncludeAllSubFeature -IncludeManagementTools } Wait-Job -Name addFeature Get-WindowsFeature | Where installed >>$featureLogPath #Create a new Windows Server AD forest Install-ADDSForest -CreateDnsDelegation:$false -DatabasePath $DatabasePath -DomainMode $DomainMode -DomainName $DomainName -SafeModeAdministratorPassword $Password -DomainNetbiosName $DomainNetBIOSName -ForestMode $ForestMode -InstallDns:$true -LogPath $LogPath -NoRebootOnCompletion:$false -SysvolPath $SysVolPath -Force:$true

Skapa en Windows Server AD-användare

Skapa sedan ett testanvändarkonto. Skapa det här kontot i din lokal Active Directory miljö. Kontot synkroniseras sedan med Microsoft Entra-ID.

Öppna Windows PowerShell ISE som administratör.

Kör följande skript:

#Declare variables $Givenname = "Allie" $Surname = "McCray" $Displayname = "Allie McCray" $Name = "amccray" $Password = "Pass1w0rd" $Identity = "CN=ammccray,CN=Users,DC=contoso,DC=com" $SecureString = ConvertTo-SecureString $Password -AsPlainText -Force #Create the user New-ADUser -Name $Name -GivenName $Givenname -Surname $Surname -DisplayName $Displayname -AccountPassword $SecureString #Set the password to never expire Set-ADUser -Identity $Identity -PasswordNeverExpires $true -ChangePasswordAtLogon $false -Enabled $true

Skapa ett certifikat för AD FS

Du behöver ett TLS- eller SSL-certifikat som Active Directory Federation Services (AD FS) (AD FS) använder. Certifikatet är ett självsignerat certifikat och du skapar det endast för testning. Vi rekommenderar att du inte använder ett självsignerat certifikat i en produktionsmiljö.

Så här skapar du ett certifikat:

Öppna Windows PowerShell ISE som administratör.

Kör följande skript:

#Declare variables $DNSname = "adfs.contoso.com" $Location = "cert:\LocalMachine\My" #Create a certificate New-SelfSignedCertificate -DnsName $DNSname -CertStoreLocation $Location

Skapa en Microsoft Entra-klientorganisation

Om du inte har någon följer du stegen i artikeln Skapa en ny klientorganisation i Microsoft Entra-ID för att skapa en ny klientorganisation.

Skapa ett hybrididentitetsadministratörskonto i Microsoft Entra-ID

Nästa uppgift är att skapa ett hybrididentitetsadministratörskonto. Det här kontot används för att skapa Microsoft Entra Connector-kontot under Installationen av Microsoft Entra Connect. Microsoft Entra Connector-kontot används för att skriva information till Microsoft Entra-ID.

Så här skapar du hybrididentitetsadministratörskontot:

Logga in på administrationscentret för Microsoft Entra.

Bläddra till Identitetsanvändare>>Alla användare

Välj Ny användare>Skapa ny användare.

I fönstret Skapa ny användare anger du ett visningsnamn och ett användarens huvudnamn för den nya användaren. Du skapar ditt hybrididentitetsadministratörskonto för klientorganisationen. Du kan visa och kopiera det tillfälliga lösenordet.

- Under Tilldelningar väljer du Lägg till roll och sedan Hybrididentitetsadministratör.

Välj sedan Granska + skapa>Skapa.

I ett nytt webbläsarfönster loggar du in

myapps.microsoft.compå med det nya hybrididentitetsadministratörskontot och det tillfälliga lösenordet.Välj ett nytt lösenord för hybrididentitetsadministratörskontot och ändra lösenordet.

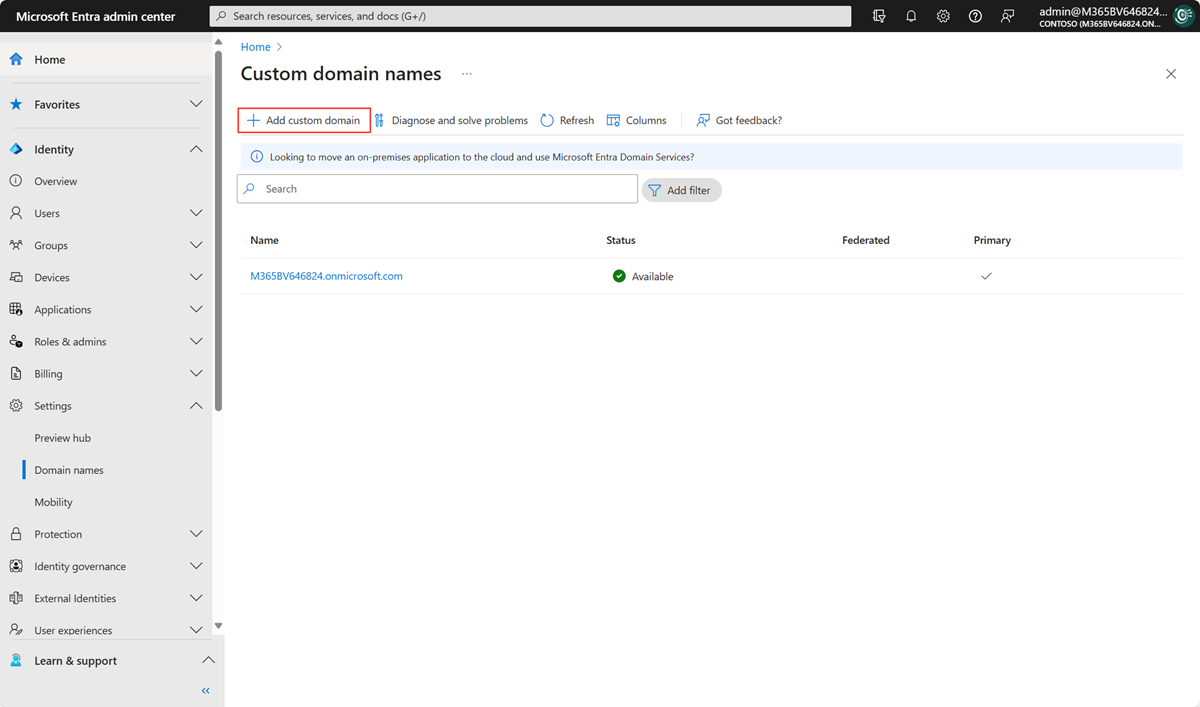

Lägga till ett eget domännamn i katalogen

Nu när du har en klientorganisation och ett hybrididentitetsadministratörskonto lägger du till din anpassade domän så att Azure kan verifiera den.

Så här lägger du till ett anpassat domännamn i en katalog:

I [Administrationscenter för Microsoft Entra](https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview) ska du stänga fönstret Alla användare .

I den vänstra menyn under Hantera väljer du Anpassade domännamn.

Välj Lägg till en anpassad domän.

I Anpassade domännamn anger du namnet på din anpassade domän och väljer sedan Lägg till domän.

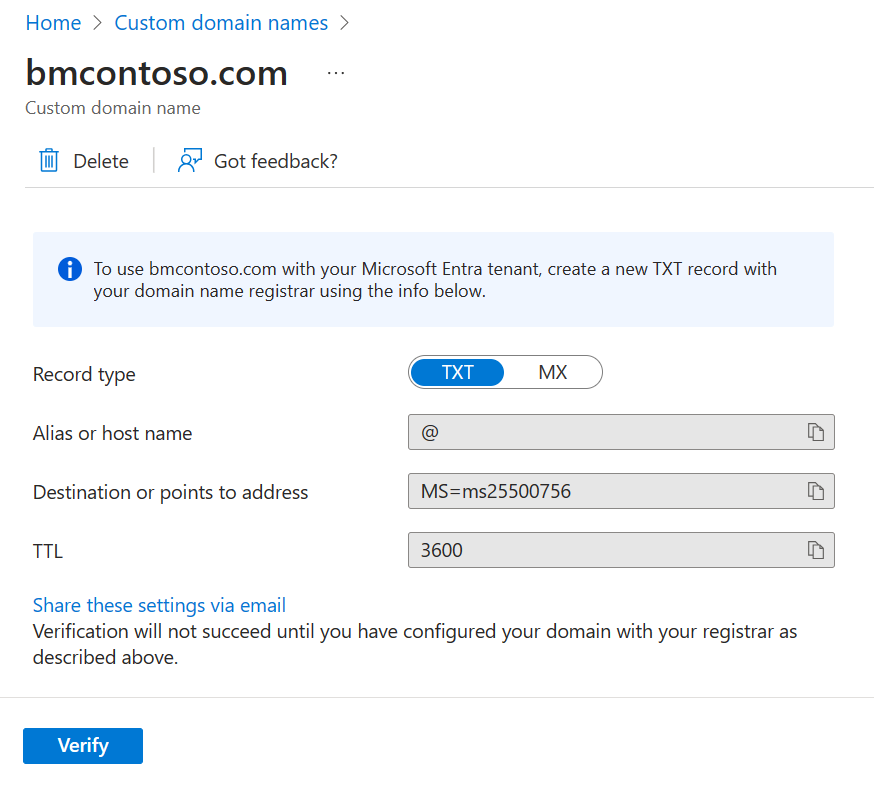

I Anpassat domännamn visas TXT- eller MX-information. Du måste lägga till den här informationen i DNS-informationen för domänregistratorn under din domän. Gå till domänregistratorn och ange TXT- eller MX-informationen i DNS-inställningarna för din domän.

Genom att lägga till den här informationen i domänregistratorn kan Azure verifiera din domän. Domänverifiering kan ta upp till 24 timmar.

Genom att lägga till den här informationen i domänregistratorn kan Azure verifiera din domän. Domänverifiering kan ta upp till 24 timmar.Mer information finns i dokumentationen om att lägga till en anpassad domän.

Kontrollera att domänen har verifierats genom att välja Verifiera.

Ladda ned och installera Microsoft Entra Connect

Nu är det dags att ladda ned och installera Microsoft Entra Connect. När den har installerats använder du expressinstallationen.

Ladda ned Microsoft Entra Connect.

Gå till AzureADConnect.msi och dubbelklicka för att öppna installationsfilen.

I Välkommen markerar du kryssrutan för att godkänna licensvillkoren och väljer sedan Fortsätt.

I Express-inställningar väljer du Anpassa.

I Installera nödvändiga komponenter väljer du Installera.

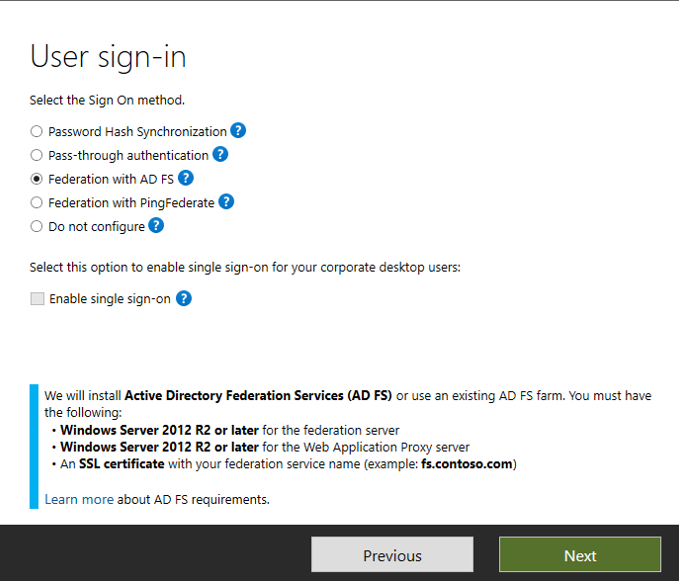

I Användarinloggning väljer du Federation med AD FS och sedan Nästa.

I Anslut till Microsoft Entra-ID anger du användarnamnet och lösenordet för det hybrididentitetsadministratörskonto som du skapade tidigare och väljer sedan Nästa.

I Anslut dina kataloger väljer du Lägg till katalog. Välj sedan Skapa nytt AD-konto och ange användarnamnet och lösenordet för contoso\Administrator. Välj OK.

Välj Nästa.

I Microsoft Entra-inloggningskonfiguration väljer du Fortsätt utan att matcha alla UPN-suffix till verifierade domäner. Välj Nästa.

I Domän- och organisationsenhetsfiltrering väljer du Nästa.

I Identifiera dina användare unikt väljer du Nästa.

I Filtrera användare och enheter väljer du Nästa.

I Valfria funktioner väljer du Nästa.

I autentiseringsuppgifter för domänadministratör anger du användarnamnet och lösenordet för contoso\Administrator och väljer sedan Nästa.

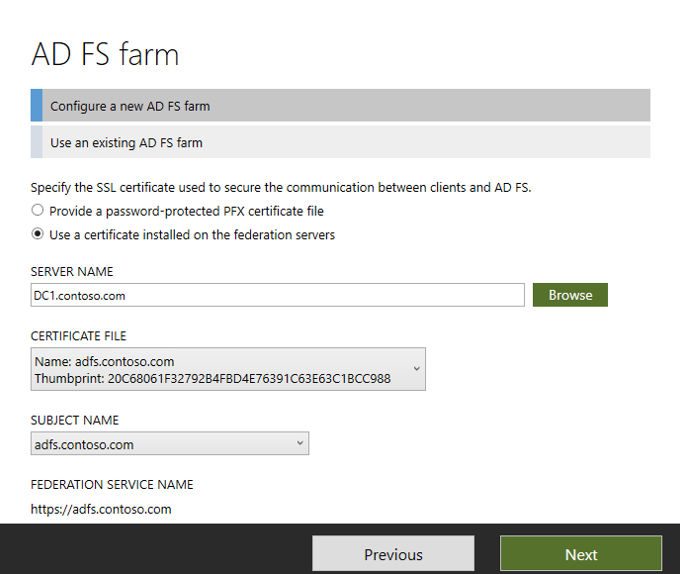

Kontrollera att Konfigurera en ny AD FS-servergrupp har valts i AD FS-servergruppen.

Välj Använd ett certifikat som är installerat på federationsservrarna och välj sedan Bläddra.

I sökrutan anger du DC1 och väljer den i sökresultaten. Välj OK.

För Certifikatfil väljer du adfs.contoso.com, certifikatet som du skapade. Välj Nästa.

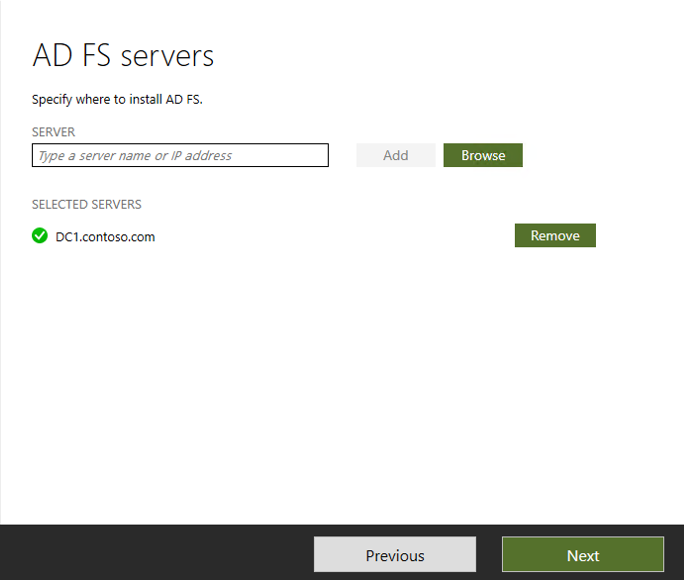

I AD FS-servern väljer du Bläddra. I sökrutan anger du DC1 och väljer den i sökresultaten. Välj OK, och välj Nästa.

I Webbprogramproxyservrar väljer du Nästa.

I AD FS-tjänstkonto anger du användarnamnet och lösenordet för contoso\Administrator och väljer sedan Nästa.

I Microsoft Entra-domän väljer du din verifierade anpassade domän och väljer sedan Nästa.

I Redo att konfigurera väljer du Installera.

När installationen är klar väljer du Avsluta.

Innan du använder Synchronization Service Manager eller Synchronization Rule Editor loggar du ut och loggar sedan in igen.

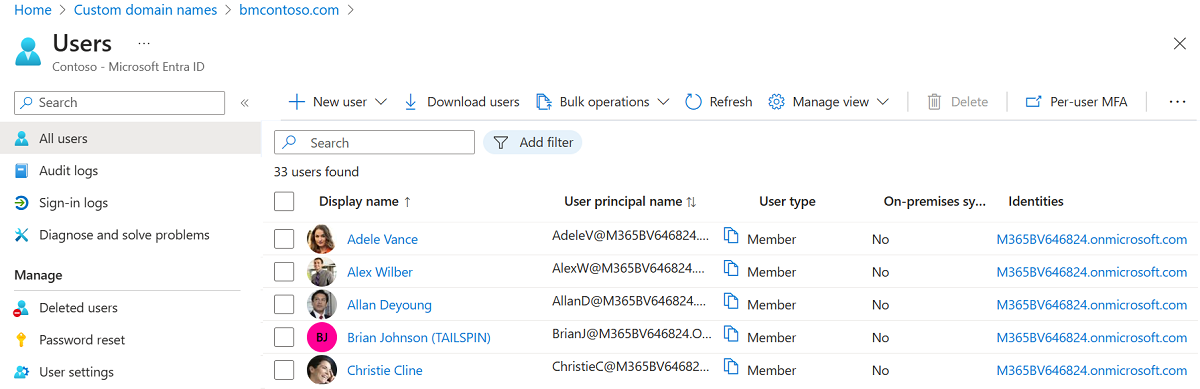

Sök efter användare i portalen

Nu ska du kontrollera att användarna i din lokal Active Directory klientorganisation har synkroniserats och nu finns i din Microsoft Entra-klientorganisation. Det här avsnittet kan ta några timmar att slutföra.

Så här kontrollerar du att användarna är synkroniserade:

Logga in på administrationscentret för Microsoft Entra som minst en hybrididentitetsadministratör.

Bläddra till Identitetsanvändare>>Alla användare

Kontrollera att de nya användarna visas i klientorganisationen.

Logga in med ett användarkonto för att testa synkroniseringen

Om du vill testa att användare från din Windows Server AD-klientorganisation synkroniseras med din Microsoft Entra-klientorganisation loggar du in som en av användarna:

Gå till https://myapps.microsoft.com.

Logga in med ett användarkonto som skapades i din nya klientorganisation.

För användarnamnet använder du formatet

user@domain.onmicrosoft.com. Använd samma lösenord som användaren använder för att logga in på lokal Active Directory.

Du har konfigurerat en hybrididentitetsmiljö som du kan använda för att testa och bekanta dig med vad Azure har att erbjuda.

Nästa steg

- Granska Maskinvara och krav för Microsoft Entra Connect.

- Lär dig hur du använder anpassade inställningar i Microsoft Entra Connect.

- Läs mer om Microsoft Entra Connect och federation.