Felsökning av synkronisering av lösenordshash med Microsoft Entra Connect Sync

Det här avsnittet innehåller steg för hur du felsöker problem med synkronisering av lösenordshash. Om lösenord inte synkroniseras som förväntat kan det antingen vara för en delmängd av användare eller för alla användare.

För Microsoft Entra Connect-distribution med version 1.1.614.0 eller senare använder du felsökningsuppgiften i guiden för att felsöka problem med synkronisering av lösenordshash:

Om du har ett problem där inga lösenord synkroniseras läser du Avsnittet Inga lösenord synkroniseras: felsök med hjälp av felsökningsaktiviteten .

Om du har problem med enskilda objekt kan du läsa om att One-objektet inte synkroniserar lösenord: felsök med hjälp av felsökningsaktivitetsavsnittet .

För distribution med version 1.1.524.0 eller senare finns det en diagnostisk cmdlet som du kan använda för att felsöka problem med synkronisering av lösenordshash:

Om du har ett problem där inga lösenord synkroniseras, läs avsnittet Inga lösenord synkroniseras: felsök med hjälp av den diagnostiska cmdlet.

Om du har problem med enskilda objekt, se avsnittet Ett objekt synkroniserar inte lösenord: felsök med hjälp av diagnostisk cmdlet.

För äldre versioner av Microsoft Entra Connect-distribution:

Om du har ett problem där inga lösenord synkroniseras kan du läsa avsnittet Inga lösenord synkroniseras: manuella felsökningssteg .

Om du har problem med enskilda objekt kan du läsa avsnittet One object is not synchronizing passwords: manual troubleshooting steps (Ett objekt synkroniserar inte lösenord: manuell felsökningssteg ).

Inga lösenord synkroniseras: felsök med hjälp av felsökningsuppgiften

Du kan använda felsökningsaktiviteten för att ta reda på varför inga lösenord synkroniseras.

Kommentar

Felsökningsaktiviteten är endast tillgänglig för Microsoft Entra Connect version 1.1.614.0 eller senare.

Kör felsökningsuppgiften

Så här felsöker du problem där inga lösenord synkroniseras:

Öppna en ny Windows PowerShell-session på Microsoft Entra Connect-servern med alternativet Kör som administratör .

Kör

Set-ExecutionPolicy RemoteSignedellerSet-ExecutionPolicy Unrestricted.Starta Microsoft Entra Connect-guiden.

Gå till sidan Ytterligare uppgifter, välj Felsökoch välj Nästa.

På sidan Felsökning väljer du Starta för att starta felsökningsmenyn i PowerShell.

I huvudmenyn väljer du Felsöka synkronisering av lösenordshash.

I undermenyn väljer du Synkronisering av lösenordshash fungerar inte alls.

Förstå resultatet av felsökningsaktiviteten

Felsökningsaktiviteten utför följande kontroller:

Verifierar att synkroniseringsfunktionen för lösenordshash är aktiverad för din Microsoft Entra-klientorganisation.

Verifierar att Microsoft Entra Connect-servern inte är i mellanlagringsläge.

För varje befintlig lokal Active Directory-kopplare (som motsvarar en befintlig Active Directory-skog):

Verifierar att synkroniseringsfunktionen för lösenordshash är aktiverad.

Söker efter pulsslagshändelser för lösenordshashsynkronisering i Händelseloggarna för Windows-program.

För varje Active Directory-domän under lokal Active Directory-anslutningsappen:

Verifierar att domänen kan nås från Microsoft Entra Connect-servern.

Verifierar att de Active Directory-domän Services-konton (AD DS) som används av lokal Active Directory-anslutningsappen har rätt användarnamn, lösenord och behörigheter som krävs för synkronisering av lösenordshash.

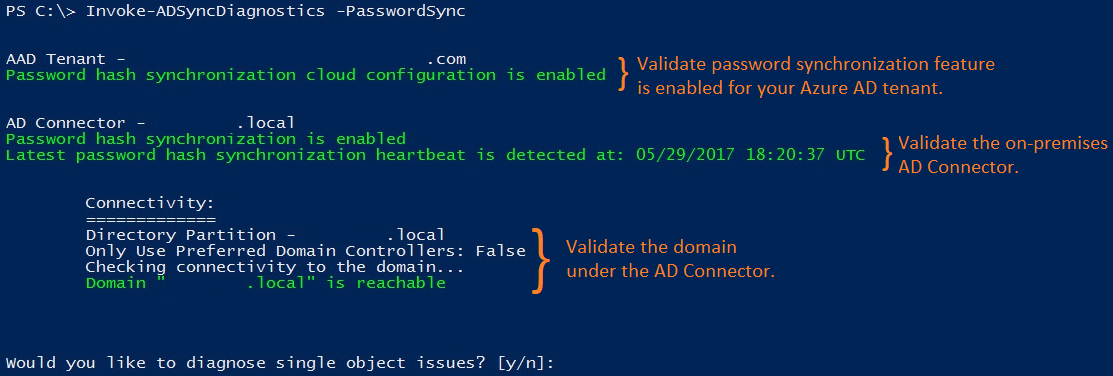

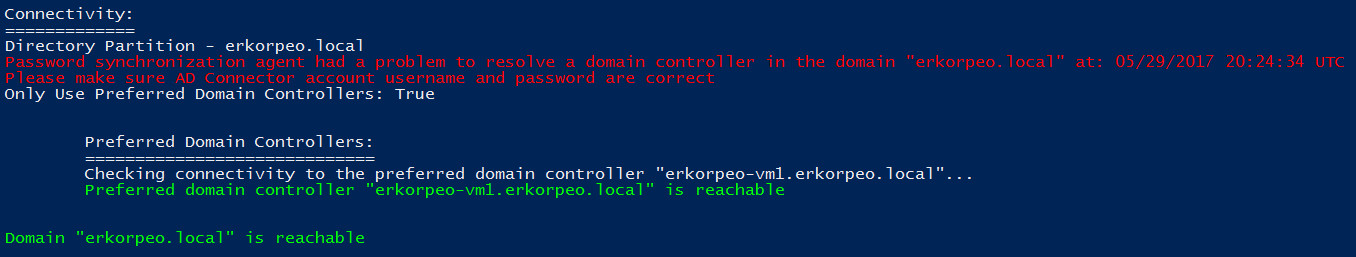

Följande diagram illustrerar resultatet av cmdleten för en endomän, lokal Active Directory topologi:

Resten av det här avsnittet beskriver specifika resultat som returneras av uppgiften och motsvarande problem.

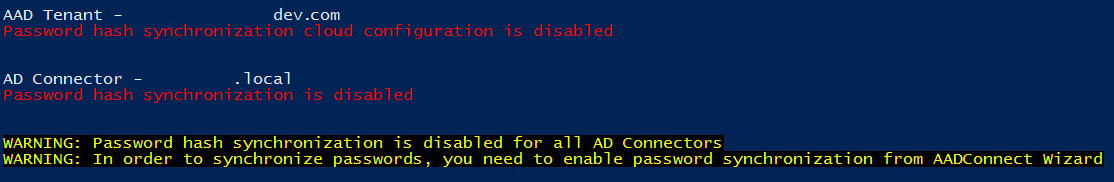

Synkroniseringsfunktionen för lösenordshash är inte aktiverad

Om du inte har aktiverat synkronisering av lösenordshash med hjälp av Microsoft Entra Connect-guiden returneras följande fel:

Microsoft Entra Connect-servern är i mellanlagringsläge

Om Microsoft Entra Connect-servern är i mellanlagringsläge inaktiveras synkronisering av lösenordshash tillfälligt och följande fel returneras:

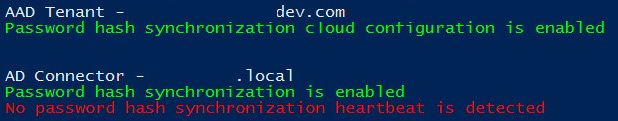

Inga hjärtslagshändelser för synkronisering av lösenordshashen

Varje lokal Active Directory-anslutningsprogram har en egen synkroniseringskanal för lösenordshash. När synkroniseringskanalen för lösenordshash upprättas och inga lösenordsändringar ska synkroniseras genereras en pulsslagshändelse (EventId 654) en gång var 30:e minut under Händelseloggen för Windows-program. För varje lokal Active Directory anslutningsapp söker cmdleten efter motsvarande pulsslagshändelser under de senaste tre timmarna. Om ingen pulsslagshändelse hittas returneras följande fel:

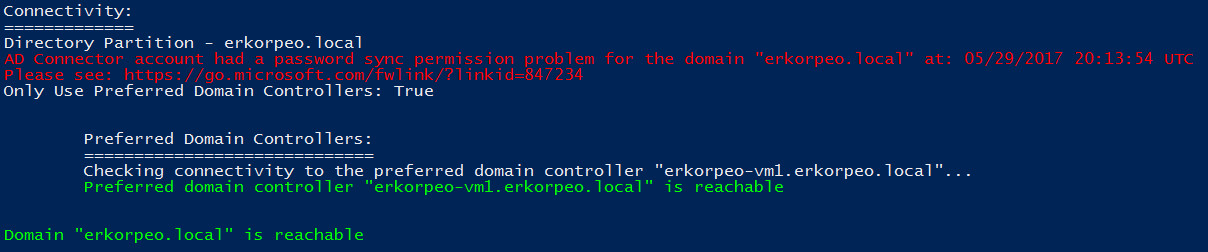

AD DS-kontot har inte rätt behörigheter

Om AD DS-kontot som används av lokal Active Directory-anslutningsappen för att synkronisera lösenordshashvärden inte har rätt behörigheter returneras följande fel:

Felaktigt användarnamn eller lösenord för AD DS-konto

Om AD DS-kontot som används av lokal Active Directory-anslutningsappen för att synkronisera lösenordshashvärden har ett felaktigt användarnamn eller lösenord returneras följande fel:

Ett objekt synkroniserar inte lösenord: felsök med hjälp av felsökningsaktiviteten

Du kan använda felsökningsaktiviteten för att avgöra varför ett objekt inte synkroniserar lösenord.

Anmärkning

Felsökningsaktiviteten är endast tillgänglig för Microsoft Entra Connect version 1.1.614.0 eller senare.

Kör diagnostik-cmdleten

Så här felsöker du problem för ett specifikt användarobjekt:

Öppna en ny Windows PowerShell-session på Microsoft Entra Connect-servern med alternativet Kör som administratör .

Kör

Set-ExecutionPolicy RemoteSignedellerSet-ExecutionPolicy Unrestricted.Starta Microsoft Entra Connect-guiden.

Gå till sidan Ytterligare uppgifter, välj Felsökoch välj Nästa.

På sidan Felsökning väljer du Starta för att starta felsökningsmenyn i PowerShell.

I huvudmenyn väljer du Felsöka synkronisering av lösenordshash.

I undermenyn väljer du Lösenordet synkroniseras inte för ett visst användarkonto.

Förstå resultatet av felsökningsaktiviteten

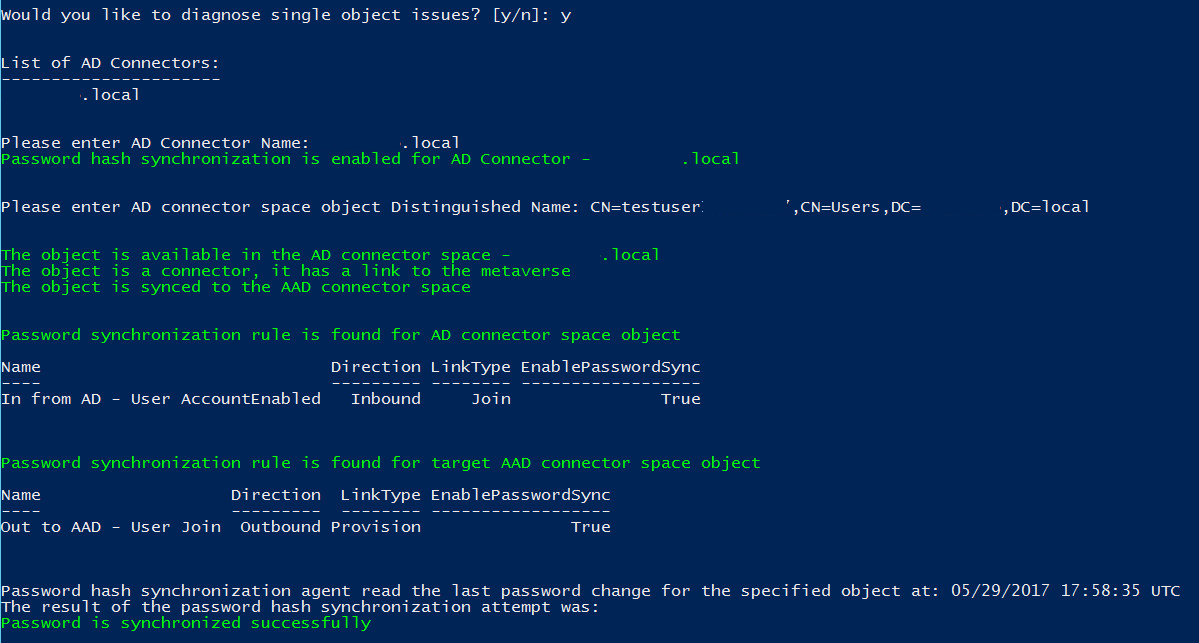

Felsökningsaktiviteten utför följande kontroller:

Undersöker tillståndet för Active Directory-objektet i Active Directory-anslutningsutrymmet, Metaverse och Microsoft Entra-anslutningsutrymmet.

Verifierar att synkroniseringsregler med synkronisering av lösenordshash har aktiverats och tillämpats på Active Directory-objektet.

Försöker hämta och visa resultatet av det senaste försöket att synkronisera lösenordet för objektet.

Följande diagram illustrerar resultatet av cmdleten när du felsöker synkronisering av lösenordshash för ett enskilt objekt:

I resten av det här avsnittet beskrivs specifika resultat som returneras av cmdleten och motsvarande problem.

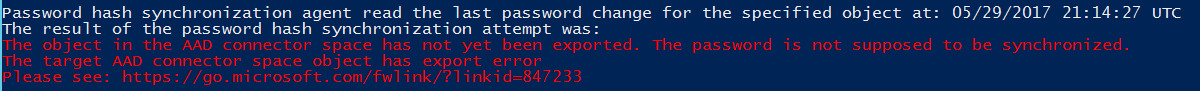

Active Directory-objektet exporteras inte till Microsoft Entra-ID

synkronisering av lösenordshash för det här lokala Active Directory-kontot misslyckas eftersom det inte finns något motsvarande objekt i Microsoft Entra-klientorganisationen. Följande fel returneras:

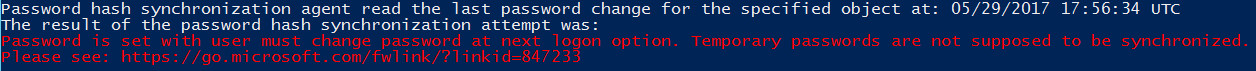

Användaren har ett tillfälligt lösenord

Äldre versioner av Microsoft Entra Connect har inte stöd för synkronisering av tillfälliga lösenord med Microsoft Entra-ID. Ett lösenord anses vara tillfälligt om alternativet Ändra lösenord vid nästa inloggning har angetts för den lokal Active Directory användaren. Följande fel returneras med dessa äldre versioner:

Om du vill aktivera synkroniseringar av tillfälliga lösenord måste du ha Microsoft Entra Connect version 2.0.3.0 eller senare installerad och funktionen ForcePasswordChangeOnLogon måste vara aktiverad.

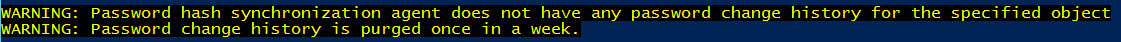

Resultat från det senaste försöket att synkronisera lösenord är inte tillgängliga

Som standard lagrar Microsoft Entra Connect resultatet av synkroniseringsförsök med lösenordshash i sju dagar. Om det inte finns några tillgängliga resultat för det valda Active Directory-objektet returneras följande varning:

Inga lösenord synkroniseras: felsök med hjälp av cmdlet-diagnostiken

Du kan använda cmdleten Invoke-ADSyncDiagnostics för att ta reda på varför inga lösenord synkroniseras.

Anteckning

Cmdleten Invoke-ADSyncDiagnostics är endast tillgänglig för Microsoft Entra Connect version 1.1.524.0 eller senare.

Kör diagnostik-cmdleten

Så här felsöker du problem där inga lösenord synkroniseras:

Öppna en ny Windows PowerShell-session på Microsoft Entra Connect-servern med alternativet Kör som administratör .

Kör

Set-ExecutionPolicy RemoteSignedellerSet-ExecutionPolicy Unrestricted.Kör

Import-Module ADSyncDiagnostics.Kör

Invoke-ADSyncDiagnostics -PasswordSync.

Ett objekt synkroniserar inte lösenord: felsök med hjälp av diagnostik-cmdleten

Du kan använda cmdleten Invoke-ADSyncDiagnostics för att avgöra varför ett objekt inte synkroniserar lösenord.

Kommentar

Cmdleten Invoke-ADSyncDiagnostics är endast tillgänglig för Microsoft Entra Connect version 1.1.524.0 eller senare.

Kör diagnostik-cmdleten

Så här felsöker du problem där inga lösenord synkroniseras för en användare:

Öppna en ny Windows PowerShell-session på Microsoft Entra Connect-servern med alternativet Kör som administratör .

Kör

Set-ExecutionPolicy RemoteSignedellerSet-ExecutionPolicy Unrestricted.Kör

Import-Module ADSyncDiagnostics.Kör följande cmdlet:

Invoke-ADSyncDiagnostics -PasswordSync -ADConnectorName <Name-of-AD-Connector> -DistinguishedName <DistinguishedName-of-AD-object>Till exempel:

Invoke-ADSyncDiagnostics -PasswordSync -ADConnectorName "contoso.com" -DistinguishedName "CN=TestUserCN=Users,DC=contoso,DC=com"

Inga lösenord synkroniseras: manuella felsökningssteg

Följ de här stegen för att avgöra varför inga lösenord synkroniseras:

Är Connect-servern i mellanlagringsläge? En server i mellanlagringsläge synkroniserar inga lösenord.

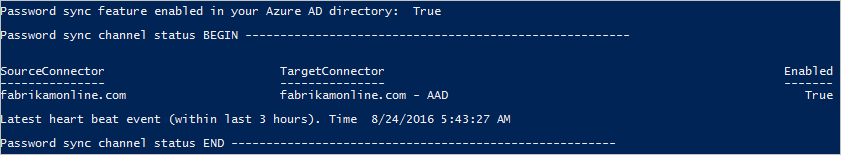

Kör skriptet i avsnittet Hämta status för inställningar för lösenordssynkronisering. Det ger dig en översikt över konfigurationen av lösenordssynkronisering.

Om funktionen inte är aktiverad i Microsoft Entra ID eller om synkroniseringskanalens status inte är aktiverad, kör du anslutningsinstallationsguiden. Välj Anpassa synkroniseringsalternativ och avmarkera lösenordssynkronisering. Den här ändringen inaktiverar tillfälligt funktionen. Kör sedan guiden igen och återaktivera lösenordssynkronisering. Kör skriptet igen för att kontrollera att konfigurationen är korrekt.

Leta efter fel i händelseloggen. Leta efter följande händelser, vilket tyder på ett problem:

Källa: "Katalogsynkronisering"

ID: 0, 611, 652, 655Om du ser dessa händelser har du ett anslutningsproblem. Händelseloggmeddelandet innehåller information om domänen där problemet finns.

Om du inte ser några pulsslag eller om inget annat fungerade kör du Utlösa en fullständig synkronisering av alla lösenord. Kör skriptet bara en gång.

Se avsnittet Felsöka ett objekt som inte synkroniserar lösenord.

Anslutningsproblem

Har du anslutning med Microsoft Entra-ID?

Har kontot behörighet att läsa lösenordshasherna i alla domäner? Om du har installerat Anslut med hjälp av Express-inställningar bör behörigheterna redan vara korrekta.

Om du använde anpassad installation anger du behörigheterna manuellt genom att göra följande:

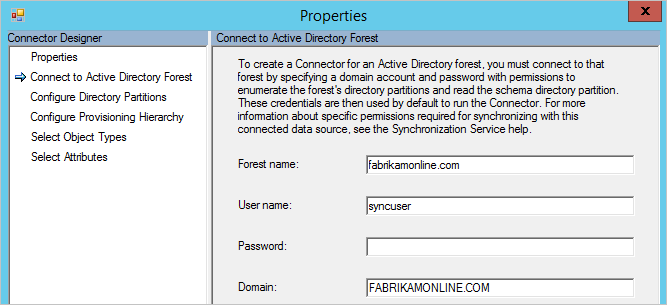

Om du vill hitta det konto som används av Active Directory-anslutningsappen startar du Synkroniseringstjänsthanteraren.

Gå till Connectors och sök sedan efter den lokala Active Directory-skogen som du felsöker.

Välj anslutningen och välj sedan Egenskaper.

Gå till Anslut till Active Directory-skog.

Observera användarnamnet och domänen där kontot finns.Starta Active Directory-användare och datoreroch kontrollera sedan att kontot som du hittade tidigare har följande behörigheter angivna i roten för alla domäner i skogen:

- Replikera katalogändringar

- Replikera samtliga katalogändringar

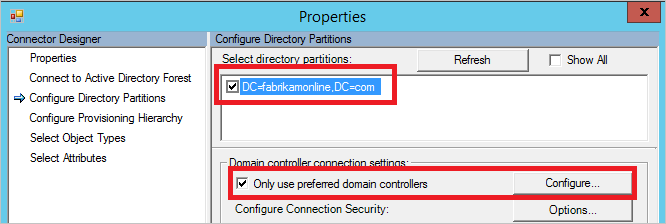

Kan domänkontrollanterna nås av Microsoft Entra Connect? Om Connect-servern inte kan ansluta till alla domänkontrollanter konfigurerar du Använd endast önskad domänkontrollant.

Gå tillbaka till Synkroniseringstjänsthanteraren och Konfigurera katalogpartition.

Markera domänen i Markera katalogpartitioner, markera kryssrutan Använd endast önskade domänkontrollanter och välj sedan Konfigurera.

I listan anger du de domänkontrollanter som Connect ska använda för lösenordssynkronisering. Samma lista används även för import och export. Utför de här stegen för alla dina domäner.

Anteckning

Om du vill tillämpa dessa ändringar startar du om tjänsten Microsoft Entra ID Sync (ADSync).

- Om skriptet visar att det inte finns några pulsslag kör du skriptet i Utlösa en fullständig synkronisering av alla lösenord.

Ett objekt synkroniserar inte lösenord: manuella felsökningssteg

Du kan enkelt felsöka problem med synkronisering av lösenordshash genom att granska statusen för ett objekt.

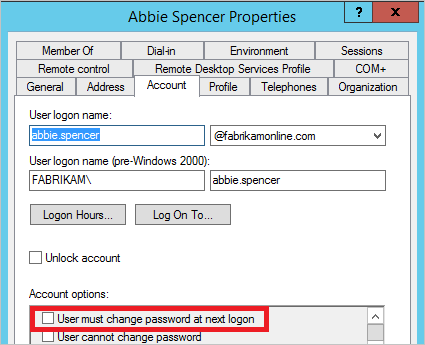

I Active Directory - användare och datorer söker du efter användaren och kontrollerar sedan att kryssrutan Användaren måste ändra lösenordet vid nästa inloggning är avmarkerad.

Om kryssrutan är markerad ber du användaren att logga in och ändra lösenordet. Tillfälliga lösenord synkroniseras inte med Microsoft Entra-ID.

Om lösenordet ser korrekt ut i Active Directory följer du användaren i synkroniseringsmotorn. Genom att följa användaren från lokal Active Directory till Microsoft Entra-ID kan du se om det finns ett beskrivande fel på objektet.

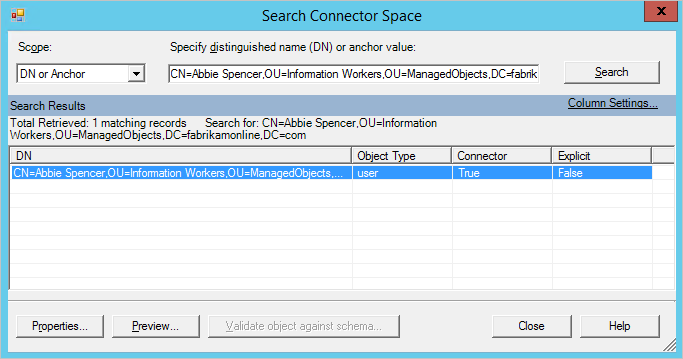

a. Starta Synkroniseringstjänsthanteraren.

b. Välj kontakter.

c. Välj Active Directory-anslutningen där användaren finns.

d. Välj Sökanslutningsutrymme.

e. I rutan Omfång väljer du DN eller Fästpunkt och anger sedan det fullständiga DN för den användare som du felsöker.

f. Leta upp den användare du letar efter och välj sedan Egenskaper för att se alla attribut. Om användaren inte finns i sökresultatet kontrollerar du filtreringsregler och ser till att du kör Tillämpa och verifiera ändringar för att användaren ska visas i Anslut.

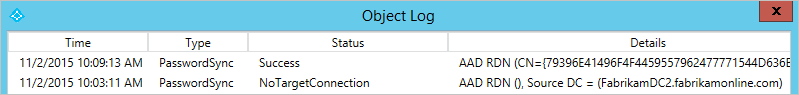

g. Om du vill se information om lösenordssynkronisering för objektet den senaste veckan väljer du Log.

Om objektloggen är tom har Microsoft Entra Connect inte kunnat läsa lösenordshash från Active Directory. Fortsätt felsökning av anslutningsfel. Om du ser något annat värde än lyckat kan du läsa tabellen i Loggen för lösenordssynkronisering.

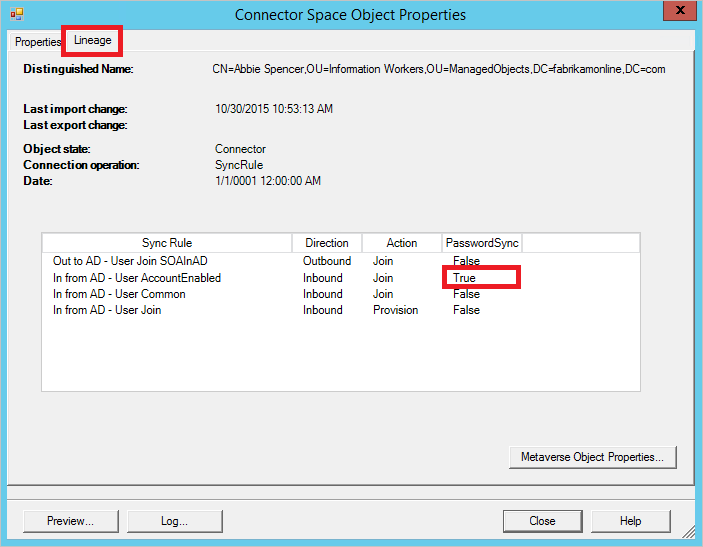

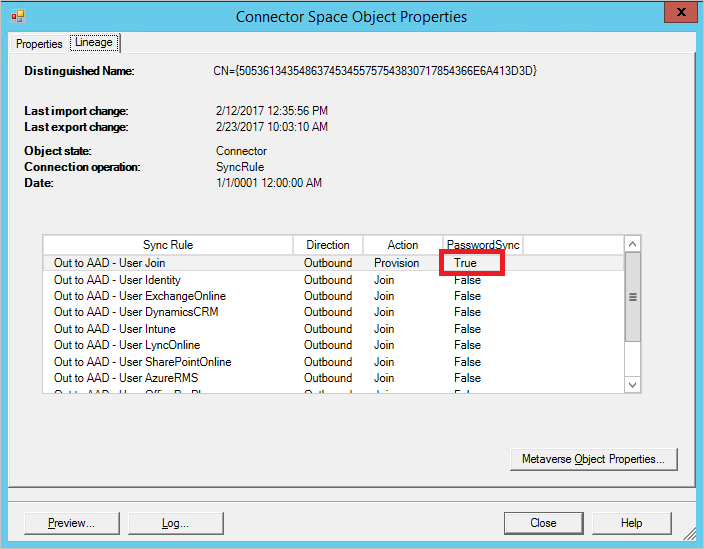

h. Välj fliken Ursprung och kontrollera att minst en synkroniseringsregel i kolumnen PasswordSync är True. I standardkonfigurationen är namnet på synkroniseringsregeln In från AD – User AccountEnabled.

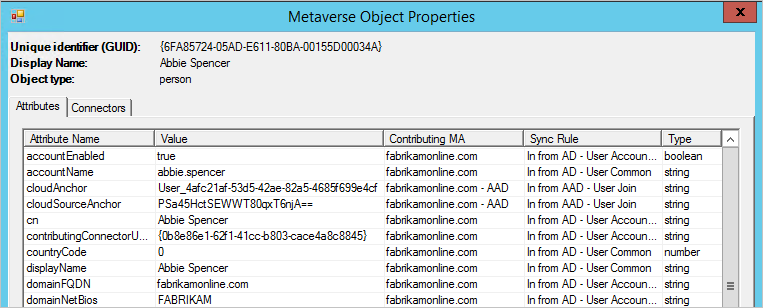

i. Välj Egenskaper för metaversumobjekt för att visa en lista över användarattribut.

Kontrollera att det inte finns något attribut cloudFiltered. Kontrollera att domänattributen (domainFQDN och domainNetBios) har de förväntade värdena.

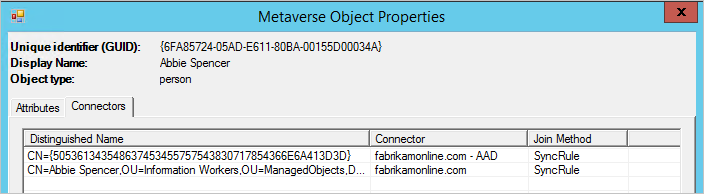

j. Välj fliken Anslutningar. Se till att du ser anslutningar för både lokala Active Directory och Microsoft Entra ID.

k. Välj raden som representerar Microsoft Entra ID, välj Egenskaperoch välj sedan fliken Härkomst. Objektet i kopplingsutrymmet ska ha en utgående regel i kolumnen PasswordSync som är inställd på True. I standardkonfigurationen är namnet på synkroniseringsregeln Ut till Microsoft Entra ID – Anslutning av användare.

Logg för lösenordssynkronisering

Statuskolumnen kan ha följande värden:

| Status | Beskrivning |

|---|---|

| Framgång | Lösenordet har synkroniserats. |

| FiltreradEfterMål | Lösenordet är inställt på Användaren måste ändra lösenordet vid nästa inloggning. Lösenordet har inte synkroniserats. |

| NoTargetConnection | Inget objekt i metaversum eller i Microsoft Entra-anslutningsutrymmet. |

| SourceConnectorNotPresent | Inget objekt hittades i det lokal Active Directory anslutningsutrymmet. |

| Mål inte exporterad till katalog | Objektet i Microsoft Entra-anslutningsutrymmet har ännu inte exporterats. |

| MigreradKontrollDetaljerFörMerInformation | Loggposten skapades före version 1.0.9125.0 och visas i dess äldre tillstånd. |

| Fel | Tjänsten returnerade ett okänt fel. |

| Okänt | Ett fel uppstod när en batch med lösenordshashvärden skulle bearbetas. |

| SaknadAttribut | Specifika attribut (till exempel Kerberos-hash) som krävs av Microsoft Entra Domain Services är inte tillgängliga. |

| Försök återbegärd av mål | Specifika attribut (till exempel Kerberos-hash) som krävs av Microsoft Entra Domain Services var inte tillgängliga tidigare. Ett försök att synkronisera om användarens lösenordshash görs. |

Skript som hjälper dig att felsöka

Hämta status för inställningar för lösenordssynkronisering

Import-Module ADSync

$connectors = Get-ADSyncConnector

$aadConnectors = $connectors | Where-Object {$_.SubType -eq "Windows Azure Active Directory (Microsoft)"}

$adConnectors = $connectors | Where-Object {$_.ConnectorTypeName -eq "AD"}

if ($aadConnectors -ne $null -and $adConnectors -ne $null)

{

if ($aadConnectors.Count -eq 1)

{

$features = Get-ADSyncAADCompanyFeature

Write-Host

Write-Host "Password sync feature enabled in your Azure AD directory: " $features.PasswordHashSync

foreach ($adConnector in $adConnectors)

{

Write-Host

Write-Host "Password sync channel status BEGIN ------------------------------------------------------- "

Write-Host

Get-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector.Name

Write-Host

$pingEvents =

Get-EventLog -LogName "Application" -Source "Directory Synchronization" -InstanceId 654 -After (Get-Date).AddHours(-3) |

Where-Object { $_.Message.ToUpperInvariant().Contains($adConnector.Identifier.ToString("D").ToUpperInvariant()) } |

Sort-Object { $_.Time } -Descending

if ($pingEvents -ne $null)

{

Write-Host "Latest heart beat event (within last 3 hours). Time " $pingEvents[0].TimeWritten

}

else

{

Write-Warning "No ping event found within last 3 hours."

}

Write-Host

Write-Host "Password sync channel status END ------------------------------------------------------- "

Write-Host

}

}

else

{

Write-Warning "More than one Azure AD Connectors found. Please update the script to use the appropriate Connector."

}

}

Write-Host

if ($aadConnectors -eq $null)

{

Write-Warning "No Azure AD Connector was found."

}

if ($adConnectors -eq $null)

{

Write-Warning "No AD DS Connector was found."

}

Write-Host

Utlös en fullständig synkronisering av alla lösenord

Anteckning

Kör det här skriptet bara en gång. Om du behöver köra den mer än en gång är det något annat som är problemet. Om du vill felsöka problemet kontaktar du Microsofts support.

Du kan utlösa en fullständig synkronisering av alla lösenord med hjälp av följande skript:

Tilldela det lokala Active Directory-$adConnector-värdet

$adConnector = "<CASE SENSITIVE AD CONNECTOR NAME>"Tilldela värdet för AzureAD $aadConnector

$aadConnector = "<CASE SENSITIVE AAD CONNECTOR NAME>"Installera AzureAD Sync-modulen

Import-Module adsyncSkapa ett nytt konfigurationsparameterobjekt för Force Full Password Sync

$c = Get-ADSyncConnector -Name $adConnectorUppdatera den befintliga anslutningsappen med följande nya konfigurationer. Kör varje rad separat

a.

$p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $nullb.

$p.Value = 1c.

$c.GlobalParameters.Remove($p.Name)d.

$c.GlobalParameters.Add($p)e.

$c = Add-ADSyncConnector -Connector $cInaktivera Entra ID Connect

Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $aadConnector -Enable $falseAktivera Entra ID Connect för att framtvinga fullständig lösenordssynkronisering

Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $aadConnector -Enable $true