Federera flera instanser av Microsoft Entra-ID med en enda instans av AD FS

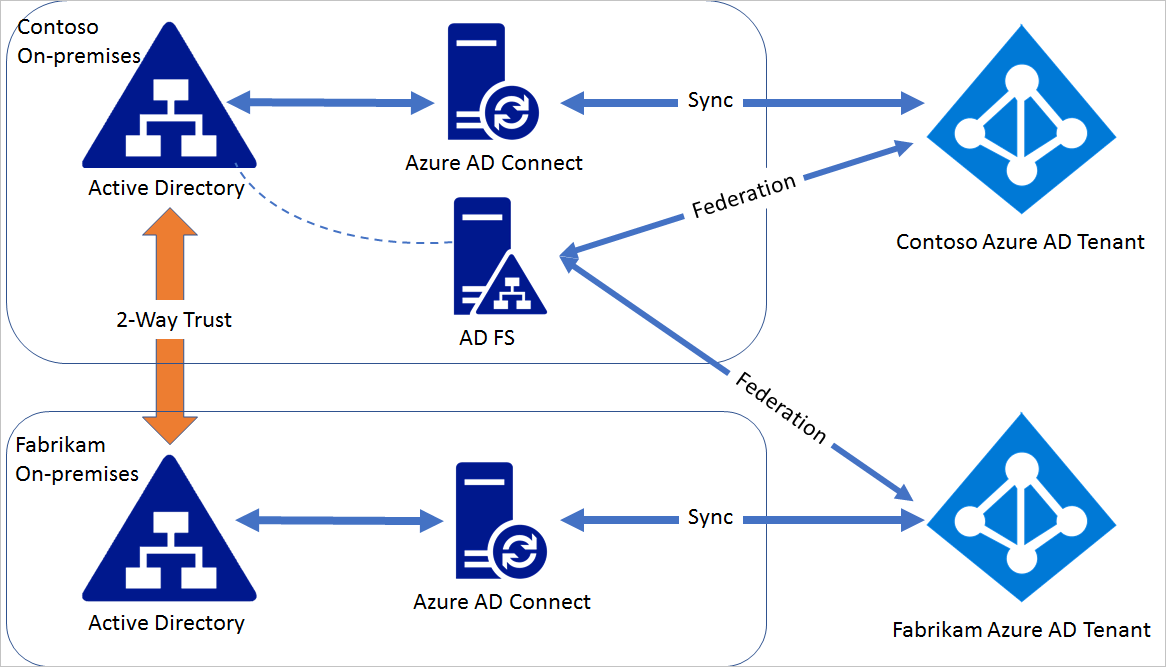

En enda AD FS-servergrupp med hög tillgänglighet kan federera flera skogar om det finns ett ömsesidigt förtroende mellan dem. Dessa olika skogar kanske eller kanske inte motsvarar samma Microsoft Entra-ID. Den här artikeln innehåller instruktioner om hur du konfigurerar federation mellan en enda AD FS-distribution och flera instanser av Microsoft Entra-ID.

Kommentar

Tillbakaskrivning av enheter och automatisk enhetskoppling stöds inte i det här scenariot.

Kommentar

Microsoft Entra Connect kan inte användas för att konfigurera federation i det här scenariot eftersom Microsoft Entra Connect kan konfigurera federation för domäner i ett enda Microsoft Entra-ID.

Steg för att federera AD FS med flera Microsoft Entra-ID:n

Överväg att en domän contoso.com i Microsoft Entra contoso.onmicrosoft.com redan är federerad med AD FS lokalt installerat i contoso.com lokal Active Directory miljö. Fabrikam.com är en domän i fabrikam.onmicrosoft.com Microsoft Entra-ID.

Steg 1: Upprätta ett dubbelriktat förtroende

För att AD FS i contoso.com ska kunna autentisera användare i fabrikam.com krävs ett dubbelriktat förtroende mellan contoso.com och fabrikam.com. Följ riktlinjerna i den här artikeln för att skapa det dubbelriktade förtroendet.

Steg 2: Ändra federationsinställningarna för contoso.com

Standardutfärdaren som angetts för en enda domän federerad till AD FS är "http://ADFSServiceFQDN/adfs/services/trust", till exempel http://fs.contoso.com/adfs/services/trust. Microsoft Entra-ID kräver unik utfärdare för varje federerad domän. Eftersom AD FS kommer att federera två domäner måste utfärdarvärdet ändras så att det är unikt.

Kommentar

Azure AD- och MSOnline PowerShell-moduler är inaktuella från och med den 30 mars 2024. För att lära dig mer, läs uppdateringen om utfasning. Efter det här datumet är stödet för dessa moduler begränsat till migreringshjälp till Microsoft Graph PowerShell SDK och säkerhetskorrigeringar. De inaktuella modulerna fortsätter att fungera till och med mars 30 2025.

Vi rekommenderar att du migrerar till Microsoft Graph PowerShell för att interagera med Microsoft Entra-ID (tidigare Azure AD). Vanliga migreringsfrågor finns i Vanliga frågor och svar om migrering. Obs! Versioner 1.0.x av MSOnline kan uppleva störningar efter den 30 juni 2024.

På AD FS-servern öppnar du Azure AD PowerShell (se till att MSOnline-modulen är installerad) och gör följande:

Anslut till Microsoft Entra-ID:t som innehåller domänen contoso.com.

Connect-MsolService

Uppdatera federationsinställningarna för contoso.com:

Update-MsolFederatedDomain -DomainName contoso.com –SupportMultipleDomain

Utfärdaren i domänfederationsinställningen ändras till http://contoso.com/adfs/services/trust och en utfärdandeanspråksregel läggs till för Microsoft Entra ID Relying Party Trust för att utfärda rätt issuerId-värde baserat på UPN-suffixet.

Steg 3: Federera fabrikam.com med AD FS

I Azure AD PowerShell-sessionen utför du följande steg: Anslut till Microsoft Entra-ID som innehåller domänen fabrikam.com

Connect-MsolService

Konvertera den hanterade domänen fabrikam.com till federerad:

Convert-MsolDomainToFederated -DomainName fabrikam.com -Verbose -SupportMultipleDomain

Den tidigare åtgärden federerar domänen fabrikam.com med samma AD FS. Du kan kontrollera domäninställningarna genom att använda Get-MsolDomainFederationSettings för båda domänerna.