Felsökning av molnsynkronisering

Molnsynkronisering har många olika beroenden och interaktioner, vilket kan ge upphov till olika problem. Den här artikeln hjälper dig att felsöka dessa problem. Den introducerar de typiska områden som du kan fokusera på, hur du samlar in ytterligare information och de olika tekniker som du kan använda för att spåra problem.

Problem med agenter

När du felsöker agentproblem kontrollerar du att agenten har installerats korrekt och att den kommunicerar med Microsoft Entra-ID. I synnerhet är några av de första sakerna som du vill verifiera med agenten:

- Är den installerad?

- Körs agenten lokalt?

- Finns agenten i portalen?

- Är agenten markerad som felfri?

Du kan kontrollera dessa objekt i portalen och på den lokala server som kör agenten.

Agentverifiering för Microsoft Entra-administrationscenter

Följ dessa steg för att kontrollera att Azure identifierar agenten och att agenten är felfri:

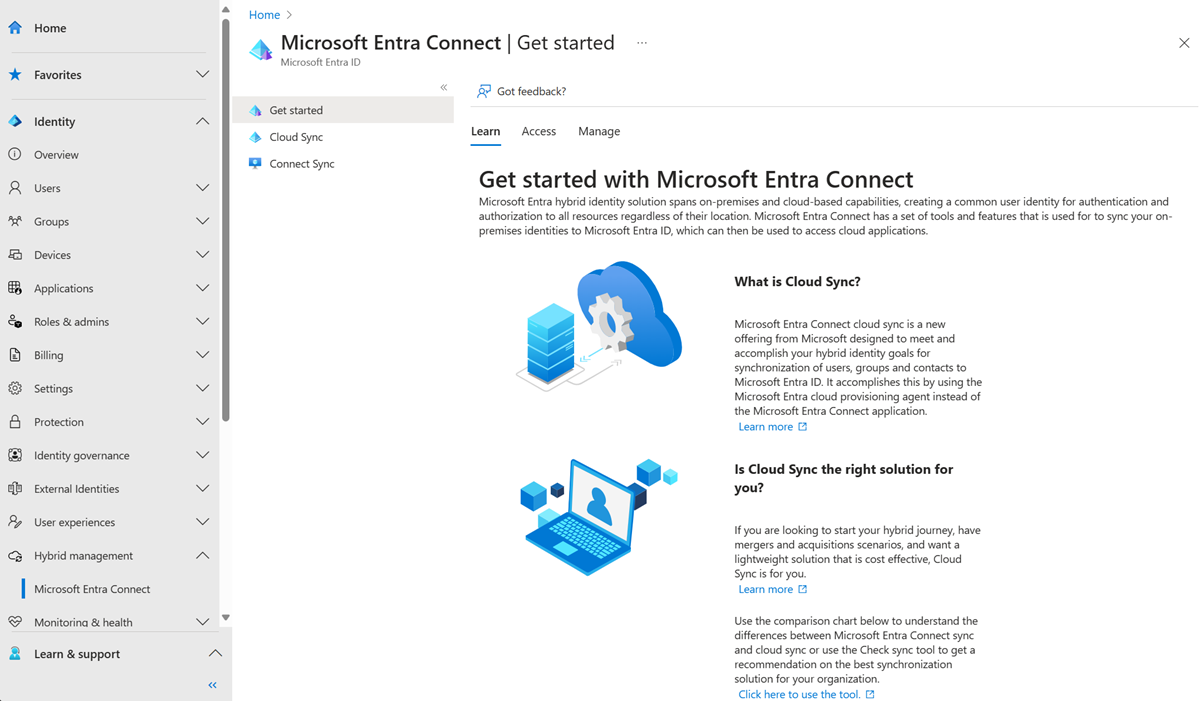

- Logga in på administrationscentret för Microsoft Entra som minst en hybridadministratör.

- Bläddra till Identity>Hybrid Management>Microsoft Entra Connect>Cloud Sync.

- Välj molnsynkronisering.

- Du bör se de agenter som du har installerat. Kontrollera att agenten i fråga finns där. Om allt är i sin ordning visas statusen aktiv (grön) för agenten.

Verifiera de nödvändiga öppna portarna

Kontrollera att Microsoft Entra-etableringsagenten kan kommunicera med Azure-datacenter. Om det finns en brandvägg i sökvägen kontrollerar du att följande portar för utgående trafik är öppna:

| Portnummer | Hur den används |

|---|---|

| 80 | Ladda ned listor över återkallade certifikat (CRL) samtidigt som TLS/SSL-certifikatet verifieras. |

| 443 | Hantera all utgående kommunikation med programproxytjänsten. |

Om brandväggen framtvingar trafik enligt ursprungliga användare öppnar du även portarna 80 och 443 för trafik från Windows-tjänster som körs som en nätverkstjänst.

Tillåt åtkomst till URL:er

Tillåt åtkomst till följande URL:er:

| URL | Hamn | Hur den används |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Kommunikation mellan anslutningsappen och programproxymolntjänsten. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Anslutningsappen använder dessa URL:er för att verifiera certifikat. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Anslutningsappen använder dessa URL:er under registreringsprocessen. |

ctldl.windowsupdate.com |

80/HTTP | Anslutningsappen använder den här URL:en under registreringsprocessen. |

Du kan tillåta anslutningar till *.msappproxy.net, *.servicebus.windows.netoch andra av de tidigare nämnda URL:erna, om brandväggen eller proxyn låter dig konfigurera åtkomstregler baserat på domänsuffix. Om inte detta är fallet måste du tillåta åtkomst till Azure IP-intervall och tjänsttaggar: offentliga moln. IP-intervallen uppdateras varje vecka.

Viktig

Undvik alla former av intern inspektion och avslutning av utgående TLS-kommunikation mellan privata Microsoft Entra-nätverksanslutningar och Molntjänster för Microsoft Entra-programproxy.

DNS-namnupplösning för Microsoft Entra-programproxyslutpunkter

Offentliga DNS-poster för Microsoft Entra-programproxyslutpunkter är kedjade CNAME-poster som pekar mot en A-post. Detta säkerställer feltolerans och flexibilitet. Det är garanterat att det privata Microsoft Entra-nätverksanslutningsprogrammet alltid kommer åt värdnamn med domänsuffixen *.msappproxy.net eller *.servicebus.windows.net.

Men under namnmatchningen kan CNAME-posterna innehålla DNS-poster med olika värdnamn och suffix. På grund av detta måste du se till att enheten kan lösa alla poster i kedjan och tillåter anslutning till de IP-adresser som har lösts. Eftersom DNS-posterna i DNS-kedjan kan ändras då och då kan vi inte ge dig en lista över DNS-poster.

På den lokala servern

Följ dessa steg för att kontrollera att agenten körs:

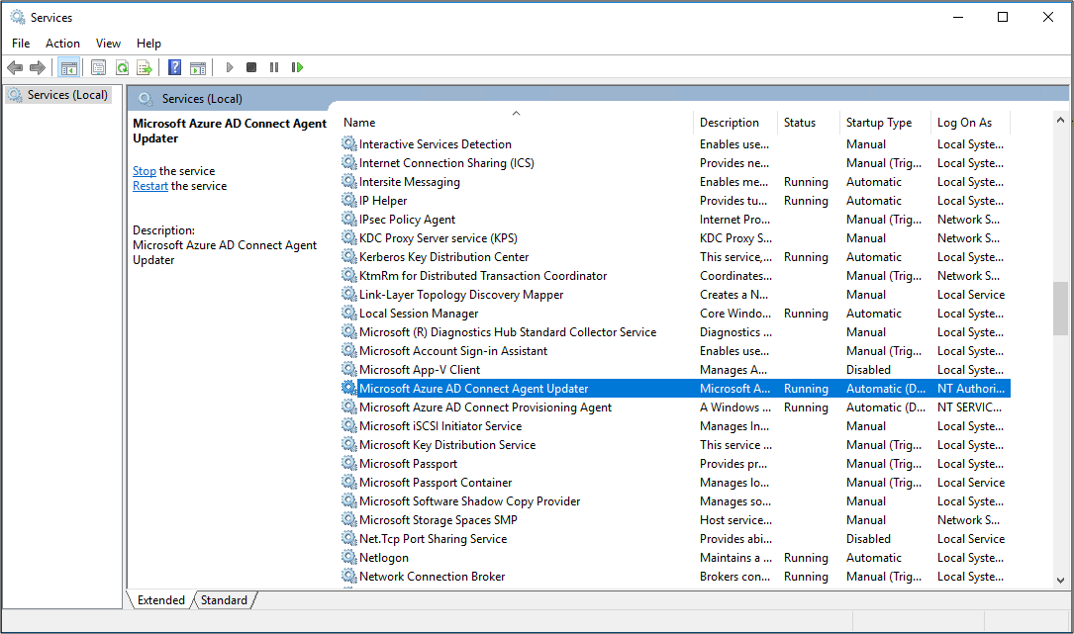

Öppna Servicespå servern med agenten installerad. Gör detta genom att gå till Starta>Kör>Services.msc.

Under Serviceskontrollerar du att Microsoft Entra Connect Agent Updater och Microsoft Entra Provisioning Agent finns där. Bekräfta också att deras status är Igång.

Vanliga problem med agentinstallation

I följande avsnitt beskrivs några vanliga problem med agentinstallation och vanliga lösningar på dessa problem.

Agenten kunde inte starta

Du kan få ett felmeddelande som anger:

Det gick inte att starta tjänsten Microsoft Entra Provisioning Agent. Kontrollera att du har tillräcklig behörighet för att starta systemtjänsterna.

Det här problemet orsakas vanligtvis av en grupprincip. Principen förhindrade behörigheter från att tillämpas på det lokala inloggningskontot för NT-tjänsten som skapades av installationsprogrammet (NT SERVICE\AADConnectProvisioningAgent). Dessa behörigheter krävs för att starta tjänsten.

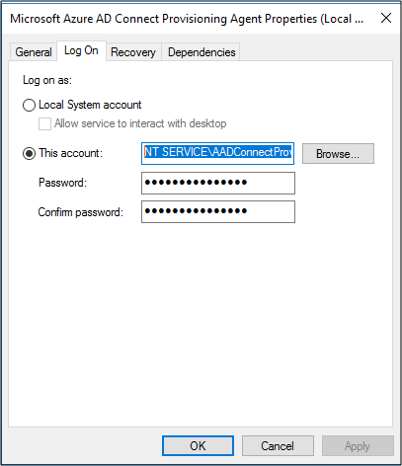

Lös problemet genom att följa dessa steg:

Logga in på servern med ett administratörskonto.

Öppna Services genom att gå till Starta>Kör>Services.msc.

Under Servicesdubbelklickar du på Microsoft Entra Provisioning Agent.

På fliken Logga in ändrar du Det här kontot till en domänadministratör. Starta sedan om tjänsten.

Agenten utgår eller certifikatet är inte giltigt

Du kan få följande felmeddelande när du försöker registrera agenten.

Det här problemet orsakas vanligtvis av att agenten inte kan ansluta till hybrididentitetstjänsten. Du kan lösa problemet genom att konfigurera en utgående proxy.

Etableringsagenten stöder användning av en utgående proxy. Du kan konfigurera den genom att redigera följande agent .config fil: C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config.

Lägg till följande rader i den, mot slutet av filen, precis före den avslutande </configuration> taggen. Ersätt variablerna [proxy-server] och [proxy-port] med proxyserverns namn och portvärden.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Agentregistreringen misslyckas med säkerhetsfel

Du kan få ett felmeddelande när du installerar molnetableringsagenten. Det här problemet beror vanligtvis på att agenten inte kan köra PowerShell-registreringsskripten på grund av lokala PowerShell-körningsprinciper.

Lös problemet genom att ändra PowerShell-körningsprinciperna på servern. Du måste ange maskin- och användarprinciper som Undefined eller RemoteSigned. Om de anges som Unrestrictedvisas det här felet. Mer information finns i PowerShell-körningsprinciper.

Loggfiler

Som standard genererar agenten minimala felmeddelanden och stackspårningsinformation. Du hittar dessa spårningsloggar i följande mapp: C:\ProgramData\Microsoft\Azure AD Connect Provisioning Agent\Trace.

Följ dessa steg för att samla in ytterligare information om felsökning av agentrelaterade problem.

- Installera modulen för PowerShell AADCloudSyncTools.

- Använd cmdleten

Export-AADCloudSyncToolsLogsPowerShell för att samla in informationen. Du kan använda följande alternativ för att finjustera datainsamlingen.-

SkipVerboseTraceatt endast exportera aktuella loggar utan att samla in utförliga loggar (standard = false). -

TracingDurationMinsför att ange en annan avbildningstid (standard = 3 minuter). -

OutputPathför att ange en annan utdatasökväg (standard = användarens dokumentmapp).

-

Problem med objektsynkronisering

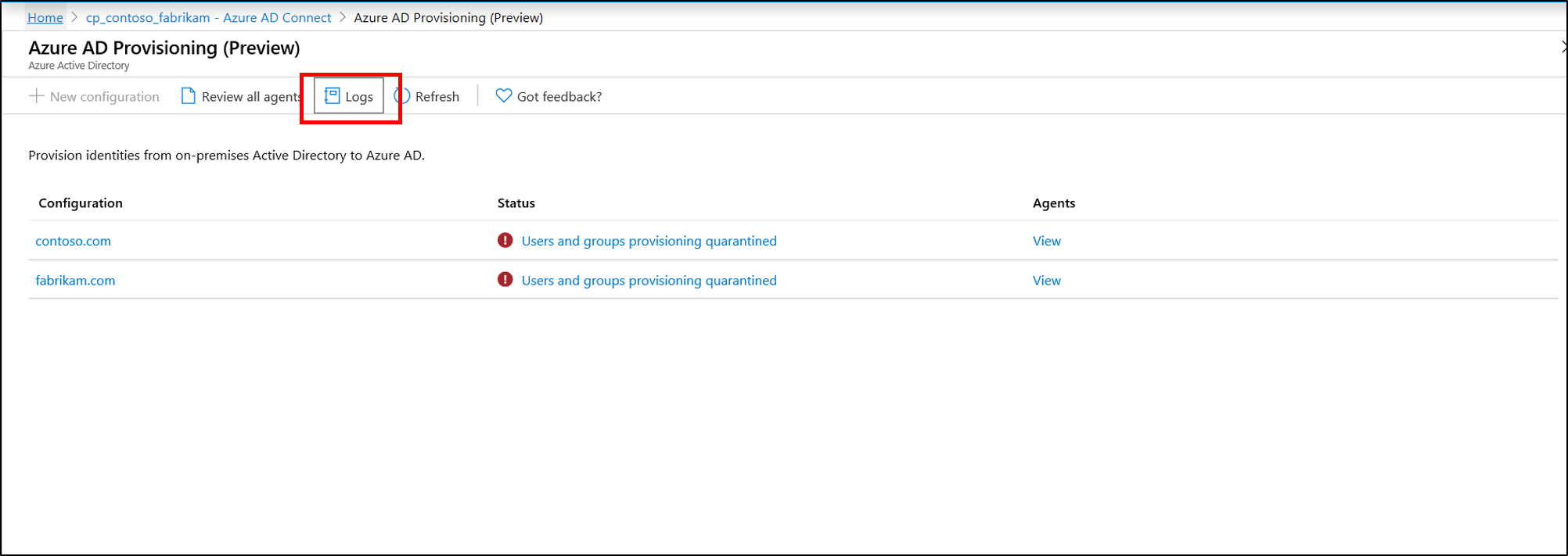

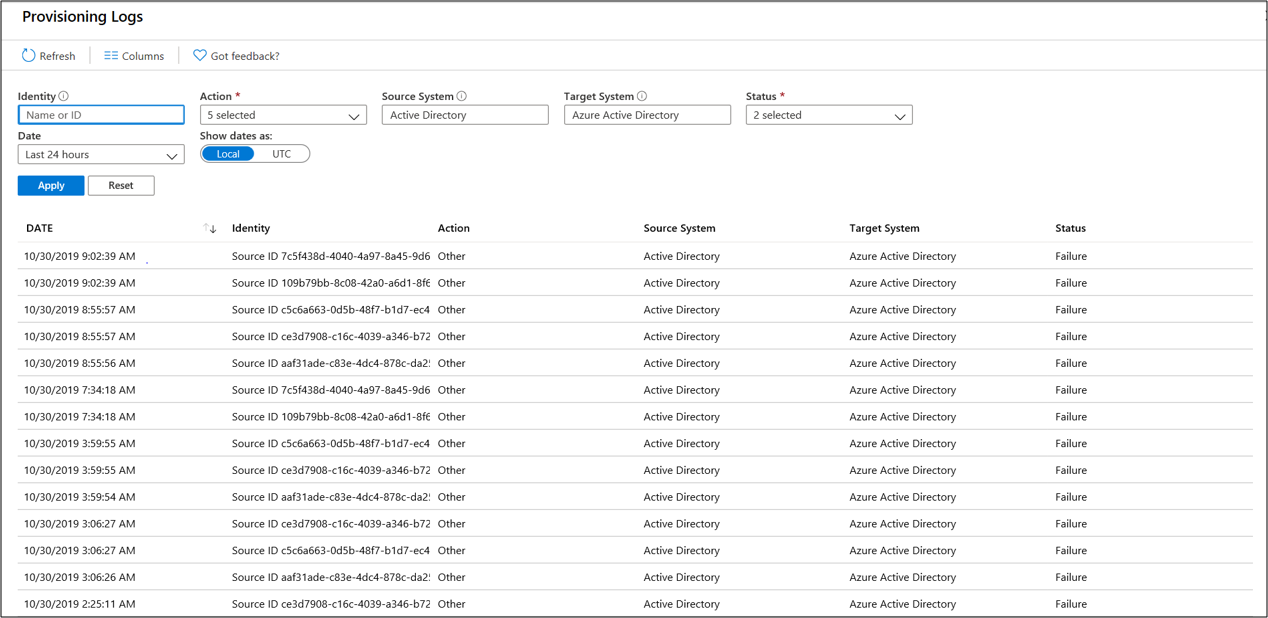

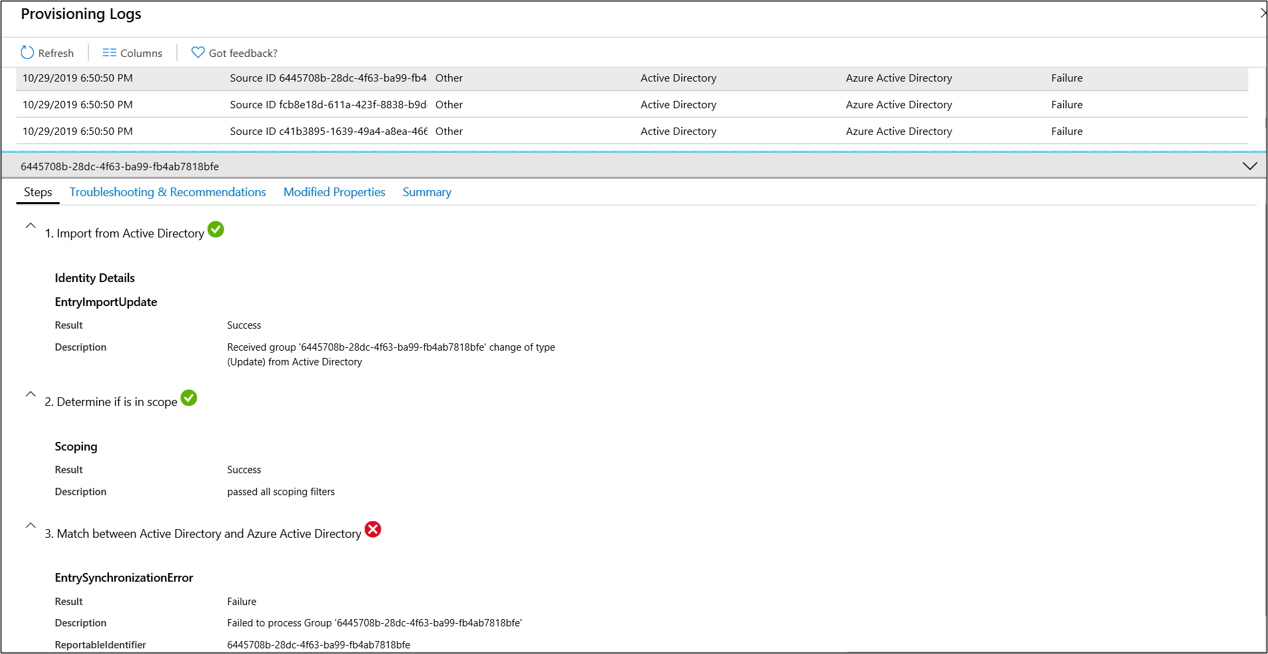

I portalen kan du använda etableringsloggar för att spåra och felsöka problem med objektsynkronisering. Om du vill visa loggarna väljer du Loggar.

Etableringsloggar innehåller en mängd information om tillståndet för de objekt som synkroniseras mellan din lokala Active Directory-miljö och Azure.

Du kan filtrera vyn för att fokusera på specifika problem, till exempel datum. Du kan också söka i loggarna efter aktiviteter relaterade till ett Active Directory-objekt med hjälp av dess Active Directory-ObjectGuid. Dubbelklicka på en enskild händelse för att se ytterligare information.

Den här informationen innehåller detaljerade steg och var synkroniseringsproblemet uppstår. På så sätt kan du hitta den exakta platsen för problemet.

Överhoppade objekt

Om du har synkroniserat användare och grupper från Active Directory kanske du inte kan hitta en eller flera grupper i Microsoft Entra-ID. Detta kan bero på att synkroniseringen ännu inte har slutförts eller inte har kommit ifatt när objektet har skapats i Active Directory, ett synkroniseringsfel som blockerar objektet som skapas i Microsoft Entra-ID eller en omfångsregel för synkroniseringsregeln kan tillämpas som utesluter objektet.

Om du startar om synkroniseringen och när provisioneringscykeln avslutas, söker du i provisioneringsloggen efter aktiviteter relaterade till ett objekt med hjälp av objektets Active Directory-ObjectGuid. Om en händelse med en identitet som bara innehåller ett käll-ID och en status på Skipped finns i loggen, kan detta indikera att agenten filtrerade Active Directory-objektet eftersom den låg utanför omfång.

Som standard utesluter omfångsreglerna följande objekt från att synkroniseras till Microsoft Entra-ID:

- användare, grupper och kontakter med

IsCriticalSystemObjectinställda på TRUE, inklusive många av de inbyggda användarna och grupperna i Active Directory - replikeringspåverkade objekt

Ytterligare begränsningar kan finnas i synkroniseringsschema.

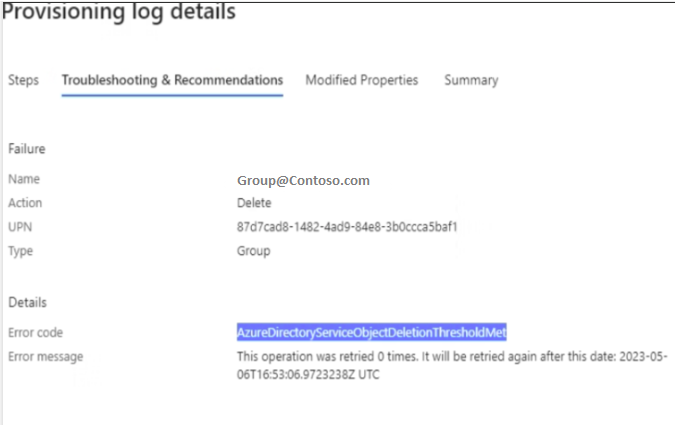

Tröskelvärde för borttagning av Microsoft Entra-objekt

Om du har en implementeringstopologi med Microsoft Entra Connect och Microsoft Entra Cloud Sync, som båda exporterar till samma Microsoft Entra-klientorganisation, eller om du helt har flyttat från att använda Microsoft Entra Connect till Microsoft Entra Cloud Sync, kan du få följande exportfel när du tar bort eller flyttar flera objekt från det definierade omfånget:

Det här felet är inte relaterat till funktionen för att förhindra oavsiktliga borttagningar i Microsoft Entra Connect-molnsynk. Det utlöses av funktionen förhindrande av oavsiktliga borttagningar som anges i Microsoft Entra-katalogen från Microsoft Entra Connect. Om du inte har en Microsoft Entra Connect-server installerad från vilken du kan växla funktionen kan du använda "AADCloudSyncTools" PowerShell-modul installerad med Microsoft Entra Connect-molnsynkroniseringsagenten för att inaktivera inställningen för klientorganisationen och tillåta att blockerade borttagningar exporteras när de har bekräftat att de förväntas och bör tillåtas. Använd följande kommando:

Disable-AADCloudSyncToolsDirSyncAccidentalDeletionPrevention -tenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee"

Under nästa etableringscykel ska de objekt som har markerats för borttagning tas bort från Microsoft Entra-katalogen.

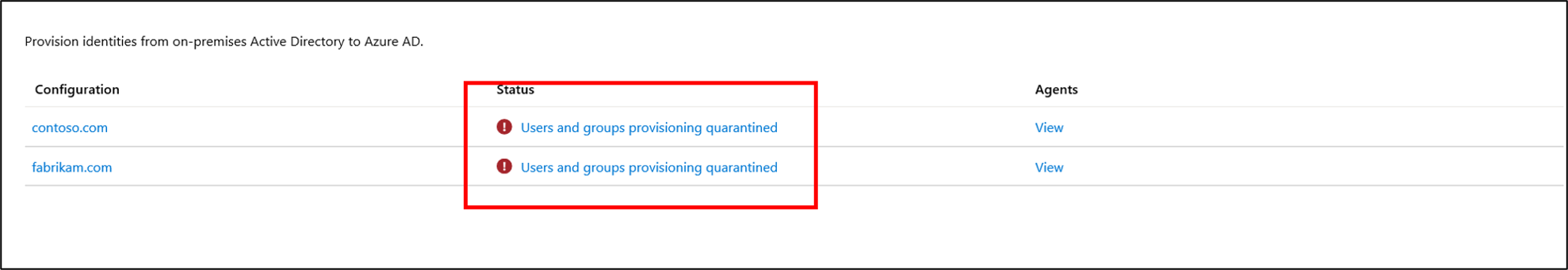

Problem med konfigurering av karantänsituationer

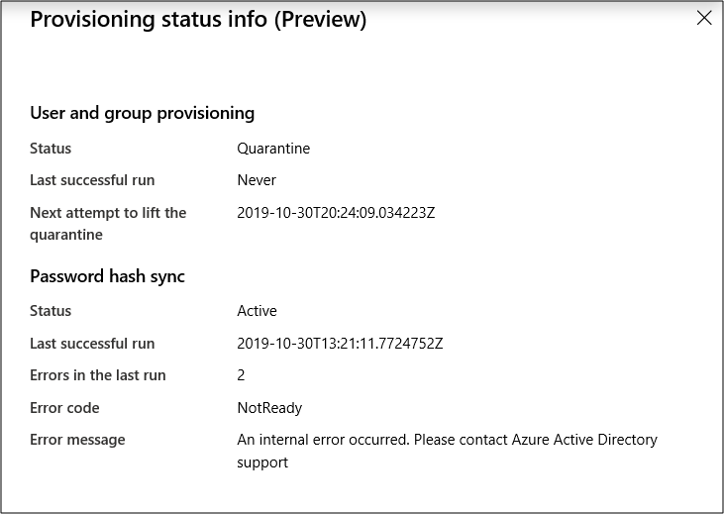

Molnsynkronisering övervakar hälsotillståndet för konfigurationen och placerar objekt som inte är felfria i karantäntillstånd. Om de flesta eller alla anrop som görs mot målsystemet konsekvent misslyckas på grund av ett fel (till exempel ogiltiga administratörsautentiseringsuppgifter) markeras synkroniseringsjobbet som i karantän.

Genom att välja status kan du se ytterligare information om karantänen. Du kan också hämta felkoden och meddelandet.

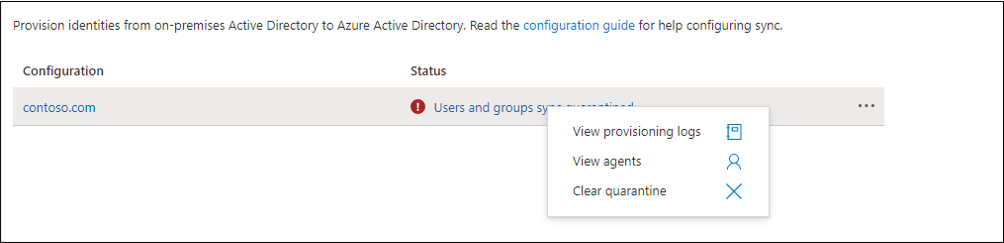

Om du högerklickar på statusen visas ytterligare alternativ för att:

- Visa tilldelningsloggarna.

- Visa agenterna.

- Rensa karantänen.

Häv en karantän

Det finns två olika sätt att lösa en karantän. Du kan rensa karantänen eller starta om försörjningsjobbet.

Rensa karantänen

Om du vill rensa vattenstämpeln och köra en deltasynkronisering på etableringsjobbet när du har verifierat det högerklickar du bara på statusen och väljer Rensa karantän.

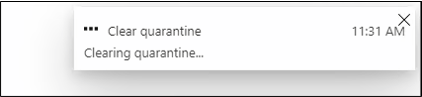

Du bör se ett meddelande om att karantänen rensas.

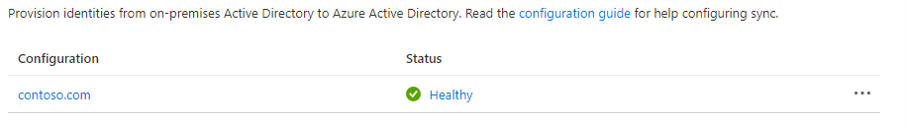

Då bör du se statusen på din agent som felfri.

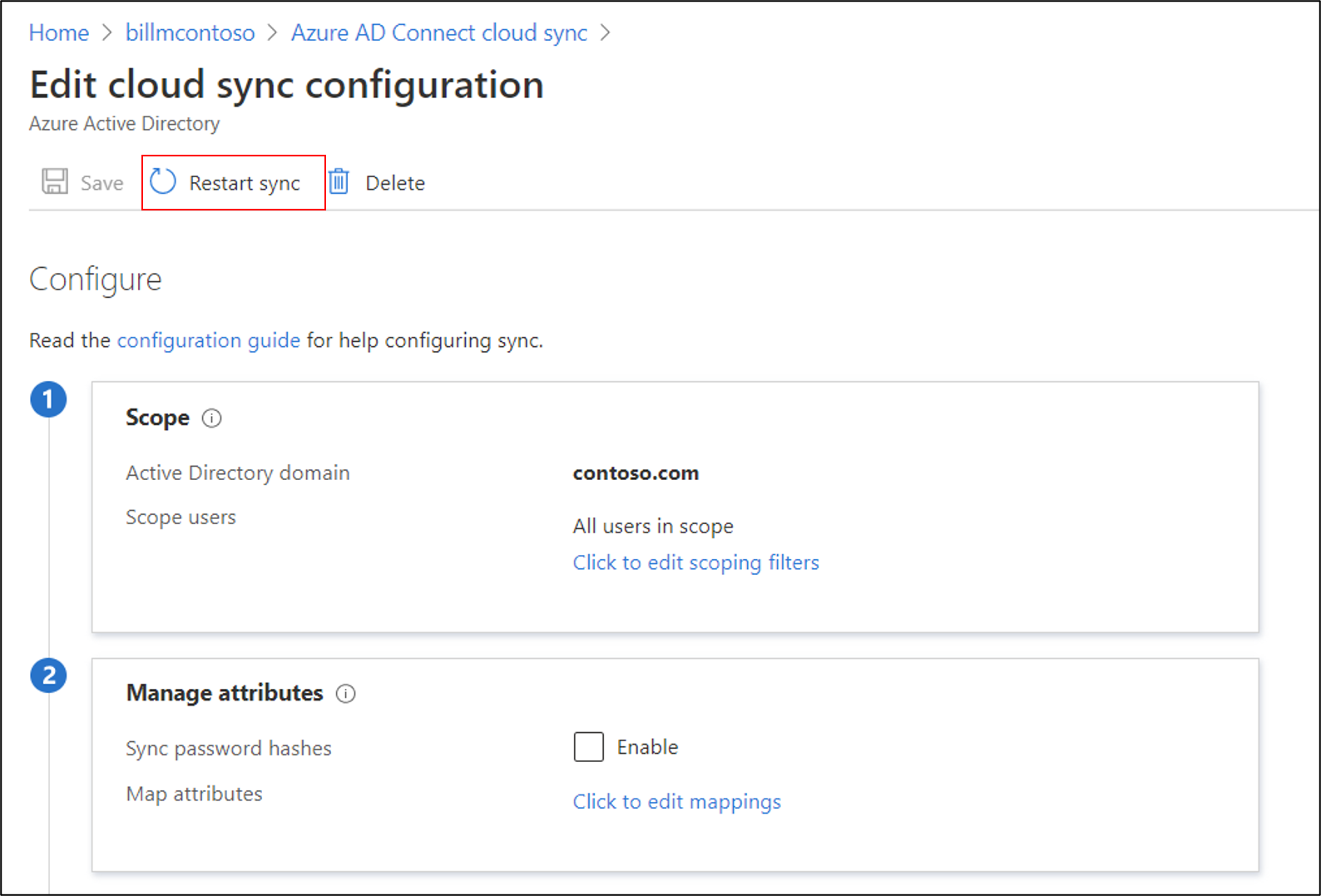

Starta om provisioneringsjobbet

Använd portalen för att starta om etableringsjobbet. På sidan agentkonfiguration väljer du Starta om synkronisering.

Alternativt kan du använda Microsoft Graph för att starta om etableringsjobbet. Du har fullständig kontroll över vad du startar om. Du kan välja att rensa:

- Escrows, för att starta om depositionsräknaren som räknar mot karantänstatus.

- Karantän för att ta bort programmet från karantänen.

- Vattenstämplar.

Använd följande begäran:

POST /servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Reparera tjänstkontot för molnsynkronisering

Om du behöver reparera tjänstkontot för molnsynkronisering kan du använda kommandot Repair-AADCloudSyncToolsAccount.

Från en PowerShell-session med administratörsbehörigheter, skriver eller kopierar och klistrar du in följande:

Connect-AADCloudSyncToolsAnge dina autentiseringsuppgifter för Microsoft Entra Global Administrator.

Skriv eller kopiera och klistra in följande:

Repair-AADCloudSyncToolsAccountNär detta har slutförts bör det stå att kontot har reparerats.

Tillbakaskrivning av lösenord

Tänk på följande för att aktivera och använda tillbakaskrivning av lösenord med molnsynkronisering:

- Om du behöver uppdatera gMSA-behörigheterkan det ta en timme eller mer innan dessa behörigheter replikeras till alla objekt i katalogen. Om du inte tilldelar dessa behörigheter kan tillbakaskrivningen verka vara korrekt konfigurerad, men användarna kan stöta på fel när de uppdaterar sina lokala lösenord från molnet. Behörigheter måste tillämpas på Det här objektet och alla underordnade objekt för att Unexpire Password ska visas.

- Om lösenord för vissa användarkonton inte skrivs tillbaka till den lokala katalogen kontrollerar du att arv inte är inaktiverat för kontot i den lokala Active Directory Domain Services-miljön (AD DS). Skrivbehörigheter för lösenord måste tillämpas på underordnade objekt för att funktionen ska fungera korrekt.

- Lösenordsprinciper i den lokala AD DS-miljön kan förhindra att lösenordsåterställning bearbetas korrekt. Om du testar den här funktionen och vill återställa lösenord för användare mer än en gång per dag måste grupprincipen för den lägsta lösenordsåldern anges till 0. Du hittar den här inställningen på följande plats: Datorkonfiguration>Principer>Windows-inställningar>Säkerhetsinställningar>Kontoprinciperi gpmc.msc.

- Om du uppdaterar grupprincipen väntar du tills den uppdaterade principen replikeras eller använder kommandot

gpupdate /force. - För att lösenord ska kunna ändras omedelbart måste den lägsta lösenordsåldern anges till 0. Men om användarna följer de lokala principerna och den lägsta lösenordsåldern är inställd på ett värde som är större än 0, fungerar inte tillbakaskrivning av lösenord när de lokala principerna har utvärderats.

- Om du uppdaterar grupprincipen väntar du tills den uppdaterade principen replikeras eller använder kommandot