Självstudie: Konfigurera enkel F5 BIG-IP-knapp för enkel inloggning till SAP ERP

I den här artikeln lär du dig att skydda SAP Enterprise Resource Planning (ERP) med microsoft entra-ID, med enkel F5 BIG-IP-knapp guidad konfiguration 16.1. Integreringen av en BIG-IP med Microsoft Entra ID har många fördelar:

- Nolltillit ramverk för att aktivera distansarbete

- Vad är villkorlig åtkomst?

- Enkel inloggning (SSO) mellan Microsoft Entra-ID och BIG-IP-publicerade tjänster

- Hantera identiteter och åtkomst från administrationscentret för Microsoft Entra

Läs mer:

Beskrivning av scenario

I det här scenariot ingår SAP ERP-programmet som använder Kerberos-autentisering för att hantera åtkomst till skyddat innehåll.

Äldre program saknar moderna protokoll för integrering med Microsoft Entra-ID. Moderniseringen är kostsam, kräver planering och medför potentiella avbrottsrisker. Använd i stället en F5 BIG-IP Application Delivery Controller (ADC) för att överbrygga klyftan mellan det äldre programmet och det moderna ID-kontrollplanet genom protokollövergång.

En BIG-IP framför programmet möjliggör överlägg av tjänsten med Microsoft Entra-förautentisering och huvudbaserad enkel inloggning. Den här konfigurationen förbättrar den övergripande programsäkerhetsstatusen.

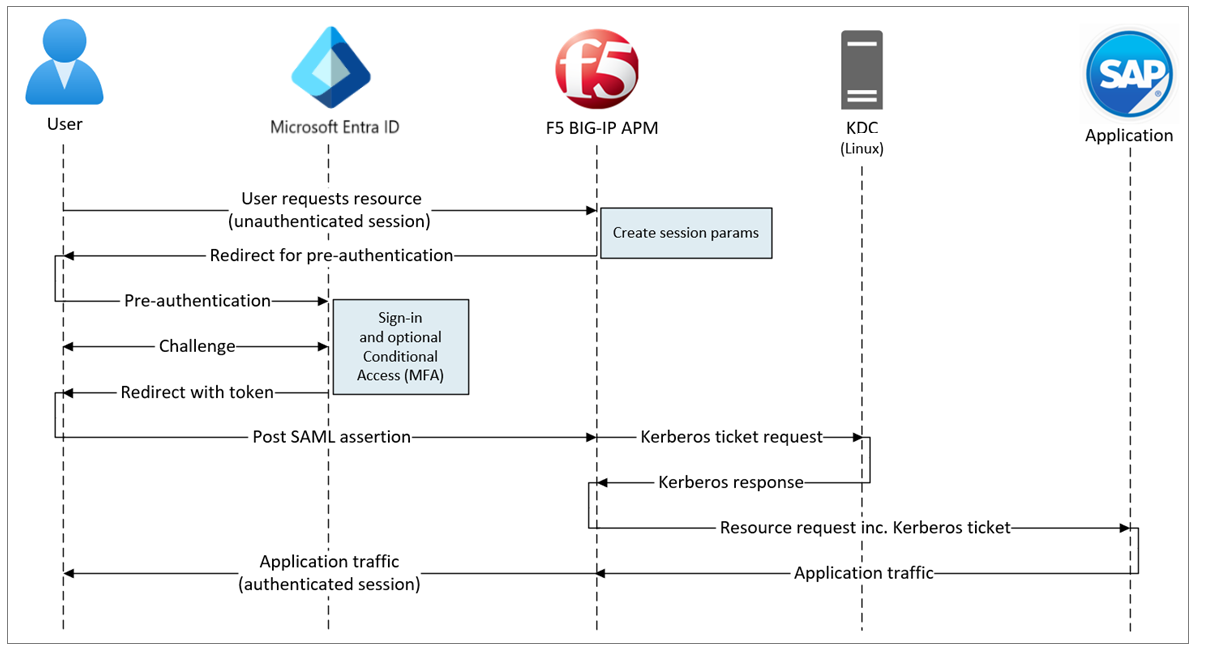

Scenariots arkitektur

Lösningen för säker hybridåtkomst (SHA) har följande komponenter:

- SAP ERP-program – en BIG-IP-publicerad tjänst som skyddas av Microsoft Entra SHA

- Microsoft Entra-ID – SAML-identitetsprovider (Security Assertion Markup Language) som verifierar användarautentiseringsuppgifter, villkorsstyrd åtkomst och SAML-baserad enkel inloggning till BIG-IP

- BIG-IP – omvänd proxy och SAML-tjänstprovider (SP) till programmet. BIG-IP delegerar autentisering till SAML IdP och utför sedan huvudbaserad enkel inloggning till SAP-tjänsten

SHA stöder SP- och IdP-initierade flöden. Följande bild illustrerar det SP-initierade flödet.

- Användaren ansluter till programslutpunkten (BIG-IP).

- ÅTKOMSTprincipen BIG-IP Access Policy Manager (APM) omdirigerar användaren till Microsoft Entra ID (SAML IdP).

- Microsoft Entra ID förautentiserar användaren och tillämpar framtvingade principer för villkorlig åtkomst.

- Användaren omdirigeras till BIG-IP (SAML SP) och enkel inloggning sker med utfärdad SAML-token.

- BIG-IP begär Kerberos-biljett från nyckeldistributionscentret (KDC).

- BIG-IP skickar begäran till serverdelsprogrammet med Kerberos-biljetten för enkel inloggning.

- Programmet auktoriserar begäran och returnerar nyttolast.

Förutsättningar

- Ett kostnadsfritt Microsoft Entra-ID-konto eller senare

- Om du inte har något får du ett kostnadsfritt Azure-konto

- En BIG-IP eller en BIG-IP Virtual Edition (VE) i Azure

- Se Distribuera virtuell F5 BIG-IP Virtual Edition-dator (VM) i Azure

- Någon av följande F5 BIG-IP-licenser:

- Användaridentiteter synkroniserade från en lokal katalog till Microsoft Entra-ID, eller skapade i Microsoft Entra-ID och flödade tillbaka till den lokala katalogen

- En av följande roller: Molnprogramadministratör eller programadministratör.

- Ett SSL-webbcertifikat för att publicera tjänster via HTTPS eller använda big-IP-standardcertifikat för testning

- Se Distribuera virtuell F5 BIG-IP Virtual Edition-dator i Azure

- En SAP ERP-miljö som konfigurerats för Kerberos-autentisering

BIG-IP-konfigurationsmetoder

I den här självstudien används guidad konfiguration 16.1 med en mall för Enkel knapp. Med enkel knapp går administratörer inte mellan Microsoft Entra-ID och en BIG-IP för att aktivera tjänster för SHA. Guiden APM Guidad konfiguration och Microsoft Graph hanterar distribution och principhantering. Den här integreringen säkerställer att program stöder identitetsfederation, enkel inloggning och villkorsstyrd åtkomst.

Kommentar

Ersätt exempelsträngar eller värden i den här guiden med dem i din miljö.

Registrera enkel knapp

Innan en klient eller tjänst får åtkomst till Microsoft Graph måste Microsofts identitetsplattform lita på den.

Se Snabbstart: Registrera ett program med Microsofts identitetsplattform

Registrera Easy Button-klienten i Microsoft Entra-ID och upprättar sedan ett förtroende mellan SAML SP-instanser av ett BIG-IP-publicerat program och Microsoft Entra-ID som SAML-IdP.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identitetsprogram>> Ny registrering.

Ange ett namn för det nya programmet.

I Endast konton i den här organisationskatalogen anger du vem som kan använda programmet.

Välj Registrera.

Gå till API-behörigheter.

Auktorisera följande Microsoft Graph-programbehörigheter:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Bevilja administratörsmedgivande för din organisation.

Generera en ny klienthemlighet på Certifikat och hemligheter.

Anteckna hemligheten.

Observera klient-ID och klient-ID från Översikt.

Konfigurera knappen Enkel

- Initiera den guidade APM-konfigurationen.

- Starta mallen Enkel knapp.

- Logga in på F5 BIG-IP-hanteringskonsolen från en webbläsare.

- Gå till Åtkomst > till interaktiv konfiguration > Microsoft-integrering.

- Välj Microsoft Entra-program.

- Granska konfigurationslistan.

- Välj Nästa.

- Följ konfigurationssekvensen under Microsoft Entra-programkonfiguration.

Konfigurationsegenskaper

Fliken Konfigurationsegenskaper har egenskaper för tjänstkontot och skapar ett BIG-IP-programkonfigurations- och SSO-objekt. Avsnittet Information om Azure-tjänstkonto representerar klienten som du registrerade som ett program i Microsoft Entra-klientorganisationen. Använd inställningarna för BIG-IP OAuth-klienten för att individuellt registrera en SAML SP i klientorganisationen med egenskaperna för enkel inloggning. Easy Button gör den här åtgärden för BIG-IP-tjänster som publicerats och aktiverats för SHA.

Kommentar

Vissa inställningar är globala och kan återanvändas för att publicera fler program.

- Ange ett konfigurationsnamn. Unika namn särskiljer Easy Button-konfigurationer.

- För Enkel inloggning (SSO) och HTTP-huvuden väljer du På.

- För klient-ID, klient-ID och klienthemlighet anger du klient-ID, klient-ID och klienthemlighet som du antecknade under klientregistreringen.

- Välj Testanslutning. Den här åtgärden bekräftar att BIG-IP ansluter till din klientorganisation.

- Välj Nästa.

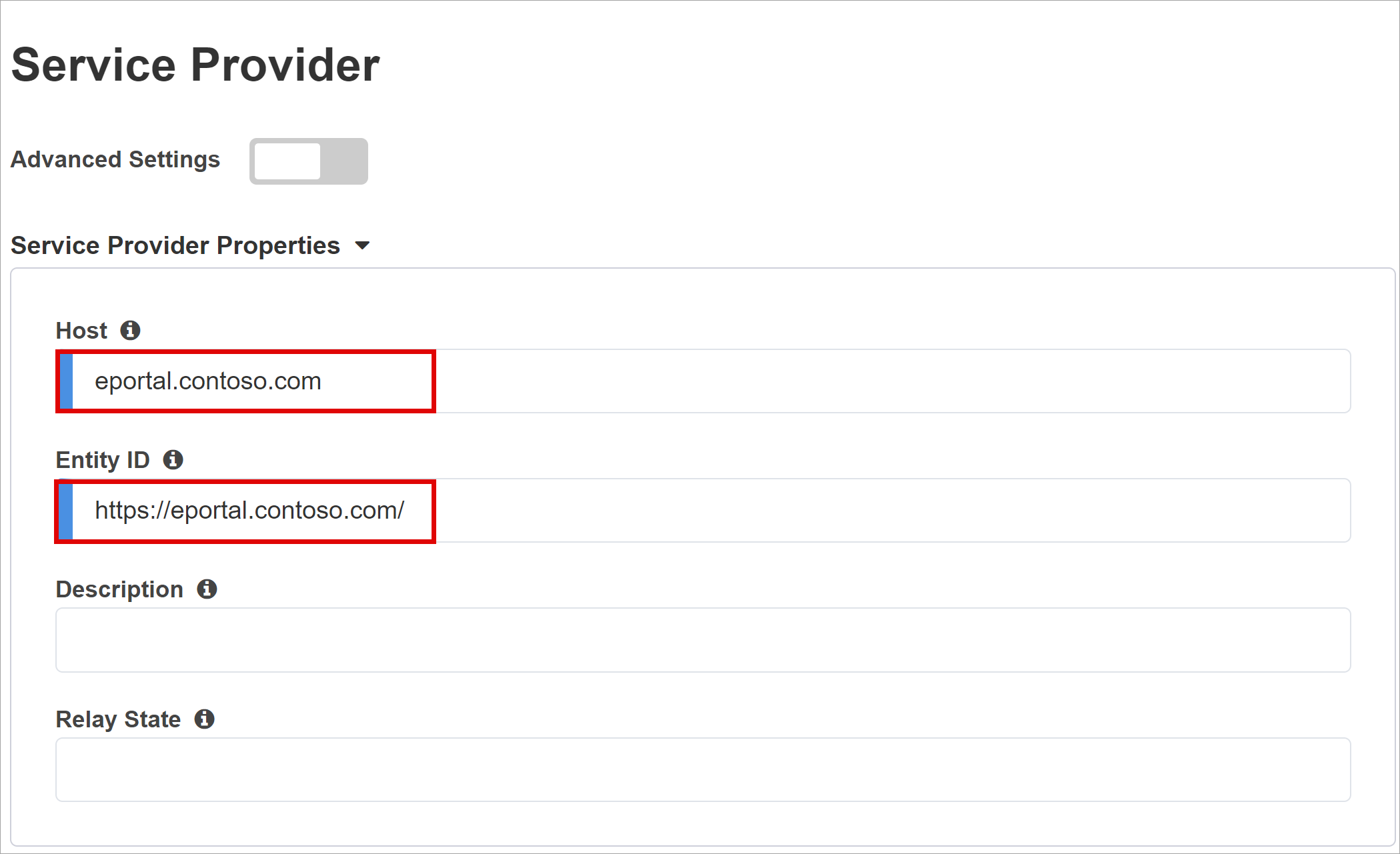

Tjänstleverantör

Använd inställningarna för tjänstprovidern för att definiera SAML SP-instansegenskaper för programmet som skyddas av SHA.

Som Värd anger du det offentliga fullständigt kvalificerade domännamnet (FQDN) för programmet som skyddas.

För Entitets-ID anger du den identifierare som Microsoft Entra-ID använder för att identifiera SAML SP som begär en token.

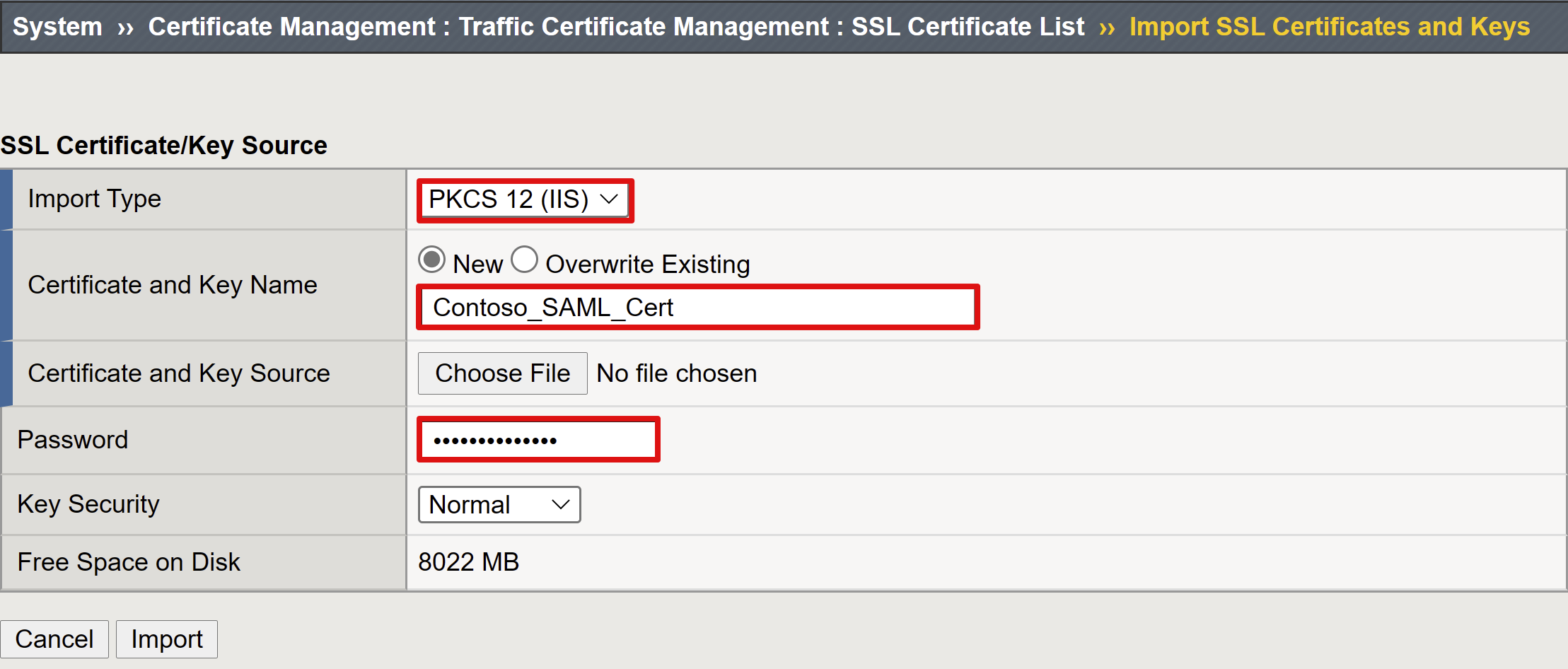

(Valfritt) Använd säkerhetsinställningar för att ange att Microsoft Entra ID krypterar utfärdade SAML-intyg. Försäkringar som krypterats mellan Microsoft Entra-ID och BIG-IP APM ökar säkerheten för att innehållstoken inte fångas upp eller att data komprometteras.

Från Den privata nyckeln för dekryptering av försäkran väljer du Skapa ny.

Välj OK.

Dialogrutan Importera SSL-certifikat och nycklar visas på en ny flik.

Om du vill importera certifikatet och den privata nyckeln väljer du PKCS 12 (IIS).

Stäng webbläsarfliken för att återgå till huvudfliken.

Markera kryssrutan för Aktivera krypterad försäkran.

Om du har aktiverat kryptering väljer du den privata nyckeln för certifikatet BIG-IP APM som används för att dekryptera Microsoft Entra-försäkran från listan Med kontrolldekryptering.

Om du har aktiverat kryptering väljer du certifikatet BIG-IP-uppladdningar till Microsoft Entra-ID för att kryptera de utfärdade SAML-försäkran från listan Över dekrypteringscertifikat .

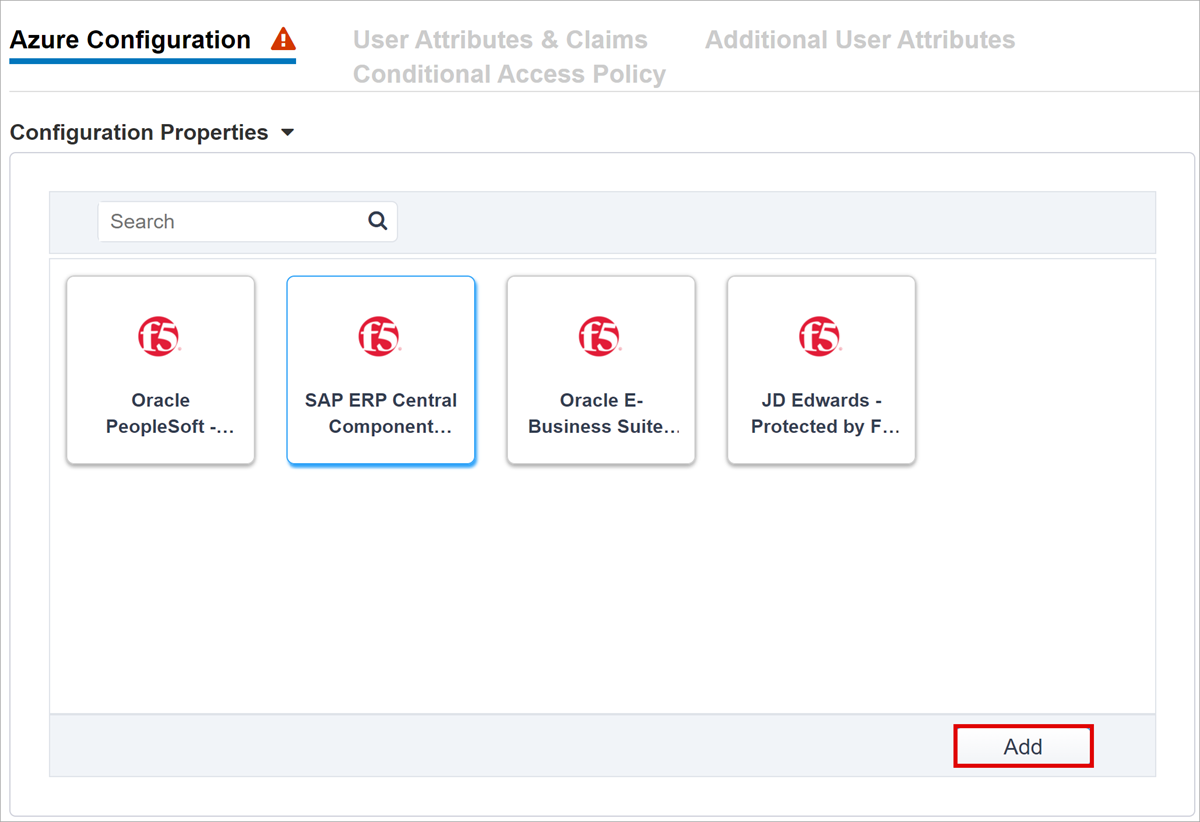

Microsoft Entra ID

Easy Button har programmallar för Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP och en allmän SHA-mall.

Starta Azure-konfigurationen genom att välja SAP ERP Central Component > Add.

Kommentar

Du kan använda informationen i följande avsnitt när du manuellt konfigurerar ett nytt BIG-IP SAML-program i en Microsoft Entra-klientorganisation.

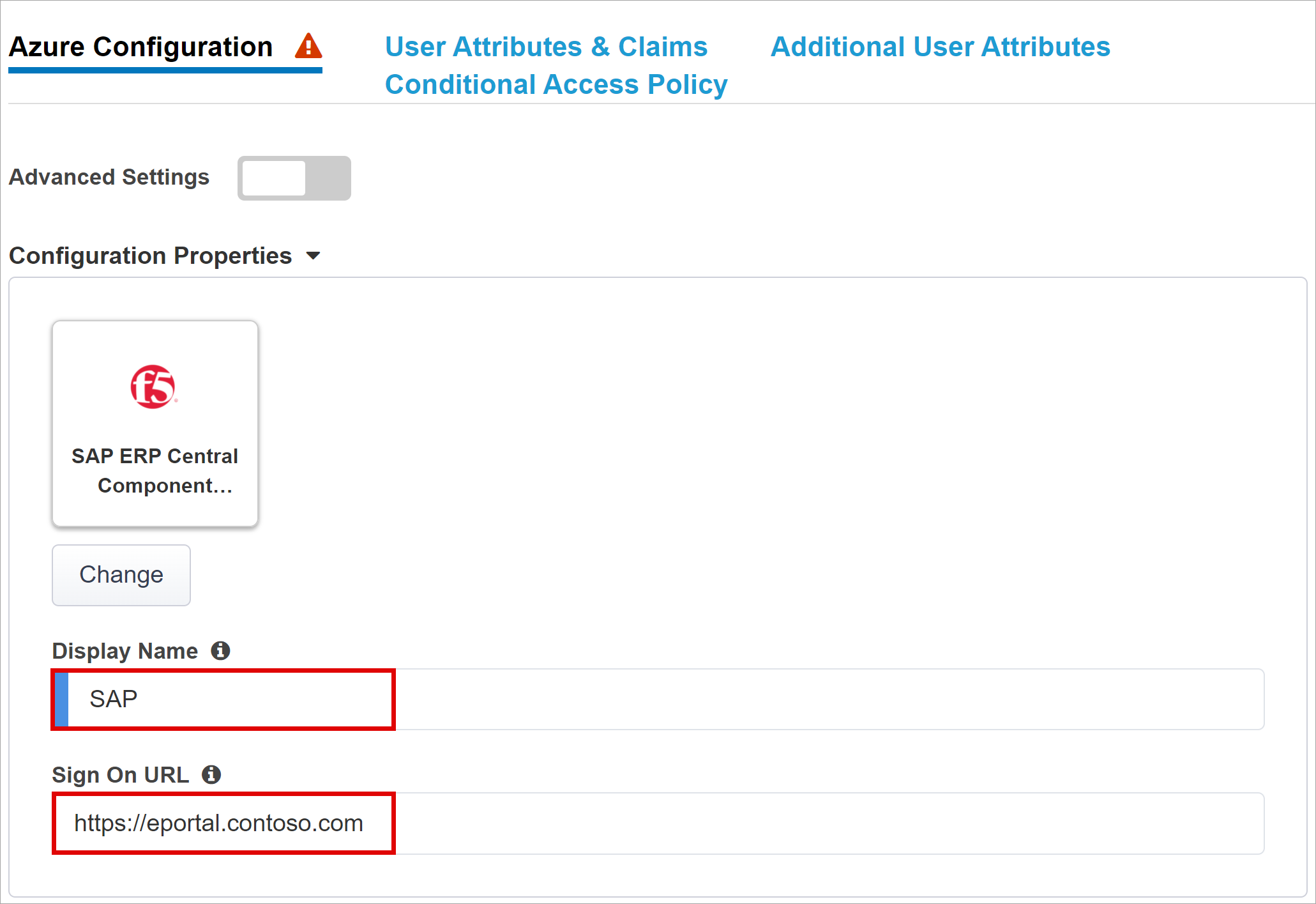

Azure-konfiguration

För Visningsnamn anger du appen BIG-IP som skapas i Microsoft Entra-klientorganisationen. Namnet visas på ikonen i Mina appar-portalen.

(Valfritt) lämna inloggnings-URL :en (valfri) tom.

Bredvid Signeringsnyckel väljer du uppdatera.

Välj Signeringscertifikat. Den här åtgärden letar upp det certifikat som du angav.

För Lösenfras för signeringsnyckel anger du certifikatlösenordet.

(Valfritt) Aktivera signeringsalternativ. Det här alternativet säkerställer att BIG-IP accepterar token och anspråk som signerats av Microsoft Entra-ID

Användar- och användargrupper efterfrågas dynamiskt från din Microsoft Entra-klientorganisation. Grupper hjälper till att auktorisera programåtkomst.

Lägg till en användare eller grupp för testning, annars nekas åtkomst.

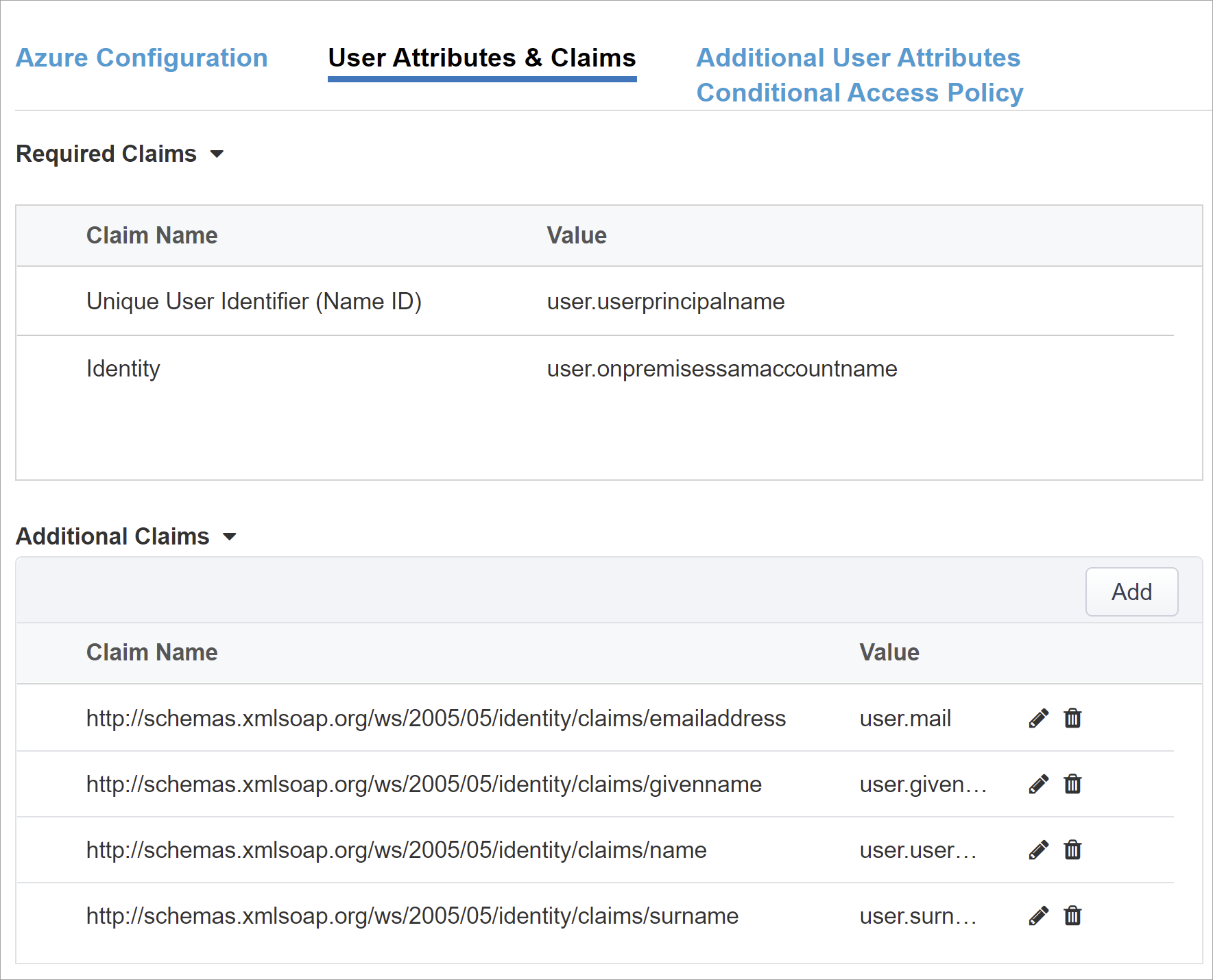

Användarattribut och anspråk

När användare autentiserar till Microsoft Entra-ID utfärdar den en SAML-token med standardanspråk och attribut som identifierar användaren. Fliken Användarattribut och anspråk visar standardanspråken som ska utfärdas för det nya programmet. Använd den för att konfigurera fler anspråk.

Den här självstudien baseras på ett .com domänsuffix som används internt och externt. Inga andra attribut krävs för att uppnå en funktionell Kerberos-begränsad delegering (KCD) SSO-implementering.

Du kan inkludera fler Microsoft Entra-attribut. För den här självstudien kräver SAP ERP standardattributen.

Läs mer: Självstudie: Konfigurera F5 BIG-IP Access Policy Manager för Kerberos-autentisering. Se instruktioner för flera domäner eller användarinloggning med alternativa suffix.

Ytterligare användarattribut

Fliken Ytterligare användarattribut stöder distribuerade system som kräver attribut som lagras i andra kataloger för sessionsförstoring. Därför matas attribut från en LDAP-källa (Lightweight Directory Access Protocol) in som fler SSO-huvuden för att styra rollbaserad åtkomst, partner-ID:n och så vidare.

Kommentar

Den här funktionen har ingen korrelation till Microsoft Entra-ID men är en annan attributkälla.

Princip för villkorsstyrd åtkomst

Principer för villkorlig åtkomst tillämpas efter Microsoft Entra-förautentisering. Den här åtgärden styr åtkomsten baserat på enheter, program, platser och risksignaler.

I vyn Tillgängliga principer visas principer för villkorsstyrd åtkomst utan användarbaserade åtgärder.

Vyn Valda principer visar principer som riktar sig till molnappar. Du kan inte avmarkera principer som tillämpas på klientorganisationsnivå eller flytta dem till listan Tillgängliga principer.

Så här väljer du en princip för programmet som publiceras:

- Välj principen i listan Tillgängliga principer .

- Välj den högra pilen.

- Flytta principen till listan Valda principer .

Valda principer har alternativet Inkludera eller Exkludera markerat. Om båda alternativen är markerade tillämpas inte den valda principen.

Kommentar

Principlistan visas när du först väljer den här fliken. Använd uppdateringsknappen för att fråga din klientorganisation. Uppdateringen visas när programmet distribueras.

Egenskaper för virtuell server

En virtuell server är ett BIG IP-dataplansobjekt som representeras av en virtuell IP-adress. Den här servern lyssnar efter klientbegäranden till programmet. Mottagen trafik bearbetas och utvärderas mot den APM-profil som är associerad med den virtuella servern. Trafiken dirigeras sedan enligt principen.

- Ange en måladress. Använd IPv4/IPv6-adressen som BIG-IP använder för att ta emot klienttrafik. En motsvarande post finns i domännamnsservern (DNS), som gör det möjligt för klienter att matcha den externa URL:en för BIG-IP-publicerat program till denna IP-adress. Du kan använda en testdator localhost DNS för testning.

- För Tjänstport anger du 443.

- Välj HTTPS.

- Markera kryssrutan för Aktivera omdirigeringsport.

- För Omdirigeringsport anger du ett tal och väljer HTTP. Det här alternativet omdirigerar inkommande HTTP-klienttrafik till HTTPS.

- Välj den klient-SSL-profil som du skapade. Eller lämna standardvärdet för testning. Klient-SSL-profilen aktiverar den virtuella servern för HTTPS, så klientanslutningar krypteras via TLS (Transport Layer Security).

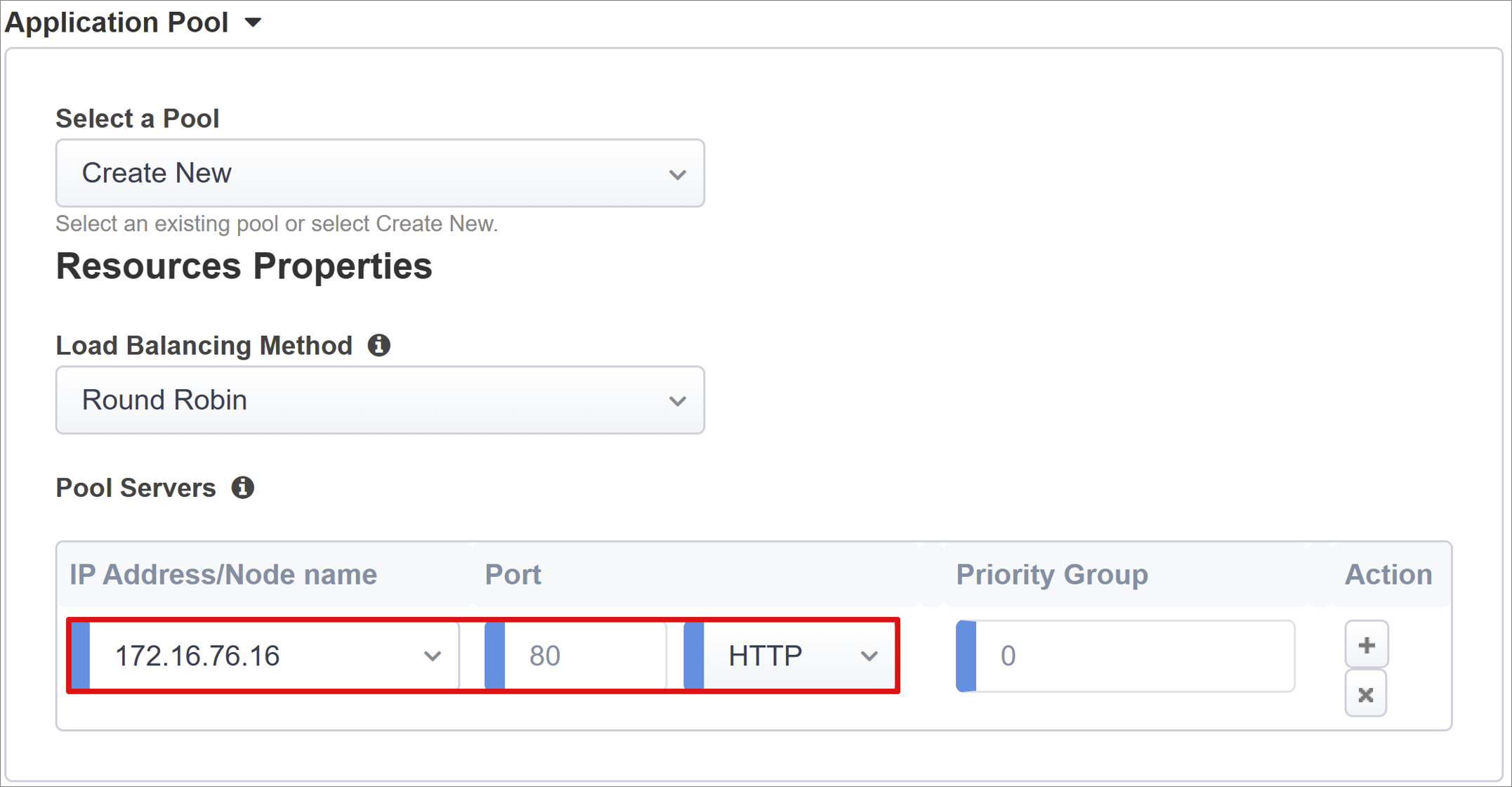

Poolegenskaper

Fliken Programpool har tjänster bakom en BIG-IP som representeras som en pool med programservrar.

För Välj en pool väljer du Skapa ny eller väljer en pool.

För Belastningsutjämningsmetod väljer du Resursallokering.

För Poolservrar väljer du en servernod eller anger en IP-adress och port för serverdelsnoden som är värd för det huvudbaserade programmet.

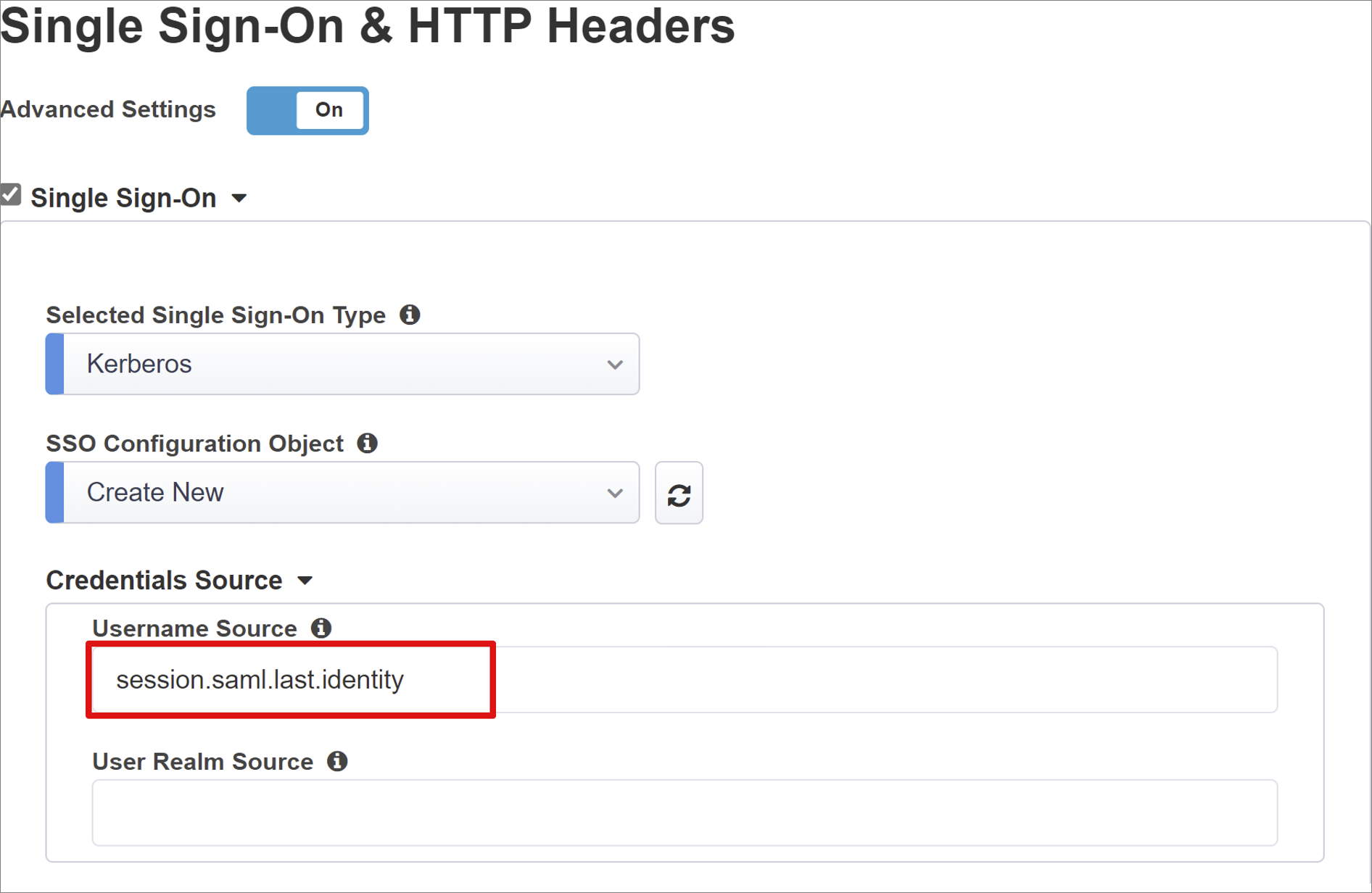

Enkel inloggning och HTTP-huvuden

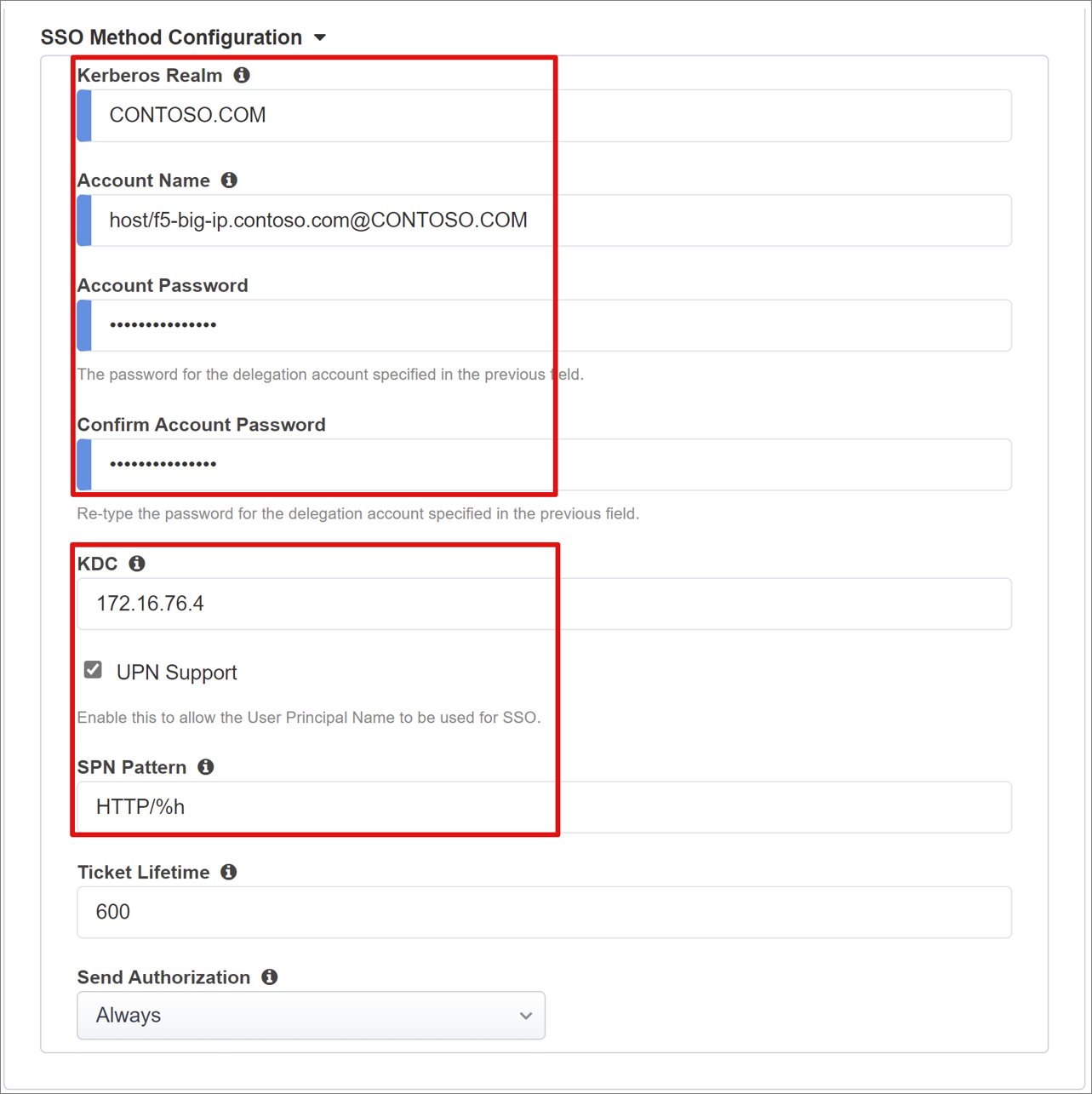

Använd enkel inloggning för att aktivera åtkomst till BIG IP-publicerade tjänster utan att ange autentiseringsuppgifter. Guiden Enkel knapp stöder Kerberos-, OAuth Bearer- och HTTP-auktoriseringshuvuden för enkel inloggning. För följande instruktioner behöver du kerberos-delegeringskontot som du skapade.

I Enkel inloggning och HTTP-huvuden väljer du På för Avancerade inställningar.

För Vald typ av enkel inloggning väljer du Kerberos.

För Användarnamnskälla anger du en sessionsvariabel som användar-ID-källa.

session.saml.last.identityinnehåller Microsoft Entra-anspråket med det inloggade användar-ID:t.Alternativet User Realm Source krävs om användardomänen skiljer sig från kerberos-sfären BIG-IP. Därför innehåller APM-sessionsvariabeln den inloggade användardomänen. Exempel:

session.saml.last.attr.name.domain

För KDC anger du en domänkontrollant-IP eller FQDN om DNS har konfigurerats.

Markera kryssrutan för UPN-support. APM använder UPN (User Principal Name) för kerberos-biljetthantering.

För SPN Pattern anger du HTTP/%h. Den här åtgärden informerar APM om att använda värdhuvudet för klientbegäran och skapa tjänstens huvudnamn (SPN) som den begär en kerberos-token för.

För Skicka auktorisering inaktiverar du alternativet för program som förhandlar om autentisering. Till exempel Tomcat.

Sessionshantering

Använd inställningar för hantering av BIG-IP-sessioner för att definiera villkor när användarsessioner avslutas eller fortsätter. Villkoren omfattar begränsningar för användare och IP-adresser samt motsvarande användarinformation.

Mer information finns i my.f5.com för K18390492: Säkerhet | APM-driftguide för BIG-IP

Driftguiden omfattar inte enkel utloggning (SLO). Den här funktionen säkerställer att sessioner mellan IdP, BIG-IP och användaragenten avslutas när användarna loggar ut. Knappen Easy distribuerar ett SAML-program till Microsoft Entra-klientorganisationen. Den fyller utloggnings-URL:en med APM SLO-slutpunkten. IdP-initierad utloggning från Mina appar-portalen avslutar BIG-IP- och klientsessionen.

Under distributionen importeras saml-federationsmetadata för publicerade program från klientorganisationen. Den här åtgärden ger APM slutpunkten för SAML-utloggning för Microsoft Entra-ID och hjälper SP-initierad utloggning att avsluta klienten och Microsoft Entra-sessionen.

Distribution

- Välj distribuera.

- Kontrollera att programmet finns i listan enterprise-program för klientorganisation.

- Anslut till programmets externa URL med en webbläsare eller välj programikonen i Mina appar.

- Autentisera till Microsoft Entra-ID.

- Omdirigering tar dig till den virtuella BIG-IP-servern och loggas in via enkel inloggning.

För ökad säkerhet kan du blockera direkt åtkomst till programmet och framtvinga en sökväg via BIG-IP.

Avancerad distribution

Mallarna för den guidade konfigurationen saknar ibland flexibilitet.

Läs mer: Självstudie: Konfigurera F5 BIG-IP Access Policy Manager för Kerberos-autentisering.

Inaktivera strikt hanteringsläge

I BIG-IP kan du också inaktivera strikt hanteringsläge för guidad konfiguration. Du kan ändra konfigurationerna manuellt, även om de flesta konfigurationer automatiseras med guidemallar.

Gå till Åtkomst > till guidad konfiguration.

I slutet av raden för programkonfigurationen väljer du hänglåset.

BIG-IP-objekt som är associerade med det publicerade programmet är olåst för hantering. Ändringar via guidens användargränssnitt är inte längre möjliga.

Kommentar

För att återaktivera strikt hanteringsläge och distribuera en konfiguration som skriver över inställningar utanför användargränssnittet för guidad konfiguration rekommenderar vi den avancerade konfigurationsmetoden för produktionstjänster.

Felsökning

Om du inte kan komma åt det SHA-skyddade programmet kan du läsa följande felsökningsvägledning.

- Kerberos är tidskänsligt. Se till att servrar och klienter är inställda på rätt tid och synkroniseras till en tillförlitlig tidskälla.

- Kontrollera att domänkontrollanten och webbappens värdnamn matchar i DNS.

- Bekräfta inga duplicerade SPN i miljön.

- Använd frågan på en domändator på kommandoraden:

setspn -q HTTP/my_target_SPN

- Använd frågan på en domändator på kommandoraden:

Information om hur du verifierar en IIS-programkonfiguration (IIS) finns i Felsöka KCD-konfigurationer för Programproxy

Gå till techdocs.f5.com för Kerberos-metod för enkel inloggning

Logganalyser

Loggveroalitet

BIG-IP-loggning isolerar problem med anslutning, enkel inloggning, principöverträdelser eller felkonfigurerade variabelmappningar. Om du vill börja felsöka ökar du loggens utförlighet.

- Gå till > åtkomstprincip.

- Välj Händelseloggar.

- Välj Inställningar.

- Välj raden för det publicerade programmet.

- Välj Redigera.

- Välj Åtkomstsystemloggar

- I listan med enkel inloggning väljer du Felsök.

- Välj OK.

- Återskapa problemet.

- Granska loggarna.

När inspektionen är klar återställer du loggens utförlighet eftersom det här läget genererar överdrivna data.

BIG-IP-felmeddelande

Om ett BIG-IP-felmeddelande visas efter Microsoft Entra-förautentisering kan problemet gälla Microsoft Entra-ID till BIG-IP SSO.

- Gå till Åtkomstöversikt>.

- Välj Åtkomstrapporter.

- Kör rapporten för den senaste timmen.

- Granska loggarna.

Använd länken Visa sessionsvariabler för den aktuella sessionen för att se om APM tar emot förväntade Microsoft Entra-anspråk.

Inget BIG-IP-felmeddelande

Om inget BIG-IP-felmeddelande visas kan problemet vara relaterat till serverdelsbegäran eller BIG-IP till program-SSO.

- Gå till > åtkomstprincip.

- Välj Aktiva sessioner.

- Välj länken för den aktuella sessionen.

- Använd länken Visa variabler för att identifiera KCD-problem, särskilt om BIG-IP APM inte hämtar rätt användar- och domänidentifierare från sessionsvariabler.

Läs mer:

- Gå till devcentral.f5.com för APM-variabeltilldela exempel

- Gå till techdocs.f5.com för sessionsvariabler