Självstudie: Skapa ett dubbelriktat skogstillit i Microsoft Entra Domain Services med en lokal serverdomän (förhandsversion)

Du kan skapa ett skogsförtroende mellan Microsoft Entra Domain Services och lokala AD DS-miljöer. Med en skogsförtroenderelation kan användare, program och datorer autentiseras mot en lokal domän från den hanterade domänen för domäntjänster, eller vice versa. En skogsförvaltning kan hjälpa användare att komma åt resurser i scenarier som:

- Miljöer där du inte kan synkronisera lösenordshashvärden eller där användare exklusivt loggar in med smartkort och inte känner till sitt lösenord.

- Hybridscenarier som kräver åtkomst till lokala domäner.

Du kan välja mellan tre möjliga riktningar när du skapar ett skogsförtroende, beroende på hur användarna behöver komma åt resurser. Domain Services stöder endast skogsrelationsstrukturer. Ett externt förtroende för en underordnad domän lokalt stöds inte.

| Riktning för förtroende | Användaråtkomst |

|---|---|

| Dubbelriktad funktion (förhandsversion) | Tillåter användare i både den hanterade domänen och den lokala domänen att komma åt resurser i någon av domänerna. |

| Enkelriktad utgående | Tillåter användare i den lokala domänen att komma åt resurser i den hanterade domänen, men inte tvärtom. |

| Enkelriktad inkommande (förhandsversion) | Tillåter användare i den hanterade domänen att komma åt resurser i den lokala domänen. |

I den här handledningen lär du dig hur du:

- Konfigurera DNS i en lokal AD DS-domän för att stödja Domain Services-anslutning

- Skapa ett dubbelriktat skogsdomänsförtroende mellan den hanterade domänen och den lokala domänen

- Testa och verifiera skogens förtroenderelation för autentisering och resursåtkomst

Om du inte har en Azure-prenumeration skapa ett konto innan du börjar.

Förutsättningar

För att slutföra den här självstudien behöver du följande resurser och behörigheter:

- En aktiv Azure-prenumeration.

- Om du inte har en Azure-prenumeration skapa ett konto.

- En Microsoft Entra-klient som är associerad med din prenumeration, antingen synkroniserad med en lokal katalog eller en katalog som endast är molnbaserad.

- Om det behövs kan du skapa en Microsoft Entra-klientorganisation eller associera en Azure-prenumeration med ditt konto.

- En domän som hanteras av Domain Services och som har konfigurerats med ett anpassat DNS-domännamn och ett giltigt SSL-certifikat.

- En lokal Active Directory-domän som kan nås från den hanterade domänen via en VPN- eller ExpressRoute-anslutning.

- Applikationsadministratör och Gruppadministratör Microsoft Entra-rollerna i din hyrda miljö för att ändra en Domäntjänstinstans.

- Ett domänadministratörskonto i den lokala domänen som har behörighet att skapa och verifiera förtroenderelationer.

Viktig

Du måste använda minst Enterprise SKU för din hanterade domän. Om det behövs ändra SKU:n för en hanterad domän.

Logga in på administrationscentret för Microsoft Entra

I den här handledningen skapar och konfigurerar du det utgående skogsförtroendet från Domain Services genom Microsoft Entra administrationscenter. Kom igång genom att först logga in på Administrationscenter för Microsoft Entra.

Nätverksöverväganden

Det virtuella nätverk som är värd för Domain Services-skogen behöver en VPN- eller ExpressRoute-anslutning till din lokala Active Directory. Program och tjänster behöver också nätverksanslutning till det virtuella nätverket som är värd för Domain Services-skogen. Nätverksanslutningen till Domain Services-skogen måste alltid vara på och stabil, annars kan användarna misslyckas med att autentisera eller komma åt resurser.

Innan du konfigurerar ett skogsförtroende i Domain Services kontrollerar du att ditt nätverk mellan Azure och den lokala miljön uppfyller följande krav:

- Kontrollera att brandväggsportar tillåter trafik som krävs för att skapa och använda ett förtroende. Mer information om vilka portar som måste vara öppna för att använda ett förtroende finns i Konfigurera brandväggsinställningar för AD DS-förtroenden.

- Använd privata IP-adresser. Förlita dig inte på DHCP med dynamisk IP-adresstilldelning.

- Undvik överlappande IP-adressutrymmen för att möjliggöra att peering och routning för virtuella nätverk framgångsrikt kan kommunicera mellan Azure och lokala anläggningar.

- Ett virtuellt Azure-nätverk behöver ett gateway-undernät för att konfigurera en Azure-vpn- eller ExpressRoute- anslutning.

- Skapa undernät med tillräckligt med IP-adresser för att stödja ditt scenario.

- Kontrollera att Domain Services har ett eget undernät, dela inte det här virtuella nätverksundernätet med virtuella programdatorer och tjänster.

- Peer-kopplade virtuella nätverk är INTE transitiva.

- Peerings för virtuella Azure-nätverk måste skapas mellan alla virtuella nätverk för att du ska kunna använda domäntjänsternas förtroende gentemot den lokala AD DS-miljön.

- Tillhandahålla kontinuerlig nätverksanslutning till din lokala Active Directory-skog. Använd inte anslutningar på begäran.

- Se till att det finns kontinuerlig DNS-namnuppslagning mellan namnet på din domäntjänstskog och namnet på din lokala Active Directory-skog.

Konfigurera DNS i den lokala domänen

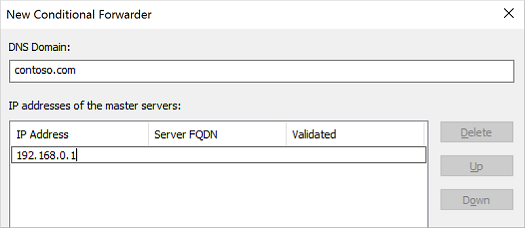

För att korrekt lösa den hanterade domänen från den lokala miljön kan du behöva lägga till vidarebefordrare till de befintliga DNS-servrarna. Utför följande steg från en hanteringsarbetsstation för den lokala AD DS-domänen för att konfigurera den lokala miljön så att den kommunicerar med den hanterade domänen:

Välj Start>Administrationsverktyg>DNS.

Välj din DNS-zon, till exempel aaddscontoso.com.

Välj villkorsstyrda vidarebefordrareoch högerklicka sedan och välj Ny villkorlig vidarebefordrare...

Ange din andra DNS-domän, till exempel contoso.com, och ange sedan IP-adresserna för DNS-servrarna för namnområdet, som du ser i följande exempel:

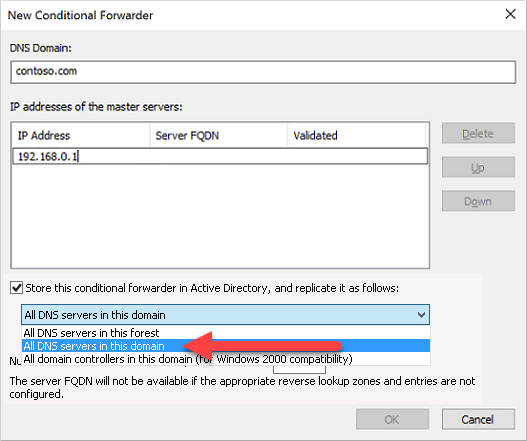

Markera kryssrutan för Lagra den här villkorliga vidarebefordraren i Active Directory och replikera den enligt följandeoch välj sedan alternativet för Alla DNS-servrar i den här domänen, som du ser i följande exempel:

Viktig

Om den villkorliga vidarebefordraren lagras i skogen i stället för domänen , misslyckas den villkorliga vidarebefordraren.

Om du vill skapa den villkorliga vidarebefordraren väljer du OK.

Skapa ett dubbelriktad skogsförtroende i den lokala domänen

Den lokala AD DS-domänen på plats behöver ett tvåvägsskogsförtroende för den hanterade domänen. Det här förtroendet måste skapas manuellt i den lokala AD DS-domänen. Det går inte att skapa den från administrationscentret för Microsoft Entra.

Om du vill konfigurera ett dubbelriktat förtroende för den lokala AD DS-domänen utför du följande steg som domänadministratör från en hanteringsarbetsstation för den lokala AD DS-domänen:

- Välj Start>Administrationsverktyg>Active Directory-domäner och tillförlitligheter.

- Högerklicka på domänen, till exempel onprem.contoso.comoch välj sedan Egenskaper.

- Välj fliken Förtroenden och sedan Nytt förtroende.

- Ange namnet på Domäntjänsters domännamn, till exempel aaddscontoso.comoch välj sedan Nästa.

- Välj alternativet för att skapa ett Forest-förtroendeoch sedan skapa ett dubbelriktat förtroende.

- Välj att skapa förtroende för Den här domänen endast. I nästa steg skapar du förtroendet i administrationscentret för Microsoft Entra för den hanterade domänen.

- Välj att använda skogsomfattande autentiseringoch ange och bekräfta sedan ett förtroendelösenord. Samma lösenord anges också i administrationscentret för Microsoft Entra i nästa avsnitt.

- Gå igenom de närmaste fönstren med standardalternativ och välj sedan alternativet för Nej, bekräfta inte utgående förtroende.

- Välj Slutför.

Om skogsförtroendet inte längre behövs för en miljö utför du följande steg som domänadministratör för att ta bort det från den lokala domänen:

- Välj Start>Administrationsverktyg>Active Directory-domäner och tillförlitligheter.

- Högerklicka på domänen, till exempel onprem.contoso.comoch välj sedan Egenskaper.

- Välj fliken Förtroenden och sedan Domäner som litar på den här domänen (inkommande förtroenden)klickar du på det förtroende som ska tas bort och klickar sedan på Ta bort.

- På fliken Förtroenden under Domäner som är betrodda av den här domänen (utgående förtroenden)klickar du på det förtroende som ska tas bort och klickar sedan på Ta bort.

- Klicka på Nej, ta bort förtroendet från endast den lokala domänen.

Skapa ett tvåvägsförtroende mellan skogar i Domain Services

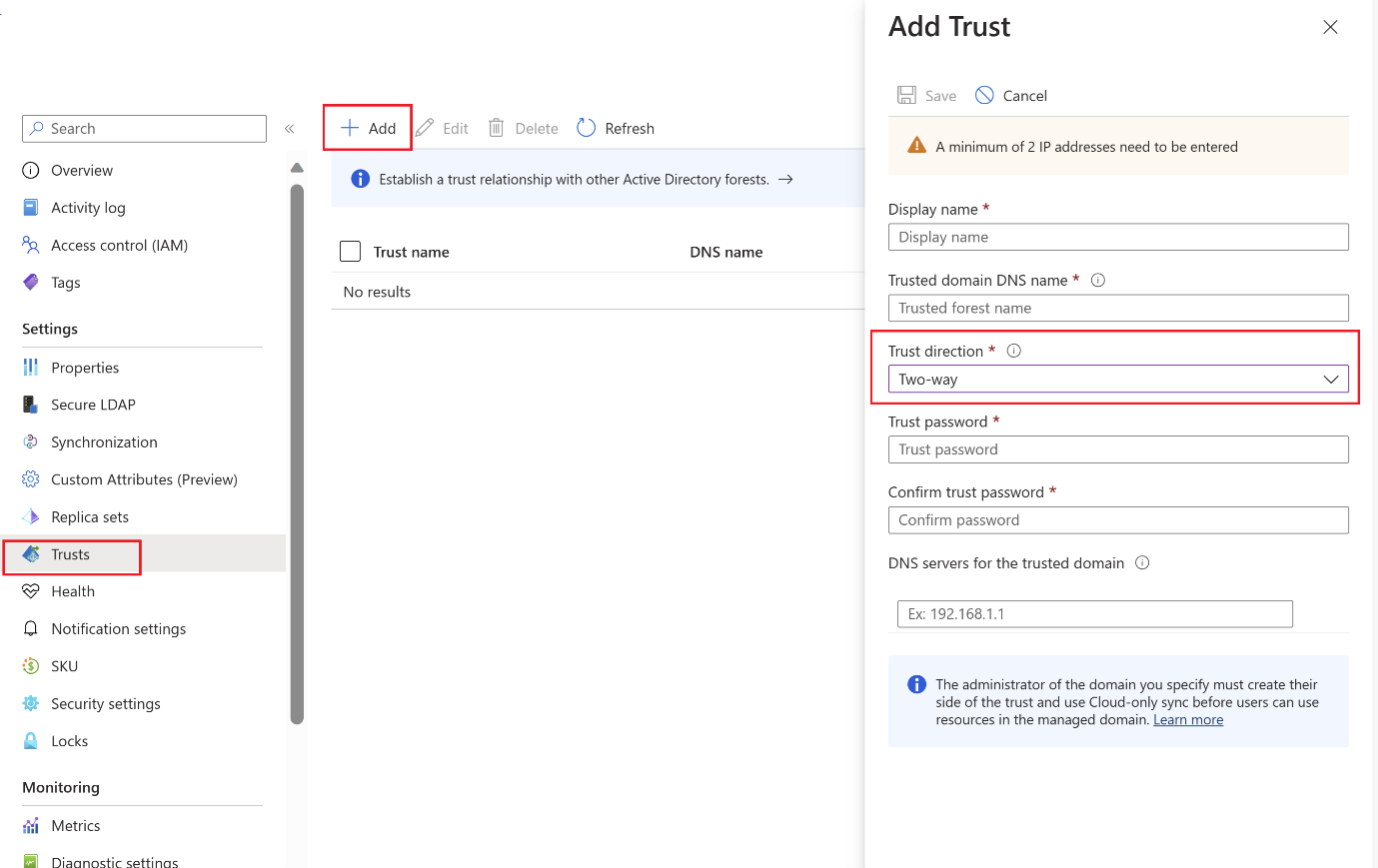

Utför följande steg för att skapa dubbelriktat förtroende för den hanterade domänen i administrationscentret för Microsoft Entra:

I administrationscentret för Microsoft Entra söker du efter och väljer Microsoft Entra Domain Servicesoch väljer sedan din hanterade domän, till exempel aaddscontoso.com.

På menyn till vänster i den hanterade domänen klickar du på Tillitsrelationeroch väljer sedan att + Lägg till en tillitsrelation.

Välj Tvåvägs som förtroenderiktning.

Ange ett visningsnamn som identifierar ditt förtroende och sedan dns-namnet för den lokala betrodda skogen, till exempel onprem.contoso.com.

Ange samma förtroendelösenord som användes för att konfigurera den inkommande skogsavtalsrelationen för den lokala AD DS-domänen i det tidigare avsnittet.

Ange minst två DNS-servrar för den lokala AD DS-domänen, till exempel 10.1.1.4 och 10.1.1.5.

När du är klar Spara det utgående skogsförtroendet.

Om en forest trust inte längre behövs för en miljö, utför följande steg för att ta bort det från Domän-tjänster:

- I administrationscentret för Microsoft Entra söker du efter och väljer Microsoft Entra Domain Servicesoch väljer sedan din hanterade domän, till exempel aaddscontoso.com.

- På menyn till vänster i den hanterade domänen väljer du Förtroenden, väljer förtroende och klickar på Ta bort.

- Ange samma förtroendelösenord som användes för att konfigurera skogsförtroendet och klicka på OK.

Verifiera resursautentisering

Med följande vanliga scenarier kan du verifiera att skogsförtroendet autentiserar användare och åtkomst till resurser på rätt sätt:

- Lokal användarautentisering från Domain Services-skogen

- Kom åt resurser i Domain Services-skogen med hjälp av användare från den lokala miljön

Lokal användarautentisering från domäntjänstskogen

Du bör ha en virtuell Windows Server-dator ansluten till den hanterade domänen. Använd den här virtuella datorn för att testa att din lokala användare kan autentisera på en virtuell dator. Om det behövs skapa en virtuell Windows-dator och ansluta den till den hanterade domänen.

Anslut till den virtuella Windows Server-datorn som har anslutits till Domain Services-skogen med Azure Bastion och dina autentiseringsuppgifter för administratören på Domäntjänster.

Öppna en kommandotolk och använd kommandot

whoamiför att visa det unika namnet på den autentiserade användaren:whoami /fqdnAnvänd kommandot

runasför att autentisera som en användare från den lokala domänen. I följande kommando ersätter duuserUpn@trusteddomain.commed UPN för en användare från den betrodda lokala domänen. Kommandot uppmanar dig att ange användarens lösenord:Runas /u:userUpn@trusteddomain.com cmd.exeOm autentiseringen lyckas öppnas en ny kommandotolk. Rubriken på den nya kommandotolken innehåller

running as userUpn@trusteddomain.com.Använd

whoami /fqdni den nya kommandotolken för att visa det unika namnet på den autentiserade användaren från den lokala Active Directory.

Få åtkomst till resurser i Domain Services-skogen med hjälp av en lokal användare

Från den virtuella Windows Server-datorn som är ansluten till Domain Services-skogen kan du testa scenarier. Du kan till exempel testa om en användare som loggar in på den lokala domänen kan komma åt resurser i den hanterade domänen. I följande exempel beskrivs vanliga testscenarier.

Aktivera fil- och skrivardelning

Anslut till den virtuella Windows Server-datorn som har anslutits till Domain Services-skogen med Azure Bastion och dina autentiseringsuppgifter för administratören på Domäntjänster.

Öppna Windows-inställningar.

Sök efter och välj Nätverks- och delningscenter.

Välj alternativet för Ändra inställningar för avancerad delning.

Under Domänprofilväljer du Aktivera fil- och skrivardelning och sedan Spara ändringar.

Stäng Nätverks- och delningscenter.

Skapa en säkerhetsgrupp och lägg till medlemmar

Öppna Active Directory-användare och -datorer.

Högerklicka på domännamnet, välj Nyoch välj sedan organisationsenhet.

I namnrutan skriver du LocalObjectsoch väljer sedan OK.

Välj och högerklicka LocalObjects i navigeringsfönstret. Välj Ny och sedan Grupp.

Skriv FileServerAccess i rutan Gruppnamn. För gruppomfångetväljer du Domänlokaloch väljer sedan OK.

Dubbelklicka på FileServerAccessi innehållsfönstret. Välj Medlemmar, välj Lägg tilloch välj sedan Platser.

Välj din lokala Active Directory i vyn Plats och välj sedan OK.

Skriv Domänanvändare i rutan Ange objektnamnen för att välja. Välj Kontrollera namn, ange autentiseringsuppgifter för den lokala Active Directory och välj sedan OK.

Anmärkning

Du måste ange autentiseringsuppgifter eftersom förtroenderelationen bara är ett sätt. Det innebär att användare från domäntjänsternas hanterade domän inte kan komma åt resurser eller söka efter användare eller grupper i den betrodda domänen (lokalt).

Gruppen Domänanvändare från din lokala Active Directory bör vara medlem i gruppen FileServerAccess. Välj OK för att spara gruppen och stänga fönstret.

Skapa en fildelning för skogsövergripande åtkomst

- På den virtuella Windows Server-datorn som är ansluten till Domain Services-skogen skapar du en mapp och anger namn som CrossForestShare.

- Högerklicka på mappen och välj Egenskaper.

- Välj fliken Security och välj sedan Redigera.

- I dialogrutan Behörigheter för CrossForestShare väljer du Lägg till.

- Skriv FileServerAccess i Ange objektnamnen för att väljaoch välj sedan OK.

- Välj FileServerAccess i listan Grupper eller användarnamn. I listan Behörigheter för FileServerAccess väljer du Tillåt för behörigheterna Ändra och Skriv och väljer sedan OK.

- Välj fliken Delning och välj sedan Avancerad delning....

- Välj Dela den här mappenoch ange sedan ett minnesvärt namn för filresursen i Resursnamn till exempel CrossForestShare.

- Välj Behörigheter. I listan Behörigheter för alla väljer du Tillåt för behörigheten Ändra.

- Välj OK två gånger och sedan Stäng.

Verifiera autentisering över skogar till en resurs

Logga in på en Windows-dator som är ansluten till din lokala Active Directory med ett användarkonto från din lokala Active Directory.

Använd Windows Explorer, anslut till den delning som du skapade med det fullständigt kvalificerade värdnamnet och delningen, till exempel

\\fs1.aaddscontoso.com\CrossforestShare.Om du vill verifiera skrivbehörigheten högerklickar du i mappen, väljer Nyoch väljer sedan textdokument. Använd standardnamnet Nytt textdokument.

Om skrivbehörigheterna har angetts korrekt skapas ett nytt textdokument. Slutför följande steg för att öppna, redigera och ta bort filen efter behov.

Om du vill verifiera läsbehörigheten öppnar du Nytt textdokument.

För att verifiera ändringsbehörigheten lägger du till text i filen och stänger Notepad. När du uppmanas att spara ändringar väljer du Spara.

Om du vill verifiera borttagningsbehörigheten högerklickar du Nytt textdokument och väljer Ta bort. Välj Ja för att bekräfta att filen har tagits bort.

Nästa steg

I den här handledningen lärde du dig att:

- Konfigurera DNS i en lokal AD DS-miljö för att stödja Domain Services-anslutning

- Skapa ett enkelriktat inkommande skogsförtroende i en lokal AD DS-miljö

- Skapa ett envägs förtroende för utgående skog i Domain Services

- Testa och verifiera förtroenderelationen för autentisering och resursåtkomst

För mer konceptuell information om skogar i Domain Services, se Hur fungerar skogstruster i Domain Services?.