Villkorsstyrd åtkomst för arbetsflödesidentiteter

Principer för villkorsstyrd åtkomst har tidigare endast tillämpats på användare när de får åtkomst till appar och tjänster som SharePoint Online. Vi utökar nu stödet för villkorsstyrd åtkomstpolicy så att de kan tillämpas på tjänstens huvudparter som ägs av organisationen. Vi kallar den här funktionen villkorsstyrd åtkomst för arbetsbelastningsidentiteter.

En arbetsbelastningsidentitet är en identitet som ger ett program eller tjänstprincipal åtkomst till resurser, ibland i en användares kontext. Dessa arbetsbelastningsidentiteter skiljer sig från traditionella användarkonton eftersom de:

- inte kan utföra multifaktorautentisering

- ofta saknar en formell livscykelprocess

- behöver lagra sina uppgifter eller hemligheter någonstans.

Dessa skillnader gör arbetsbelastningsidentiteter svårare att hantera och utsätter dem för högre risk för kompromisser.

Viktigt!

Premium-licenser för arbetsbelastningsidentifieringar krävs för att skapa eller ändra principer för villkorsstyrd åtkomst som omfattar tjänsteprincipaler. I kataloger utan lämpliga licenser fortsätter befintliga principer för villkorsstyrd åtkomst för arbetsbelastningsidentiteter att fungera, men kan inte ändras. Mer information finns i Microsoft Entra Workload ID.

Kommentar

Principer kan tillämpas på enskilda tenant service principals som har registrerats i din klientorganisation. SaaS från tredje part och appar med flera klientorganisationer ligger utanför omfånget. Hanterade identiteter omfattas inte av principen.

Villkorsstyrd åtkomst för arbetsbelastningsidentiteter möjliggör blockering av service principals.

- Utanför kända offentliga IP-intervall.

- Baserat på risker som identifierats av Microsoft Entra ID Protection.

- I kombination med autentiseringskontexter.

Implementering

Skapa en platsbaserad princip för villkorsstyrd åtkomst

Skapa en platsbaserad princip för villkorsstyrd åtkomst som gäller för serviceprincipaler.

- Logga in på Microsoft Entra Admincenter som minst en administratör för villkorsstyrd åtkomst.

- Bläddra till Skydd>villkorsstyrd åtkomst>Principer.

- Välj Ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

- Under Vad gäller den här principen? väljer du Arbetsbelastningsidentiteter.

- Under Inkludera väljer du Välj tjänstens huvudnamn och väljer lämpliga tjänsthuvudnamn i listan.

- Under Målresurser>Resurser (tidigare molnappar)>Inkludera väljer du Alla resurser (tidigare "Alla molnappar"). Policyn gäller endast när en tjänstehuvudman begär en token.

- Under > inkluderar du Valfri plats och exkluderar valda platser där du vill tillåta åtkomst.

- Under Bevilja är Blockera åtkomst det enda tillgängliga alternativet. Åtkomst blockeras när en tokenbegäran görs utanför det tillåtna intervallet.

- Din policy kan sparas i läget Endast rapport, så att administratörer kan uppskatta effekterna, eller så tillämpas policyn genom att slå på policyn An.

- Välj Skapa för att slutföra policyn.

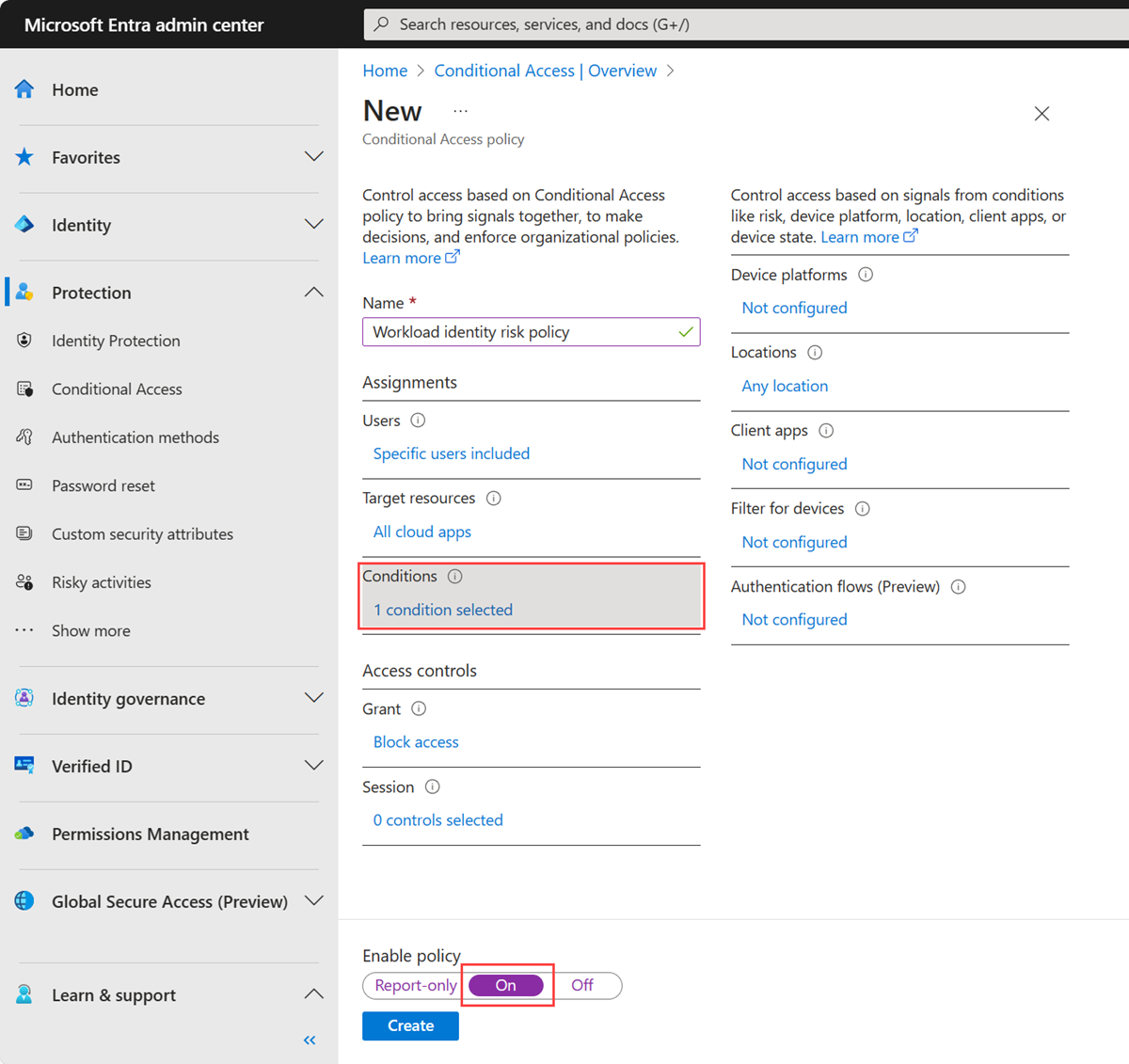

Skapa en riskbaserad princip för villkorsstyrd åtkomst

Skapa en riskbaserad princip för villkorsstyrd åtkomst som gäller för serviceprincipaler.

- Logga in på Microsoft Entra administrationscenter som minst en Administratör för Conditional Access.

- Bläddra till Skydd>Villkorsstyrd åtkomst>Principer.

- Välj Ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

- Under Vad gäller den här principen? väljer du Arbetsbelastningsidentiteter.

- Under Inkludera väljer du Välj tjänstens huvudnamn och väljer lämpliga tjänsthuvudnamn i listan.

- Under Målresurser>Resurser (tidigare molnappar)>Inkludera väljer du Alla resurser (tidigare "Alla molnappar"). Principen gäller endast när ett huvudnamn för tjänsten begär en token.

- Under villkor>tjänstens huvudrisk

- Ange växlingsknappen Konfigurera till Ja.

- Välj de risknivåer där du vill att den här principen ska utlösas.

- Välj Klar.

- Under Bevilja är Blockera åtkomst det enda tillgängliga alternativet. Åtkomst blockeras när de angivna risknivåerna visas.

- Din policy kan sparas i Endast rapport-läge, så att administratörer kan uppskatta effekterna, eller tillämpas genom att sätta policyn på På.

- Välj Skapa för att slutföra policyn.

Återställ

Om du vill återställa den här funktionen kan du ta bort eller inaktivera alla skapade principer.

Inloggningsloggar

Inloggningsloggarna används för att granska hur principen tillämpas för tjänstens huvudprinciper eller de förväntade effekterna av principen när du använder rapportläge.

- Bläddra till Identitet>Övervakning och hälsa>Inloggningsloggar>Tjänstens huvudnamn loggar.

- Välj en loggpost och välj fliken Villkorsstyrd åtkomst för att visa utvärderingsinformation.

Felorsak när villkorsstyrd åtkomst blockerar en serviceprincipal: "Åtkomsten har blockerats på grund av villkorsstyrda åtkomstprinciper."

Rapportläge

Om du vill visa resultatet av en platsbaserad princip läser du fliken Endast rapport för händelser i inloggningsrapporten eller använder arbetsboken För villkorlig åtkomstinsikter och rapportering .

Om du vill visa resultatet av en riskbaserad policy, går du till fliken Endast rapport för händelser i inloggningsrapporten.

Referens

Hitta objekt-ID

Du kan hämta objectID för tjänstens huvudprincip från Microsoft Entra Enterprise Applications. Objekt-ID:t i Microsoft Entra Appregistreringar kan inte användas. Den här identifieraren är objekt-ID för appregistreringen, inte för tjänstens huvudnamn.

- Bläddra till Identity>Applications>Enterprise-program och leta reda på det program som du har registrerat.

- På fliken Översikt kopierar du programmets objekt-ID . Denna identifierare är unik för tjänstehuvudprincipalen och används av policyn för villkorsstyrd åtkomst för att hitta den anropande appen.

Microsoft Graph

Exempel på JSON för platsbaserad konfiguration med hjälp av Betaslutpunkten för Microsoft Graph.

{

"displayName": "Name",

"state": "enabled OR disabled OR enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"clientApplications": {

"includeServicePrincipals": [

"[Service principal Object ID] OR ServicePrincipalsInMyTenant"

],

"excludeServicePrincipals": [

"[Service principal Object ID]"

]

},

"locations": {

"includeLocations": [

"All"

],

"excludeLocations": [

"[Named location ID] OR AllTrusted"

]

}

},

"grantControls": {

"operator": "and",

"builtInControls": [

"block"

]

}

}