Använda granskningsloggar för att felsöka principändringar för villkorsstyrd åtkomst

Microsoft Entra-granskningsloggen är en värdefull informationskälla när du felsöker varför och hur ändringar av principer för villkorsstyrd åtkomst har gjorts i din miljö.

Granskningsloggdata sparas bara i 30 dagar som standard, vilket kanske inte är tillräckligt länge för varje organisation. Organisationer kan lagra data under längre perioder genom att ändra diagnostikinställningarna i Microsoft Entra-ID till:

- Skicka data till en Log Analytics-arbetsyta

- Arkivera data till ett lagringskonto

- Strömma data till Event Hubs

- Skicka data till en partnerlösning

Hitta de här alternativen under >>Redigera. Om du inte har någon diagnostikinställning följer du anvisningarna i artikeln Skapa diagnostikinställningar för att skicka plattformsloggar och mått till olika mål för att skapa en.

Använda granskningsloggen

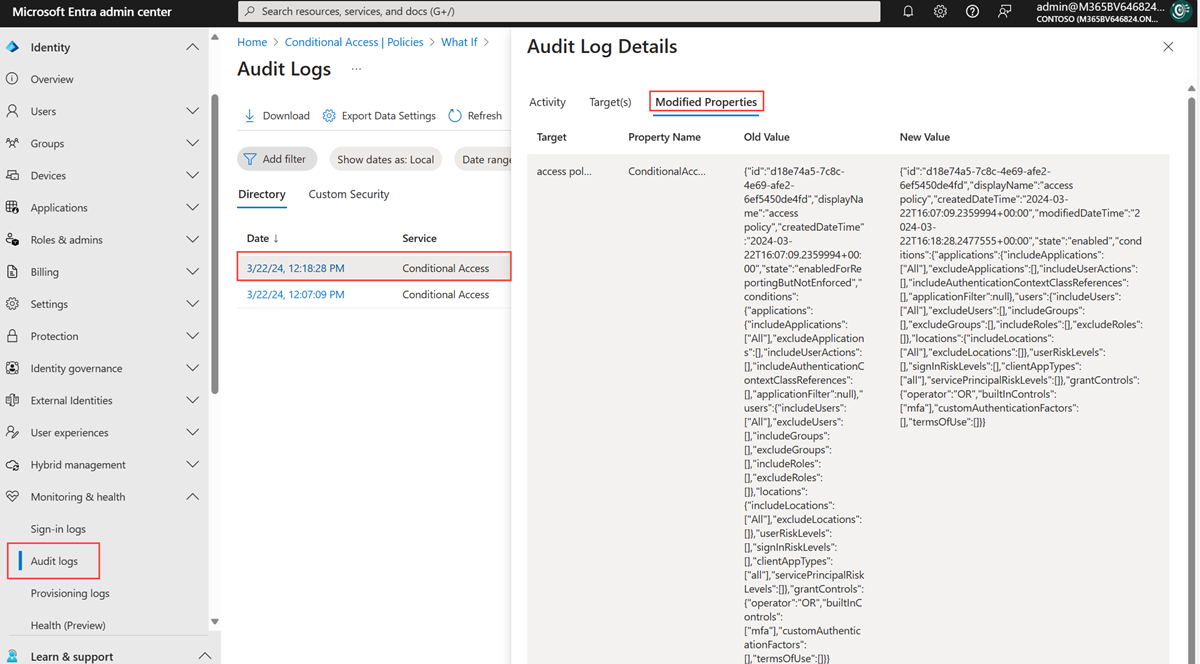

Logga in på Microsoft Entra administrationscenter med åtminstone rollen som en rapportläsare.

Bläddra till

Identitet Övervakning & hälsa Granskningsloggar .Välj det datumintervall som du vill fråga efter.

I tjänstfiltretväljer du Villkorsstyrd åtkomst och sedan knappen Tillämpa.

Granskningsloggarna visar som standard alla aktiviteter. Öppna filtret Aktivitet för att begränsa aktiviteterna. En fullständig lista över granskningsloggaktiviteterna för villkorsstyrd åtkomst finns i Granskningsloggaktiviteter.

Om du vill visa informationen väljer du en rad. Fliken Ändrade egenskaper visar de ändrade JSON-värdena för den valda granskningsaktiviteten.

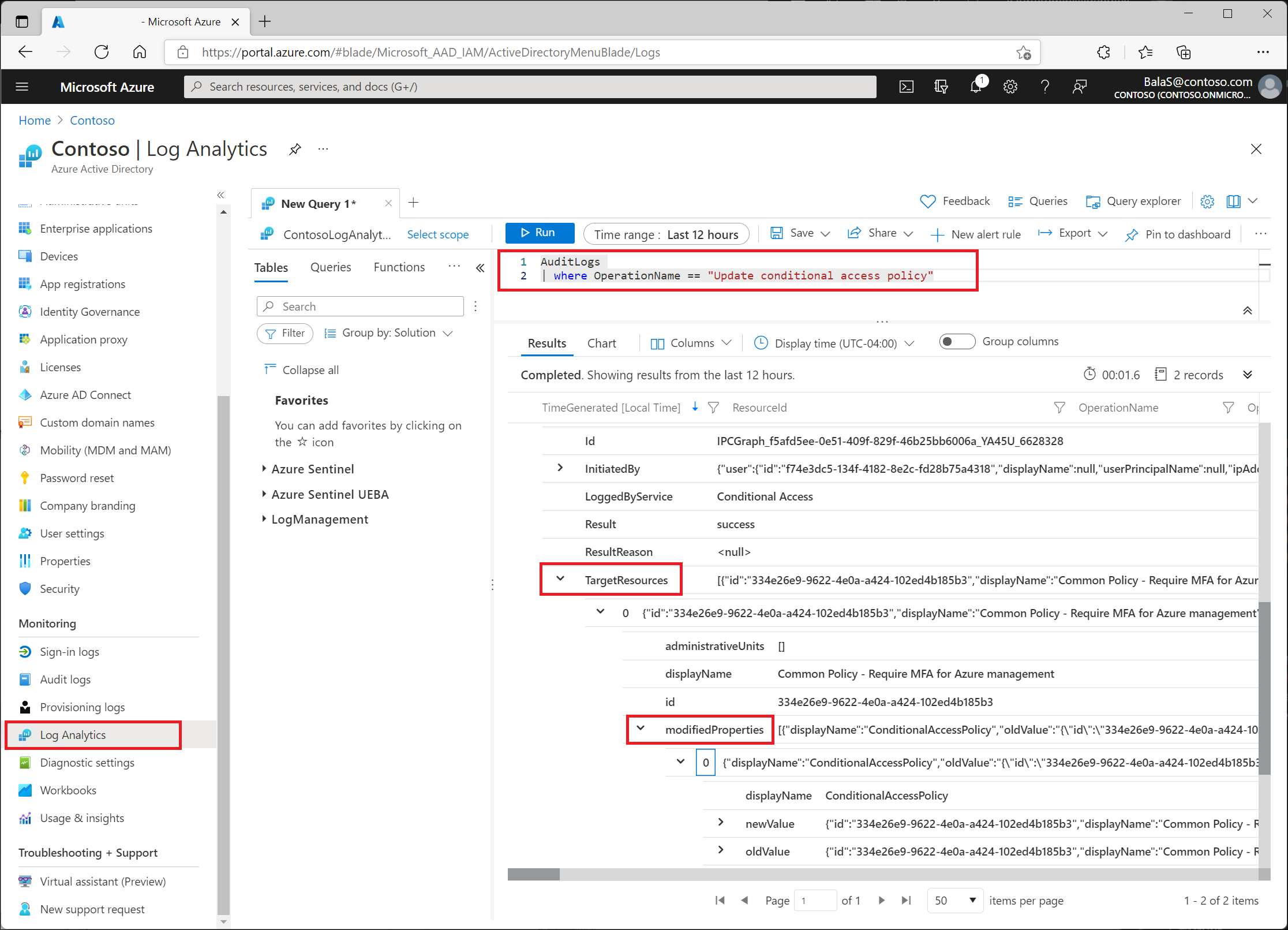

Använda Log Analytics

Med Log Analytics kan organisationer köra frågor mot data med hjälp av inbyggda frågor eller anpassade Kusto-frågor. Mer information finns i Kom igång med loggfrågor i Azure Monitor.

När aktiverad hittar du åtkomst till Log Analytics i >>Log Analytics. Den tabell som är mest intressant för administratörer för villkorlig åtkomst är AuditLogs.

AuditLogs

| where OperationName == "Update Conditional Access policy"

Ändringar finns under TargetResources>modifiedProperties.

Läsa värdena

De gamla och nya värdena från granskningsloggen och Log Analytics är i JSON-format. Jämför de två värdena för att se ändringarna i principen.

Gammalt principexempel:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

"a0d3eb5b-6cbe-472b-a960-0baacbd02b51"

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:40.781994+00:00",

"state": "enabled"

}

Uppdaterat principexempel:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:54.9739405+00:00",

"state": "enabled"

}

I föregående exempel innehåller den uppdaterade principen inte användningsvillkor i beviljandekontroller.