Använda inloggningsloggarna för att granska händelser för multifaktorautentisering i Microsoft Entra

Om du vill granska och förstå microsoft entra-multifaktorautentiseringshändelser kan du använda inloggningsloggarna för Microsoft Entra. Den här rapporten visar autentiseringsinformation för händelser när en användare uppmanas till multifaktorautentisering och om några principer för villkorsstyrd åtkomst användes. Detaljerad information om inloggningsloggarna finns i översikt över inloggningsaktivitetsrapporter i Microsoft Entra-ID.

Visa inloggningsloggarna för Microsoft Entra

Inloggningsloggarna ger dig information om användningen av hanterade program och användarinloggningsaktiviteter, som innehåller information om användning av multifaktorautentisering. MFA-data ger dig insikter om hur MFA fungerar i din organisation. Den besvarar frågor som:

- Utmanades inloggningen med MFA?

- Hur slutförde användaren MFA?

- Vilka autentiseringsmetoder användes under en inloggning?

- Varför kunde användaren inte slutföra MFA?

- Hur många användare utmanas för MFA?

- Hur många användare kan inte slutföra MFA-utmaningen?

- Vilka är de vanliga MFA-problem som slutanvändarna stöter på?

Slutför följande steg för att visa rapporten för inloggningsaktivitet i Administrationscenter för Microsoft Entra. Du kan också ställa frågor mot data med hjälp av rapporterings-API:et .

Logga in på Microsoft Entra-administrationscentret som minst en autentiseringspolicyadministratör.

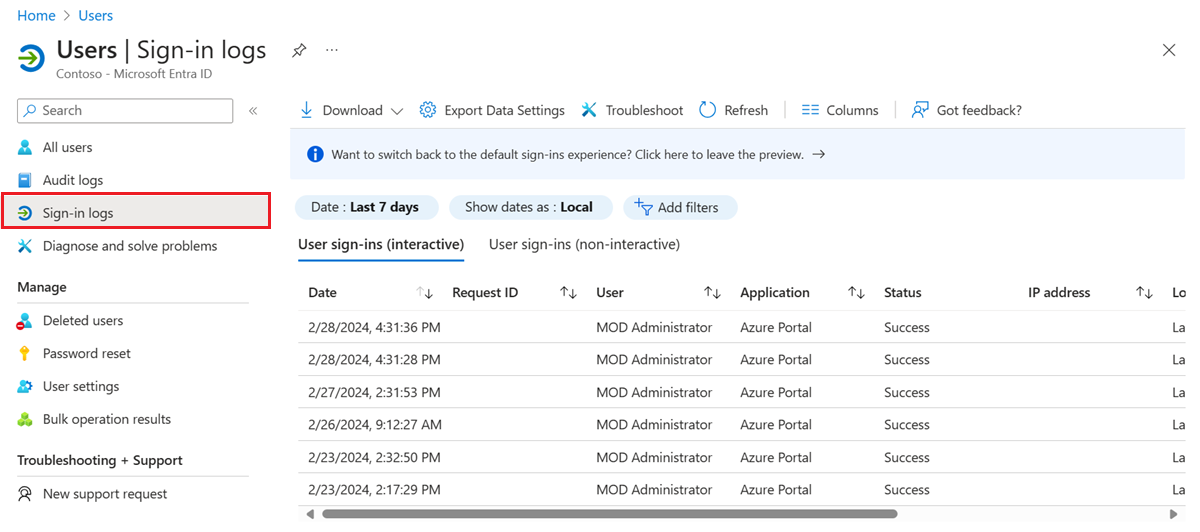

Bläddra till Identitet> välj sedan Användare>Alla användare på menyn till vänster.

På menyn till vänster väljer du Inloggningsloggar.

En lista över inloggningshändelser visas, inklusive status. Du kan välja en händelse för att visa mer information.

Fliken villkorlig åtkomst i händelseinformationen visar vilken princip som utlöste MFA-prompten.

Om det är tillgängligt visas autentiseringen, till exempel textmeddelande, Microsoft Authenticator-appavisering eller telefonsamtal.

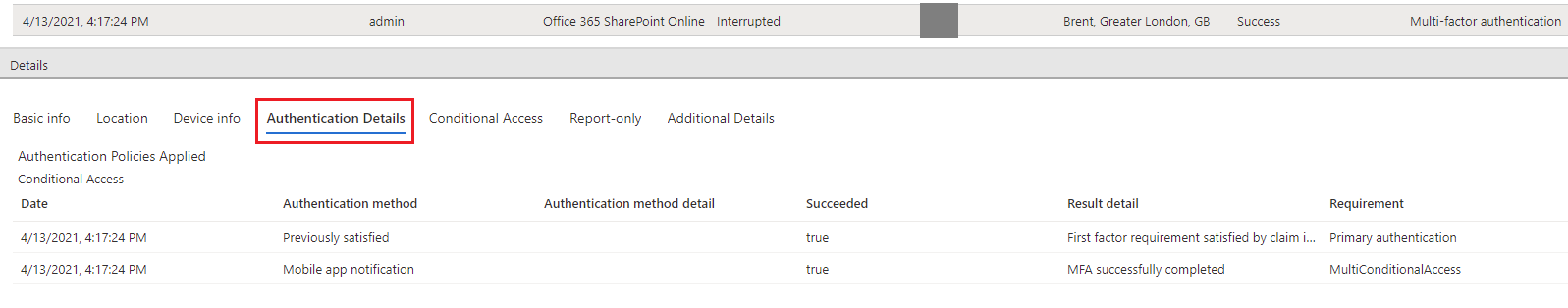

Fliken autentiseringsinformation innehåller följande information för varje autentiseringsförsök:

- En lista över autentiseringsprinciper som tillämpas (till exempel villkorsstyrd åtkomst, MFA per användare, standardinställningar för säkerhet)

- Sekvensen med autentiseringsmetoder som används för inloggning

- Om autentiseringsförsöket lyckades eller inte

- Information om varför autentiseringsförsöket lyckades eller misslyckades

Med den här informationen kan administratörer felsöka varje steg i en användares inloggning och spåra:

- Volym av inloggningar som skyddas av multifaktorautentisering

- Användnings- och framgångsfrekvenser för varje autentiseringsmetod

- Användning av lösenordslösa autentiseringsmetoder (till exempel lösenordslös telefoninloggning, FIDO2 och Windows Hello för företag)

- Hur ofta autentiseringskraven uppfylls av tokenanspråk (där användarna inte uppmanas att ange ett lösenord interaktivt, ange ett SMS OTP och så vidare)

När du visar inloggningsloggarna väljer du fliken autentiseringsinformation:

Obs

OATH-verifieringskod loggas som autentiseringsmetod för både OATH-maskinvaru- och programvarutoken (till exempel Microsoft Authenticator-appen).

Viktig

Fliken autentiseringsinformation kan inledningsvis visa ofullständiga eller felaktiga data tills logginformationen är helt aggregerad. Kända exempel är:

- Ett påstående uppfyllt av i meddelandet för token visas felaktigt när inloggningshändelser loggas inledningsvis.

- Raden primär autentisering loggas inte från början.

Följande information visas i fönstret autentiseringsinformation för en inloggningshändelse som visar om MFA-begäran uppfylldes eller nekades:

Om MFA uppfylldes innehåller den här kolumnen mer information om hur MFA uppfylldes.

- slutförts i molnet

- har upphört att gälla på grund av de policys som har konfigurerats för hyresgästen

- registrering efterfrågas

- uppfylls av anspråk i token

- uppfylls av ett anspråk som tillhandahålls av en extern leverantör

- uppfylls av säker autentisering

- hoppades över när flödet som tränades var Inloggningsflödet för Windows-koordinatorn

- Utgått på grund av applösenord

- hoppa över på grund av platsläge

- hoppade över på grund av registrerad enhet

- hoppades över på grund av ihågkomna enheter

- Framgångsrikt slutfört

Om MFA nekades skulle den här kolumnen ange orsaken till avslag.

- pågående autentisering

- duplicerat autentiseringsförsök

- har angett felaktig kod för många gånger

- ogiltig autentisering

- ogiltig verifieringskod för mobilappar

- FELKONFIGURERING

- telefonsamtalet gick till röstbrevlådan

- telefonnumret har ett ogiltigt format

- tjänstfel

- det går inte att nå användarens telefon

- det går inte att skicka mobilappmeddelandet till enheten

- det går inte att skicka mobilappmeddelandet

- användaren avböjde autentiseringen

- användaren svarade inte på aviseringar om mobilappar

- användaren inte har några verifieringsmetoder registrerade

- användaren angav felaktig kod

- användaren angav felaktig PIN-kod

- användaren hängde upp telefonsamtalet utan att lyckas med autentiseringen

- användaren är blockerad

- användaren har aldrig angett verifieringskoden

- användaren hittades inte

- verifieringskod som redan används en gång

PowerShell-rapportering om användare som registrerats för MFA

Kontrollera först att du har Installera Microsoft Graph PowerShell SDK installerat.

Identifiera användare som har registrerat sig för MFA med hjälp av PowerShell som följer. Den här uppsättningen kommandon utesluter inaktiverade användare eftersom dessa konton inte kan autentisera mot Microsoft Entra-ID:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifiera användare som inte är registrerade för MFA genom att köra följande PowerShell-kommandon. Den här uppsättningen kommandon utesluter inaktiverade användare eftersom dessa konton inte kan autentisera mot Microsoft Entra-ID:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifiera användare och utdatametoder som registrerats:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Ytterligare MFA-rapporter

Följande ytterligare information och rapporter är tillgängliga för MFA-händelser, inklusive de för MFA Server:

| Rapport | Plats | Beskrivning |

|---|---|---|

| Blockerad användarhistorik | Microsoft Entra ID > Security > MFA > Blockera/avblockera användare | Visar historiken för begäranden om att blockera eller avblockera användare. |

| Användning för lokala komponenter | Microsoft Entra ID > Säkerhet > MFA > Aktivitetsrapport | Innehåller information om den övergripande användningen för MFA Server. NPS-tillägget och AD FS-loggar för moln-MFA-aktivitet ingår nu i inloggningsloggaroch publiceras inte längre i den här rapporten. |

| Förbikopplad användarhistorik | Microsoft Entra ID > Security > MFA > engångsundantag | Innehåller en historik över MFA Server-begäranden om att kringgå MFA för en användare. |

| Serverstatus | Microsoft Entra ID > Security > MFA > Server-status | Visar status för MFA-servrar som är associerade med ditt konto. |

Cloudbaserade MFA-inloggningshändelser från en lokal AD FS-adapter eller NPS-tillägg kommer inte att ha alla fält i inloggningsloggarna ifyllda på grund av den begränsade mängd data som returneras av den lokala komponenten. Du kan identifiera dessa händelser med hjälp av resourceID adfs eller radie i händelseegenskaperna. De omfattar:

- resultatsignatur

- appID

- enhetsdetalj

- tillstånd för villkorlig åtkomst

- autentiseringskontext

- ärInteraktiv

- tokenutgivarensNamn

- riskdetalj, risknivå aggregerad, risknivå under inloggning, risktillstånd, riskhändelsetyper, riskhändelsetyper_v2

- autentiseringsprotokoll

- incomingTokenType

Organisationer som kör den senaste versionen av NPS-tillägget eller använder Microsoft Entra Connect Health kommer att ha IP-adress för plats i händelser.

Nästa steg

Den här artikeln innehåller en översikt över inloggningsaktivitetsrapporten. Mer detaljerad information om vad den här rapporten innehåller finns i inloggningsaktivitetsrapporter i Microsoft Entra-ID.