Så här hanterar du OATH-maskinvarutoken i Microsoft Entra-ID (förhandsversion)

Det här avsnittet beskriver hur du hanterar maskinvaruedentoken i Microsoft Entra-ID, inklusive Microsoft Graph-API:er som du kan använda för att ladda upp, aktivera och tilldela maskinvaru-OATH-token.

Aktivera OATH-maskinvarutoken i principen Autentiseringsmetoder

Du kan visa och aktivera OATH-maskinvarutoken i principen Autentiseringsmetoder med hjälp av Microsoft Graph-API:er eller administrationscentret för Microsoft Entra.

Så här visar du principstatus för oath-maskinvarutoken med hjälp av API:erna:

GET https://graph.microsoft.com/beta/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/hardwareOathAktivera principen för oath-token för maskinvara med hjälp av API:erna.

PATCH https://graph.microsoft.com/beta/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/hardwareOathI begärandetexten lägger du till:

{ "state": "enabled" }

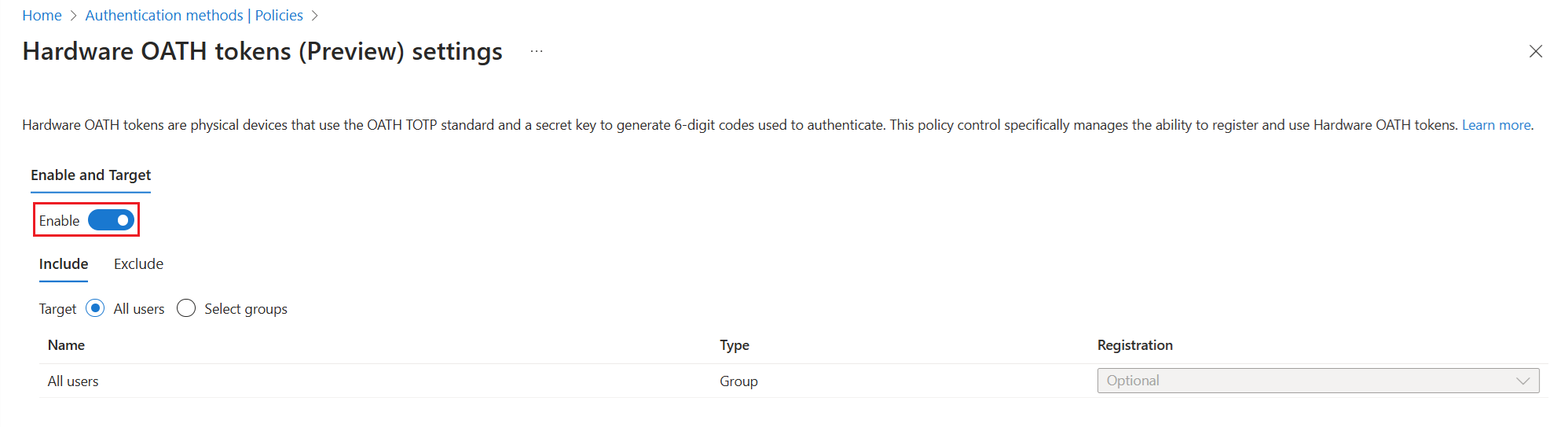

Så här aktiverar du OATH-maskinvarutoken i administrationscentret för Microsoft Entra:

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

Bläddra till >

Välj Aktivera, välj vilka grupper av användare som ska ingå i principen och välj Spara.

Vi rekommenderar att du migrerar till principen Autentiseringsmetoder för att hantera maskinvaru-OATH-token. Om du aktiverar OATH-token i den äldre MFA-principen bläddrar du till principen i administrationscentret för Microsoft Entra som administratör för autentiseringsprincip: >Ytterligare molnbaserade inställningar för multifaktorautentisering. Avmarkera kryssrutan för Verifieringskod från mobilapp eller maskinvarutoken.

Scenario: Administratör skapar, tilldelar och aktiverar en OATH-maskinvarutoken

Det här scenariot beskriver hur du skapar, tilldelar och aktiverar en OATH-maskinvarutoken som administratör, inklusive nödvändiga API-anrop och verifieringssteg.

Kommentar

Det kan finnas upp till 20 minuters fördröjning för principspridningen. Tillåt att principen uppdateras en timme innan användarna kan logga in med sin maskinvaru-OATH-token och se den i sin säkerhetsinformation.

Nu ska vi titta på ett exempel där en administratör för autentiseringsprinciper skapar en token och tilldelar den till en användare. Du kan tillåta tilldelning utan aktivering.

För brödtexten i POST i det här exemplet hittar du serialNumber från enheten och secretKey levereras till dig.

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "C2dE3fH4iJ5kL6mN7oP1qR2sT3uV4w",

"timeIntervalInSeconds": 30,

"assignTo": {"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"}

}

Svaret innehåller token-ID:t och användar-ID:t som token har tilldelats till:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#directory/authenticationMethodDevices/hardwareOathDevices/$entity",

"id": "3dee0e53-f50f-43ef-85c0-b44689f2d66d",

"displayName": null,

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": null,

"timeIntervalInSeconds": 30,

"status": "available",

"lastUsedDateTime": null,

"hashFunction": "hmacsha1",

"assignedTo": {

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"displayName": "Test User"

}

}

Så här kan administratören för autentiseringsprinciper aktivera token. Ersätt verifieringskoden i begärandetexten med koden från din maskinvaru-OATH-token.

POST https://graph.microsoft.com/beta/users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee/authentication/hardwareOathMethods/3dee0e53-f50f-43ef-85c0-b44689f2d66d/activate

{

"verificationCode" : "903809"

}

Om du vill verifiera att token är aktiverad loggar du in på Säkerhetsinformation som testanvändare. Om du uppmanas att godkänna en inloggningsbegäran från Microsoft Authenticator väljer du Använd en verifieringskod.

Du kan HÄMTA för att visa token:

GET https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

I det här exemplet skapas en enda token:

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

I begärandetexten lägger du till:

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "abcdef2234567abcdef2234567",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

}

Svaret innehåller token-ID:t.

#### Response

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#directory/authenticationMethodDevices/hardwareOathDevices/$entity",

"id": "3dee0e53-f50f-43ef-85c0-b44689f2d66d",

"displayName": null,

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": null,

"timeIntervalInSeconds": 30,

"status": "available",

"lastUsedDateTime": null,

"hashFunction": "hmacsha1",

"assignedTo": null

}

Administratörer för autentiseringsprinciper eller en slutanvändare kan ta bort tilldelningen av en token:

DELETE https://graph.microsoft.com/beta/users/66aa66aa-bb77-cc88-dd99-00ee00ee00ee/authentication/hardwareoathmethods/6c0272a7-8a5e-490c-bc45-9fe7a42fc4e0

Det här exemplet visar hur du tar bort en token med token-ID 3dee0e53-f50f-43ef-85c0-b44689f2d66d:

DELETE https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices/3dee0e53-f50f-43ef-85c0-b44689f2d66d

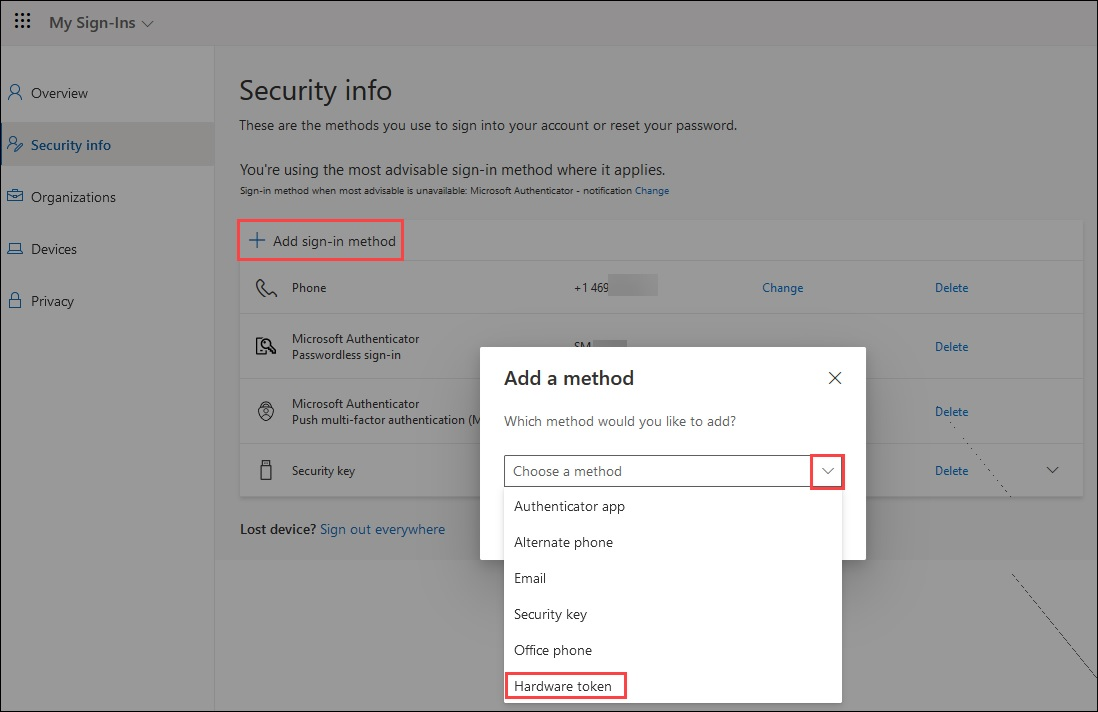

Scenario: Administratör skapar och tilldelar en OATH-maskinvarutoken som en användare aktiverar

I det här scenariot skapar och tilldelar en administratör för autentiseringsprinciper en token, och sedan kan en användare aktivera den på sidan Säkerhetsinformation eller med hjälp av Microsoft Graph Explorer. När du tilldelar en token kan du dela steg för användaren att logga in på Säkerhetsinformation för att aktivera sin token. De kan välja Lägg till inloggningsmetod>Maskinvarutoken. De måste ange serienumret för maskinvarutoken, som vanligtvis finns på enhetens baksida.

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "C2dE3fH4iJ5kL6mN7oP1qR2sT3uV4w",

"timeIntervalInSeconds": 30,

"assignTo": {"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"}

}

Svaret innehåller ett ID-värde för varje token. En autentiseringsadministratör kan tilldela token till en användare:

POST https://graph.microsoft.com/beta/users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee/authentication/hardwareOathMethods

{

"device":

{

"id": "6c0272a7-8a5e-490c-bc45-9fe7a42fc4e0"

}

}

Här följer steg som en användare kan följa för att självaktivering av sin maskinvaru-OATH-token i Säkerhetsinformation:

Logga in på Säkerhetsinformation.

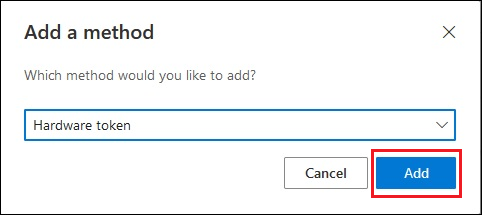

Välj Lägg till inloggningsmetod och välj Maskinvarutoken.

När du har valt Maskinvarutokenväljer du Lägg till.

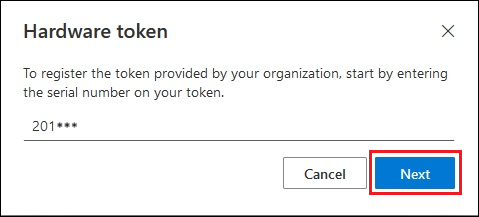

Kontrollera baksidan av enheten för serienumret, ange det och välj Nästa.

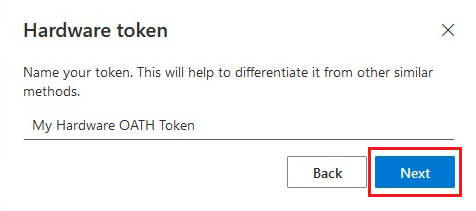

Skapa ett eget namn som hjälper dig att välja den här metoden för att slutföra multifaktorautentisering och välj Nästa.

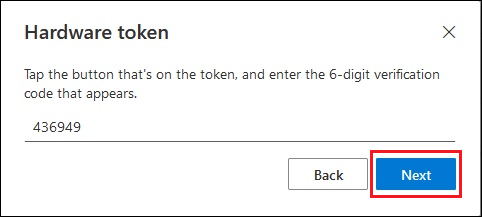

Ange den slumpmässiga verifieringskod som visas när du trycker på knappen på enheten. För en token som uppdaterar koden var 30:e sekund måste du ange koden och välja Nästa inom en minut. För en token som uppdateras var 60:e sekund har du två minuter på dig.

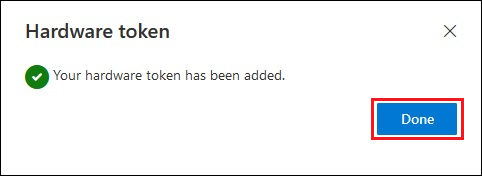

När du ser att OATH-maskinvarutoken har lagts till väljer du Klart.

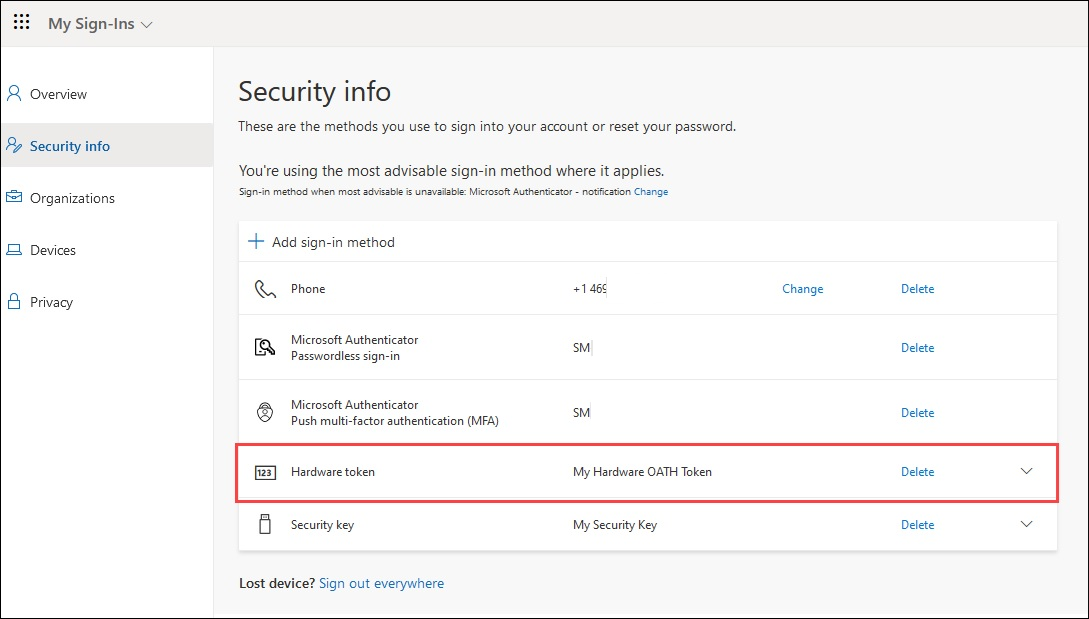

Oath-maskinvarutoken visas i listan över tillgängliga autentiseringsmetoder.

Här följer steg som användarna kan följa för att självaktivering av sin MASKINVARU-OATH-token med hjälp av Graph Explorer.

Öppna Microsoft Graph Explorer, logga in och godkänn de behörigheter som krävs.

Kontrollera att du har de behörigheter som krävs. För att en användare ska kunna utföra API-åtgärderna med självbetjäning krävs administratörsmedgivande för

Directory.Read.All,User.Read.AllochUser.ReadWrite.All.Hämta en lista över maskinvaru-OATH-token som har tilldelats till ditt konto, men som ännu inte har aktiverats.

GET https://graph.microsoft.com/beta/me/authentication/hardwareOathMethodsKopiera id:t för tokenenheten och lägg till det i slutet av URL:en följt av /activate. Du måste ange verifieringskoden i begärandetexten och skicka POST-anropet innan koden ändras.

POST https://graph.microsoft.com/beta/me/authentication/hardwareOathMethods/b65fd538-b75e-4c88-bd08-682c9ce98eca/activateBegärandetext:

{ "verificationCode": "988659" }

Scenario: Administratör skapar flera OATH-maskinvarutoken som användarna själv tilldelar och aktiverar

I det här scenariot skapar en autentiseringsadministratör token utan tilldelning och användarna tilldelar och aktiverar token själv. Du kan ladda upp nya token till klientorganisationen i bulk. Användare kan logga in på Säkerhetsinformation för att aktivera sin token. De kan välja Lägg till inloggningsmetod>Maskinvarutoken. De måste ange serienumret för maskinvarutoken, som vanligtvis finns på enhetens baksida.

För större säkerhet om att token endast aktiveras av en viss användare kan du tilldela token till användaren och skicka enheten till dem för självaktivering.

PATCH https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"@context":"#$delta",

"value": [

{

"@contentId": "1",

"serialNumber": "GALT11420108",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "abcdef2234567abcdef2234567",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

},

{

"@contentId": "2",

"serialNumber": "GALT11420112",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "2234567abcdef2234567abcdef",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

}

]

}

Felsöka problem med oath-token för maskinvara

Det här avsnittet beskriver vanliga

Användaren har två token med samma serienummer

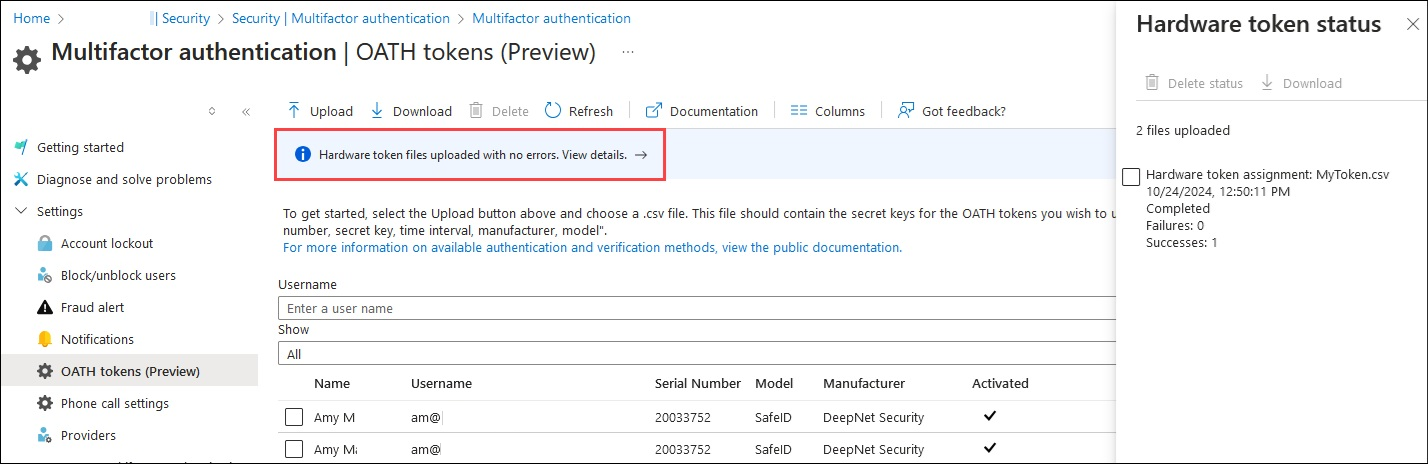

En användare kan ha två instanser av samma oath-maskinvarutoken registrerad som autentiseringsmetoder. Detta inträffar om den äldre token inte tas bort från OATH-token (förhandsversion) i administrationscentret för Microsoft Entra när den har laddats upp med hjälp av Microsoft Graph.

När detta inträffar visas båda instanserna av token som registrerade för användaren:

GET https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethods

Båda instanserna av token visas också i OATH-token (förhandsversion) i administrationscentret för Microsoft Entra:

För att identifiera och ta bort den äldre token.

Visa en lista över alla OATH-maskinvarutoken för användaren.

GET https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethodsLeta reda på ID:t för båda token och kopiera serialNumber för dubbletttoken.

Identifiera den äldre token. Endast en token returneras i svaret från följande kommando. Den token skapades med hjälp av Microsoft Graph.

GET https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices?$filter=serialNumber eq '20033752'Ta bort den äldre tokentilldelningen från användaren. Nu när du känner till ID:t för den nya token kan du identifiera ID:t för den äldre token från listan som returnerades i steg 1. Skapa URL:en med det äldre token-ID :t.

DELETE https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethods/{legacyHardwareOathMethodId}Ta bort den äldre token med hjälp av det äldre token-ID :t i det här anropet.

DELETE https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices/{legacyHardwareOathMethodId}

Relaterat innehåll

Läs mer om OATH-token.