Aktivera passnycklar i Authenticator

Den här artikeln innehåller steg för att aktivera och framtvinga användning av nycklar i Authenticator för Microsoft Entra-ID. Först uppdaterar du principen Autentiseringsmetoder så att användare kan registrera sig och logga in med nyckelnycklar i Authenticator. Sedan kan du använda principer för autentisering med villkorsstyrd åtkomst för att framtvinga nyckelinloggning när användare får åtkomst till en känslig resurs.

Krav

Android 14 och senare eller iOS 17 och senare.

För registrering och autentisering mellan enheter:

- Båda enheterna måste ha Bluetooth aktiverat.

- Internetanslutning till dessa två slutpunkter måste tillåtas i din organisation:

https://cable.ua5v.comhttps://cable.auth.com

Anteckning

Användare kan inte använda registrering mellan enheter om du aktiverar attestering.

Mer information om FIDO2-stöd finns i Support för FIDO2-autentisering med Microsoft Entra ID.

Aktivera lösenordsnycklar i Authenticator i administrationscentret

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

Bläddra till Skydd>Autentiseringsmetoder>Policy för autentiseringsmetod.

Under metoden Passkey (FIDO2) väljer du Alla användare eller Lägg till grupper för att välja specifika grupper. Endast säkerhetsgrupper stöds.

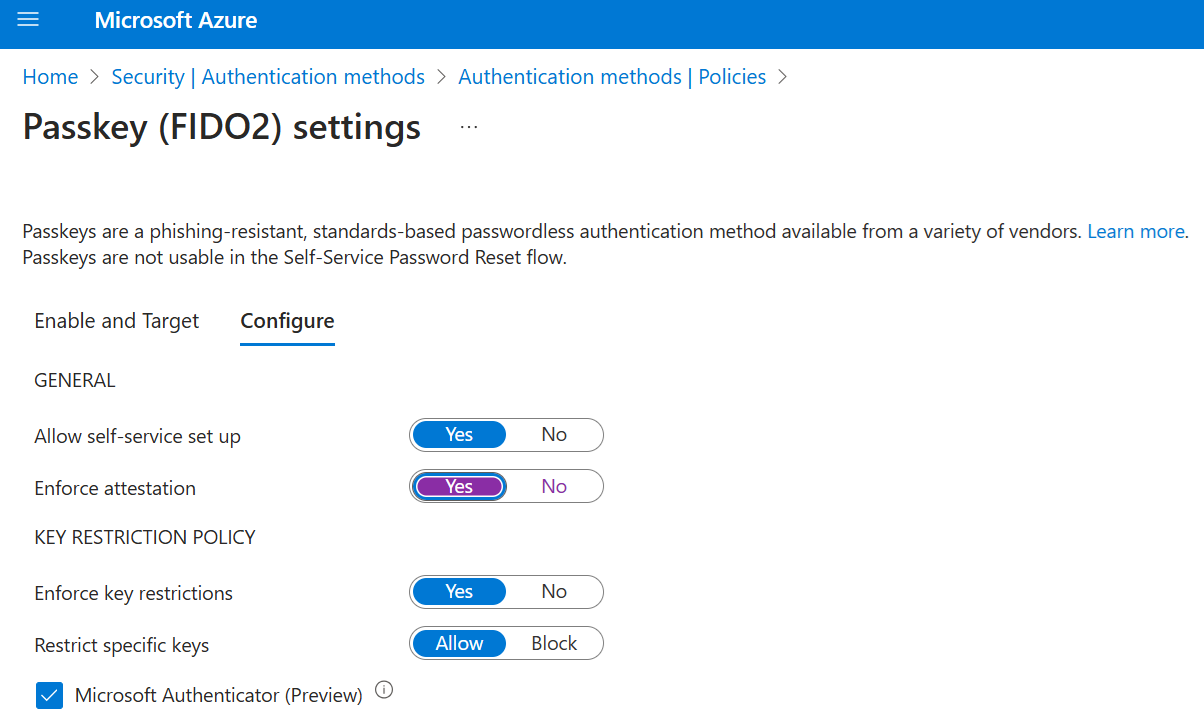

På fliken Konfigurera :

Ställ in Tillåt självbetjäning på Ja. Om den är inställd på Nejkan användarna inte registrera en nyckel med hjälp av Säkerhetsinformation, även om nyckelnycklar (FIDO2) är aktiverade av principen Autentiseringsmetoder.

Ange Framtvinga attestering till Ja eller Nej.

När attestering är aktiverad i policyn för passnyckel (FIDO2) försöker Microsoft Entra ID verifiera legitimiteten hos den passnyckel som skapas. När användaren registrerar en nyckel i Authenticator kontrollerar att den legitima Authenticator-appen har skapat nyckeln med hjälp av Apple- och Google-tjänster. Här är mer information:

iOS: Authenticator attestation använder tjänsten iOS App Attest för att säkerställa autentiseringsappens legitimitet innan nyckeln registreras.

Android:

- För Play Integrity-attestering använder autentiseringsattesteringen Play Integrity API för att säkerställa autentiseringsappens legitimitet innan lösenordsnyckeln registreras.

- För nyckelattestering använder autentiserarens attestering nyckelattestering av Android för att verifiera att lösenordet som registreras är maskinvarubaserat.

Kommentar

För både iOS och Android förlitar sig Authenticator-attesteringen på Apple- och Google-tjänster för att verifiera äktheten hos Authenticator-appen. Tung tjänstanvändning kan göra att nyckelregistreringen misslyckas och användarna kan behöva försöka igen. Om Apple- och Google-tjänsterna är nere blockerar Authenticator-attesteringen registrering som kräver attestering tills tjänsterna återställs. Information om hur du övervakar statusen för Google Play-integritetstjänsten finns i Instrumentpanelen för Google Play-status. Information om hur du övervakar status för iOS App Attest-tjänsten finns i Systemstatus.

Anteckning

Användare kan bara registrera attesterade nyckelnycklar direkt i Authenticator-appen. Registreringsflöden mellan enheter stöder inte registrering av attesterade lösenord.

Nyckelbegränsningar ange användbarheten för specifika nyckelnycklar för både registrering och autentisering. Du kan ange Framtvinga nyckelbegränsningar till Inga så att användarna kan registrera nycklar som stöds, inklusive registrering av nycklar direkt i Authenticator-appen.

Du kan ställa in Framtvinga nyckelbegränsningar till Ja för att endast tillåta eller blockera vissa lösenord, identifierade av deras AAGUID. Fram till mitten av februari kräver säkerhetsinformation att den här inställningen anges till Ja så att användarna kan välja nyckel i Authenticator och gå igenom ett dedikerat registreringsflöde för autentiseringsnycklar. Om du väljer Ingenkan användare som navigerar till SecurityInfo fortfarande lägga till en nyckel i Authenticator genom att välja metoden Säkerhetsnyckel eller nyckel, beroende på operativsystem och webbläsare. Vi förväntar oss dock inte att många användare ska identifiera och använda den metoden.

Om du tillämpar nyckelbegränsningar och redan har aktiv nyckelanvändning bör du samla in AAGUID:erna för de nyckelnycklar som används idag. Du kan använda ett PowerShell-skript för att hitta AAGUID:er som används i din klientorganisation. Mer information finns i Hitta AAGUID:er.

Om du anger Begränsa specifika nycklar till Tillåtväljer du Microsoft Authenticator för att automatiskt lägga till Authenticator-appen AAGUID i listan med nyckelbegränsningar. Du kan också lägga till följande AAGUID:er manuellt så att användarna kan registrera nyckelnycklar i Authenticator genom att logga in i Authenticator-appen eller genom att gå igenom ett guidat flöde på Säkerhetsinformation:

-

Authenticator för Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Authenticator för iOS:

90a3ccdf-635c-4729-a248-9b709135078f

Om du ändrar viktiga begränsningar och tar bort en AAGUID som du tidigare tillät kan användare som tidigare registrerat en tillåten metod inte längre använda den för inloggning.

Anteckning

Om du inaktiverar nyckelbegränsningar kontrollerar du att du avmarkerar kryssrutan Microsoft Authenticator så att användarna inte uppmanas att konfigurera en nyckel i Authenticator-appen på Säkerhetsinformation.

-

Authenticator för Android:

När du har slutfört konfigurationen väljer du Spara.

Om du ser ett fel när du försöker spara ersätter du flera grupper med en enda grupp i en åtgärd och väljer sedan Spara igen.

Aktivera lösenord i Authenticator med hjälp av Graph Explorer

Förutom att använda administrationscentret för Microsoft Entra kan du även aktivera nyckelnycklar i Authenticator med hjälp av Graph Explorer. Om du har tilldelats rollen Adminstratör för autentiseringspolicy kan du uppdatera policyn för autentiseringsmetoder så att AAGUID:er för autentisering tillåts.

Så här konfigurerar du principen med hjälp av Graph Explorer:

Logga in på Graph Explorer och godkänn behörigheterna Policy.Read.All och Policy.ReadWrite.AuthenticationMethod .

Hämta policyn för autentiseringsmetoder:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Om du vill inaktivera attesteringstvingande och tillämpa nyckelbegränsningar för att endast tillåta AAGUID för Authenticator utför du en

PATCHåtgärd med hjälp av följande begärandetext:PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": true, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Kontrollera att principen för lösenord (FIDO2) har uppdaterats korrekt.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Hitta AAGUIDs

Använd GetRegisteredPasskeyAAGUIDsForAllUsers.ps1 Microsoft Graph PowerShell-skriptet för att räkna upp AAGUID:erna för alla registrerade passnycklar i klientorganisationen.

Spara brödtexten i det här skriptet i en fil med namnet GetRegisteredPasskeyAAGUIDsForAllUsers.ps1.

# Disconnect from Microsoft Graph

Disconnect-MgGraph

# Connect to Microsoft Graph with required scopes

Connect-MgGraph -Scope 'User.Read,UserAuthenticationMethod.Read,UserAuthenticationMethod.Read.All'

# Define the output file [If the script is run more than once, delete the file to avoid appending to it.]

$file = ".\AAGUIDs.txt"

# Initialize the file with a header

Set-Content -Path $file -Value '---'

# Retrieve all users

$UserArray = Get-MgBetaUser -All

# Iterate through each user

foreach ($user in $UserArray) {

# Retrieve Passkey authentication methods for the user

$fidos = Get-MgBetaUserAuthenticationFido2Method -UserId $user.Id

if ($fidos -eq $null) {

# Log and write to file if no Passkey methods are found

Write-Host "User object ID $($user.Id) has no Passkey"

Add-Content -Path $file -Value "User object ID $($user.Id) has no Passkey"

} else {

# Iterate through each Passkey method

foreach ($fido in $fidos) {

# Log and write to file the Passkey details

Write-Host "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

Add-Content -Path $file -Value "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

}

}

# Log and write a separator to file

Write-Host "==="

Add-Content -Path $file -Value "==="

}

Begränsa Bluetooth-användning till lösenkoder i Authenticator

Vissa organisationer begränsar Bluetooth-användningen, vilket omfattar användning av nyckelnycklar. I sådana fall kan organisationer tillåta lösenordsnycklar genom att tillåta Bluetooth-parkoppling uteslutande med FIDO2-autentisatorer. Mer information om hur du endast konfigurerar Bluetooth-användning för nyckelnycklar finns i Lösenord i Bluetooth-begränsade miljöer.

Ta bort en inloggningsnyckel

Om en användare tar bort en nyckel i Authenticator tas även nyckeln bort från användarens inloggningsmetoder. En administratör för autentiseringsprinciper kan också följa dessa steg för att ta bort en nyckel från användarens autentiseringsmetoder, men den tar inte bort nyckeln från Authenticator.

Logga in på Administrationscenter för Microsoft Entraoch sök efter den användare vars nyckel måste tas bort.

Välj Autentiseringsmetoder, högerklicka på Passkey, och välj Ta bort.

Om inte användaren själva initierade borttagningen av nyckeln i Authenticator måste de även ta bort nyckeln i Authenticator på enheten.

Framtvinga inloggning med nycklar i Authenticator

Om du vill få användarna att logga in med en nyckel när de får åtkomst till en känslig resurs använder du den inbyggda nätfiskeresistenta autentiseringsstyrkan eller skapar en anpassad autentiseringsstyrka genom att följa dessa steg:

Logga in på administrationscentret för Microsoft Entra som administratör för villkorsstyrd åtkomst.

Bläddra till Skydd>Autentiseringsmetoder>Autentiseringsstyrkor.

Välj Ny autentiseringsstyrka.

Ange ett beskrivande namn för din nya autentiseringsstyrka.

Du kan också ange en beskrivning.

Välj nyckelnycklar (FIDO2)och välj sedan Avancerade alternativ.

Välj Nätfiskebeständig MFA-styrka eller lägg till AAGUIDs för passnycklar i Authenticator:

-

Authenticator för Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Authenticator för iOS:

90a3ccdf-635c-4729-a248-9b709135078f

-

Authenticator för Android:

Välj Nästaoch granska principkonfigurationen.