När du ska använda en Microsoft Entra multifaktorautentiseringsprovider

Viktigt!

Från och med den 1 september 2018 kanske nya autentiseringsleverantörer inte längre skapas. Befintliga autentiseringsprovidrar kan fortsätta att användas och uppdateras, men migrering är inte längre möjligt. Multifaktorautentisering fortsätter att vara tillgänglig som en funktion i Microsoft Entra ID P1- eller P2-licenser.

Tvåstegsverifiering är tillgängligt som standard för administratörer i Microsoft Entra-ID och Microsoft 365-användare. Men om du vill dra nytta av avancerade funktioner bör du aktivera Microsoft Entra multifaktorautentisering med hjälp av villkorsstyrd åtkomst. Mer information finns i Gemensam princip för villkorlig åtkomst: Kräv MFA för alla användare.

En Microsoft Entra multifaktorautentiseringsprovider används för att dra nytta av funktioner som tillhandahålls av Microsoft Entra multifaktorautentisering för användare som inte har licenser.

Varningar relaterade till Microsoft Entra multifaktorautentiserings-SDK

Observera att SDK:et är inaktuellt och att anrop till SDK:et misslyckas efter den 14 november 2018

Vad är en MFA-provider?

Det finns två typer av autentiseringsprovidrar och skillnaden gäller hur din Azure-prenumeration debiteras. Med alternativet per autentisering räknas antalet autentiseringar som utförs mot din klientorganisation under en månad. Det här alternativet är bäst om vissa konton endast autentiseras ibland. Alternativet per användare beräknar antalet konton som är berättigade att utföra MFA, vilket är alla konton i Microsoft Entra-ID och alla aktiverade konton i MFA Server. Det här alternativet är bäst om vissa användare har licenser, men du behöver utöka MFA till fler användare utöver dina licensgränser.

Hantera MFA-providern

Du kan inte ändra användningsmodellen (per aktiverad användare eller per autentisering) när en MFA-provider har skapats.

Om du har köpt tillräckligt med licenser för att täcka alla användare som är aktiverade för MFA kan du ta bort MFA-providern helt och hållet.

Om MFA-providern inte är länkad till en Microsoft Entra-klientorganisation, eller om du länkar den nya MFA-providern till en annan Microsoft Entra-klientorganisation, överförs inte användarinställningar och konfigurationsalternativ. Dessutom måste befintliga Microsoft Entra-multifaktorautentiseringsservrar återaktiveras med aktiveringsautentiseringsuppgifter som genereras via MFA-providern.

Ta bort en autentiseringsprovider

Varning

Det finns ingen bekräftelse när du tar bort en autentiseringsprovider. Att välja Ta bort är en permanent process.

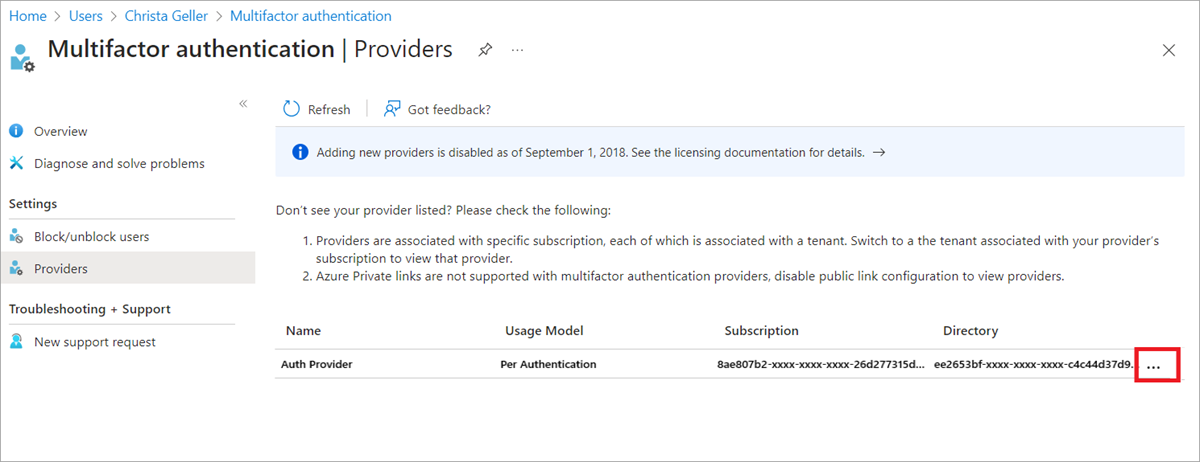

Autentiseringsprovidrar finns i administrationscentret för Microsoft Entra. Logga in som minst administratör för autentiseringsprinciper. Bläddra till Skydd>multifaktorautentiseringsprovidrar.> Klicka på de listade leverantörerna för att se information och konfigurationer som är associerade med providern.

Innan du tar bort en autentiseringsprovider bör du notera alla anpassade inställningar som konfigurerats i din provider. Bestäm vilka inställningar som ska migreras till allmänna MFA-inställningar från leverantören och slutför migreringen av dessa inställningar.

Microsoft Entra multifaktorautentisering Servrar som är länkade till leverantörer måste återaktiveras med autentiseringsuppgifter som genereras under Serverinställningar. Innan du återaktiverar måste följande filer tas bort från katalogen \Program Files\Multi-Factor Authentication Server\Data\ på Microsoft Entra multifaktorautentiseringsservrar i din miljö:

- caCert

- Cert

- groupCACert

- groupKey

- groupName

- licenseKey

- pkey

När du har bekräftat att alla inställningar har migrerats bläddrar du till Providers och väljer ellipserna ... och väljer Ta bort.

Varning

Om du tar bort en autentiseringsprovider tas all rapporteringsinformation som är associerad med providern bort. Du kanske vill spara aktivitetsrapporter innan du tar bort providern.

Kommentar

Användare med äldre versioner av Microsoft Authenticator-appen och Microsoft Entra multifaktorautentiseringsserver kan behöva registrera sin app igen.

Nästa steg

Konfigurera inställningar för multifaktorautentisering

Gemensam princip för villkorlig åtkomst: Kräv MFA för alla användare