Rubrikbaserad autentisering för enkel inloggning med programproxy och PingAccess

Microsoft samarbetade med PingAccess för att tillhandahålla fler åtkomstprogram. PingAccess ger ett annat alternativ utöver integrerad huvudbaserad enkel inloggning.

Vad är PingAccess för Microsoft Entra-ID?

Med PingAccess för Microsoft Entra-ID ger du användarna åtkomst och enkel inloggning (SSO) till program som använder rubriker för autentisering. Programproxy behandlar dessa program som alla andra, använder Microsoft Entra-ID för att autentisera åtkomst och sedan skicka trafik via anslutningstjänsten. PingAccess sitter framför programmen och översätter åtkomsttoken från Microsoft Entra-ID till en rubrik. Programmet tar sedan emot autentiseringen i det format som det kan läsa.

Användarna märker inget annat när de loggar in för att använda företagsprogram. Program fungerar fortfarande var som helst på valfri enhet. De privata nätverksanslutningarna dirigerar fjärrtrafik till alla appar utan hänsyn till deras autentiseringstyp, så att de fortfarande balanserar belastningar automatiskt.

Hur gör jag för att få åtkomst?

Du behöver en licens för PingAccess och Microsoft Entra ID. Microsoft Entra ID P1- eller P2-prenumerationer innehåller dock en grundläggande PingAccess-licens som omfattar upp till 20 program. Om du behöver publicera fler än 20 huvudbaserade program kan du köpa fler licenser från PingAccess.

Mer information finns i Microsoft Entra-utgåvor.

Publicera ditt program i Microsoft Entra

Den här artikeln beskriver stegen för att publicera ett program för första gången. Artikeln innehåller vägledning för både programproxy och PingAccess.

Kommentar

Några av instruktionerna finns på pingidentitetswebbplatsen.

Installera en privat nätverksanslutning

Den privata nätverksanslutningen är en Windows Server-tjänst som dirigerar trafik från dina fjärranslutna anställda till dina publicerade program. Mer detaljerade installationsinstruktioner finns i Självstudie: Lägga till ett lokalt program för fjärråtkomst via programproxy i Microsoft Entra-ID.

- Logga in på administrationscentret för Microsoft Entra som minst programadministratör.

- Bläddra till Programproxy för Identity>Applications>Enterprise-program.>

- Välj Ladda ned anslutningstjänsten.

- Följ installationsinstruktionerna.

Nedladdning av anslutningsappen bör automatiskt aktivera programproxy för din katalog, men om inte kan du välja Aktivera programproxy.

Lägga till ditt program i Microsoft Entra-ID med programproxy

Det finns två steg för att lägga till ditt program i Microsoft Entra-ID. Först måste du publicera ditt program med programproxy. Sedan måste du samla in information om programmet som du kan använda under PingAccess-stegen.

Publicera programmet

Publicera först programmet. Den här åtgärden omfattar:

- Lägga till ditt lokala program i Microsoft Entra-ID.

- Tilldela en användare för att testa programmet och välja huvudbaserad enkel inloggning.

- Konfigurera programmets omdirigerings-URL.

- Bevilja behörigheter för användare och andra program att använda ditt lokala program.

Så här publicerar du ditt eget lokala program:

Logga in på administrationscentret för Microsoft Entra som programadministratör.

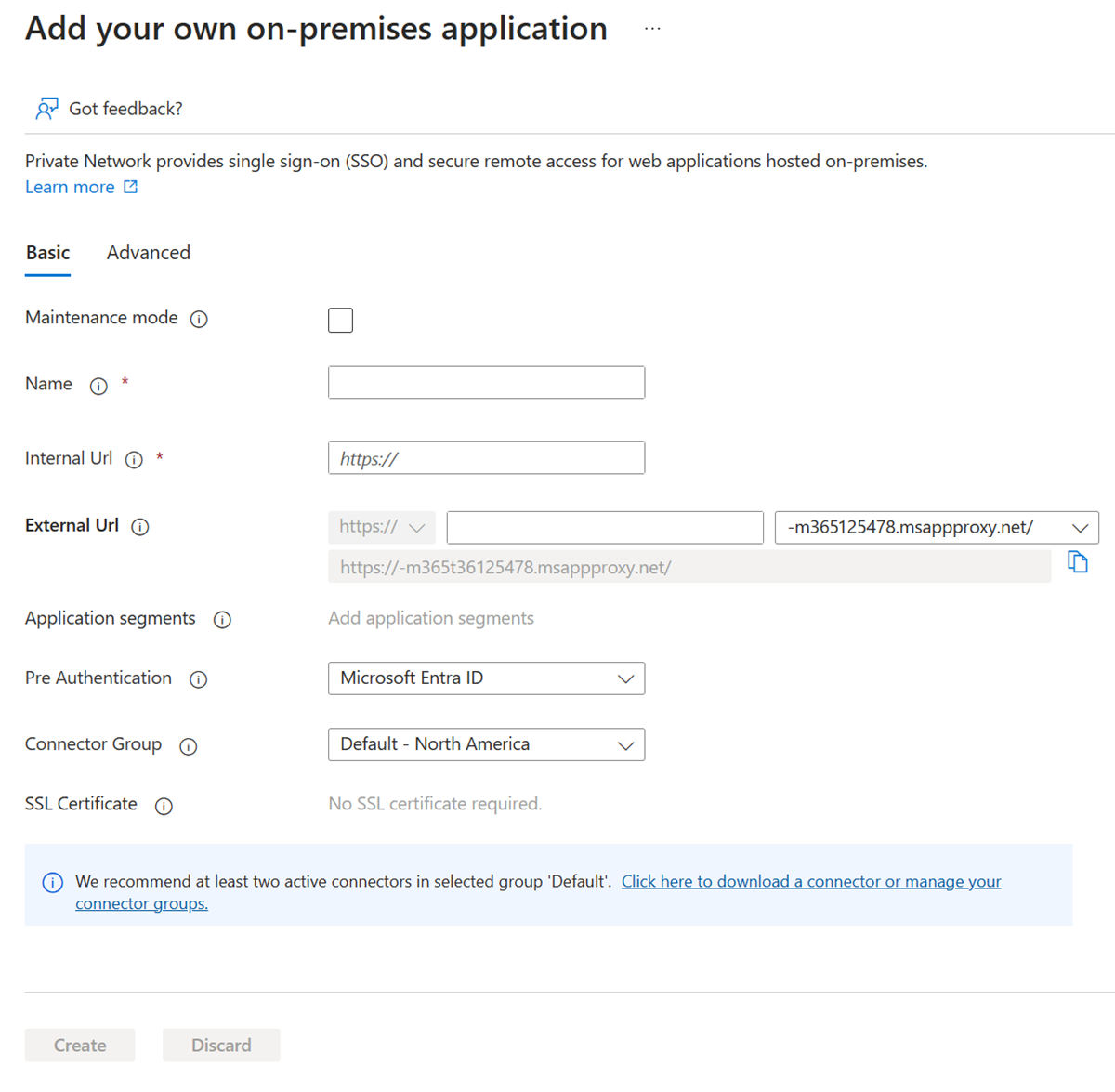

Bläddra till Företagsprogram>Nytt program>Lägg till ett lokalt program. Sidan Lägg till ditt eget lokala program visas.

Fyll i de obligatoriska fälten med information om ditt nya program. Använd vägledningen för inställningarna.

Kommentar

En mer detaljerad genomgång av det här steget finns i Lägga till en lokal app i Microsoft Entra-ID.

Intern URL: Normalt anger du den URL som tar dig till appens inloggningssida när du är i företagsnätverket. I det här scenariot måste anslutningsappen behandla PingAccess-proxyn som programmets förstasida. Använd det här formatet:

https://<host name of your PingAccess server>:<port>. Porten är 3000 som standard, men du kan konfigurera den i PingAccess.Varning

För den här typen av enkel inloggning måste den interna URL:en använda

httpsoch intehttp. Dessutom ska inga två program ha samma interna URL så att programproxyn kan upprätthålla en skillnad mellan dem.Förautentiseringsmetod: Välj Microsoft Entra-ID.

Översätt URL i rubriker: Välj Nej.

Kommentar

Om det här är ditt första program använder du port 3000 för att starta och kommer tillbaka för att uppdatera den här inställningen om du ändrar PingAccess-konfigurationen. För efterföljande program måste porten matcha lyssnaren som du har konfigurerat i PingAccess.

Markera Lägga till. Översiktssidan för det nya programmet visas.

Tilldela nu en användare för programtestning och välj huvudbaserad enkel inloggning:

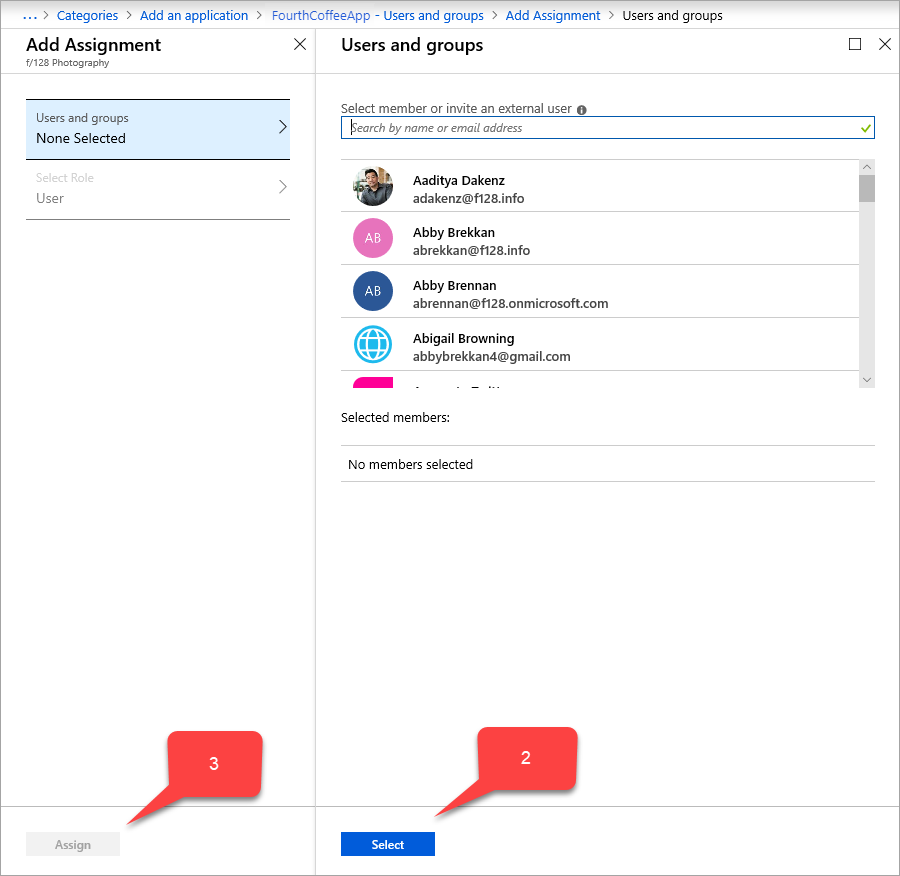

I sidofältet för programmet väljer du Användare och grupper>Lägg till användare>Användare och grupper (<Valt nummer>). En lista över användare och grupper visas som du kan välja mellan.

Välj en användare för programtestning och välj Välj. Kontrollera att det här testkontot har åtkomst till det lokala programmet.

Välj Tilldela.

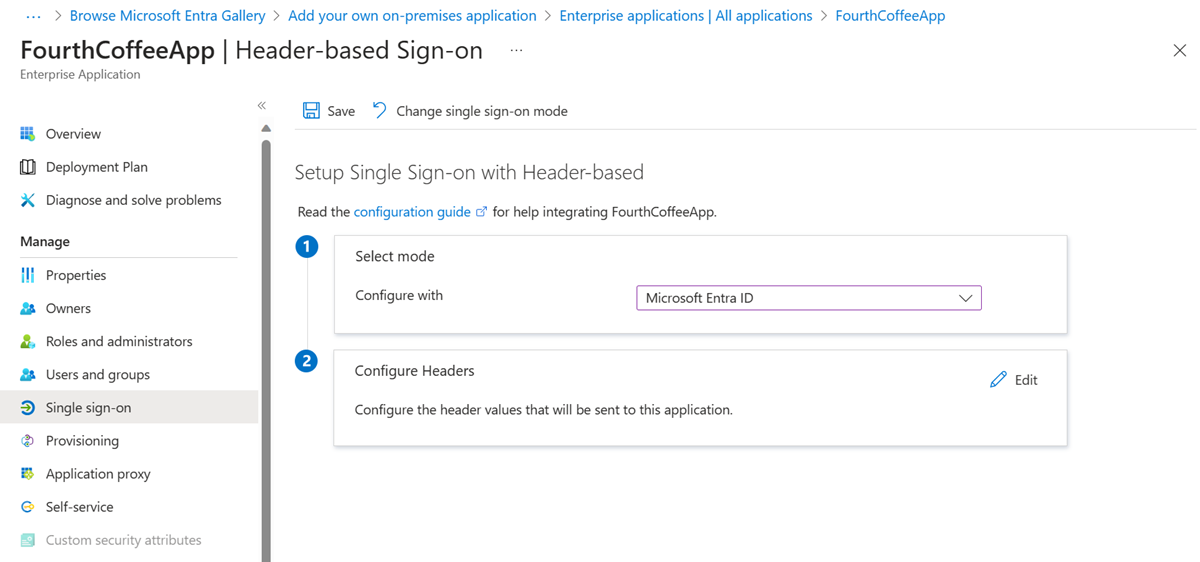

I sidofältet för programmet väljer du Enkel inloggning>Rubrikbaserad.

Dricks

Om det här är första gången du använder rubrikbaserad enkel inloggning måste du installera PingAccess. Om du vill se till att din Microsoft Entra-prenumeration automatiskt associeras med pingaccess-installationen använder du länken på den här sidan för enkel inloggning för att ladda ned PingAccess. Du kan öppna nedladdningswebbplatsen nu eller gå tillbaka till den här sidan senare.

Välj Spara.

Kontrollera sedan att omdirigerings-URL:en är inställd på din externa URL:

- Bläddra till Identitetsprogram>> Appregistreringar och välj ditt program.

- Välj länken bredvid Omdirigerings-URI :er. Länken visar mängden omdirigering av URI:er (Uniform Resource Identifiers) för webbklienter och offentliga klienter. Programnamnet <> – Autentiseringssidan visas.

- Kontrollera om den externa URL som du tilldelade ditt program tidigare finns i listan Omdirigerings-URI:er . Om den inte är det lägger du till den externa URL:en nu med hjälp av en omdirigerings-URI-typ av webb och väljer Spara.

Förutom den externa URL:en bör en auktorisera slutpunkt för Microsoft Entra-ID på den externa URL:en läggas till i listan Omdirigerings-URI:er.

https://*.msappproxy.net/pa/oidc/cb

https://*.msappproxy.net/

Konfigurera slutligen det lokala programmet så att användarna har read åtkomst och andra program har read/write åtkomst:

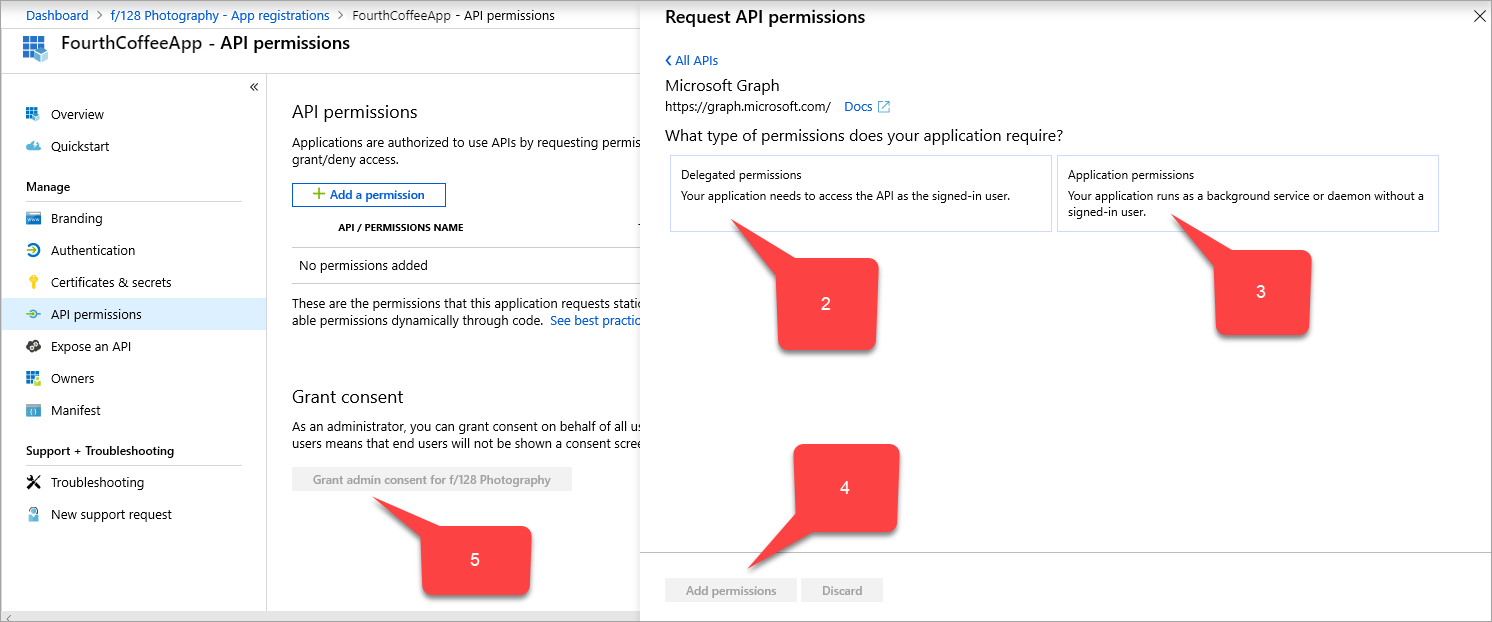

I Appregistreringar sidofältet för ditt program väljer du API-behörigheter>Lägg till en behörighet>för Microsoft API:er>Microsoft Graph. Sidan Api-behörigheter för begäran för Microsoft Graph visas, som innehåller behörigheterna för Microsoft Graph.

Välj Delegerade behörigheter>User>User.Read.

Välj Programbehörigheter>Application.ReadWrite.All.>

Välj Lägg till behörigheter.

På sidan API-behörigheter väljer du Bevilja administratörsmedgivande för <ditt katalognamn>.

Samla in information för PingAccess-stegen

Samla in tre globalt unika identifierare (GUID). Använd GUID:erna för att konfigurera programmet med PingAccess.

| Namn på Microsoft Entra-fält | Namn på PingAccess-fält | Dataformat |

|---|---|---|

| Program-ID (klient)-ID | Klient-ID | GUID |

| Katalog-ID (klientorganisation) | Utfärdare | GUID |

PingAccess key |

Klienthemlighet | Slumpmässig sträng |

Så här samlar du in den här informationen:

Bläddra till Identitetsprogram>> Appregistreringar och välj ditt program.

Bredvid värdet program-ID (klient) väljer du ikonen Kopiera till Urklipp och kopierar och sparar det. Du anger det här värdet senare som PingAccesss klient-ID.

Välj sedan ID-värdet för Katalog (klientorganisation) och välj även Kopiera till Urklipp och kopiera och spara det. Du anger det här värdet senare som PingAccesss utfärdare.

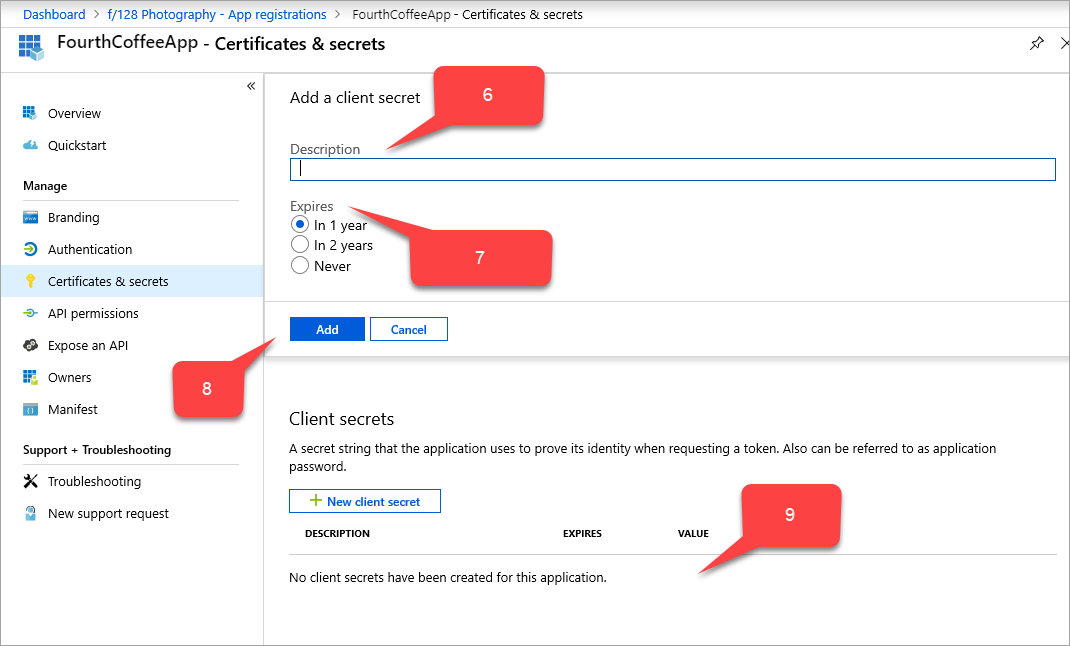

I sidofältet i Appregistreringar för ditt program väljer du Certifikat och hemligheter>Ny klienthemlighet. Sidan Lägg till en klienthemlighet visas.

I Beskrivning skriver du

PingAccess key.Under Upphör att gälla väljer du hur du ställer in PingAccess-nyckeln: Om ett år, Om 2 år eller Aldrig.

Markera Lägga till. PingAccess-nyckeln visas i tabellen med klienthemligheter med en slumpmässig sträng som fylls i automatiskt i fältet VÄRDE .

Bredvid fältet Värde för PingAccess-nyckeln väljer du ikonen Kopiera till Urklipp och kopierar och sparar den. Du anger det här värdet senare som PingAccesss klienthemlighet.

Uppdatera fältet acceptMappedClaims :

- Logga in på administrationscentret för Microsoft Entra som minst programadministratör.

- Välj ditt användarnamn i det övre högra hörnet. Kontrollera att du är inloggad i en katalog som använder programproxy. Om du behöver ändra kataloger väljer du Växla katalog och väljer en katalog som använder programproxy.

- Bläddra till Identitetsprogram>> Appregistreringar och välj ditt program.

- Välj Manifest i sidofältet på sidan Appregistreringar för ditt program. JSON-manifestkoden för programmets registrering visas.

- Sök efter fältet

acceptMappedClaimsoch ändra värdet tillTrue. - Välj Spara.

Användning av valfria anspråk (valfritt)

Med valfria anspråk kan du lägga till standard-men-inte-inkluderad-som-standard-anspråk som varje användare och klientorganisation har. Du kan konfigurera valfria anspråk för ditt program genom att ändra programmanifestet. Mer information finns i artikeln Förstå Microsoft Entra-programmanifestet.

Exempel för att inkludera e-postadress i access_token som PingAccess förbrukar:

"optionalClaims": {

"idToken": [],

"accessToken": [

{

"name": "email",

"source": null,

"essential": false,

"additionalProperties": []

}

],

"saml2Token": []

},

Användning av anspråksmappningsprincip (valfritt)

Med anspråksmappning kan du migrera gamla lokala appar till molnet genom att lägga till fler anpassade anspråk som stöder dina Active Directory Federation Services (AD FS)-objekt (ADFS) eller användarobjekt. Mer information finns i Anpassning av anspråk.

Om du vill använda ett anpassat anspråk och inkludera fler fält i ditt program. Skapade en princip för anpassad anspråksmappning och tilldelade den till programmet.

Kommentar

Om du vill använda ett anpassat anspråk måste du också ha en anpassad princip definierad och tilldelad till programmet. Principen bör innehålla alla obligatoriska anpassade attribut.

Du kan göra principdefinitioner och tilldelningar via PowerShell eller Microsoft Graph. Om du gör dem i PowerShell kan du först behöva använda New-AzureADPolicy och sedan tilldela det till programmet med Add-AzureADServicePrincipalPolicy. Mer information finns i Principtilldelning för anspråksmappning.

Exempel:

$pol = New-AzureADPolicy -Definition @('{"ClaimsMappingPolicy":{"Version":1,"IncludeBasicClaimSet":"true", "ClaimsSchema": [{"Source":"user","ID":"employeeid","JwtClaimType":"employeeid"}]}}') -DisplayName "AdditionalClaims" -Type "ClaimsMappingPolicy"

Add-AzureADServicePrincipalPolicy -Id "<<The object Id of the Enterprise Application you published in the previous step, which requires this claim>>" -RefObjectId $pol.Id

Aktivera PingAccess för att använda anpassade anspråk

Det är valfritt att aktivera PingAccess för att använda anpassade anspråk, men krävs om du förväntar dig att programmet ska använda fler anspråk.

När du konfigurerar PingAccess i följande steg måste webbsessionen som du skapar (Inställningar-Åtkomst-Webbsessioner>>) ha begärandeprofilen avmarkerad och Uppdatera användarattribut inställt på Nej.

Ladda ned PingAccess och konfigurera ditt program

De detaljerade stegen för PingAccess-delen av det här scenariot fortsätter i dokumentationen för Ping-identitet.

Om du vill skapa en OIDC-anslutning (Microsoft Entra ID OpenID Connect) konfigurerar du en tokenprovider med det katalog-ID-värde (klientorganisation) som du kopierade från administrationscentret för Microsoft Entra. Skapa en webbsession på PingAccess. Application (client) ID Använd värdena ochPingAccess key. Konfigurera identitetsmappning och skapa en virtuell värd, plats och ett program.

Testa ditt program

Programmet är igång. Om du vill testa den öppnar du en webbläsare och navigerar till den externa URL som du skapade när du publicerade programmet i Microsoft Entra. Logga in med det testkonto som du tilldelade programmet.