Arbeta med befintliga lokala proxyservrar

Konfigurera privata Microsoft Entra-nätverksanslutningar för att använda utgående proxyservrar. Artikeln förutsätter att nätverksmiljön redan har en proxyserver.

Vi börjar med att titta på följande huvudsakliga distributionsscenarier:

- Konfigurera anslutningsappar för att kringgå dina lokala utgående proxyservrar.

- Konfigurera anslutningsappar för att använda en utgående proxy för att få åtkomst till Microsoft Entra-programproxy.

- Konfigurera med hjälp av en proxy mellan anslutningsappen och serverdelsprogrammet.

Mer information om hur anslutningsappar fungerar finns i Förstå privata Nätverksanslutningar i Microsoft Entra.

Kringgå utgående proxyservrar

Anslut orer har underliggande OS-komponenter som gör utgående begäranden. Dessa komponenter försöker automatiskt hitta en proxyserver i nätverket med hjälp av Web Proxy Auto-Discovery (WPAD).

OS-komponenterna försöker hitta en proxyserver genom att utföra en DNS-sökning (Domain Name System) för wpad.domainsuffix. Om sökningen matchar i DNS görs sedan en HTTP-begäran till IP-adressen (Internet Protocol) för wpad.dat. Den här begäran blir proxykonfigurationsskriptet i din miljö. Anslutningsappen använder det här skriptet för att välja en utgående proxyserver. Anslutningstrafiken kan dock fortsätta att misslyckas eftersom det krävs fler konfigurationsinställningar för proxyn.

Du kan konfigurera anslutningsappen så att den kringgår din lokala proxy för att säkerställa att den använder direktanslutning till Microsoft Entra-programproxytjänsten. Direkta anslutningar rekommenderas eftersom de kräver mindre konfiguration. Vissa nätverksprinciper kräver dock trafik som går via en lokal proxyserver.

Om du vill inaktivera utgående proxyanvändning för anslutningsappen redigerar du C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config filen och lägger till avsnittet system.net som visas i kodexemplet:

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy enabled="false"></defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

För att säkerställa att Anslut eller Updater-tjänsten också kringgår proxyn gör du en liknande ändring i MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config filen. Den här filen finns på C:\Program Files\Microsoft Entra private network connector Updater.

Se till att göra kopior av de ursprungliga filerna om du behöver återgå till standardfilerna .config .

Använda den utgående proxyservern

Vissa miljöer kräver all utgående trafik för att gå via en utgående proxy, utan undantag. Därför är det inte ett alternativ att kringgå proxyn.

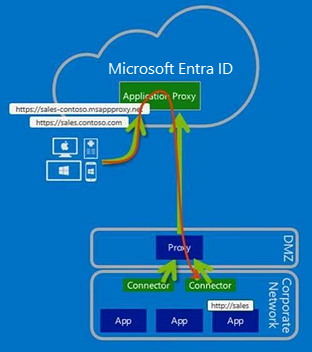

Du kan konfigurera anslutningstrafiken så att den går via den utgående proxyn, enligt följande diagram:

Eftersom du bara har utgående trafik behöver du inte konfigurera inkommande åtkomst via brandväggarna.

Kommentar

Programproxy stöder inte autentisering till andra proxyservrar. Nätverkstjänstkontona för anslutningsappen/uppdateringstjänsten bör kunna ansluta till proxyn utan att behöva autentisering.

Steg 1: Konfigurera anslutningsappen och relaterade tjänster för att gå igenom den utgående proxyn

Om WPAD är aktiverat i miljön och konfigurerats på rätt sätt identifierar anslutningsappen automatiskt den utgående proxyservern och försöker använda den. Du kan dock uttryckligen konfigurera anslutningsappen så att den går igenom en utgående proxy.

Det gör du genom att C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config redigera filen och lägga till avsnittet system.net som visas i kodexemplet. Ändra proxyserver:8080 för att återspegla ditt lokala proxyservernamn eller IP-adress och port. Värdet måste ha prefixet http:// även om du använder en IP-adress.

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy>

<proxy proxyaddress="http://proxyserver:8080" bypassonlocal="True" usesystemdefault="True"/>

</defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Konfigurera sedan tjänsten Anslut or Updater så att proxyn används genom att göra en liknande ändring i C:\Program Files\Microsoft Entra private network connector Updater\MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config filen.

Kommentar

Tjänsten Anslut or utvärderar standardProxy-konfigurationen för användning i %SystemRoot%\Microsoft.NET\Framework64\v4.0.30319\Config\machine.config, om defaultProxy inte har konfigurerats (som standard) i MicrosoftEntraPrivateNetwork Anslut orService.exe.config. Detsamma gäller för tjänsten Anslut or Updater (MicrosoftEntraPrivateNetwork Anslut orUpdaterService.exe.config).

Steg 2: Konfigurera proxyn så att trafik från anslutningsappen och relaterade tjänster kan flöda genom

Det finns fyra aspekter att tänka på vid den utgående proxyn:

- Utgående proxyregler

- Proxyautentisering

- Proxyportar

- TLS-inspektion (Transport Layer Security)

Utgående proxyregler

Tillåt åtkomst till följande webbadresser:

| webbadress | Port | Använd |

|---|---|---|

| *.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Kommunikation mellan anslutningsappen och molntjänsten för programproxy |

| crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Anslutningsappen använder dessa URL:er för att verifiera certifikat. |

| login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com |

443/HTTPS | Anslutningsprogrammet använder dessa webbadresser under registreringen. |

| ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | Anslutningsprogrammet använder dessa webbadresser under registreringen. |

Om din brandvägg eller proxy gör att du kan konfigurera DNS-tillåtna listor kan du tillåta anslutningar till *.msappproxy.net och *.servicebus.windows.net.

Om du inte kan tillåta anslutning med fullständigt domännamn (FQDN) och behöver ange IP-intervall i stället använder du följande alternativ:

- Tillåt utgående åtkomst till alla mål för anslutningsappen.

- Tillåt utgående åtkomst för anslutningsappen till alla IP-intervall för Azure-datacenter. Utmaningen med att använda listan över IP-intervall för Azure-datacenter är att de uppdateras varje vecka. Du måste införa en process för att se till att dina åtkomstregler uppdateras i enlighet med detta. Om du bara använder en delmängd av IP-adresserna bryts konfigurationen. De senaste IP-intervallen för Azure Data Center laddas ned på https://download.microsoft.com. Använd söktermen ,

Azure IP Ranges and Service Tags. Se till att välja relevant moln. Ip-intervallen för det offentliga molnet kan till exempel hittas genom att sökaAzure IP Ranges and Service Tags – Public Cloudefter . Us Government-molnet kan hittas genom att sökaAzure IP Ranges and Service Tags – US Government Cloudefter .

Proxyautentisering

Proxyautentisering stöds inte för närvarande. Vår nuvarande rekommendation är att tillåta anonym åtkomst till Internetmål via anslutningsappen.

Proxyportar

Anslutningsappen upprättar utgående TLS-baserade anslutningar med hjälp av metoden CONNECT. Den här metoden konfigurerar i princip en tunnel via den utgående proxyn. Konfigurera proxyservern så att tunneltrafik tillåts till portarna 443 och 80.

Kommentar

När Service Bus körs via HTTPS använder den port 443. Men som standard försöker Service Bus att ansluta direkt TCP (Transmission Control Protocol) och återgår endast till HTTPS om direktanslutningen misslyckas.

TLS-inspektion

Använd inte TLS-inspektion för anslutningstjänsten eftersom det orsakar problem för anslutningstrafiken. Anslutningsappen använder ett certifikat för att autentisera till programproxytjänsten och det certifikatet kan gå förlorat under TLS-inspektionen.

Konfigurera med hjälp av en proxy mellan anslutningsappen och serverdelsprogrammet

Att använda en framåtriktad proxy för kommunikationen mot serverdelsprogrammet är ett särskilt krav i vissa miljöer. Följ dessa steg för att aktivera en framåtriktad proxy:

Steg 1: Lägg till det nödvändiga registervärdet på servern

- Om du vill aktivera användning av standardproxyn lägger du till registervärdet (DWORD)

UseDefaultProxyForBackendRequests = 1till anslutningskonfigurationsregisternyckeln som finns iHKEY_LOCAL_MACHINE\Software\Microsoft\Microsoft Entra private network connector.

Steg 2: Konfigurera proxyservern manuellt med netsh-kommandot

- Aktivera grupprincipen

Make proxy settings per-machine. Grupprincipen finns i:Computer Configuration\Policies\Administrative Templates\Windows Components\Internet Explorer. Grupprincipen måste anges i stället för att principen ska anges per användare. - Kör

gpupdate /forcepå servern. Alternativt kan du starta om servern för att säkerställa att grupprincipen uppdateras. - Starta en upphöjd kommandotolk med administratörsbehörighet och ange

control inetcpl.cpl. - Konfigurera de proxyinställningar som krävs.

Inställningarna gör att anslutningsappen använder samma vidarebefordranproxy för kommunikationen till Azure och till serverdelsprogrammet. Ändra filen MicrosoftEntraPrivateNetworkConnectorService.exe.config för att ändra vidarebefordranproxyn. Konfiguration av vidarebefordran av proxy beskrivs i avsnitten Kringgå utgående proxyservrar och Använd den utgående proxyservern.

Kommentar

Det finns olika sätt att konfigurera Internetproxyn i operativsystemet. Proxyinställningar som konfigurerats via NETSH WINHTTP (kör NETSH WINHTTP SHOW PROXY för att verifiera) åsidosätter de proxyinställningar som du konfigurerade i steg 2.

Uppdateringstjänsten för anslutningsappen använder datorproxyn. Inställningen finns i MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config filen.

Felsöka problem med anslutningsproxy och problem med tjänstanslutning

Nu bör du se all trafik som flödar via proxyn. Om du har problem bör följande felsökningsinformation vara till hjälp.

Det bästa sättet att identifiera och felsöka anslutningsproblem är att ta en nätverksinsamling när anslutningstjänsten startas. Här följer några snabba tips om hur du samlar in och filtrerar nätverksspårningar.

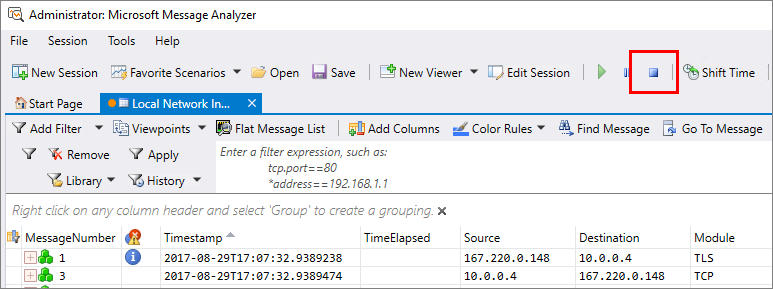

Du kan använda det övervakningsverktyg du väljer. I den här artikeln använde vi Microsoft Message Analyzer.

Kommentar

Microsoft Message Analyzer (MMA) drogs tillbaka och dess nedladdningspaket togs bort från microsoft.com webbplatser den 25 november 2019. Det finns för närvarande ingen Microsoft-ersättning för Microsoft Message Analyzer under utveckling just nu. För liknande funktioner bör du överväga att använda ett analysverktyg för nätverksprotokoll från tredje part, till exempel Wireshark.

Följande exempel är specifika för Message Analyzer, men principerna kan tillämpas på alla analysverktyg.

Ta en avbildning av anslutningstrafik

Utför följande steg för inledande felsökning:

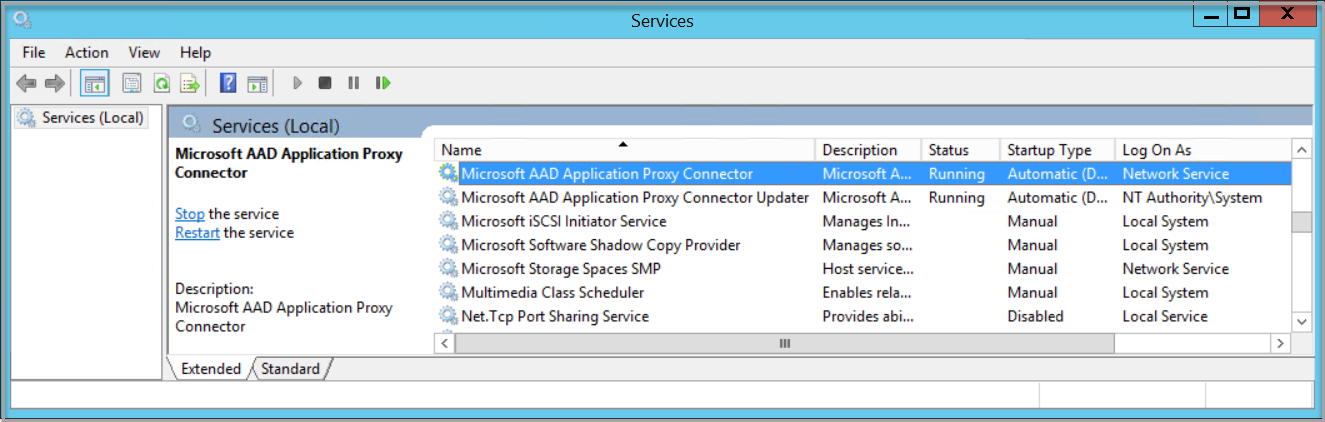

Från

services.mscstoppar du tjänsten för privata Nätverksanslutningar i Microsoft Entra.

Kör Message Analyzer som administratör.

Välj Starta lokal spårning.

Starta tjänsten för privata Nätverksanslutningar i Microsoft Entra.

Stoppa nätverksinsamlingen.

Kontrollera om anslutningstrafiken kringgår utgående proxyservrar

Om du förväntar dig att anslutningsappen ska upprätta direkta anslutningar till programproxytjänster är SynRetransmit svar på port 443 en indikation på att du har ett nätverk eller brandväggsproblem.

Använd filtret Message Analyzer för att identifiera misslyckade TCP-anslutningsförsök (Transmission Control Protocol). Ange property.TCPSynRetransmit i filterrutan och välj Använd.

Ett synkroniseringspaket (SYN) är det första paketet som skickas för att upprätta en TCP-anslutning. Om det här paketet inte returnerar något svar görs omförsöket av SYN. Du kan använda filtret för att se eventuella återöverförda SYN-paket. Sedan kan du kontrollera om dessa SYN-paket motsvarar någon anslutningsrelaterad trafik.

Kontrollera om anslutningstjänsten använder utgående proxyservrar

Om du har konfigurerat din privata nätverksanslutningstrafik för att gå igenom proxyservrarna letar du efter misslyckade https anslutningar till proxyn.

Använd filtret Message Analyzer för att identifiera misslyckade HTTPS-anslutningsförsök till proxyn. Ange (https.Request or https.Response) and tcp.port==8080 i filtret Message Analyzer och 8080 ersätt med proxytjänstens port. Välj Använd för att se filterresultatet.

Föregående filter visar bara HTTPs-begäranden och svar till/från proxyporten. Du letar efter CONNECT-begäranden som visar kommunikation med proxyservern. När du har lyckats får du ett HTTP OK-svar (200).

Om du ser andra svarskoder, till exempel 407 eller 502, innebär det att proxyn kräver autentisering eller inte tillåter trafiken av någon annan anledning. Nu kan du kontakta proxyserversupportteamet.