Etablera anpassade säkerhetsattribut från HR-källor (förhandsversion)

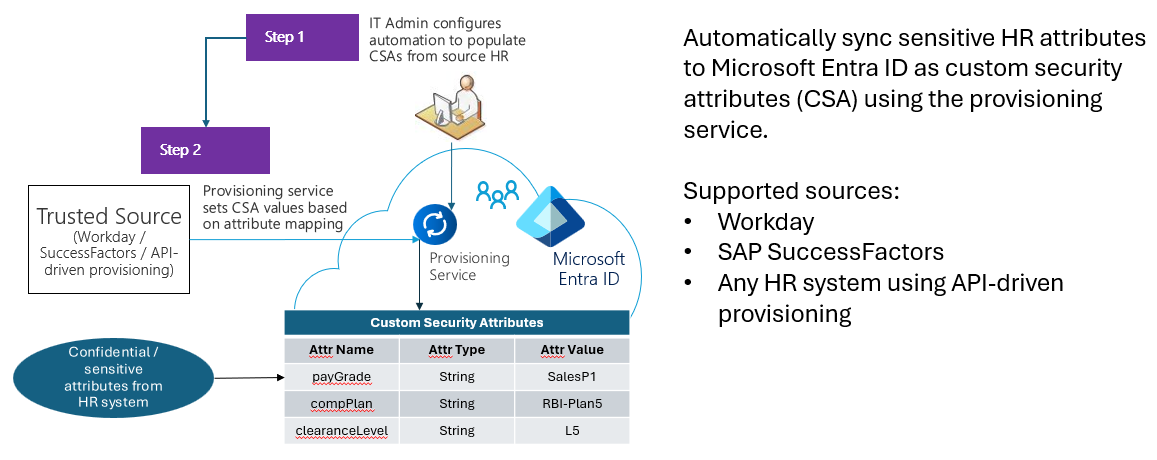

Med etablering av anpassade säkerhetsattribut kan kunder ange anpassade säkerhetsattribut automatiskt med hjälp av microsoft Entra-funktioner för inkommande etablering. Med den här offentliga förhandsversionen kan du hämta värden för anpassade säkerhetsattribut från auktoritativa källor, till exempel de från HR-system. Etablering av anpassade säkerhetsattribut stöder följande källor: Workday, SAP SuccessFactors och andra integrerade HR-system som använder API-driven etablering. Målet för etableringen är din Microsoft Entra ID-klientorganisation.

Notis

Vi gör offentliga förhandsversioner tillgängliga för våra kunder enligt de villkor som gäller för förhandsversioner. De här termerna beskrivs i microsofts övergripande produktvillkor för onlinetjänster. Normala serviceavtal (SLA) gäller inte för offentliga förhandsversioner och endast begränsad kundsupport är tillgänglig. Dessutom stöder den här förhandsversionen inte etablering av anpassade säkerhetsattribut till SaaS-företagsappar eller lokala Active Directory-funktioner.

Anpassade säkerhetsattribut

Anpassade säkerhetsattribut i Microsoft Entra-ID är affärsspecifika attribut (nyckelvärdepar) som du kan definiera och tilldela till Microsoft Entra-objekt. Dessa attribut kan användas för att lagra information, kategorisera objekt eller framtvinga finjusterad åtkomstkontroll över specifika Azure-resurser. Mer information om anpassade säkerhetsattribut finns i Vad är anpassade säkerhetsattribut i Microsoft Entra-ID?.

Förutsättningar

Om du vill etablera anpassade säkerhetsattribut måste du uppfylla följande krav:

- En Microsoft Entra ID Premium P1-licens för att konfigurera någon av följande inkommande etableringsappar:

- Aktivera anpassade säkerhetsattribut i din klientorganisation för identifiering under attributmappningsprocessen. Innan du använder den här förhandsgranskningsfunktionen måste du skapa anpassade säkerhetsattributuppsättningar i din Microsoft Entra ID-klient.

- Om du vill konfigurera anpassade säkerhetsattribut i attributmappningen för din inkommande etableringsapp loggar du in på Administrationscenter för Microsoft Entra som en användare som har tilldelats Microsoft Entra-rollerna Programadministratör och Attributetableringsadministratör:

- Applikationsadministratör behövs för att skapa och uppdatera provisionsappen.

- För att lägga till eller ta bort anpassade säkerhetsattribut i attributmappningssektionen i etableringsappen är Attribute Provisioning Administrator nödvändig.

Kända begränsningar

- Etableringstjänsten stöder endast inställning av anpassade säkerhetsattribut av typen

String. - Etablering av anpassade säkerhetsattribut av typen

IntegerochBooleanstöds inte. - Etablering av anpassade säkerhetsattribut med flera värden stöds inte.

- Etablering av inaktiverade anpassade säkerhetsattribut stöds inte.

- Med attributloggläsare rollen kan du inte visa värdet för anpassade säkerhetsattribut i etableringsloggarna.

Konfigurera din tilldelningsapp med anpassade säkerhetsattribut

Innan du börjar följ dessa steg för att lägga till anpassade säkerhetsattribut i din Microsoft Entra ID-tennant och anpassa anpassade säkerhetsattribut i din inkommande etableringsapp.

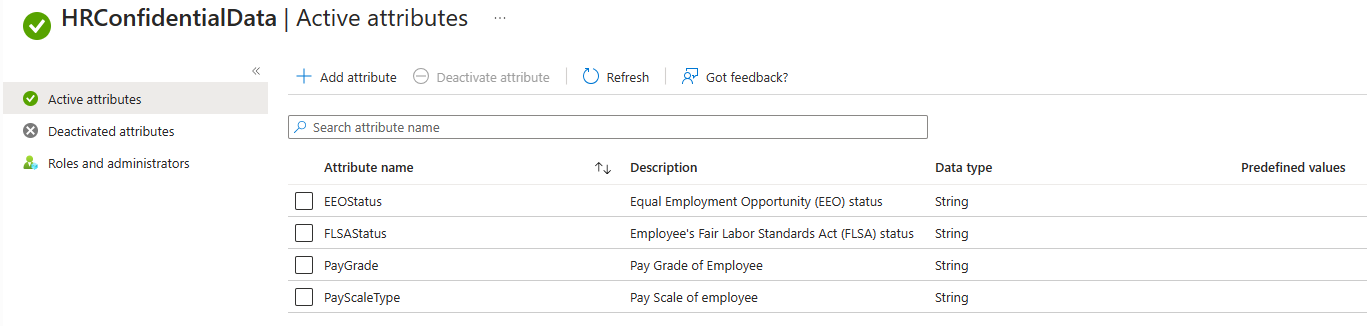

Definiera anpassade säkerhetsattribut i din Microsoft Entra ID-klient

I administrationscentret för Microsoft Entraöppnar du alternativet för att lägga till anpassade säkerhetsattribut från menyn Protection. Du måste ha minst en attributdefinitionsadministratör roll för att slutföra den här uppgiften.

Det här exemplet innehåller anpassade säkerhetsattribut som du kan lägga till i din enhet. Använd attributuppsättningen HRConfidentialData och lägg sedan till följande attribut i:

- EEOStatus

- FLSAStatus

- PayGrade

- Löneskaletyp

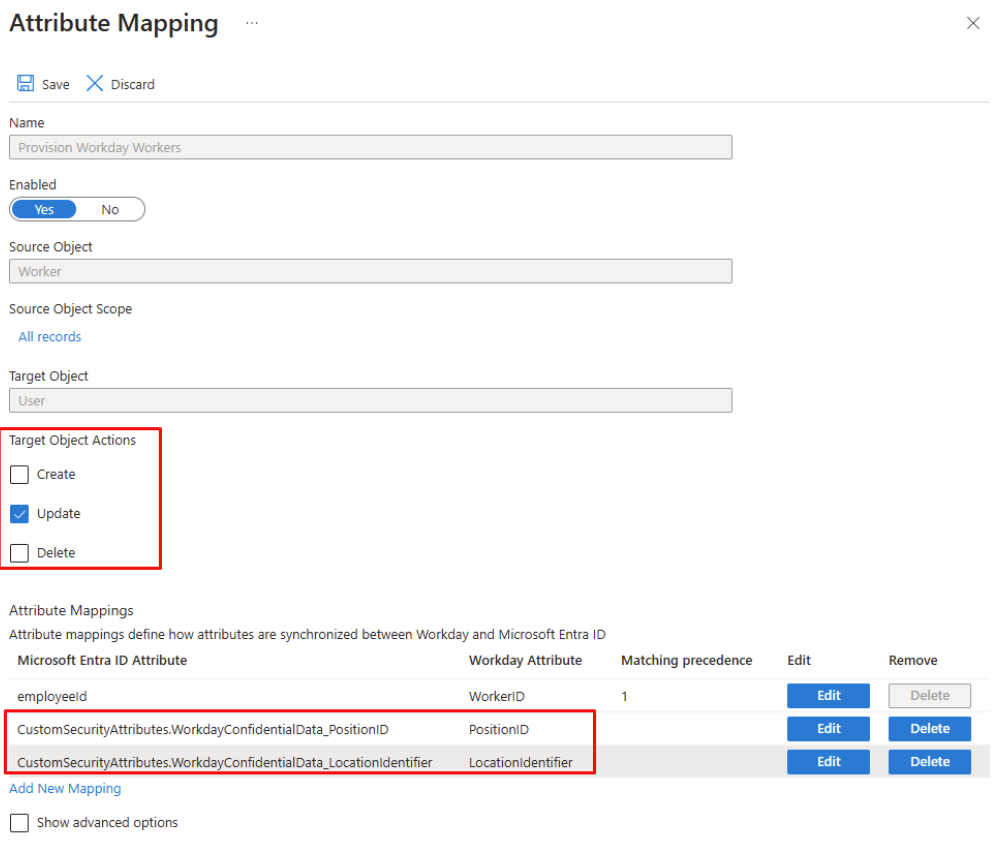

Mappa anpassade säkerhetsattribut i din inkommande försörjningsapplikation

Logga in på administrationscentret för Microsoft Entra som en användare som har både programadministratör och attributetableringsadministratör rollbehörigheter.

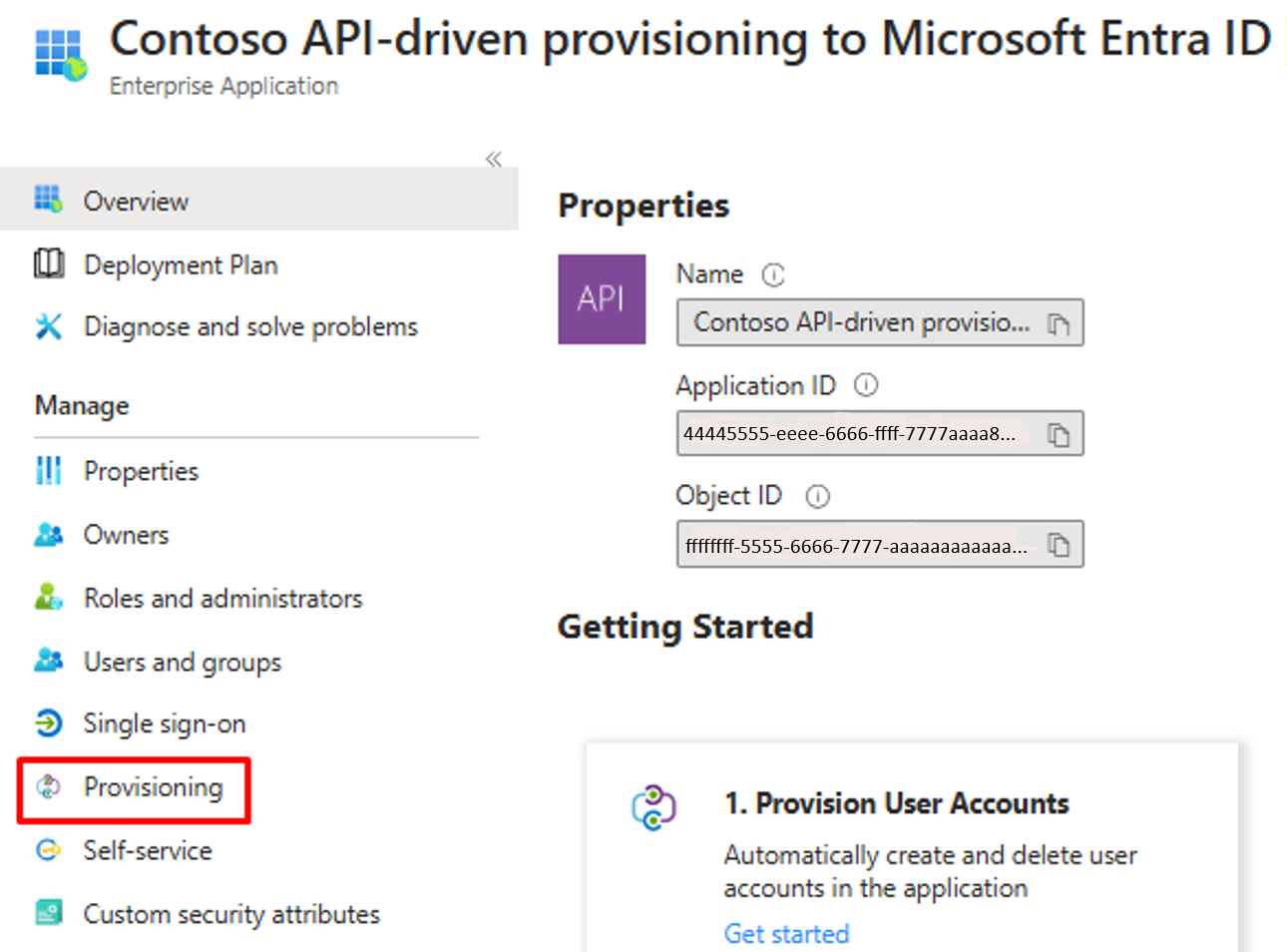

Gå till Företagsprogramoch öppna sedan din app för inkommande försörjning.

Öppna skärmen Provisionering.

Not

Den här vägledningen visar skärmdumpar av API-driven konfigurering till Microsoft Entra ID. Om du använder provisioneringsappar för Workday eller SuccessFactors visas Workday- och SuccessFactors-relaterade attribut och konfigurationer.

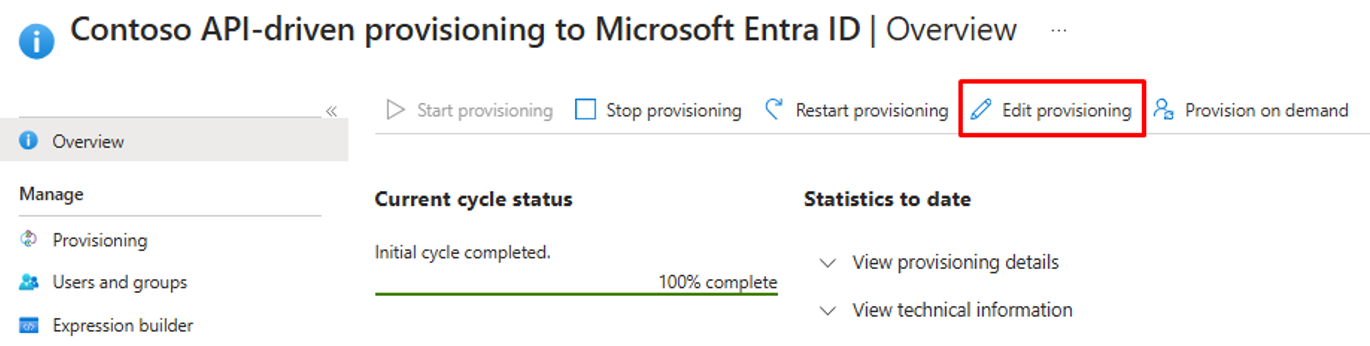

Välj Redigera konfigurering.

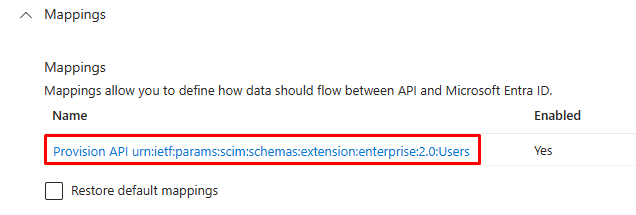

Välj attributmappning för att öppna skärmen för attributmappning.

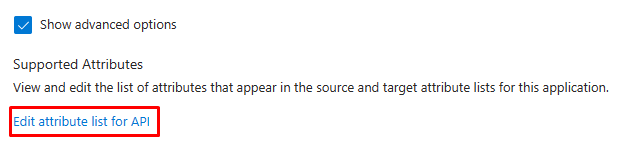

Definiera källattribut som du vill lagra känsliga HR-data och markera sedan kryssrutan Visa avancerade alternativ för att öppna attributlistan.

Välj Redigera attributlista för API- för att identifiera de attribut som du vill testa.

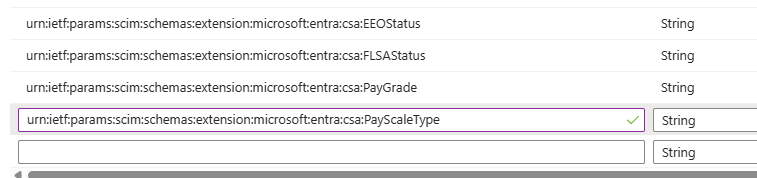

Testa försörjning av anpassade säkerhetsattribut med API:et Inkommande Försörjning genom att definiera ett SCIM-schemanamnrymd:

urn:ietf:params:scim:schemas:extension:microsoft:entra:csa. Se till att inkludera följande attribut:urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:EEOStatusurn:ietf:params:scim:schemas:extension:microsoft:entra:csa:FLSAStatusurn:ietf:params:scim:schemas:extension:microsoft:entra:csa:PayGradeurn:ietf:params:scim:schemas:extension:microsoft:entra:csa:PayScaleType

Obs

Du kan definiera ditt eget SCIM-schemanamnområde för att representera känsliga HR-data i SCIM-nyttolasten. Kontrollera att det börjar med

urn:ietf:params:scim:schemas:extension.Om du använder Workday eller SuccessFactors som HR-källa uppdaterar du attributlistan med API-uttryck för att hämta HR-data som ska lagras i listan över anpassade säkerhetsattribut.

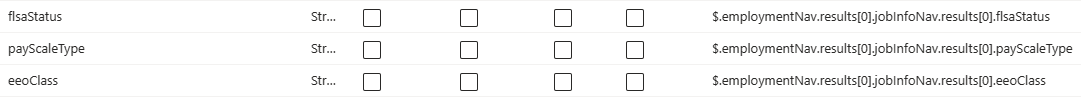

Om du vill hämta samma uppsättning HR-data från SuccessFactors använder du följande API-uttryck:

$.employmentNav.results[0].jobInfoNav.results[0].eeoClass$.employmentNav.results[0].jobInfoNav.results[0].flsaStatus$.employmentNav.results[0].jobInfoNav.results[0].payGradeNav.name$.employmentNav.results[0].jobInfoNav.results[0].payScaleType

Spara schemaändringarna.

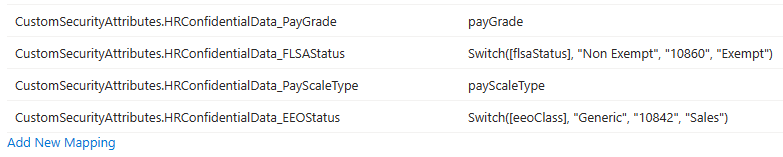

På skärmen attributmappning väljer du Lägg till ny mappning.

- De anpassade säkerhetsattributen visas i formatet

CustomSecurityAttributes.<AttributeSetName>_<AttributeName>.

- De anpassade säkerhetsattributen visas i formatet

Lägg till följande mappningar och spara sedan ändringarna:

API-källattribut Microsoft Entra ID-målattribut urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:EEOStatus CustomSecurityAttributes.HRConfidentialData_EEOStatus urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:FLSAStatus CustomSecurityAttributes.HRConfidentialData_FLSAStatus urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:PayGrade CustomSecurityAttributes.HRConfidentialData_PayGrade urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:PayScaleType CustomSecurityAttributes.HRConfidentialData_PayScaleType

Testa etablering av anpassade säkerhetsattribut

När du har mappat HR-källattribut till anpassade säkerhetsattribut använder du följande metod för att testa flödet av anpassade säkerhetsattributdata. Vilken metod du väljer beror på typen av etableringsapp.

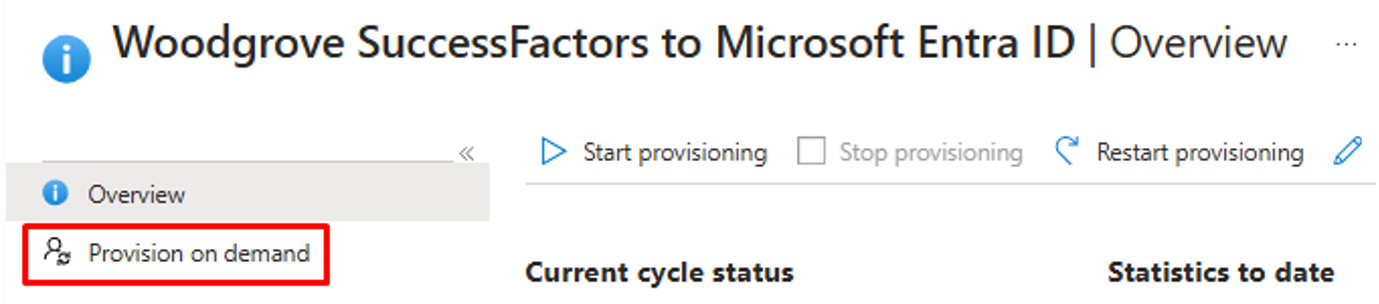

- Om ditt jobb använder antingen Workday eller SuccessFactors som källa, använd möjligheten "Provisionering på begäran" för att testa dataflödet av anpassade säkerhetsatribut.

- Om ditt jobb använder API-driven provisionering, skickar du SCIM-massnyttolast till bulkUpload API-slutpunkten för ditt jobb.

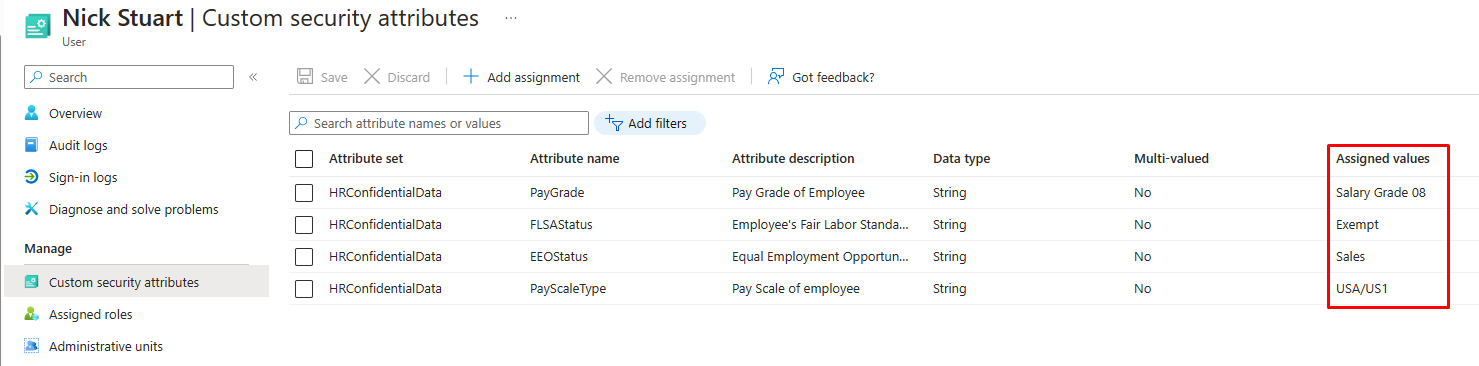

Testa med SuccessFactors-etableringsapp

I det här exemplet mappas SAP SuccessFactors-attribut till anpassade säkerhetsattribut som du ser här:

- Öppna provisioneringsjobbet SuccessFactors och välj sedan Provisionera på begäran.

I rutan Välj en användare anger du attributet personIdExternal för den användare som du vill testa.

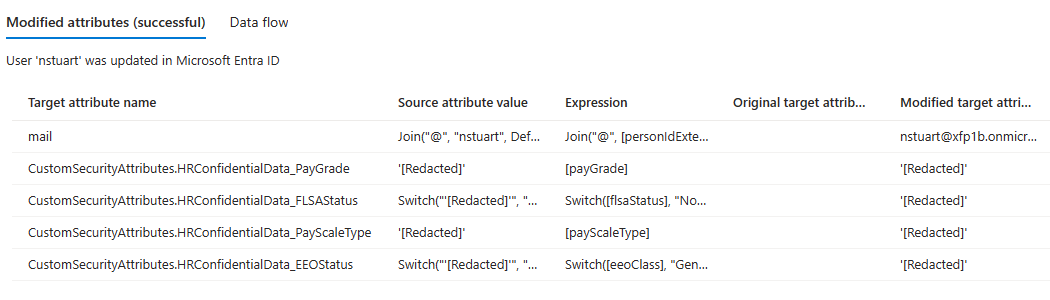

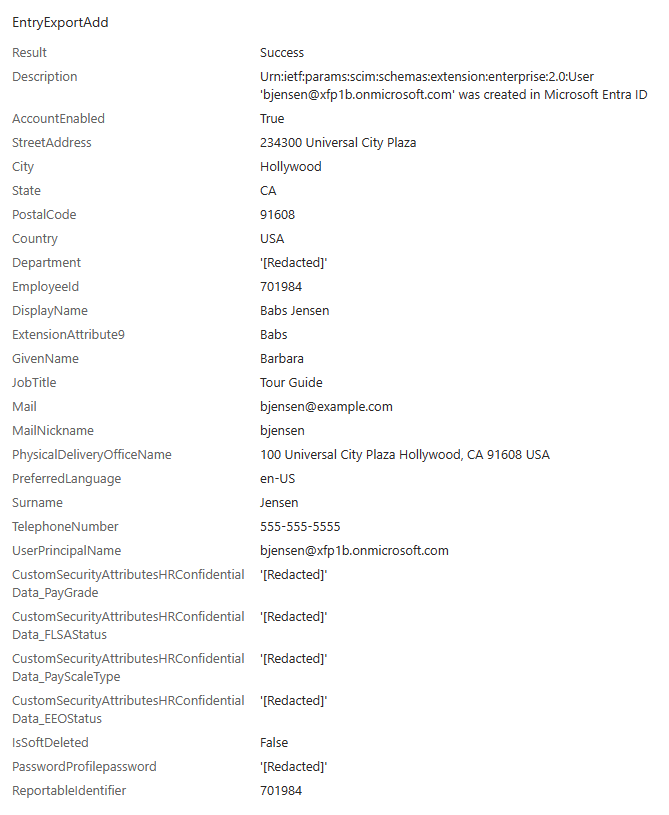

Etableringsloggarna visar de anpassade säkerhetsattribut som du anger.

Not

Käll- och målvärdena för anpassade säkerhetsattribut redigeras i etableringsloggarna.

På skärmen Anpassade Säkerhetsattribut av användarens Microsoft Entra ID-profil kan du se de faktiska värden som har angetts för den användaren. Du behöver minst Attributtilldelningsadministratör eller Attributtilldelningsläsare rollen för att visa dessa data.

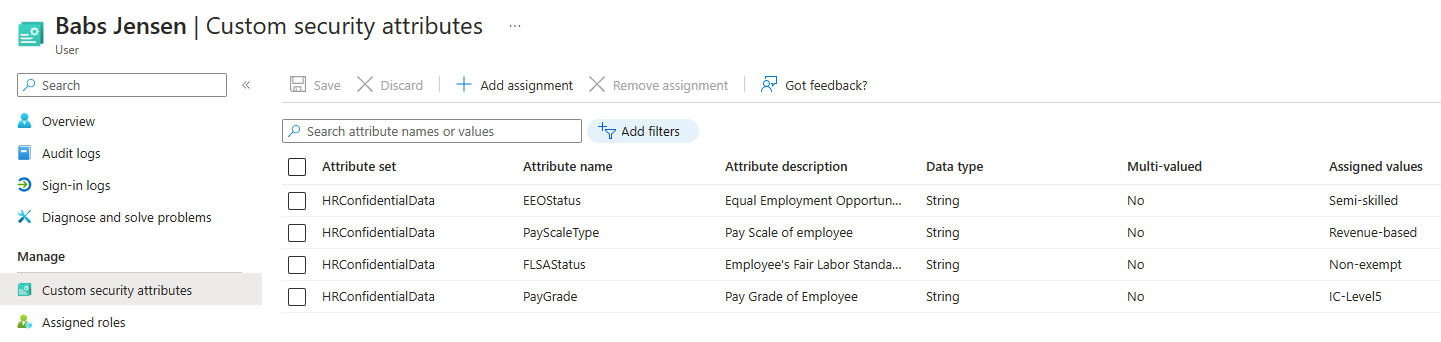

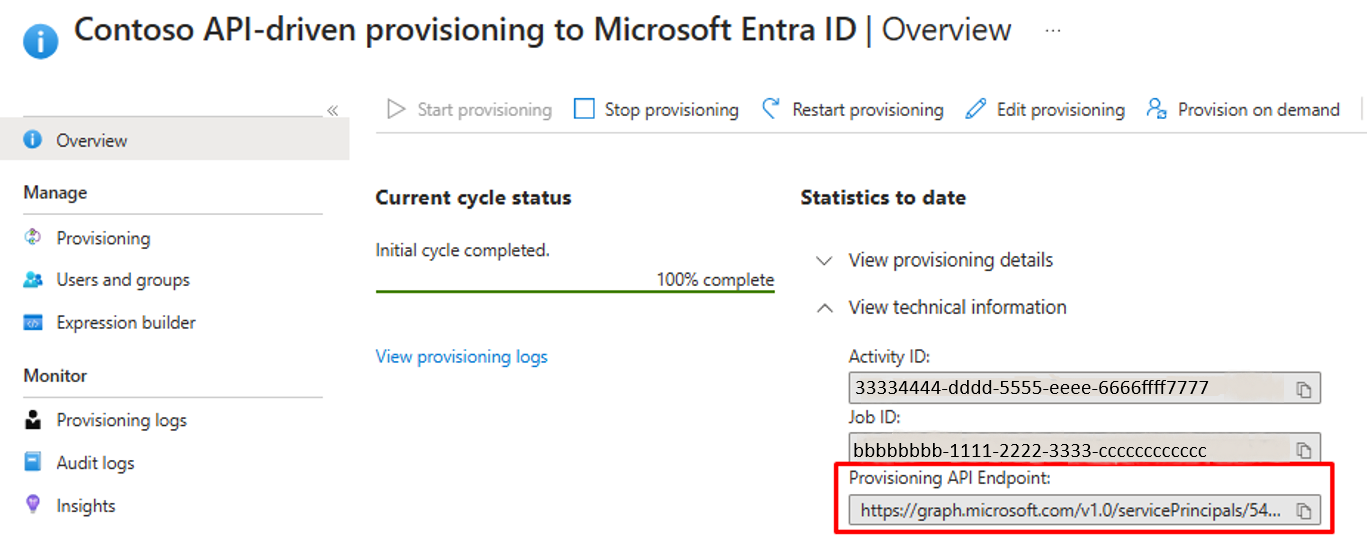

Testa med den API-drivna etableringsappen

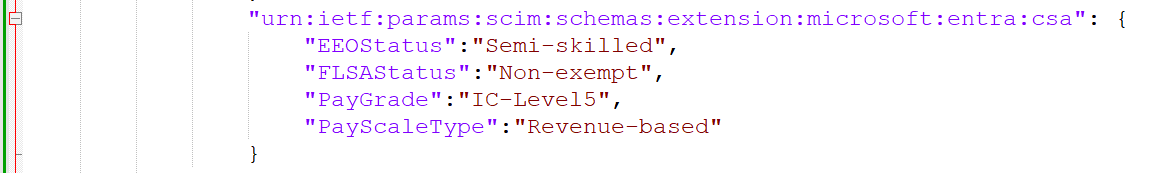

Skapa en SCIM-nyttolast för massbegäran som innehåller värden för anpassade säkerhetsattribut.

- Om du vill komma åt den fullständiga SCIM-nyttolasten kan du läsa SCIM-nyttolastexempel.

Kopiera API-URL:en för bulkUpload från översiktssidan för konfigurationsjobbet.

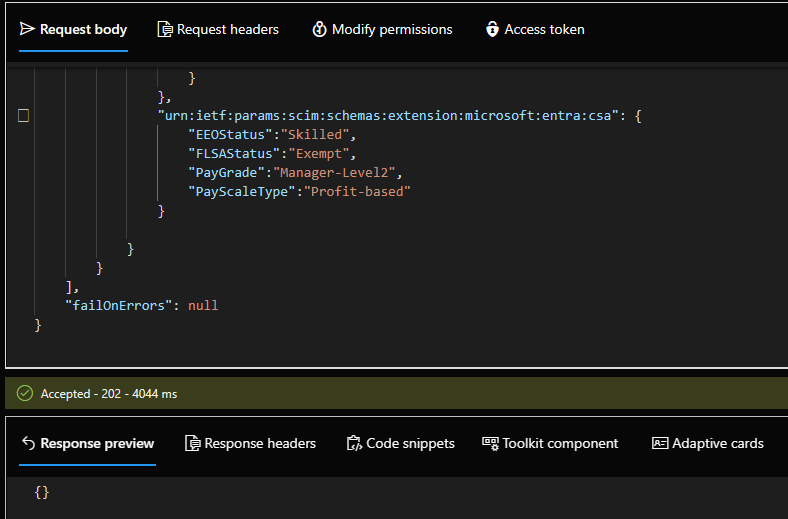

Använd antingen Graph Explorer eller cURLoch publicera sedan SCIM-nyttolasten till bulkUpload API-slutpunkt.

- Om det inte finns några fel i SCIM-nyttolastformatet får du statusen Godkänd.

- Vänta några minuter och kontrollera sedan etableringsloggarna för ditt API-drivna etableringsjobb.

Det anpassade säkerhetsattributet visas som i följande exempel.

Not

Käll- och målvärdena för anpassade säkerhetsattribut redigeras i etableringsloggarna. Om du vill visa de faktiska värden som angetts för användaren går du till användarens Microsoft Entra-ID-profil.

Du visar data i anpassade säkerhetsattribut skärmen. Du behöver minst rollen Attributtilldelningsadministratör eller Attributtilldelningsläsare för att visa dessa data.

Exempel på SCIM-nyttolast med anpassade säkerhetsattribut

Det här exemplet på SCIM-massbegäran innehåller anpassade fält under tillägget urn:ietf:params:scim:schemas:extension:microsoft:entra:csa som kan mappas till anpassade säkerhetsattribut.

{

"schemas": ["urn:ietf:params:scim:api:messages:2.0:BulkRequest"],

"Operations": [{

"method": "POST",

"bulkId": "897401c2-2de4-4b87-a97f-c02de3bcfc61",

"path": "/Users",

"data": {

"schemas": ["urn:ietf:params:scim:schemas:core:2.0:User",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User",

"urn:ietf:params:scim:schemas:extension:microsoft:entra:csa"],

"id": "2819c223-7f76-453a-919d-413861904646",

"externalId": "701984",

"userName": "bjensen@example.com",

"name": {

"formatted": "Ms. Barbara J Jensen, III",

"familyName": "Jensen",

"givenName": "Barbara",

"middleName": "Jane",

"honorificPrefix": "Ms.",

"honorificSuffix": "III"

},

"displayName": "Babs Jensen",

"nickName": "Babs",

"emails": [{

"value": "bjensen@example.com",

"type": "work",

"primary": true

}

],

"addresses": [{

"type": "work",

"streetAddress": "234300 Universal City Plaza",

"locality": "Hollywood",

"region": "CA",

"postalCode": "91608",

"country": "USA",

"formatted": "100 Universal City Plaza\nHollywood, CA 91608 USA",

"primary": true

}

],

"phoneNumbers": [{

"value": "555-555-5555",

"type": "work"

}

],

"userType": "Employee",

"title": "Tour Guide",

"preferredLanguage": "en-US",

"locale": "en-US",

"timezone": "America/Los_Angeles",

"active": true,

"password": "t1meMa$heen",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User": {

"employeeNumber": "701984",

"costCenter": "4130",

"organization": "Universal Studios",

"division": "Theme Park",

"department": "Tour Operations",

"manager": {

"value": "89607",

"$ref": "../Users/26118915-6090-4610-87e4-49d8ca9f808d",

"displayName": "John Smith"

}

},

"urn:ietf:params:scim:schemas:extension:microsoft:entra:csa": {

"EEOStatus":"Semi-skilled",

"FLSAStatus":"Non-exempt",

"PayGrade":"IC-Level5",

"PayScaleType":"Revenue-based"

}

}

}, {

"method": "POST",

"bulkId": "897401c2-2de4-4b87-a97f-c02de3bcfc61",

"path": "/Users",

"data": {

"schemas": ["urn:ietf:params:scim:schemas:core:2.0:User",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User",

"urn:ietf:params:scim:schemas:extension:microsoft:entra:csa" ],

"id": "2819c223-7f76-453a-919d-413861904646",

"externalId": "701985",

"userName": "Kjensen@example.com",

"name": {

"formatted": "Ms. Kathy J Jensen, III",

"familyName": "Jensen",

"givenName": "Kathy",

"middleName": "Jane",

"honorificPrefix": "Ms.",

"honorificSuffix": "III"

},

"displayName": "Kathy Jensen",

"nickName": "Kathy",

"emails": [{

"value": "kjensen@example.com",

"type": "work",

"primary": true

}

],

"addresses": [{

"type": "work",

"streetAddress": "100 Oracle City Plaza",

"locality": "Hollywood",

"region": "CA",

"postalCode": "91618",

"country": "USA",

"formatted": "100 Oracle City Plaza\nHollywood, CA 91618 USA",

"primary": true

}

],

"phoneNumbers": [{

"value": "555-555-5545",

"type": "work"

}

],

"userType": "Employee",

"title": "Tour Lead",

"preferredLanguage": "en-US",

"locale": "en-US",

"timezone": "America/Los_Angeles",

"active": true,

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User": {

"employeeNumber": "701984",

"costCenter": "4130",

"organization": "Universal Studios",

"division": "Theme Park",

"department": "Tour Operations",

"manager": {

"value": "89607",

"$ref": "../Users/26118915-6090-4610-87e4-49d8ca9f808d",

"displayName": "John Smith"

}

},

"urn:ietf:params:scim:schemas:extension:microsoft:entra:csa": {

"EEOStatus":"Skilled",

"FLSAStatus":"Exempt",

"PayGrade":"Manager-Level2",

"PayScaleType":"Profit-based"

}

}

}

],

"failOnErrors": null

}

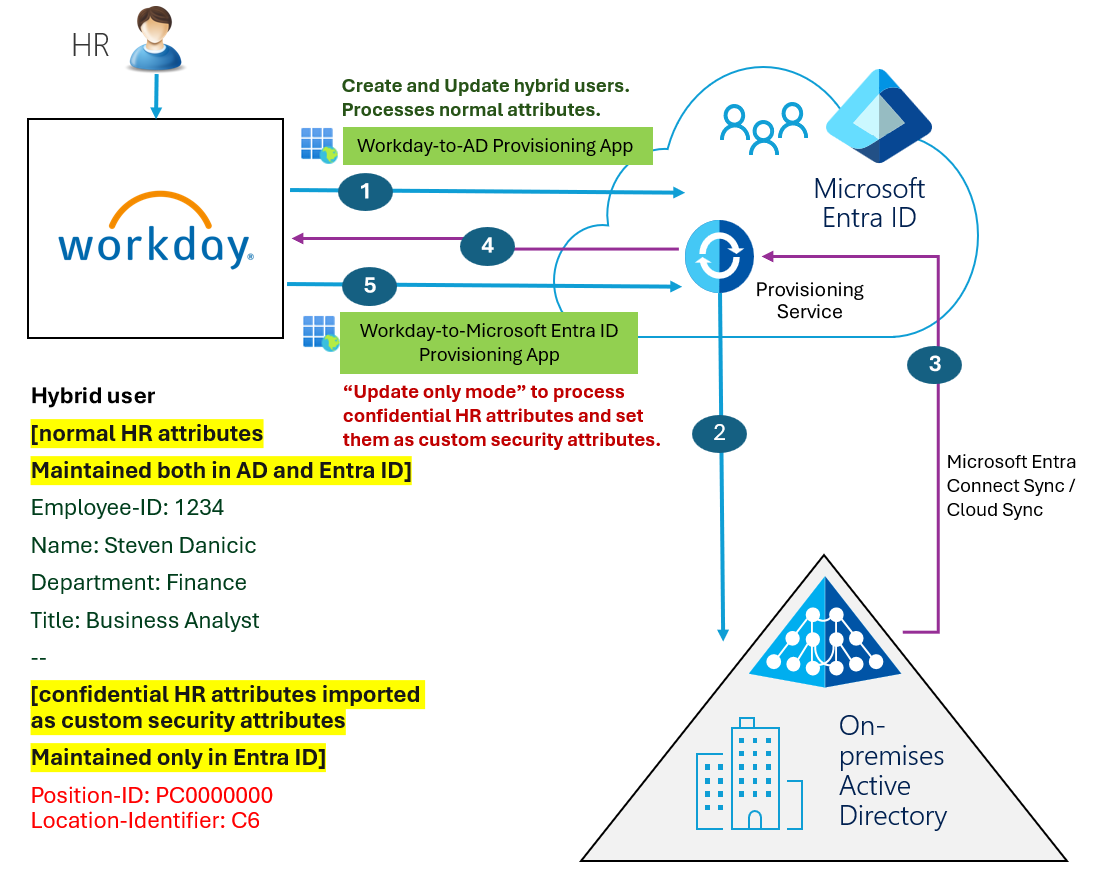

Etablera anpassade säkerhetsattribut för hybridanvändare

Hybridanvändare etableras från HR-system först i lokal Active Directory och synkroniseras sedan med Microsoft Entra-ID med Entra Connect Sync eller Cloud Sync. Anpassade säkerhetsattribut kan tilldelas till hybridanvändare, och dessa attribut finns bara i Microsoft Entra ID-profilen för hybridanvändaren.

I det här avsnittet beskrivs etableringstopologin för automatisk etablering av anpassade säkerhetsattribut för hybridanvändare. Den använder Workday som betrodd HR-källa. Samma topologi kan dock också användas med SuccessFactors och API-driven tillhandahållande.

Anta att Workday är ditt HR-registersystem för identiteter. Om du vill ange anpassade säkerhetsattribut för hybridanvändare som kommer från Workday konfigurerar du två etableringsappar:

- Workday till lokal Active Directory-etablering: Den här etableringsappen skapar och uppdaterar hybridanvändare i lokala Active Directory. Den bearbetar bara normala attribut från Workday.

- Workday till Microsoft Entra ID-etablering: Konfigurera den här etableringsappen för att endast bearbeta Uppdatera åtgärder och begränsa attributmappningen till att endast inkludera anpassade säkerhetsattribut som målattribut.

Med den här topologin fungerar flödet från slutpunkt till slutpunkt:

- Workday –to-AD provisionerings appen importerar kärnanvändarprofilen från Workday.

- Appen skapar/uppdaterar användarkontot i den lokala Active Directory med hjälp av medarbetar-ID:t som matchande identifierare.

- Microsoft Entra Connect Sync/Cloud Sync synkroniserar användarprofilen med Microsoft Entra-ID.

- Om du har konfigurerat Workday Writeback skrivs information om e-post eller telefonnummer tillbaka till Workday.

-

Workday-to-Microsoft Entra ID provisioning appen är konfigurerad för att endast bearbeta uppdateringar och ställa in konfidentiella attribut som anpassade säkerhetsattribut. Använd schemaredigeraren under Visa avancerade alternativ för att ta bort standardattributmappningar som

accountEnabledochisSoftDeletedsom inte är relevanta i det här scenariot.

Den här konfigurationen tilldelar anpassade säkerhetsattribut till hybridanvändare som synkroniserats med Microsoft Entra-ID från lokala Active Directory.

Notera

Ovanstående konfiguration förlitar sig på tre olika synkroniseringscykler för att slutföras i en viss ordning. Om hybridanvändarprofilen inte är tillgänglig i Microsoft Entra-ID, kommer uppdateringsåtgärden att misslyckas när Workday-to-Microsoft Entra-ID-etableringsjobbet körs, och ett nytt försök kommer att göras under nästa körning. Om du använder API-driven etablering till Microsoft Entra ID-applikationen har du bättre kontroll över tidsplaneringen av den anpassade säkerhetsattributuppdateringen.

API-behörigheter för etablering av anpassade säkerhetsattribut

Den här förhandsgranskningsfunktionen introducerar följande nya Graph API-behörigheter. Med den här funktionen kan du komma åt och ändra etableringsappscheman som innehåller anpassade mappningar för säkerhetsattribut, antingen direkt eller för den inloggade användarens räkning.

CustomSecAttributeProvisioning.ReadWrite.All: Den här behörigheten ger den anropande appen möjlighet att läsa och skriva attributmappningen som innehåller anpassade säkerhetsattribut. Den här behörigheten med

Application.ReadWrite.OwnedByellerSynchronization.ReadWrite.AllellerApplication.ReadWrite.All(från minst till högsta behörighet) krävs för att redigera en etableringsapp som innehåller anpassade säkerhetsattributmappningar. Med den här behörigheten kan du hämta det fullständiga schemat som innehåller anpassade säkerhetsattribut och uppdatera eller återställa schemat med anpassade säkerhetsattribut.CustomSecAttributeProvisioning.Read.All: Den här behörigheten ger den anropande appen möjlighet att läsa attributmappningen och etableringsloggarna som innehåller anpassade säkerhetsattribut. Den här behörigheten med

Synchronization.Read.AllellerApplication.Read.All(från minst till högsta behörighet) krävs för att visa namn och värden för anpassade säkerhetsattribut i de skyddade resurserna.

Om en app inte har behörigheten CustomSecAttributeProvisioning.ReadWrite.All eller CustomSecAttributeProvisioning.Read.All kan den inte komma åt eller ändra etableringsappar som innehåller anpassade säkerhetsattribut. I stället visas ett felmeddelande eller redigerade data.

Felsöka implementering av anpassade säkerhetsattribut

| Utfärda | Felsökningssteg |

|---|---|

| Anpassade säkerhetsattribut visas inte i listrutan Målattribut mappning. | – Se till att du lägger till anpassade säkerhetsattribut i en etableringsapp som stöder anpassade säkerhetsattribut. – Kontrollera att den inloggade användaren har tilldelats rollen Attribute Provisioning Administrator (för redigeringsåtkomst) eller Attribute Provisioning Reader (för visningsåtkomst). |

Ett fel returneras när du återställer eller uppdaterar schemat för provisioneringsappen. HTTP 403 Forbidden - InsufficientAccountPermission Provisioning schema has custom security attributes. The account does not have sufficient permissions to perform this operation. |

Kontrollera att den inloggade användaren har tilldelats rollen Attribute Provisioning Administrator. |

| Det går inte att ta bort anpassade säkerhetsattribut som finns i en attributmappning. | Kontrollera att den inloggade användaren har tilldelats rollen Attribute Provisioning Administrator. |

Tabellen för attributmappning innehåller rader där strängen redacted visas under käll- och målattribut. |

Det här beteendet är avsiktligt om den inloggade användaren inte har Attribute Provisioning Administrator eller Attribute Provisioning Reader roll. När du tilldelar en av dessa roller visas mappningarna för anpassade säkerhetsattribut. |

Felet returnerades The provisioning service does not support setting custom security attributes of type boolean and integer. Unable to set CSA attribute. |

Ta bort det heltals-/booleska anpassade säkerhetsattributet från attributmappningen för etableringsappen. |

Fel uppstod The provisioning service does not support setting custom security attributes that are deactivated. Unable to set CSA attribute <attribute name>. |

Ett försök gjordes att uppdatera ett inaktiverat anpassat säkerhetsattribut. Ta bort det inaktiverade anpassade säkerhetsattributet från attributmappningen för etableringsappen. |