Etablera användare i SQL-baserade program

Följande dokumentation innehåller information om konfiguration och självstudier som visar hur den generiska SQL-anslutningsappen och ECMA-värden (Extensible Connectivity) kan användas med en SQL Server.

Det här dokumentet beskriver de steg du behöver utföra för att automatiskt etablera och avetablera användare från Microsoft Entra-ID till en SQL-databas.

Viktig information om vad den här tjänsten gör, hur den fungerar och vanliga frågor finns i artikeln Automatisera användaretablering och avetablering till SaaS-program med Microsoft Entra-ID och lokala programetableringsarkitekturartiklar .

Följande video ger en översikt över lokal etablering.

Förutsättningar för etablering till en SQL Database

Krav för det lokala systemet

Programmet förlitar sig på en SQL-databas där poster för användare kan skapas, uppdateras och tas bort. Datorn som kör etableringsagenten ska ha:

- Windows Server 2016 eller en senare version.

- Anslutning till måldatabassystemet och med utgående anslutning till login.microsoftonline.com, andra Microsoft Online Services - och Azure-domäner . Ett exempel är en virtuell Windows Server 2016-dator som finns i Azure IaaS eller bakom en proxy.

- Minst 3 GB RAM-minne.

- .NET Framework 4.7.2.

- ODBC-drivrutinen för SQL-databasen.

Konfigurationen av anslutningen till programmets databas görs via en guide. Beroende på vilka alternativ du väljer kanske vissa av guideskärmarna inte är tillgängliga och informationen kan vara något annorlunda. Använd följande information för att vägleda dig i konfigurationen.

Databaser som stöds

- Microsoft SQL Server och Azure SQL

- IBM DB2 9.x

- IBM DB2 10.x

- IBM DB2 11.5

- Oracle 10g och 11g

- Oracle 12c och 18c

- MySQL 5.x

- MySQL 8.x

- Postgres

Molnkrav

En Microsoft Entra-klientorganisation med Microsoft Entra ID P1 eller Premium P2 (eller EMS E3 eller E5).

För att använda den här funktionen krävs Microsoft Entra ID P1-licenser. Hitta rätt licens för dina behov i Jämför allmänt tillgängliga funktioner i Microsoft Entra ID.

Rollen Hybrididentitetsadministratör för att konfigurera etableringsagenten och rollerna Programadministratör eller Molnprogramadministratör för att konfigurera etablering i Azure Portal.

De Microsoft Entra-användare som ska etableras till databasen måste redan vara ifyllda med attribut som krävs av databasschemat och som inte genereras av själva databasen.

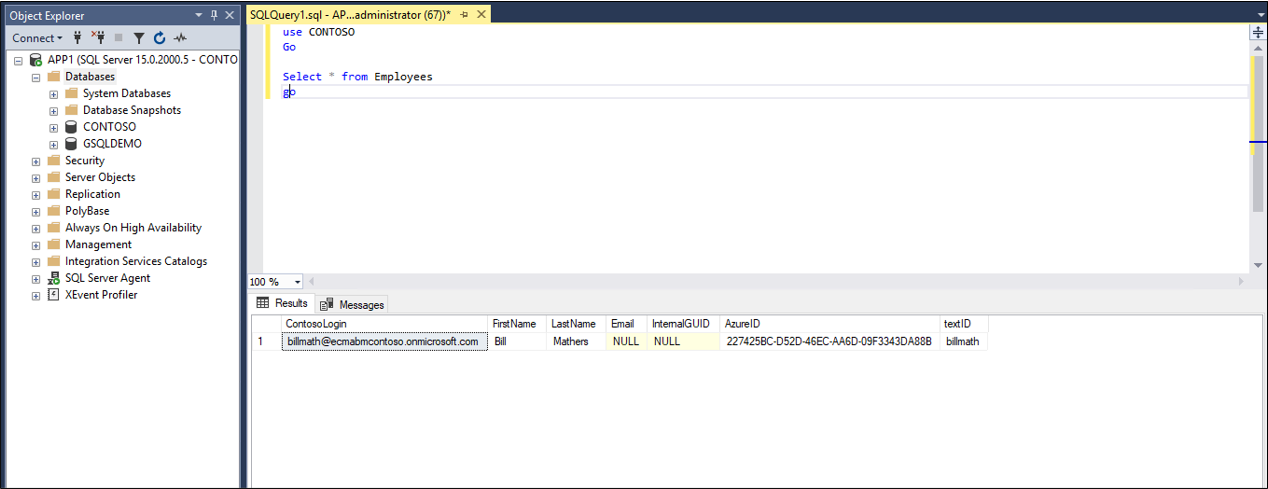

Förbereda exempeldatabasen

I den här artikeln konfigurerar du Microsoft Entra SQL-anslutningsappen så att den interagerar med ditt programs relationsdatabas. Vanligtvis hanterar program åtkomst med en tabell i sin SQL-databas, med en rad i tabellen per användare. Om du redan har ett program med en databas fortsätter du i nästa avsnitt.

Om du inte redan har en databas med en lämplig tabell bör du i demonstrationssyfte skapa en som Microsoft Entra-ID kan tillåtas att använda. Om du använder SQL Server kör du SQL-skriptet som finns i bilaga A. Det här skriptet skapar en exempeldatabas med namnet CONTOSO, som innehåller en enda tabell Employees. Den här databastabellen som du ska etablera användare i.

| Tabellkolumn | Källa |

|---|---|

| ContosoLogin | Microsoft Entra-användarens huvudnamn |

| FirstName | Microsoft Entra-förnamn |

| LastName | Microsoft Entra-efternamn |

| E-postadress för Exchange Online | |

| InternalGUID | Genereras av själva databasen |

| AzureID | Microsoft Entra-objekt-ID |

| textID | Microsoft Entra ID-e-post smeknamn |

Ta reda på hur Microsoft Entra SQL Connector interagerar med din databas

Du måste ha ett användarkonto i SQL-instansen med behörighet att göra uppdateringar av data i databasens tabeller. Om din SQL-databas hanteras av någon annan kontaktar du dem för att hämta kontonamnet och lösenordet för Microsoft Entra-ID som ska användas för att autentisera till databasen. Om SQL-instansen är installerad på en annan dator måste du också se till att SQL-databasen tillåter inkommande anslutningar från ODBC-drivrutinen på agentdatorn.

Om du redan har en befintlig databas för ditt program måste du bestämma hur Microsoft Entra-ID ska interagera med databasen: direkt interaktion med tabeller och vyer, via lagrade procedurer som redan finns i databasen eller via SQL-instruktioner som du anger för frågor och uppdateringar. Den här inställningen beror på att ett mer komplext program kan ha andra extra tabeller i databasen, kräver växling för tabeller med tusentals användare eller kan kräva att Microsoft Entra-ID anropar en lagrad procedur som utför extra databearbetning, till exempel kryptering, hashning eller giltighetskontroller.

När du skapar konfigurationen för att anslutningsappen ska interagera med ett programs databas konfigurerar du först en metod för hur anslutningsvärden läser schemat för databasen och sedan konfigurerar den metod som anslutningsappen ska använda kontinuerligt via körningsprofiler. Varje körningsprofil anger hur anslutningsappen ska generera SQL-instruktioner. Valet av körningsprofiler och metoden i en körningsprofil beror på vad databasmotorn stöder och programmet kräver.

När etableringstjänsten startar efter konfigurationen utförs automatiskt de interaktioner som konfigurerats i körningsprofilen Fullständig import . I den här körningsprofilen läser anslutningsappen in alla poster för användare från programmets databas, vanligtvis med hjälp av en SELECT-instruktion . Den här körningsprofilen är nödvändig så att om Microsoft Entra-ID behöver göra en ändring för en användare senare vet Microsoft Entra-ID:t att uppdatera en befintlig post för användaren i databasen i stället för att skapa en ny post för den användaren.

Varje gång ändringar görs i Microsoft Entra-ID, till exempel för att tilldela en ny användare till programmet eller uppdatera en befintlig användare, utför etableringstjänsten sql-databasinteraktionerna som konfigurerats För exportkörningsprofilen. I profilen Exportera körning utfärdar Microsoft Entra-ID SQL-instruktioner för att infoga, uppdatera och ta bort poster i databasen för att synkronisera innehållet i databasen med Microsoft Entra-ID.

Om databasen stöder den kan du även konfigurera en deltaimportkörningsprofil . I den här körningsprofilen läser Microsoft Entra-ID i ändringar som gjorts i databasen, förutom av Microsoft Entra-ID, sedan den senaste fullständiga importen eller deltaimporten. Den här körningsprofilen är valfri eftersom den kräver att databasen struktureras så att ändringar kan läsas.

I konfigurationen av varje körningsprofil för anslutningsappen anger du om Microsoft Entra-anslutningsappen ska generera sina egna SQL-instruktioner för en tabell eller vy, anropa dina lagrade procedurer eller använda anpassade SQL-frågor som du anger. Vanligtvis använder du samma metod för alla körningsprofiler i en anslutningsapp.

- Om du väljer metoden Tabell eller Visa för en körningsprofil genererar Microsoft Entra-anslutningsappen nödvändiga SQL-instruktioner, SELECT, INSERT, UPDATE och DELETE, för att interagera med tabellen eller vyn i databasen. Den här metoden är den enklaste metoden om databasen har en enda tabell eller en uppdaterad vy med några befintliga rader.

- Om du väljer metoden Lagrad procedur måste databasen ha fyra lagrade procedurer: läsa en sida med användare, lägga till en användare, uppdatera en användare och ta bort en användare. Du konfigurerar Microsoft Entra-anslutningsappen med namnen och parametrarna för de lagrade procedurerna att anropa. Den här metoden kräver mer konfiguration i DIN SQL-databas och skulle vanligtvis bara behövas om programmet kräver mer bearbetning för varje ändring av en användare, av för växling via stora resultatuppsättningar.

- Om du väljer SQL Query-metoden skriver du in de specifika SQL-uttryck som du vill att anslutningsappen ska utfärda under en körningsprofil. Du konfigurerar anslutningsappen med de parametrar som anslutningsappen ska fylla i i dina SQL-instruktioner, till exempel för att bläddra igenom resultatuppsättningar under en import, eller för att ange attributen för en ny användare som skapas under en export.

Den här artikeln visar hur du använder tabellmetoden för att interagera med exempeldatabastabellen Employeesi körprofilerna Exportera och Fullständig import . Mer information om hur du konfigurerar metoder för lagrad procedur eller SQL-fråga finns i den allmänna SQL-konfigurationsguiden som innehåller mer information och specifika krav.

Välj de unika identifierarna i programmets databasschema

De flesta program har en unik identifierare för varje användare av programmet. Om du etablerar i en befintlig databastabell bör du identifiera en kolumn i tabellen som har ett värde för varje användare, där det värdet är unikt och inte ändras. Den här kolumnen är Anchor, som Microsoft Entra ID använder för att identifiera befintliga rader för att kunna uppdatera eller ta bort dem. Mer information om fästpunkter finns i Om fästpunktsattribut och unika namn.

Om programmets databas redan finns, har användare i den och du vill att Microsoft Entra-ID ska hålla dessa användare uppdaterade, måste du ha en identifierare för varje användare som är densamma mellan programmets databas och Microsoft Entra-schemat. Om du till exempel tilldelar en användare till programmet i Microsoft Entra-ID och den användaren redan finns i databasen, bör ändringar av användaren i Microsoft Entra-ID uppdatera en befintlig rad för användaren i stället för att lägga till en ny rad. Eftersom Microsoft Entra-ID sannolikt inte lagrar ett programs interna identifierare för den användaren, vill du välja en annan kolumn för att köra frågor mot databasen. Värdet för den här kolumnen kan vara ett användarens huvudnamn, en e-postadress, ett medarbetar-ID eller en annan identifierare som finns i Microsoft Entra-ID för varje användare som ingår i programmets omfång. Om användaridentifieraren som programmet använder inte är ett attribut som lagras i Microsoft Entra-representationen av användaren behöver du inte utöka Microsoft Entra-användarschemat med ett tilläggsattribut och fylla i attributet från databasen. Du kan utöka Microsoft Entra-schemat och ange tilläggsvärden med hjälp av PowerShell.

Mappa attribut i Microsoft Entra-ID till databasschemat

När Microsoft Entra-ID har upprättat en länk mellan en användare i Microsoft Entra-ID och en post i databasen, antingen för en användare som redan finns i databasen eller en ny användare, kan Microsoft Entra ID etablera attributändringar från Microsoft Entra-användaren till databasen. Förutom de unika identifierarna kontrollerar du databasen för att se om det finns några andra egenskaper som krävs. Om det finns det kontrollerar du att de användare som ska etableras i databasen har attribut som kan mappas till de nödvändiga egenskaperna.

Du kan också konfigurera avetableringsbeteende . Om en användare som har tilldelats programmet tas bort i Microsoft Entra-ID skickar Microsoft Entra-ID en borttagningsåtgärd till databasen. Du kanske också vill att Microsoft Entra-ID ska uppdatera databasen när en användare inte kan använda programmet. Om en användare inte har tilldelats från en app, mjuk tas bort i Microsoft Entra-ID eller blockeras från inloggning kan du konfigurera Microsoft Entra-ID för att skicka en attributändring. Om du etablerar i en befintlig databastabell vill du ha en kolumn i tabellen som ska mappas till isSoftDeleted. När användaren hamnar utanför omfånget anger Microsoft Entra-ID värdet för den användaren till Sant.

1. Installera ODBC-drivrutinen

Den Windows Server där du ska installera etableringsagenten kräver en ODBC-drivrutin för måldatabasen. Om du planerar att ansluta till SQL Server eller Azure SQL-databasen bör du ladda ned ODBC-drivrutinen för SQL Server (x64) och installera den på Windows Server. Andra SQL-databaser finns i vägledningen från den oberoende programvaruleverantören om hur du installerar ODBC-drivrutinen.

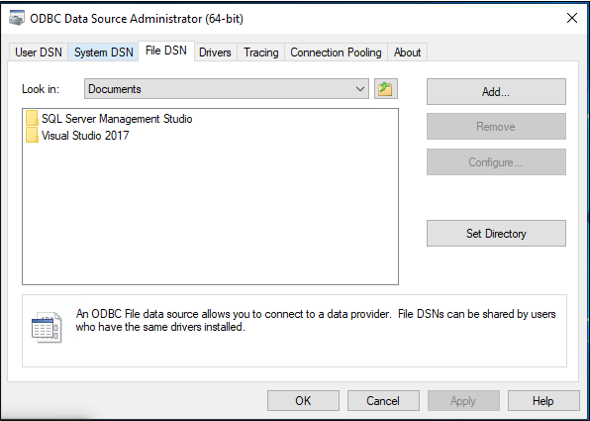

2. Skapa en DSN-anslutningsfil

Den generiska SQL-anslutningsappen kräver en DSN-fil (Data Source Name) för att ansluta till SQL-slutpunkten. Först måste du skapa en fil med ODBC-anslutningsinformationen.

Starta ODBC-hanteringsverktyget på servern. Använd 64-bitarsversionen.

Välj fliken Fil-DSN och välj Lägg till.

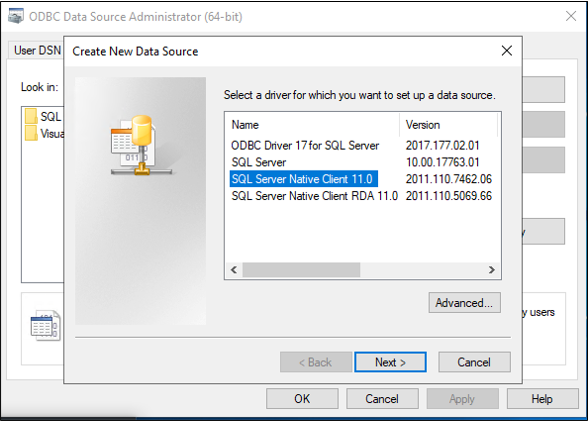

Om du använder SQL Server eller Azure SQL väljer du SQL Server Native Client 11.0 och väljer Nästa. Om du använder en annan databas väljer du dess ODBC-drivrutin.

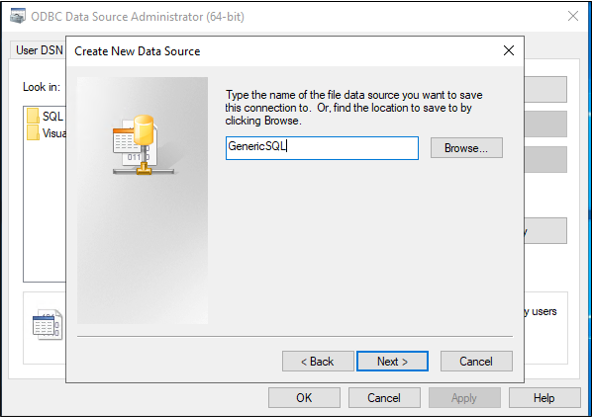

Ge filen ett namn, till exempel GenericSQL, och välj Nästa.

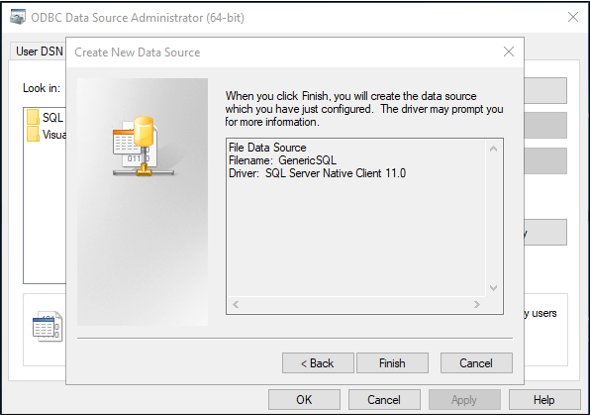

Välj Slutför.

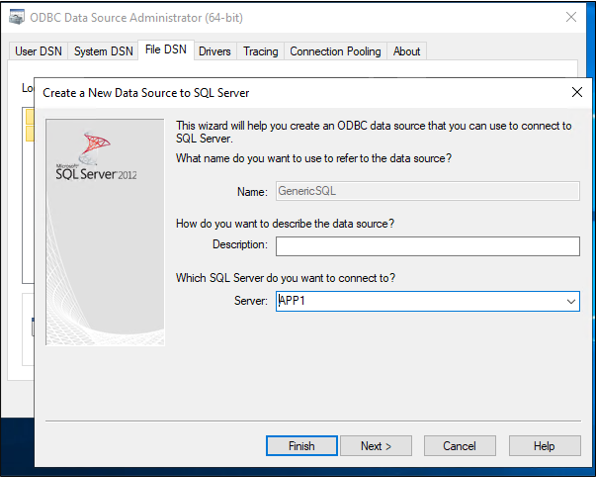

Konfigurera nu anslutningen. Följande steg skiljer sig beroende på vilken ODBC-drivrutin du använder. Den här bilden förutsätter att du använder drivrutinen för att ansluta till SQL Server. Om SQL Server finns på en annan serverdator anger du namnet på servern. Välj sedan Nästa.

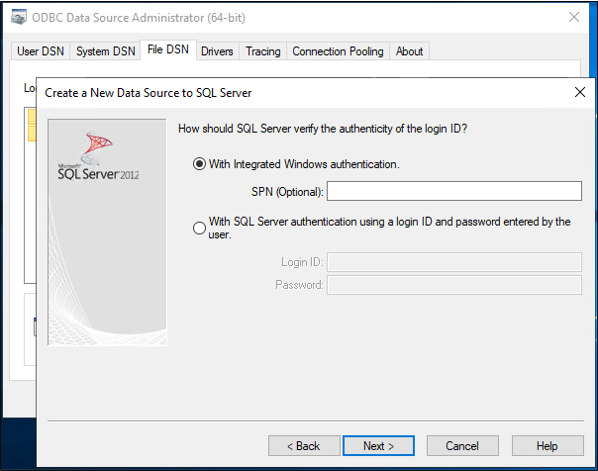

Om användaren du kör det här steget som har behörighet att ansluta till databasen ska du behålla Windows-autentiseringen markerad. Om SQL Server-administratören kräver ett lokalt SQL-konto anger du dessa autentiseringsuppgifter i stället. Välj sedan Nästa.

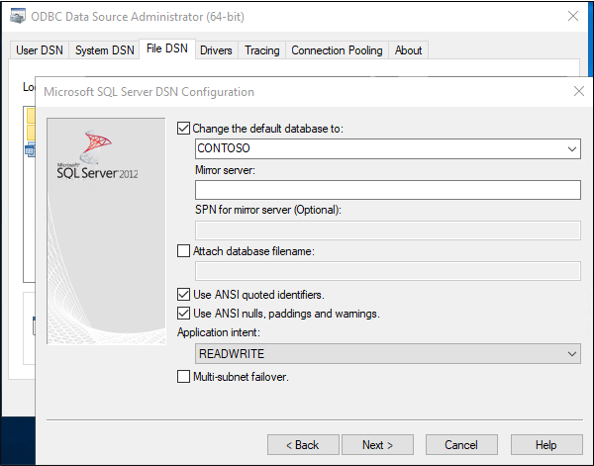

Ange namnet på databasen, som i det här exemplet är CONTOSO.

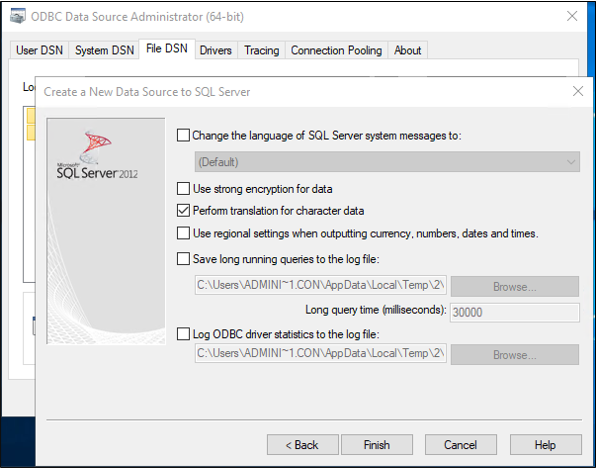

Behåll allt som standard på den här skärmen och välj Slutför.

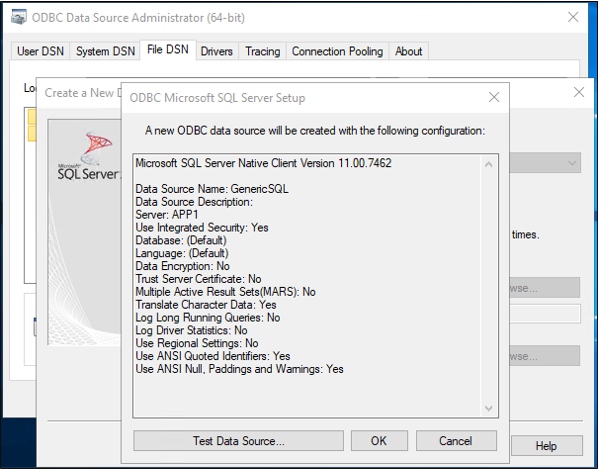

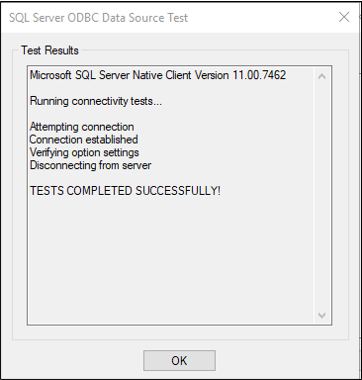

Om du vill kontrollera att allt fungerar som förväntat väljer du Testa datakälla.

Kontrollera att testet har slutförts.

Välj OK två gånger. Stäng ODBC-datakälladministratören. DSN-anslutningsfilen sparas som standard i mappen Dokument .

3. Installera och konfigurera Microsoft Entra Connect-etableringsagenten

Om du redan har laddat ned etableringsagenten och konfigurerat den för ett annat lokalt program fortsätter du att läsa i nästa avsnitt.

- Logga in på Azure-portalen.

- Gå till Företagsprogram och välj Nytt program.

- Sök efter det lokala ECMA-appprogrammet , ge appen ett namn och välj Skapa för att lägga till den i din klientorganisation.

- Gå till sidan Etablering i ditt program från menyn.

- Välj Komma igång.

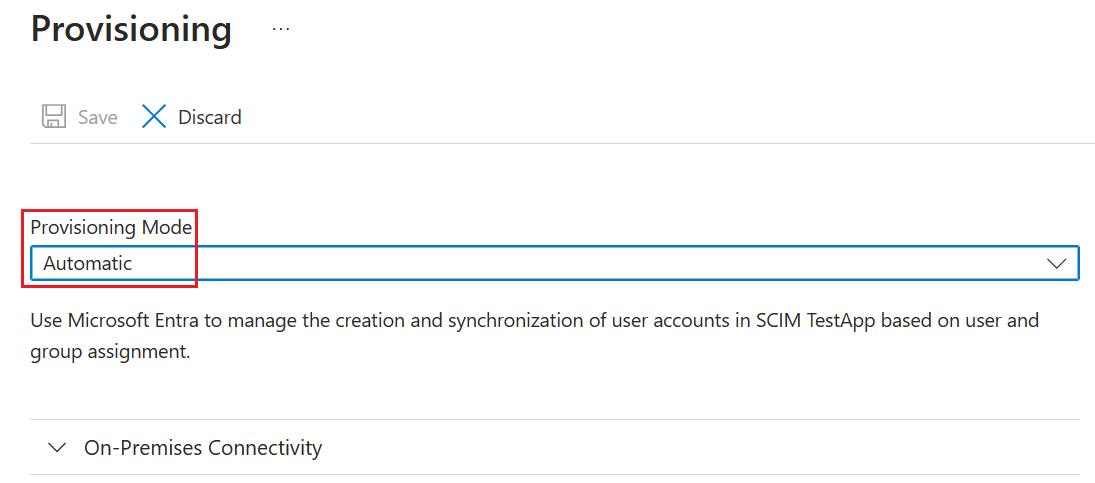

- På sidan Etablering ändrar du läget till Automatisk.

- Under Lokal anslutning väljer du Ladda ned och installera och väljer Acceptera villkor och ladda ned.

- Lämna portalen och kör installationsprogrammet för etableringsagenten, godkänn villkoren för tjänsten och välj Installera.

- Vänta till konfigurationsguiden för Microsoft Entra-etableringsagenten och välj sedan Nästa.

- I steget Välj tillägg väljer du Lokal programetablering och sedan Nästa.

- Etableringsagenten använder operativsystemets webbläsare för att visa ett popup-fönster där du kan autentisera till Microsoft Entra-ID och eventuellt även din organisations identitetsprovider. Om du använder Internet Explorer som webbläsare på Windows Server kan du behöva lägga till Microsoft-webbplatser i webbläsarens lista över betrodda webbplatser så att JavaScript kan köras korrekt.

- Ange autentiseringsuppgifter för en Microsoft Entra-administratör när du uppmanas att auktorisera. Användaren måste ha minst rollen Hybrididentitetsadministratör .

- Välj Bekräfta för att bekräfta inställningen. När installationen har slutförts kan du välja Avsluta och även stänga installationsprogrammet för etableringsagentpaketet.

4. Konfigurera den lokala ECMA-appen

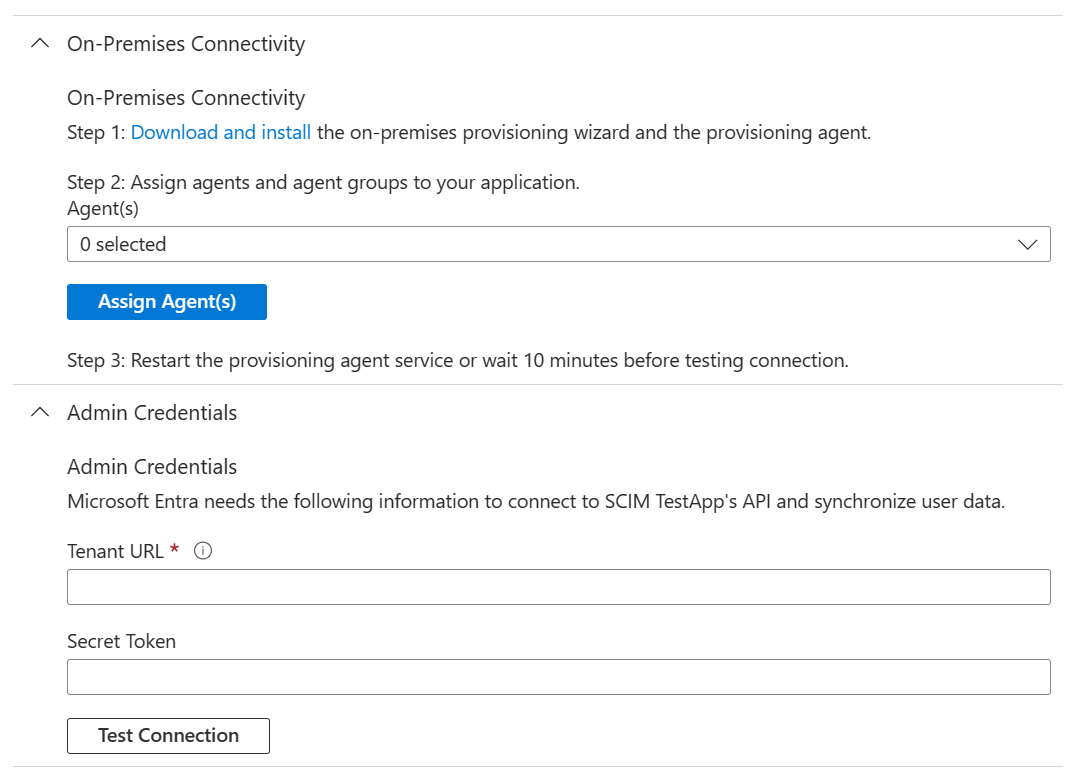

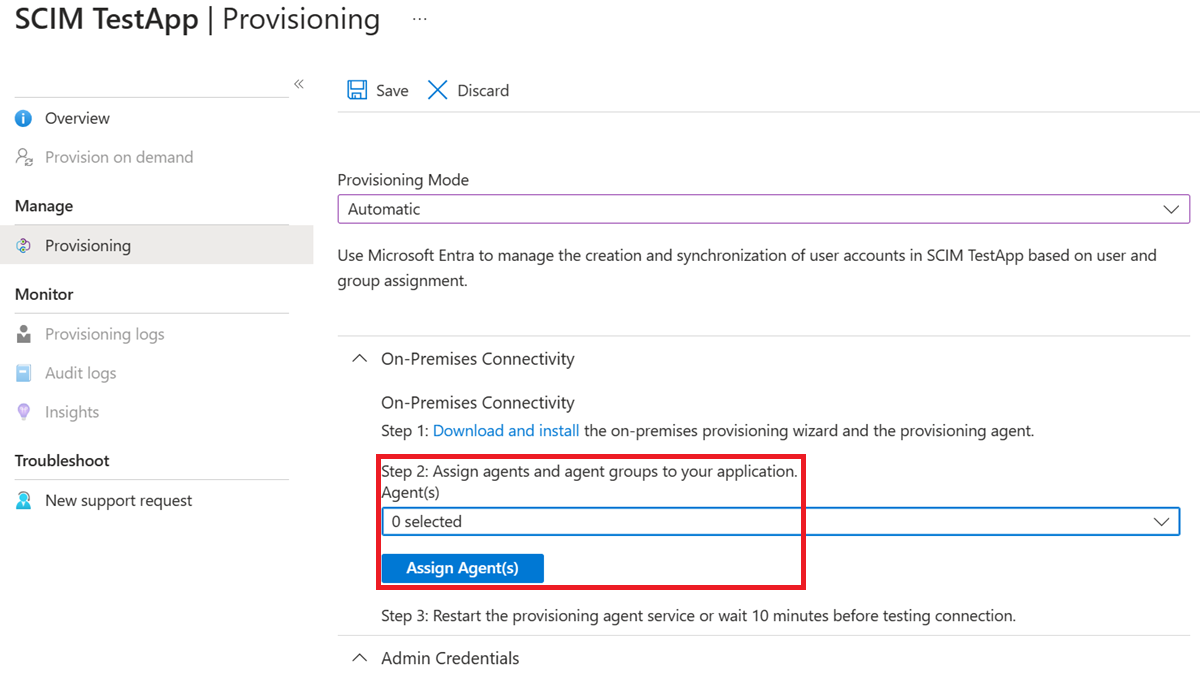

I portalen går du till avsnittet Lokal anslutning och väljer den agent som du distribuerade och väljer Tilldela agenter.

Håll det här webbläsarfönstret öppet när du slutför nästa konfigurationssteg med hjälp av konfigurationsguiden.

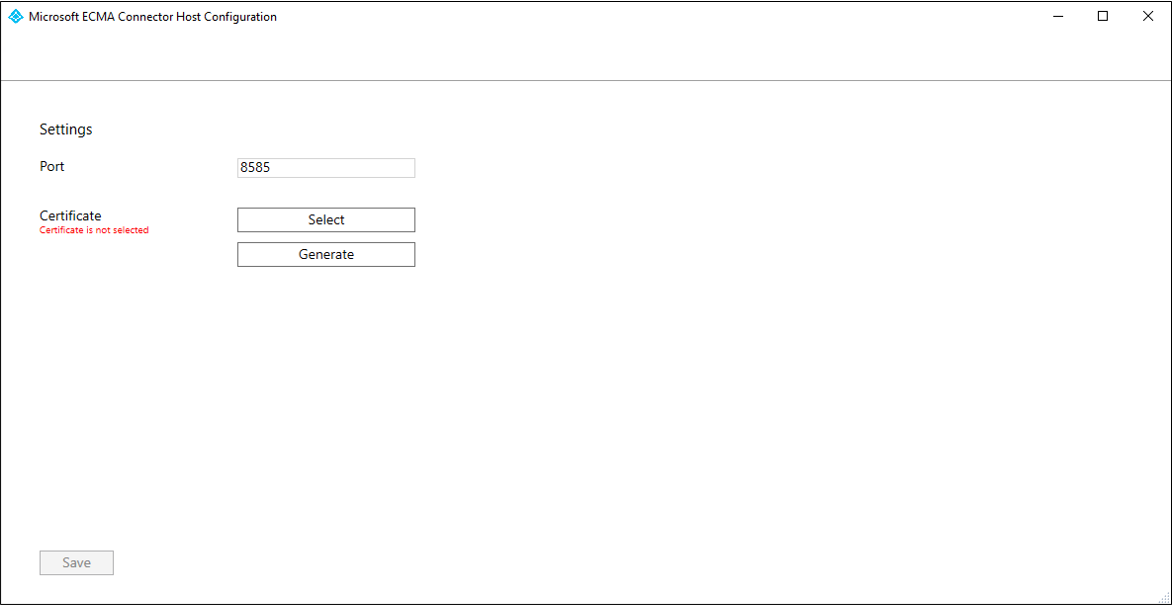

5. Konfigurera värdcertifikatet för Microsoft Entra ECMA Connector

På Den Windows Server där etableringsagenten är installerad högerklickar du på konfigurationsguiden för Microsoft ECMA2Host från Start-menyn och kör som administratör. Det är nödvändigt att köra som Windows-administratör för att guiden ska kunna skapa nödvändiga Windows-händelseloggar.

När ecma connector-värdkonfigurationen har startats, om det är första gången du kör guiden, uppmanas du att skapa ett certifikat. Lämna standardporten 8585 och välj Generera certifikat för att generera ett certifikat. Det automatiskt genererade certifikatet är självsignerat som en del av den betrodda roten. Certifikatet SAN matchar värdnamnet.

Välj Spara.

Kommentar

Om du har valt att generera ett nytt certifikat registrerar du certifikatets förfallodatum för att se till att du schemalägger att återgå till konfigurationsguiden och återskapar certifikatet innan det upphör att gälla.

6. Skapa en allmän SQL-anslutningsapp

I det här avsnittet skapar du anslutningskonfigurationen för databasen.

6.1 Konfigurera SQL-anslutningen

Följ dessa steg för att skapa en allmän SQL-anslutningsapp:

Generera en hemlig token som ska användas för att autentisera Microsoft Entra-ID till anslutningsappen. Det ska vara minst 12 tecken och unikt för varje program.

Om du inte redan har gjort det startar du konfigurationsguiden för Microsoft ECMA2Host från Windows Start-menyn.

Välj Ny anslutningsapp.

På sidan Egenskaper fyller du i rutorna med de värden som anges i följande tabell och väljer Nästa.

Property Värde Name Namnet du valde för anslutningsappen, som ska vara unikt för alla anslutningsappar i din miljö. Om du till exempel bara har en SQL-databas, SQL.Autosynkronisering av timer (minuter) 120 Hemlig token Ange den hemliga token som du genererade för den här anslutningsappen. Nyckeln ska vara minst 12 tecken. Tilläggs-DLL För den allmänna SQL-anslutningsappen väljer du Microsoft.IAM.Connector.GenericSql.dll. På sidan Connectivity fyller du i rutorna med de värden som anges i följande tabell och väljer Nästa.

Property beskrivning DSN-fil Filen Namn på datakälla som du skapade i föregående steg, som används för att ansluta till SQL-instansen. Användarnamn Användarnamnet för ett konto med behörighet att göra uppdateringar av tabellen i SQL-instansen. Om måldatabasen är SQL Server och du använder Windows-autentisering måste användarnamnet vara i form av värdnamn\sqladminaccount för fristående servrar eller domän\sqladminaccount för domänmedlemsservrar. För andra databaser är användarnamnet ett lokalt konto i databasen. Lösenord Lösenordet för det angivna användarnamnet. DN är fästpunkt Såvida inte din miljö är känd för att kräva de här inställningarna ska du inte markera kryssrutorna DN is Anchor and Export Type:Object Replace (Fästpunkt och Exportera typ:Ersätt objekt).

6.2 Hämta schemat från databasen

När du har angett autentiseringsuppgifter är ECMA Connector-värden redo att hämta schemat för databasen. Fortsätt med SQL-anslutningskonfigurationen:

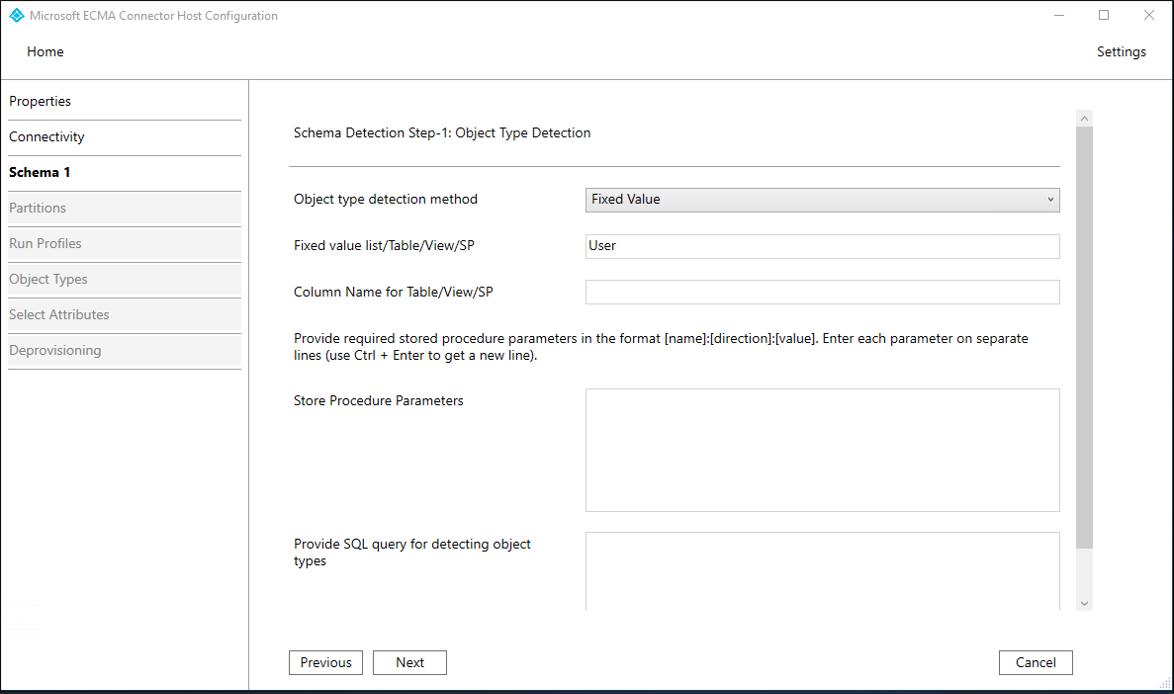

På sidan Schema 1 anger du listan över objekttyper. I det här exemplet finns det en enda objekttyp,

User. Fyll i rutorna med de värden som anges i tabellen som följer bilden och välj Nästa.Property Värde Identifieringsmetod för objekttyp Fast värde Lista över fasta värden/tabell/vy/SP User När du väljer Nästa visas nästa sida automatiskt för konfigurationen

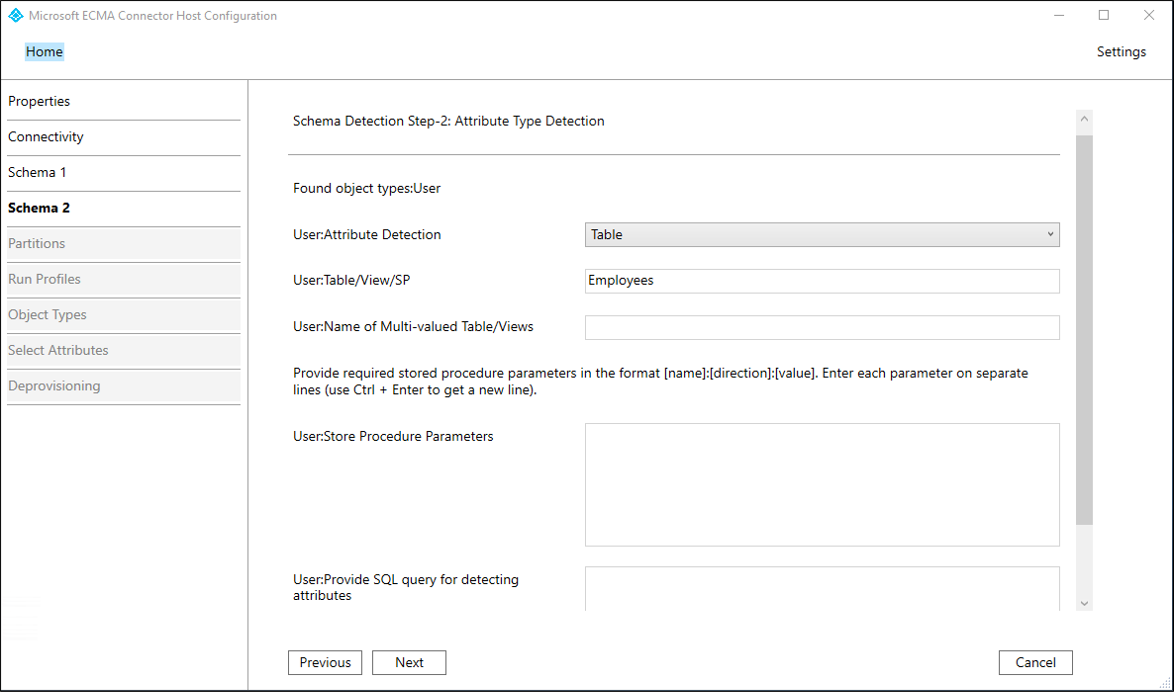

Userav objekttypen. På sidan Schema 2 anger du hur användarna visas i databasen. I det här exemplet är det en enda SQL-tabell med namnetEmployees. Fyll i rutorna med de värden som anges i tabellen som följer bilden och välj Nästa.Property Värde Användare:Attributidentifiering Register Användare:Tabell/Vy/SP Namnet på tabellen i databasen, till exempel EmployeesKommentar

Om ett fel inträffar kontrollerar du databaskonfigurationen för att se till att användaren som du angav på sidan Anslutning har läsbehörighet till databasens schema.

När du har valt

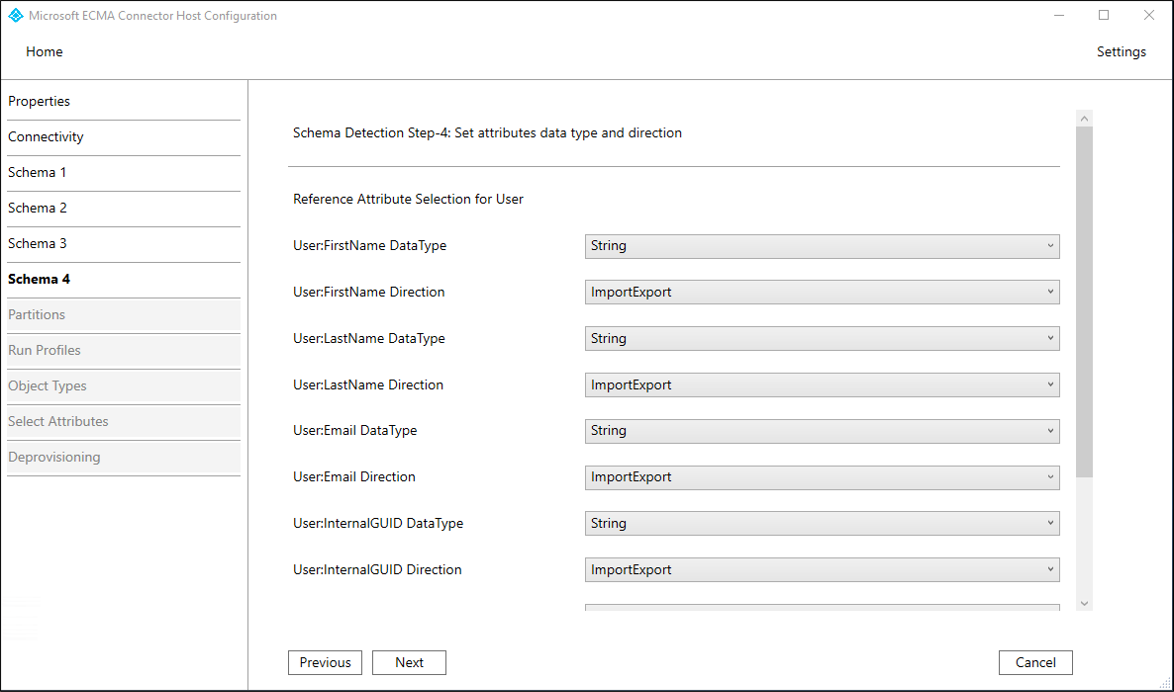

DN. Dessa kolumner innehåller unika identifierare i databasen. Du kan använda samma eller olika kolumner, men se till att alla rader som redan finns i den här databasen har unika värden i dessa kolumner. På sidan Schema 3 fyller du i rutorna med de värden som anges i tabellen som följer bilden och väljer Nästa.Property beskrivning Välj Fästpunkt för: Användare Kolumnen i databastabellen som ska användas för fästpunkten, till exempel User:ContosoLoginVälj DN-attribut för användare Kolumnen i databasen som ska användas för DN-attributet, till exempel AzureIDNär du väljer Nästa visas nästa sida automatiskt, så att du kan bekräfta datatypen för var och en av kolumnerna i

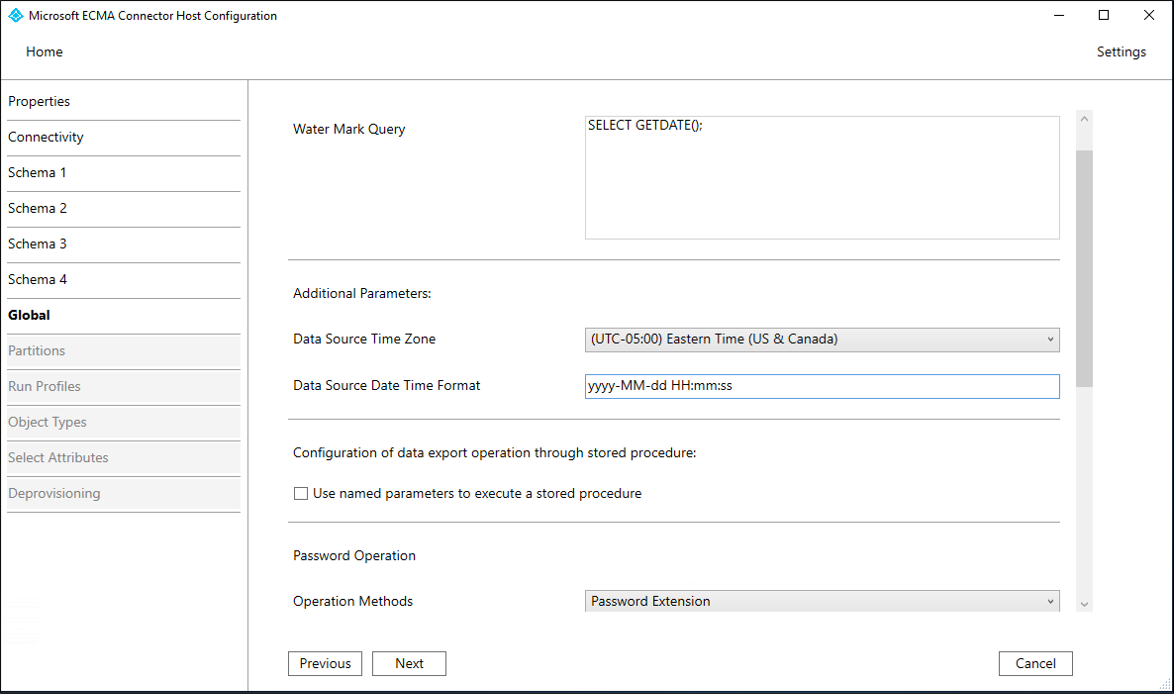

Employeetabellen och om anslutningsappen ska importera eller exportera dem. På sidan Schema 4 lämnar du standardvärdena och väljer Nästa.På sidan Global fyller du i rutorna och väljer Nästa. Använd tabellen som följer bilden för vägledning om de enskilda rutorna.

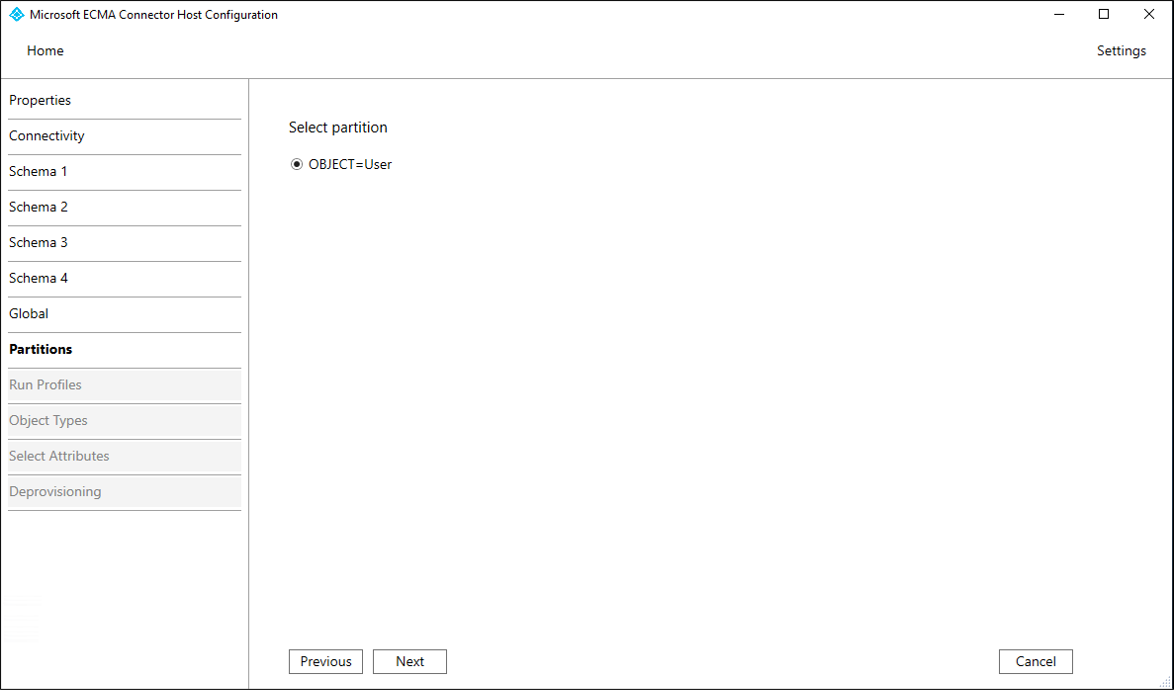

Property beskrivning Deltastrategi För IBM DB2 väljer du NoneVattenmärkesfråga För IBM DB2 skriver du SELECT CURRENT TIMESTAMP FROM SYSIBM.SYSDUMMY1;Datumtidsformat för datakälla För SQL Server yyyy-MM-dd HH:mm:ss, och för IBM DB2,YYYY-MM-DDPå sidan Partitioner väljer du Nästa.

6.3 Konfigurera körningsprofilerna

Därefter konfigurerar du körprofilerna Exportera och Fullständig import . Profilen Exportera körning används när ECMA Connector-värden behöver skicka ändringar från Microsoft Entra-ID till databasen för att infoga, uppdatera och ta bort poster. Fullständig importkörningsprofil används när VÄRDtjänsten för ECMA Connector startar för att läsa in det aktuella innehållet i databasen. I det här exemplet använder du tabellmetoden i båda körningsprofilerna, så att ECMA Connector Host genererar nödvändiga SQL-instruktioner.

Fortsätt med SQL-anslutningskonfigurationen:

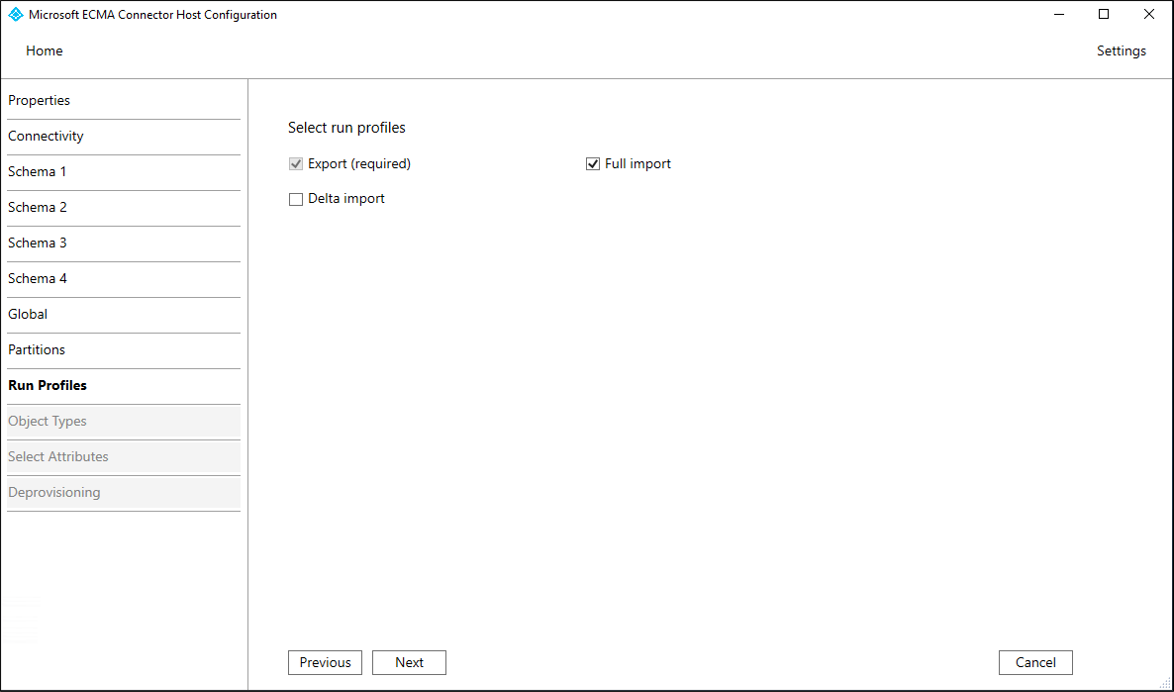

På sidan Kör profiler håller du kryssrutan Exportera markerad. Markera kryssrutan Fullständig import och välj Nästa.

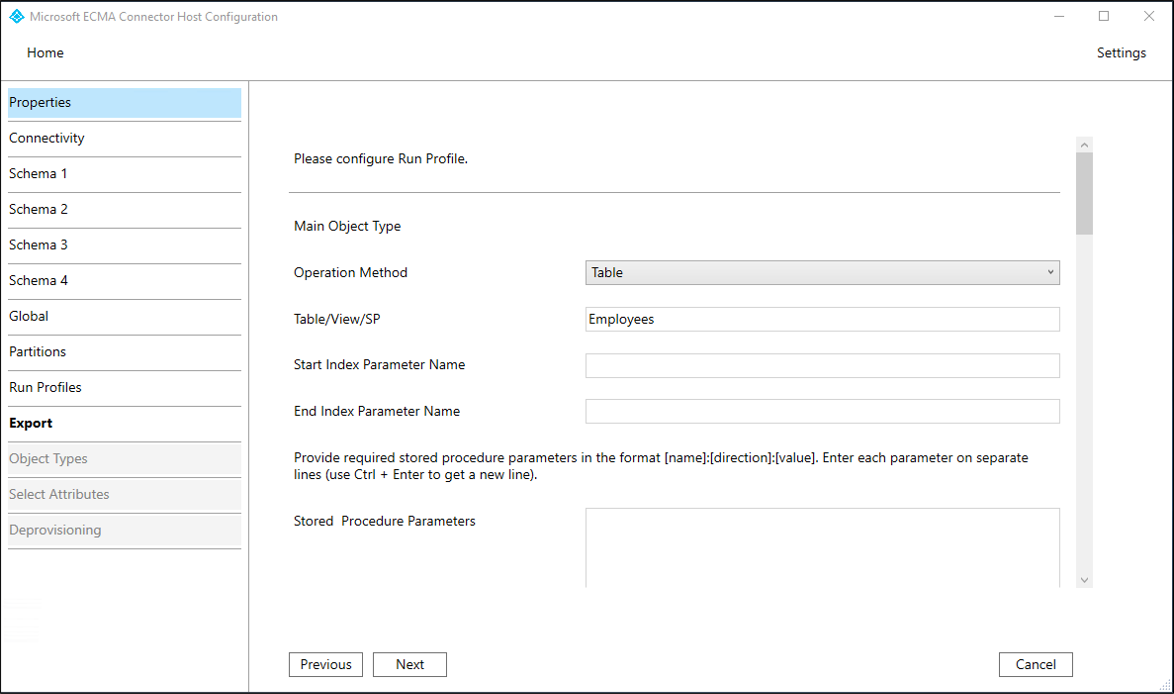

Property beskrivning Export Kör profil som exporterar data till SQL. Den här körningsprofilen krävs. Fullständig import Kör profil som importerar alla data från SQL-källor som angavs tidigare. Deltaimport Kör profil som endast importerar ändringar från SQL sedan den senaste fullständiga importen eller deltaimporten. När du väljer Nästa visas nästa sida automatiskt så att du kan konfigurera metoden för profilen Exportera körning. På sidan Exportera fyller du i rutorna och väljer Nästa. Använd tabellen som följer bilden för vägledning om de enskilda rutorna.

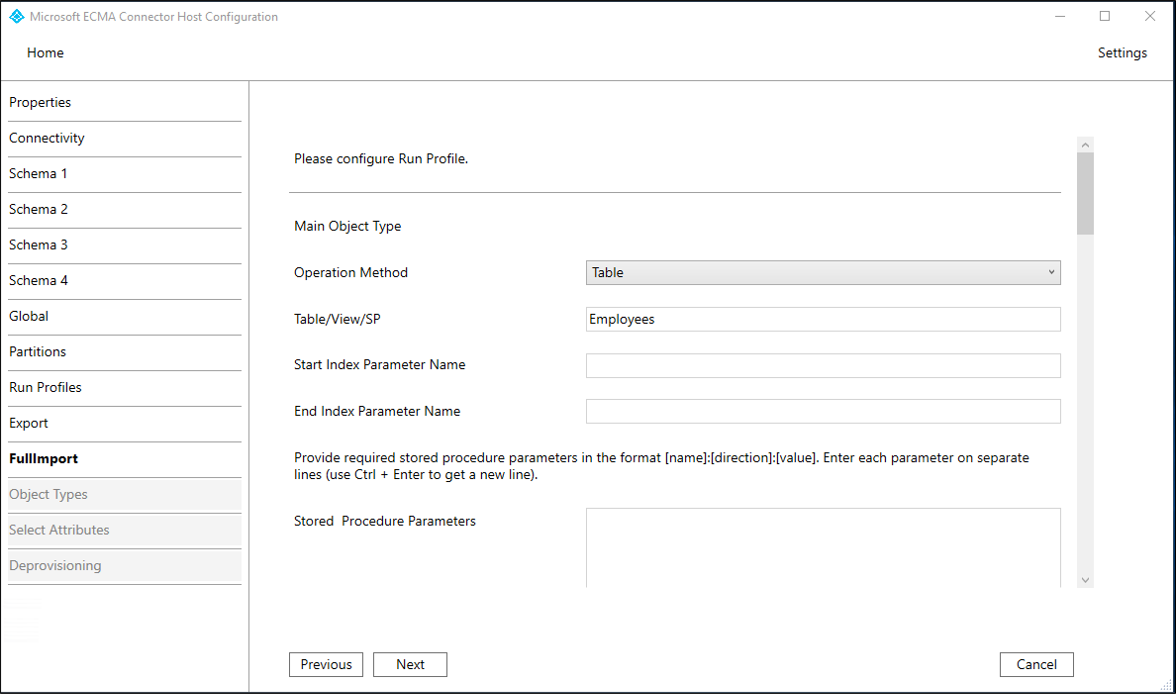

Property beskrivning Åtgärdsmetod Register Tabell/vy/SP Samma tabell som konfigurerad på fliken Schema 2, till exempel EmployeesPå sidan Fullständig import fyller du i rutorna och väljer Nästa. Använd tabellen som följer bilden för vägledning om de enskilda rutorna.

Property beskrivning Åtgärdsmetod Register Tabell/vy/SP Samma tabell som konfigurerad på fliken Schema 2, till exempel Employees

6.4 Konfigurera hur attribut visas i Microsoft Entra-ID

I det sista steget i SQL-anslutningsinställningarna konfigurerar du hur attribut visas i Microsoft Entra-ID:

På sidan Objekttyper fyller du i rutorna och väljer Nästa. Använd tabellen som följer bilden för vägledning om de enskilda rutorna.

- Fästpunkt: Värdena för det här attributet ska vara unika för varje objekt i måldatabasen. Microsoft Entra-etableringstjänsten frågar ECMA-anslutningsvärden med hjälp av det här attributet efter den inledande cykeln. Det här fästpunktsvärdet bör vara samma som den fästpunktskolumn som du konfigurerade tidigare på sidan Schema 3 .

- Frågeattribut: Det här attributet ska vara samma som fästpunkten.

-

DN: Det autogenererade alternativet bör väljas i de flesta fall. Om det inte är markerat kontrollerar du att DN-attributet är mappat till ett attribut i Microsoft Entra-ID som lagrar DN i det här formatet:

CN = anchorValue, Object = objectType. Mer information om fästpunkter och DN finns i Om fästpunktsattribut och unika namn.

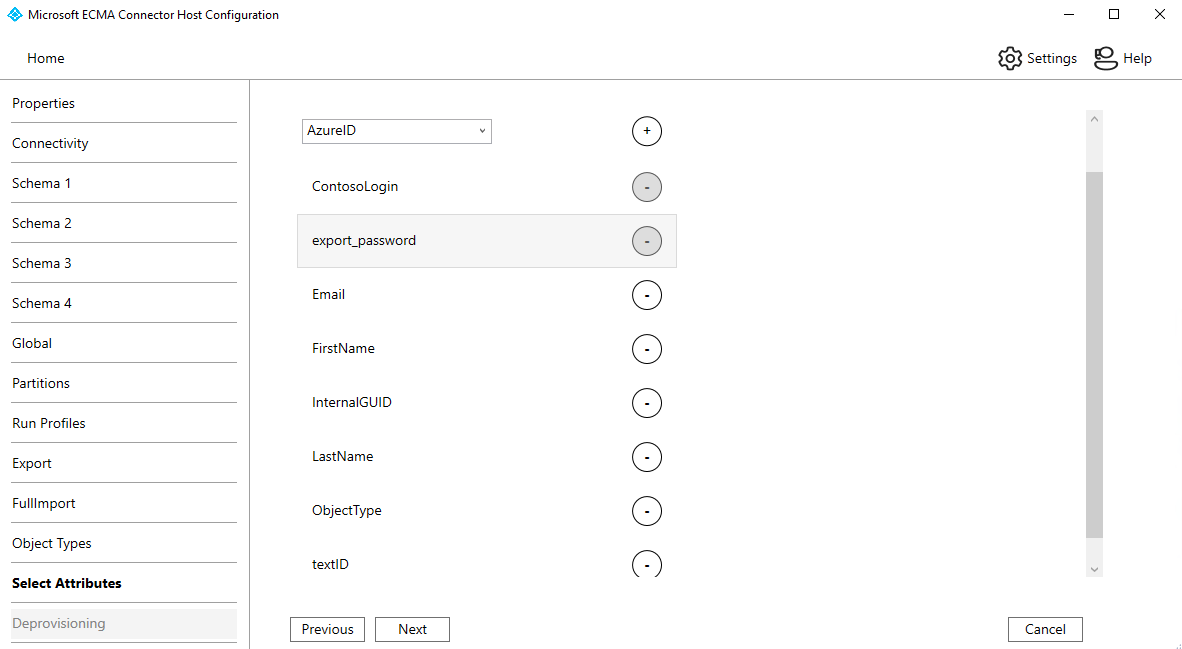

Property beskrivning Målobjekt User Fästpunkt Kolumnen som konfigurerats på fliken Schema 3, till exempel ContosoLoginFrågeattribut Samma kolumn som fästpunkten, till exempel ContosoLoginDN Samma kolumn som konfigurerats på fliken Schema 3, till exempel ContosoLoginGenereras automatiskt Kontrollerad ECMA-anslutningsvärden identifierar de attribut som stöds av måldatabasen. Du kan välja vilka av de attribut som du vill exponera för Microsoft Entra-ID. Dessa attribut kan sedan konfigureras i Azure Portal för etablering. På sidan Välj attribut lägger du till alla attribut i listrutan en i taget.

Listrutan Attribut visar alla attribut som identifierades i måldatabasen och som inte valdes på föregående sida Välj attribut. När alla relevanta attribut har lagts till väljer du Nästa.

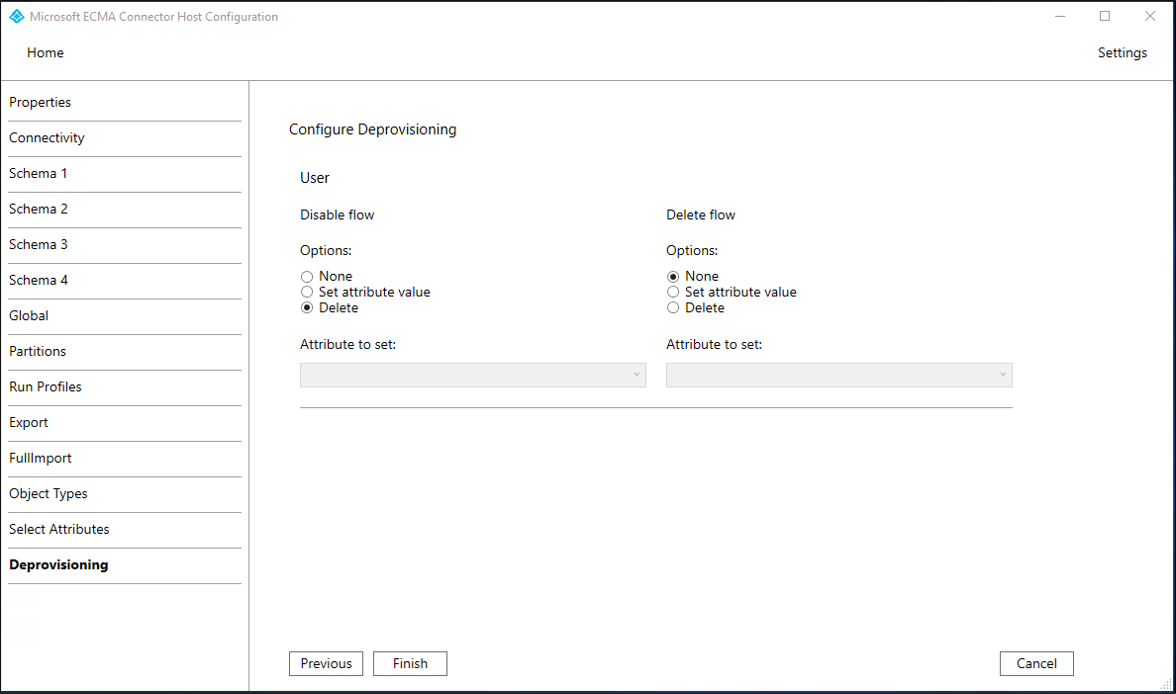

- På sidan Avetablering går du till Inaktivera flöde och väljer Ta bort. De attribut som valts på föregående sida är inte tillgängliga att välja på sidan Avetablering. Välj Slutför.

Kommentar

Om du använder värdet Ange attribut bör du vara medveten om att endast booleska värden tillåts.

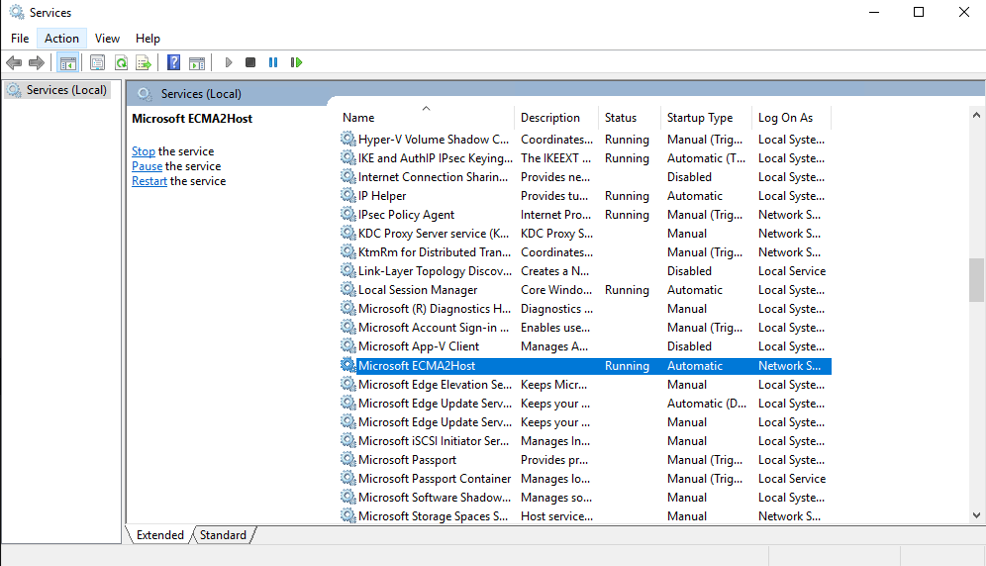

7. Kontrollera att TJÄNSTEN ECMA2Host körs

På servern som kör Microsoft Entra ECMA Connector Host väljer du Starta.

Ange kör och ange services.msc i rutan.

I listan Tjänster kontrollerar du att Microsoft ECMA2Host finns och körs. Om inte väljer du Start.

Om du ansluter till en ny databas eller en som är tom och inte har några användare fortsätter du i nästa avsnitt. I annat fall följer du de här stegen för att bekräfta att anslutningsappen har identifierat befintliga användare från databasen.

- Om du nyligen har startat tjänsten och har många användarobjekt i databasen väntar du flera minuter på att anslutningsappen ska upprätta en anslutning till databasen.

8. Konfigurera programanslutningen i Azure Portal

Gå tillbaka till webbläsarfönstret där du konfigurerade programetablering.

Kommentar

Om tidsgränsen för fönstret hade överskrids måste du välja agenten igen.

- Logga in på Azure-portalen.

- Gå till Företagsprogram och det lokala ECMA-appprogrammet .

- Välj på Etablering.

- Om Kom igång visas ändrar du läget till Automatisk. I avsnittet Lokal anslutning väljer du den agent som du distribuerade och väljer Tilldela agenter. Annars går du till Redigera etablering.

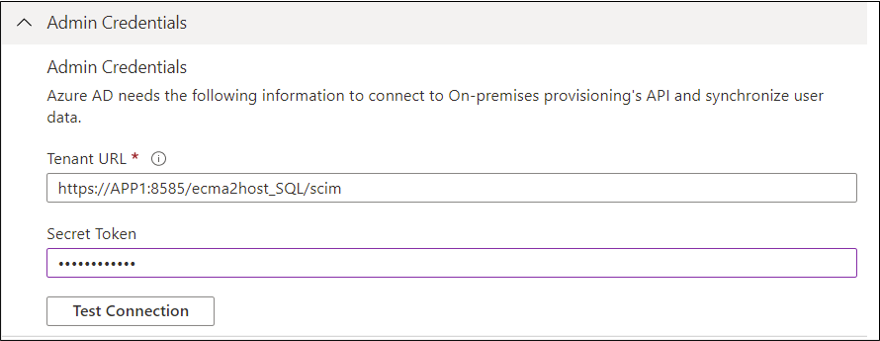

Under avsnittet Administratörsautentiseringsuppgifter anger du följande URL.

{connectorName}Ersätt delen med namnet på anslutningsappen på ECMA-anslutningsvärden, till exempel SQL. Anslutningsappens namn är skiftlägeskänsligt och bör vara samma skiftläge som konfigurerades i guiden. Du kan också ersättalocalhostmed datorns värdnamn.Property Värde Klientorganisations-URL https://localhost:8585/ecma2host_{connectorName}/scimAnge värdet för den hemliga token som du definierade när du skapade anslutningsappen.

Kommentar

Om du precis har tilldelat agenten till programmet väntar du 10 minuter tills registreringen har slutförts. Anslutningstestet fungerar inte förrän registreringen har slutförts. Att tvinga agentregistreringen att slutföras genom att starta om etableringsagenten på servern kan påskynda registreringsprocessen. Gå till servern, sök efter tjänster i Sökfältet i Windows, identifiera Microsoft Entra Connect Provisioning Agent Service, högerklicka på tjänsten och starta om.

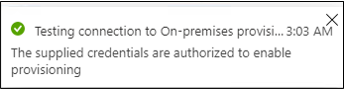

Välj Testa anslutning och vänta en minut.

När anslutningstestet har slutförts och anger att de angivna autentiseringsuppgifterna har behörighet att aktivera etablering väljer du Spara.

9. Konfigurera attributmappningar

Nu måste du mappa attribut mellan representationen av användaren i Microsoft Entra-ID och representationen av en användare i det lokala programmets SQL-databas.

Du använder Azure Portal för att konfigurera mappningen mellan Microsoft Entra-användarens attribut och de attribut som du tidigare valde i konfigurationsguiden för ECMA-värden.

Kontrollera att Microsoft Entra-schemat innehåller de attribut som krävs av databasen. Om databasen kräver att användarna har ett attribut, till exempel

uidNumber, och det attributet inte redan ingår i ditt Microsoft Entra-schema för en användare, måste du använda katalogtilläggsfunktionen för att lägga till attributet som ett tillägg.I administrationscentret för Microsoft Entra går du till Företagsprogram och väljer det lokala ECMA-appprogrammet och sedan sidan Etablering.

Välj Redigera etablering och vänta 10 sekunder.

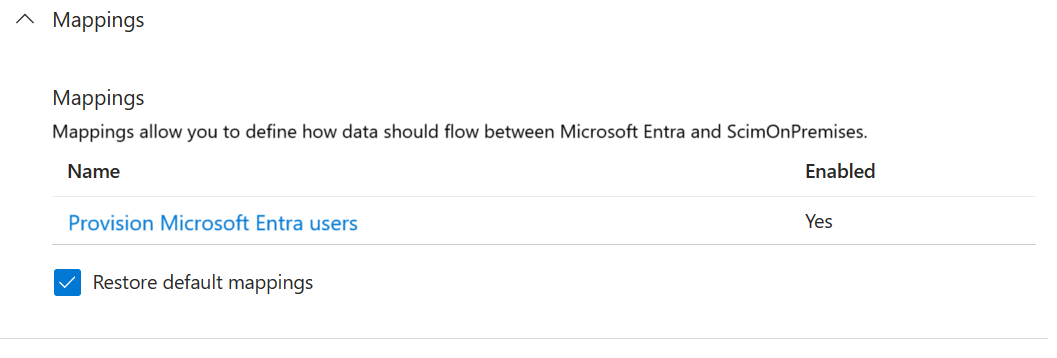

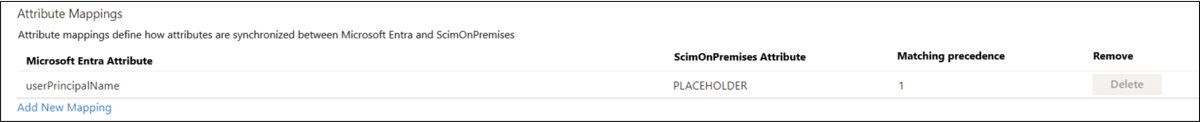

Expandera Mappningar och välj mappningen Etablera Microsoft Entra-ID-användare . Om det här är första gången du har konfigurerat attributmappningarna för det här programmet är detta den enda mappning som finns för en platshållare.

Bekräfta att schemat för databasen är tillgängligt i Microsoft Entra-ID genom att markera kryssrutan Visa avancerade alternativ och välja Redigera attributlista för ScimOnPremises. Kontrollera att alla attribut som valts i konfigurationsguiden visas. Annars väntar du flera minuter på att schemat ska uppdateras och läser sedan in sidan igen. När du ser attributen i listan stänger du sidan för att återgå till mappningslistan.

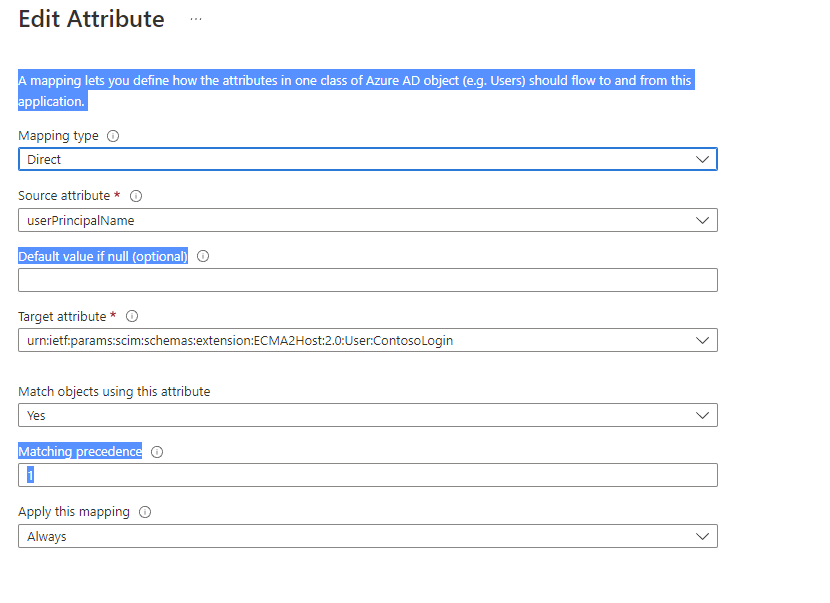

Klicka nu på mappningen userPrincipalName PLACEHOLDER. Den här mappningen läggs till som standard när du först konfigurerar lokal etablering.

Ändra attributets värden så att de matchar följande:

Ändra attributets värden så att de matchar följande:

| Mappningstyp | Källattribut | Målattribut |

|---|---|---|

| Direct | userPrincipalName | urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin |

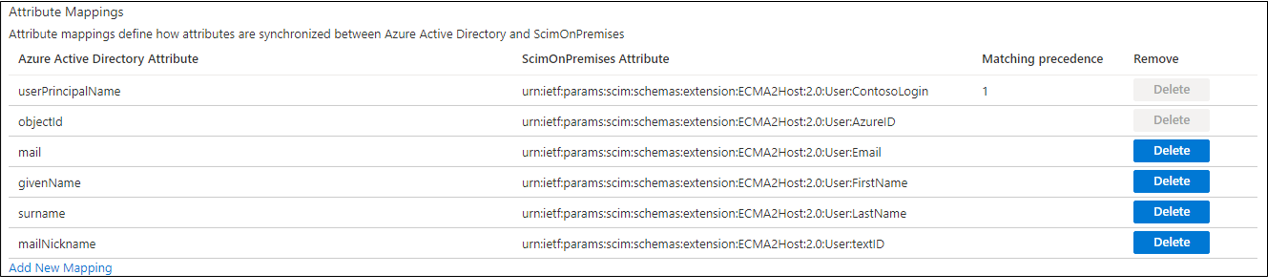

Välj Lägg till ny mappning och upprepa nästa steg för varje mappning.

Ange käll- och målattributen för var och en av mappningarna i följande tabell.

Mappningstyp Källattribut Målattribut Direct userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin Direct objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureID Direct e-post urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Direct givenName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:FirstName Direct surname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:LastName Direct mailNickname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:textID När alla mappningar har lagts till väljer du Spara.

10. Tilldela användare till ett program

Nu när du har Microsoft Entra ECMA Connector Host som pratar med Microsoft Entra-ID och attributmappningen konfigurerad kan du gå vidare till att konfigurera vem som är i omfånget för etablering.

Viktigt!

Om du har loggat in med rollen Hybrididentitetsadministratör måste du logga ut och logga in med ett konto som har minst rollen Programadministratör för det här avsnittet. Rollen Hybrididentitetsadministratör har inte behörighet att tilldela användare till program.

Om det finns befintliga användare i SQL-databasen bör du skapa programrolltilldelningar för dessa befintliga användare. Mer information om hur du skapar programrolltilldelningar i grupp finns i styra ett programs befintliga användare i Microsoft Entra-ID.

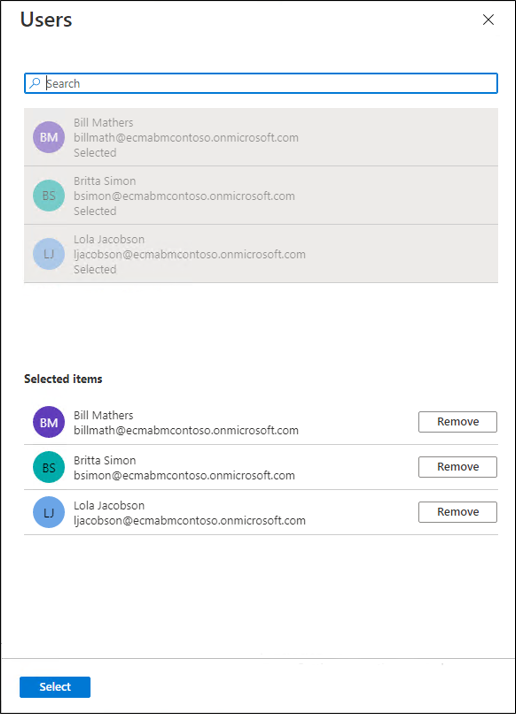

Om det inte finns några aktuella användare av programmet väljer du annars en testanvändare från Microsoft Entra som ska etableras till programmet.

Kontrollera att användaren har alla egenskaper som ska mappas till de attribut som krävs för databasschemat.

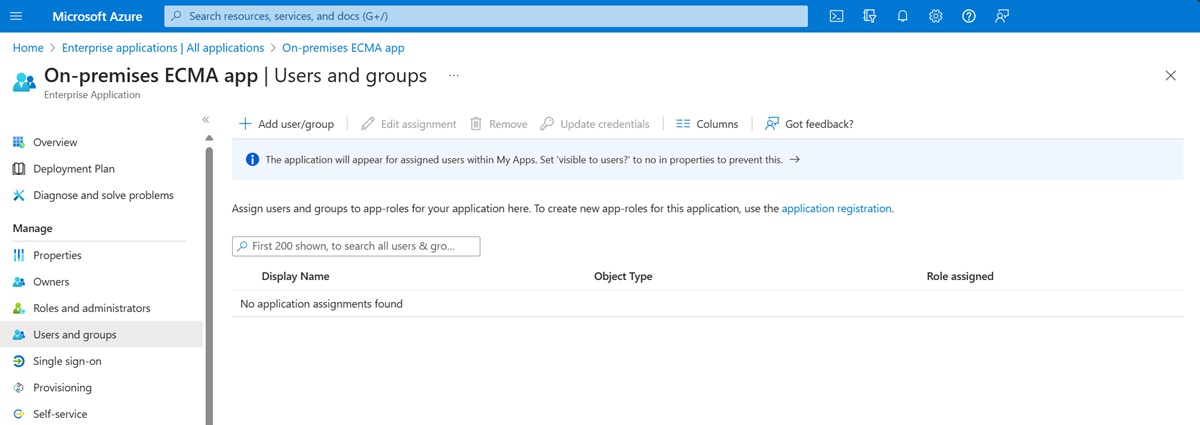

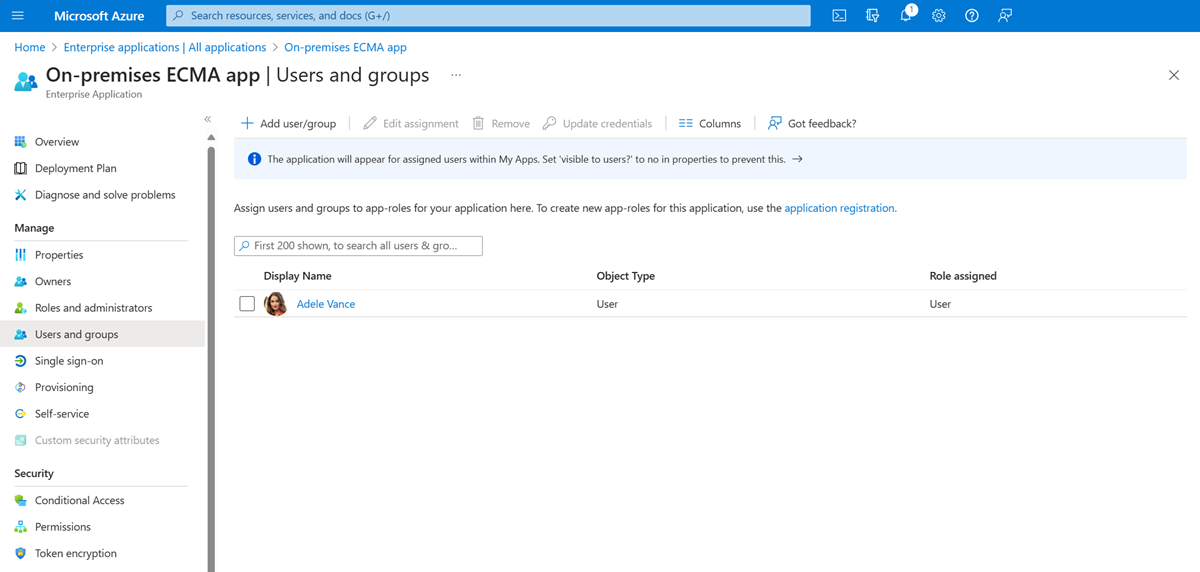

I Azure Portal väljer du Företagsprogram.

Välj det lokala ECMA-appprogrammet .

Till vänster under Hantera väljer du Användare och grupper.

Välj Lägg till användare/grupp.

Under Användare väljer du Ingen markerad.

Välj användare till höger och välj knappen Välj .

Välj nu Tilldela.

11. Testetablering

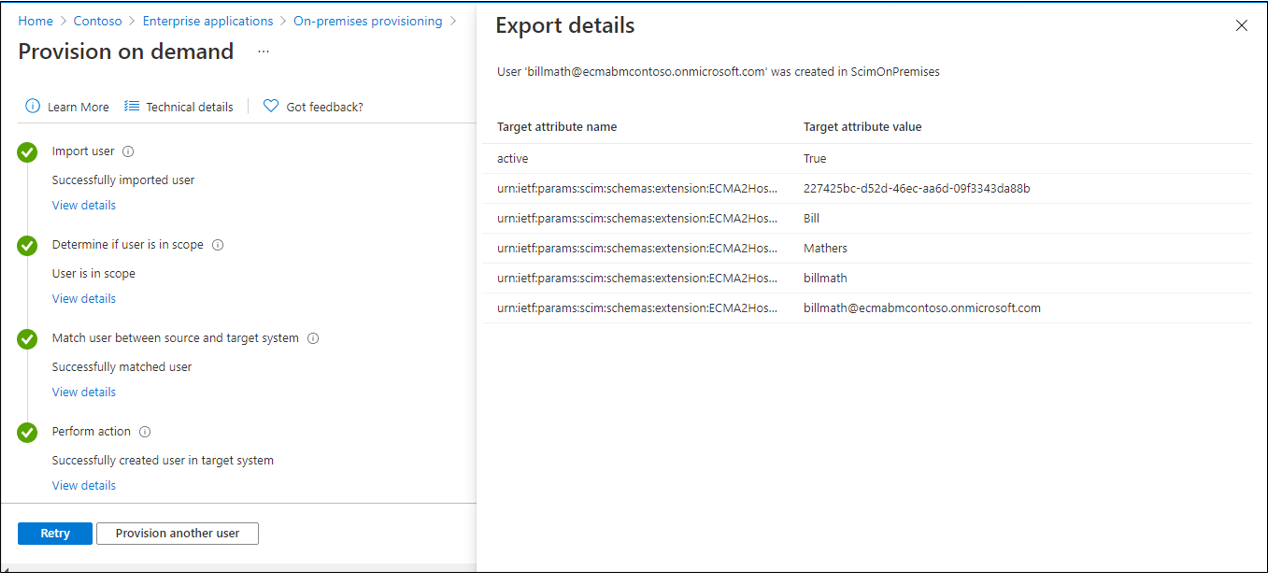

Nu när dina attribut har mappats och användarna har tilldelats kan du testa etablering på begäran med en av dina användare.

I Azure Portal väljer du Företagsprogram.

Välj det lokala ECMA-appprogrammet .

Till vänster väljer du Etablering.

Välj Etablera på begäran.

Sök efter en av testanvändarna och välj Etablera.

Efter flera sekunder visas meddelandet Skapad användare i målsystemet med en lista över användarattributen.

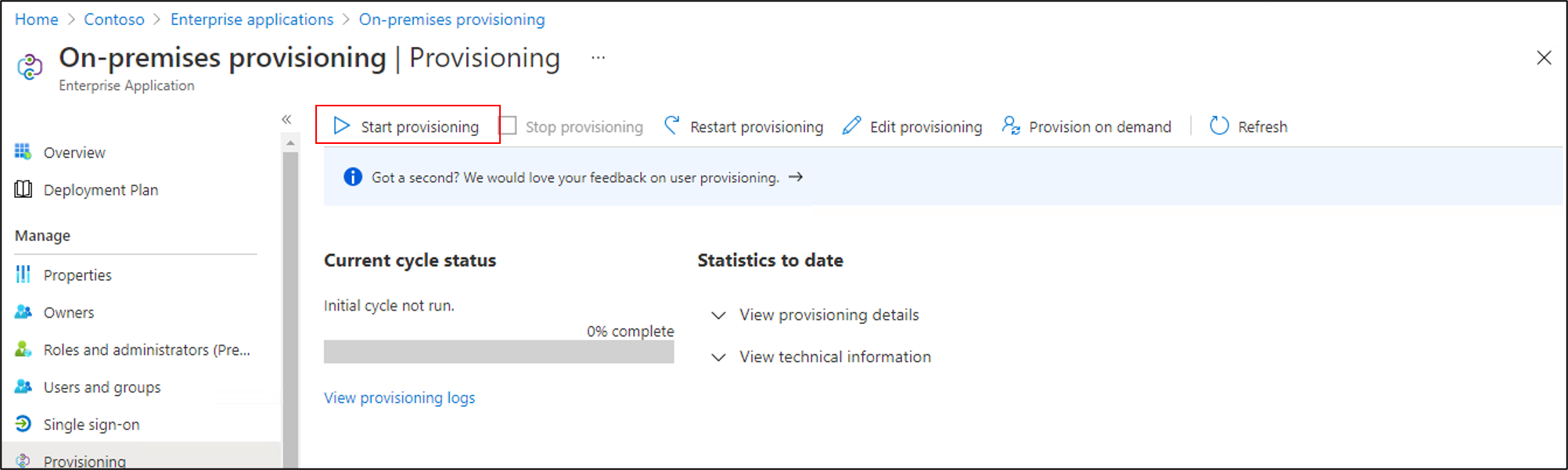

12. Börja etablera användare

När etableringen på begäran har slutförts ändrar du tillbaka till konfigurationssidan för etablering. Kontrollera att omfånget endast är inställt på tilldelade användare och grupper, aktivera etablering och välj Spara.

Vänta flera minuter tills etableringen har startat. Det kan ta upp till 40 minuter. När etableringsjobbet har slutförts, enligt beskrivningen i nästa avsnitt, kan du ändra etableringsstatusen till Av om du är klar med testningen och välja Spara. Den här åtgärden hindrar etableringstjänsten från att köras i framtiden.

Felsöka etableringsfel

Om ett fel visas väljer du Visa etableringsloggar. Leta i loggen efter en rad där Status är Fel och välj på den raden.

Om felmeddelandet misslyckades med att skapa användaren kontrollerar du de attribut som visas mot kraven i databasschemat.

Mer information finns på fliken Felsökning och rekommendationer . Om ODBC-drivrutinen returnerade ett meddelande kan det visas här. Meddelandet ERROR [23000] [Microsoft][ODBC SQL Server Driver][SQL Server]Cannot insert the value NULL into column 'FirstName', table 'CONTOSO.dbo.Employees'; column does not allow nulls. är till exempel ett fel från ODBC-drivrutinen. I det här fallet column does not allow nulls kan det tyda på att FirstName kolumnen i databasen är obligatorisk men att användaren som etableras inte har något givenName attribut, så det gick inte att etablera användaren.

Kontrollera att användarna har etablerats

När du har väntat kontrollerar du SQL-databasen för att se till att användarna etableras.

Bilaga A

Om du använder SQL Server kan du använda följande SQL-skript för att skapa exempeldatabasen.

---Creating the Database---------

Create Database CONTOSO

Go

-------Using the Database-----------

Use [CONTOSO]

Go

-------------------------------------

/****** Object: Table [dbo].[Employees] Script Date: 1/6/2020 7:18:19 PM ******/

SET ANSI_NULLS ON

GO

SET QUOTED_IDENTIFIER ON

GO

CREATE TABLE [dbo].[Employees](

[ContosoLogin] [nvarchar](128) NULL,

[FirstName] [nvarchar](50) NOT NULL,

[LastName] [nvarchar](50) NOT NULL,

[Email] [nvarchar](128) NULL,

[InternalGUID] [uniqueidentifier] NULL,

[AzureID] [uniqueidentifier] NULL,

[textID] [nvarchar](128) NULL

) ON [PRIMARY]

GO

ALTER TABLE [dbo].[Employees] ADD CONSTRAINT [DF_Employees_InternalGUID] DEFAULT (newid()) FOR [InternalGUID]

GO