Förbereda Active Directory Lightweight Directory Services för etablering från Microsoft Entra-ID

Följande dokumentation innehåller självstudieinformation som visar hur du förbereder en Installation av Active Directory Lightweight Directory Services (AD LDS). Detta kan användas som ett exempel på en LDAP-katalog för felsökning eller för att visa hur du etablerar användare från Microsoft Entra-ID till en LDAP-katalog.

Förbereda LDAP-katalogen

Om du inte redan har en katalogserver tillhandahålls följande information för att skapa en AD LDS-testmiljö. Den här konfigurationen använder PowerShell och ADAMInstall.exe med en svarsfil. Det här dokumentet innehåller inte detaljerad information om AD LDS. Mer information finns i Active Directory Lightweight Directory Services.

Om du redan har AD LDS eller en annan katalogserver kan du hoppa över det här innehållet och fortsätta i Självstudie: ECMA Connector Host generic LDAP connector for installing and configuring the ECMA connector host (Självstudie: ECMA Connector Host generic LDAP connector for installing and configuring the ECMA connector host).

Skapa ett SSL-certifikat, en testkatalog och installera AD LDS.

Använd PowerShell-skriptet från bilaga A. Skriptet utför följande åtgärder:

- Skapar ett självsignerat certifikat som LDAP-anslutningsappen använder.

- Skapar en katalog för funktionsinstallationsloggen.

- Exporterar certifikatet i det personliga arkivet till katalogen.

- Importerar certifikatet till den lokala datorns betrodda rot.

- Installerar AD LDS-rollen på vår virtuella dator.

På den virtuella Windows Server-dator där du använder för att testa LDAP-anslutningsappen redigerar du skriptet så att det matchar datornamnet och kör sedan skriptet med Windows PowerShell med administratörsbehörighet.

Skapa en instans av AD LDS

Nu när rollen har installerats måste du skapa en instans av AD LDS. Om du vill skapa en instans kan du använda följande svarsfil. Den här filen installerar instansen tyst utan att använda användargränssnittet.

Kopiera innehållet i bilaga B till anteckningar och spara det som answer.txt i "C:\Windows\ADAM".

Öppna nu en cmd-prompt med administratörsbehörighet och kör följande körbara fil:

C:\Windows\ADAM> ADAMInstall.exe /answer:answer.txt

Skapa containrar och ett tjänstkonto för AD LDS

Använd PowerShell-skriptet från bilaga C. Skriptet utför följande åtgärder:

- Skapar en container för tjänstkontot som används med LDAP-anslutningsappen.

- Skapar en container för molnanvändare, där användare etableras.

- Skapar tjänstkontot i AD LDS.

- Aktiverar tjänstkontot.

- Lägger till tjänstkontot i ad LDS-administratörsrollen.

På den virtuella Windows Server-datorn använder du för att testa att LDAP-anslutningsappen kör skriptet med hjälp av Windows PowerShell med administratörsbehörighet.

Bevilja NÄTVERKSTJÄNSTEN läsbehörighet till SSL-certifikatet

För att göra det möjligt för SSL att fungera måste du ge NÄTVERKSTJÄNSTEN läsbehörighet till vårt nyligen skapade certifikat. Använd följande steg för att bevilja behörigheter.

- Gå till C:\Program Data\Microsoft\Crypto\Keys.

- Högerklicka på systemfilen som finns här. Det blir ett guid. Containern lagrar vårt certifikat.

- Välj egenskaper.

- Längst upp väljer du fliken Säkerhet .

- Välj Redigera.

- Välj Lägg till.

- I rutan anger du Nätverkstjänst och väljer Kontrollera namn.

- Välj NETWORK SERVICE i listan och välj OK.

- Välj Ok.

- Kontrollera att nätverkstjänstkontot har läsa och köra-behörighet & och välj Tillämpa och OK.

Verifiera SSL-anslutning med AD LDS

Nu när vi har konfigurerat certifikatet och beviljat behörigheter för nätverkstjänstkontot testar du anslutningen för att kontrollera att det fungerar.

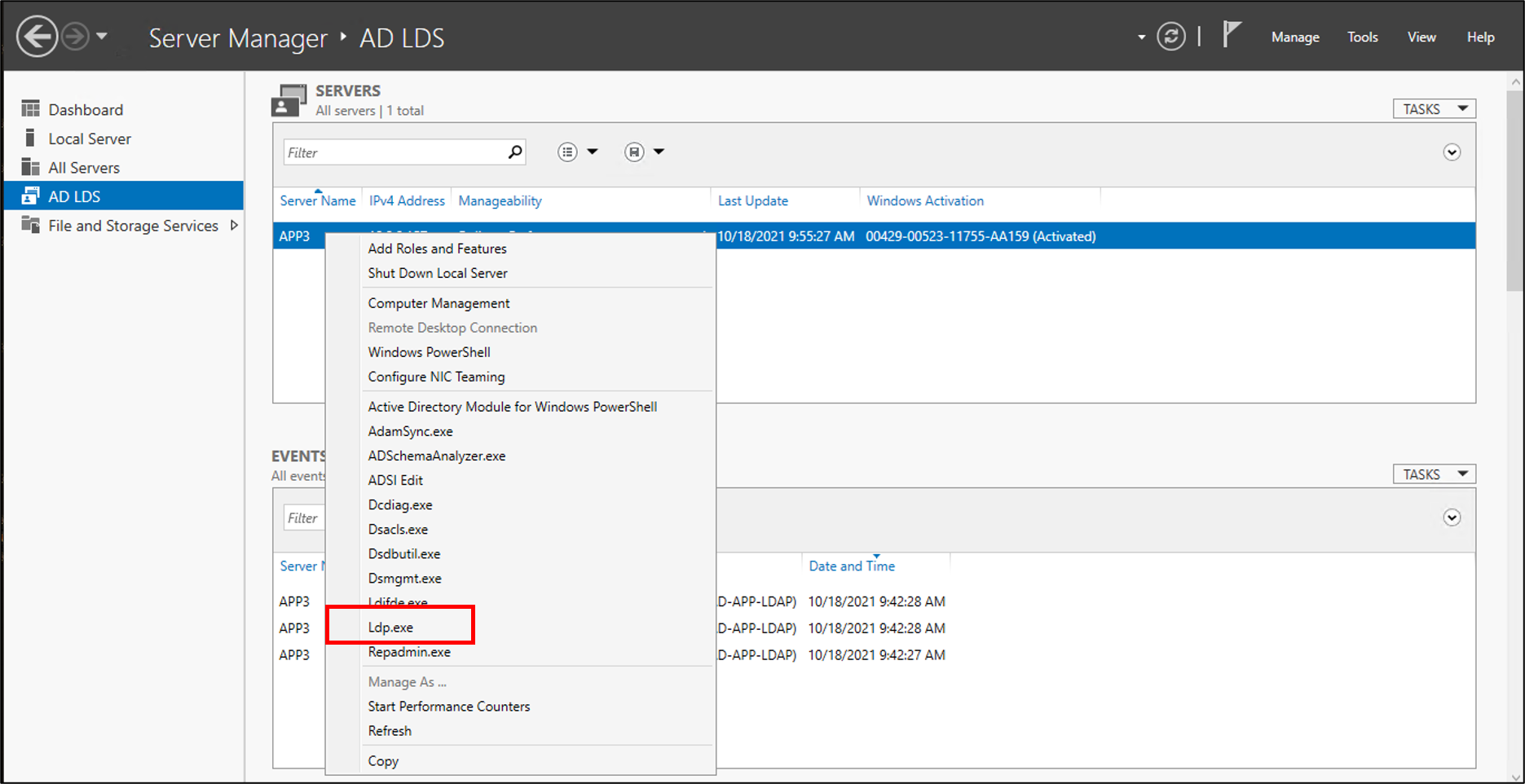

- Öppna Serverhanteraren och välj AD LDS.

- Högerklicka på din instans av AD LDS och välj ldp.exe i popup-fönstret.

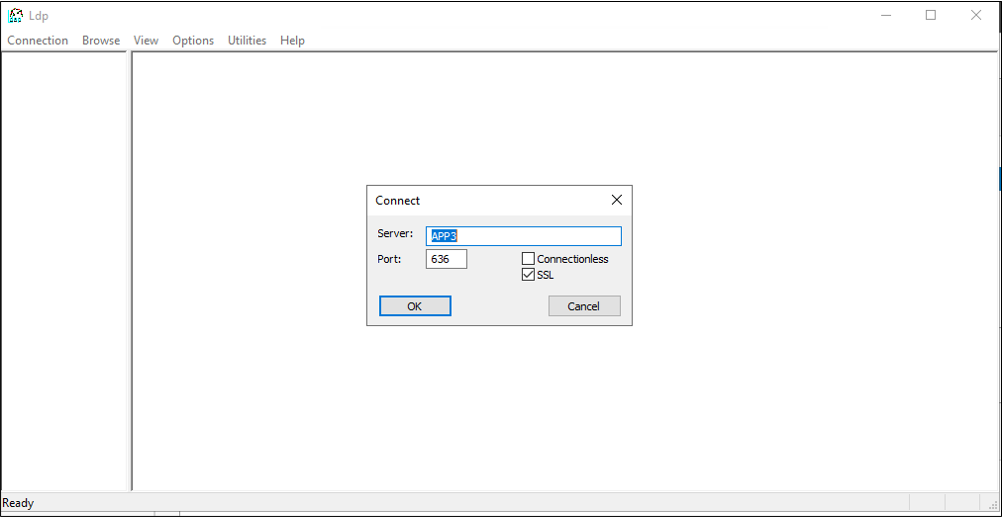

- Överst i ldp.exe väljer du Anslutning och Anslut.

- Ange följande information och välj OK.

- Längst upp under Anslutning väljer du Bindning.

- Lämna standardvärdena och välj OK.

- Nu ska du lyckas ansluta till instansen.

Inaktivera den lokala lösenordsprincipen

För närvarande etablerar LDAP-anslutningsappen användare med ett tomt lösenord. Den här etableringen uppfyller inte den lokala lösenordsprincipen på servern, så vi inaktiverar den i testsyfte. Om du vill inaktivera lösenordskomplexitet använder du följande steg på en server som inte är domänansluten.

Viktigt!

Eftersom pågående lösenordssynkronisering inte är en funktion i lokal LDAP-etablering rekommenderar Microsoft att AD LDS används specifikt med federerade program, när det används tillsammans med AD DS eller vid uppdatering av befintliga användare i en instans av AD LDS.

- På servern väljer du Starta, Köroch sedan gpedit.msc

- I redigeraren Lokal grupprincip går du till Datorkonfiguration > Windows-inställningar > Säkerhetsinställningar > Kontoprinciper > Lösenordsprincip

- Till höger dubbelklickar du på Lösenordet måste uppfylla komplexitetskraven och väljer Inaktivera.

- Välj Använd och OK

- Stäng redigeraren lokalt grupprincip

Fortsätt sedan i vägledningen för att etablera användare från Microsoft Entra-ID till en LDAP-katalog för att ladda ned och konfigurera etableringsagenten.

Bilaga A – Installera AD LDS PowerShell-skript

Följande PowerShell-skript kan användas för att automatisera installationen av Active Directory Lightweight Directory Services. Du måste redigera skriptet för att matcha din miljö. ändra i synnerhet APP3 till datorns värdnamn.

# Filename: 1_SetupADLDS.ps1

# Description: Creates a certificate that will be used for SSL and installs Active Directory Lighetweight Directory Services.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$DNSName = 'APP3'

$CertLocation = 'cert:\LocalMachine\MY'

$logpath = "c:\"

$dirname = "test"

$dirtype = "directory"

$featureLogPath = "c:\test\featurelog.txt"

#Create a new self-signed certificate

New-SelfSignedCertificate -DnsName $DNSName -CertStoreLocation $CertLocation

#Create directory

New-Item -Path $logpath -Name $dirname -ItemType $dirtype

#Export the certificate from the local machine personal store

Get-ChildItem -Path cert:\LocalMachine\my | Export-Certificate -FilePath c:\test\allcerts.sst -Type SST

#Import the certificate in to the trusted root

Import-Certificate -FilePath "C:\test\allcerts.sst" -CertStoreLocation cert:\LocalMachine\Root

#Install AD LDS

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ADLDS" -IncludeAllSubFeature -IncludeManagementTools

}

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

Bilaga B – Svarsfil

Den här filen används för att automatisera och skapa en instans av AD LDS. Du redigerar den här filen så att den matchar din miljö. ändra APP3 i synnerhet till serverns värdnamn.

Viktigt!

Det här skriptet använder den lokala administratören för AD LDS-tjänstkontot. Du uppmanas att ange lösenordet under installationen.

Om du installerar AD LDS på en domänkontrollant och inte en medlem eller fristående server måste du ändra LocalLDAPPortToListenOn och LocalSSLPortToListonOn till något annat än de välkända portarna för LDAP och LDAP över SSL. Till exempel LocalLDAPPortToListenOn=51300 och LocalSSLPortToListenOn=51301.

[ADAMInstall]

InstallType=Unique

InstanceName=AD-APP-LDAP

LocalLDAPPortToListenOn=389

LocalSSLPortToListenOn=636

NewApplicationPartitionToCreate=CN=App,DC=contoso,DC=lab

DataFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

LogFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

ServiceAccount=APP3\Administrator

ServicePassword=\*

AddPermissionsToServiceAccount=Yes

Administrator=APP3\Administrator

ImportLDIFFiles="MS-User.LDF"

SourceUserName=APP3\Administrator

SourcePassword=Pa$$Word1

Bilaga C – Fylla i AD LDS PowerShell-skript

PowerShell-skript för att fylla i AD LDS med containrar och ett tjänstkonto.

# Filename: 2_PopulateADLDS.ps1

# Description: Populates our AD LDS environment with 2 containers and a service account

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

# Create service accounts container

New-ADObject -Name "ServiceAccounts" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating ServiceAccounts container"

# Create cloud users container

New-ADObject -Name "CloudUsers" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating CloudUsers container"

# Create a new service account

New-ADUser -name "svcAccountLDAP" -accountpassword (ConvertTo-SecureString -AsPlainText 'Pa$$1Word' -Force) -Displayname "LDAP Service Account" -server 'APP3:389' -path "CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Creating service account"

# Enable the new service account

Enable-ADAccount -Identity "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Enabling service account"

# Add the service account to the Administrators role

Get-ADGroup -Server "APP3:389" -SearchBase "CN=Administrators,CN=Roles,CN=App,DC=contoso,DC=lab" -Filter "name -like 'Administrators'" | Add-ADGroupMember -Members "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Adding service accounnt to Administrators role"