Skapa en åtkomstgranskning av Azure-resurs- och Microsoft Entra-roller i PIM

Användarnas behov av åtkomst till privilegierade Azure-resurser och Microsoft Entra-roller ändras över tid. Minska risken för inaktuella rolltilldelningar genom att regelbundet granska åtkomsten. Du kan använda Microsoft Entra Privileged Identity Management (PIM) för att skapa åtkomstgranskningar för privilegierad åtkomst till Azure-resurser och Microsoft Entra-roller. Du kan också konfigurera återkommande åtkomstgranskningar som sker automatiskt. Den här artikeln beskriver hur man skapar en eller flera åtkomstgranskningar.

Förutsättningar

Användning av Privileged Identity Management kräver licenser. Mer information om licensiering finns i Grunderna för Microsoft Entra ID-styrningslicensiering .

Mer information om licenser för PIM finns i Licenskrav för att använda Privileged Identity Management.

Om du vill skapa åtkomstgranskningar för Azure-resurser måste du tilldelas rollen Ägare eller Administratör för användaråtkomst för Azure-resurserna. Om du vill skapa åtkomstgranskningar för Microsoft Entra-roller måste du tilldelas minst rollen Privilegierad rolladministratör .

Användning av åtkomstgranskningar för tjänstens huvudnamn kräver en Premium-plan för Microsoft Entra-arbetsbelastnings-ID utöver en Microsoft Entra ID P2- eller Microsoft Entra ID-styrningslicens.

- Premium-licensiering för arbetsbelastningsidentiteter: Du kan visa och hämta licenser på bladet Arbetsbelastningsidentiteter i administrationscentret för Microsoft Entra.

Kommentar

Åtkomstgranskningar fångar en ögonblicksbild av åtkomsten i början av varje granskningsinstans. Alla ändringar som görs under granskningsprocessen återspeglas i den efterföljande granskningscykeln. I princip, med början av varje ny upprepning, hämtas relevanta data om användare, resurser som granskas och deras respektive granskare.

Skapa åtkomstgranskningar

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Logga in på administrationscentret för Microsoft Entra som en användare som har tilldelats någon av de nödvändiga rollerna.

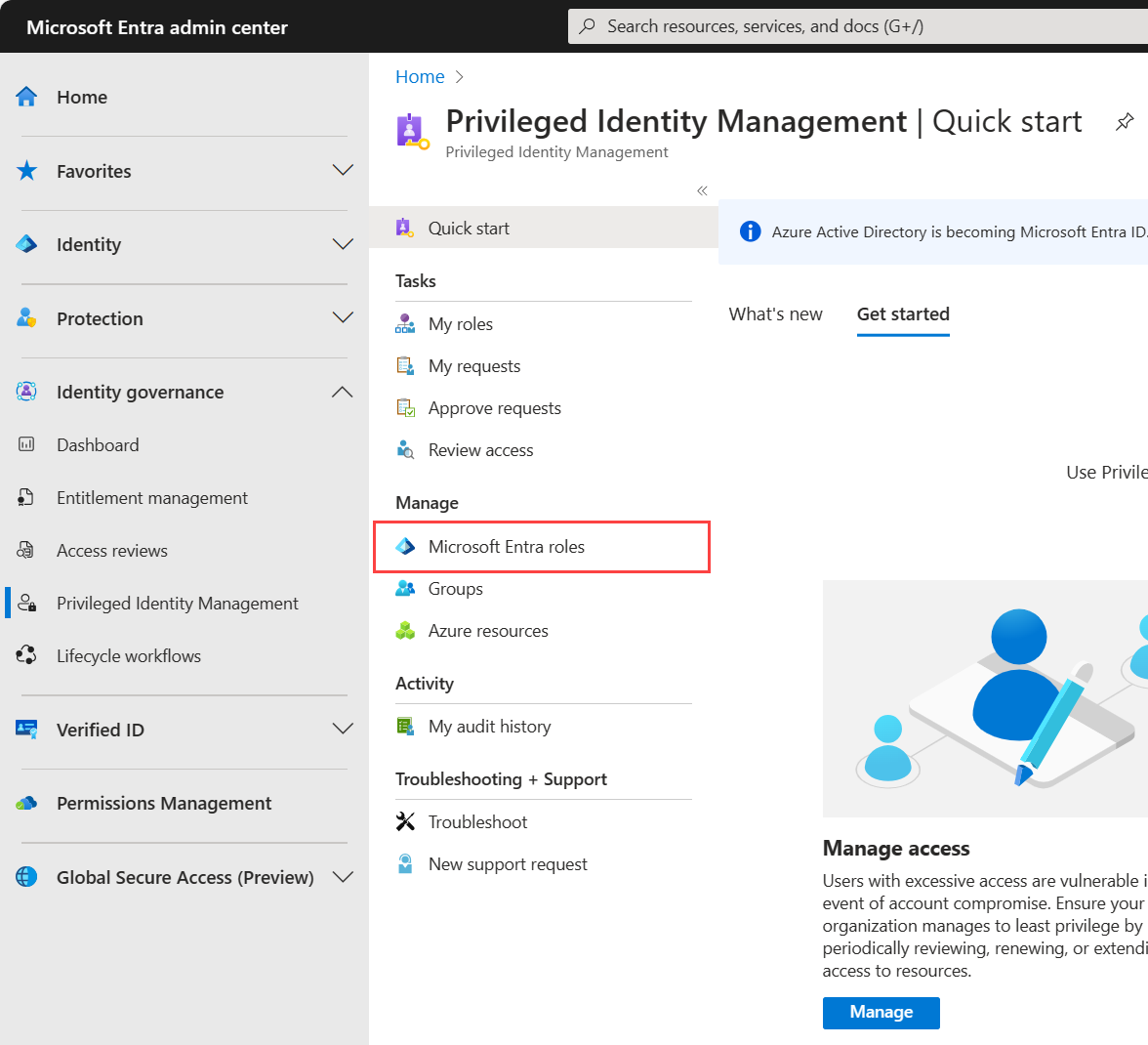

Bläddra till Identitetsstyrning>Privileged Identity Management.

För Microsoft Entra-roller väljer du Microsoft Entra-roller. För Azure-resurser väljer du Azure-resurser

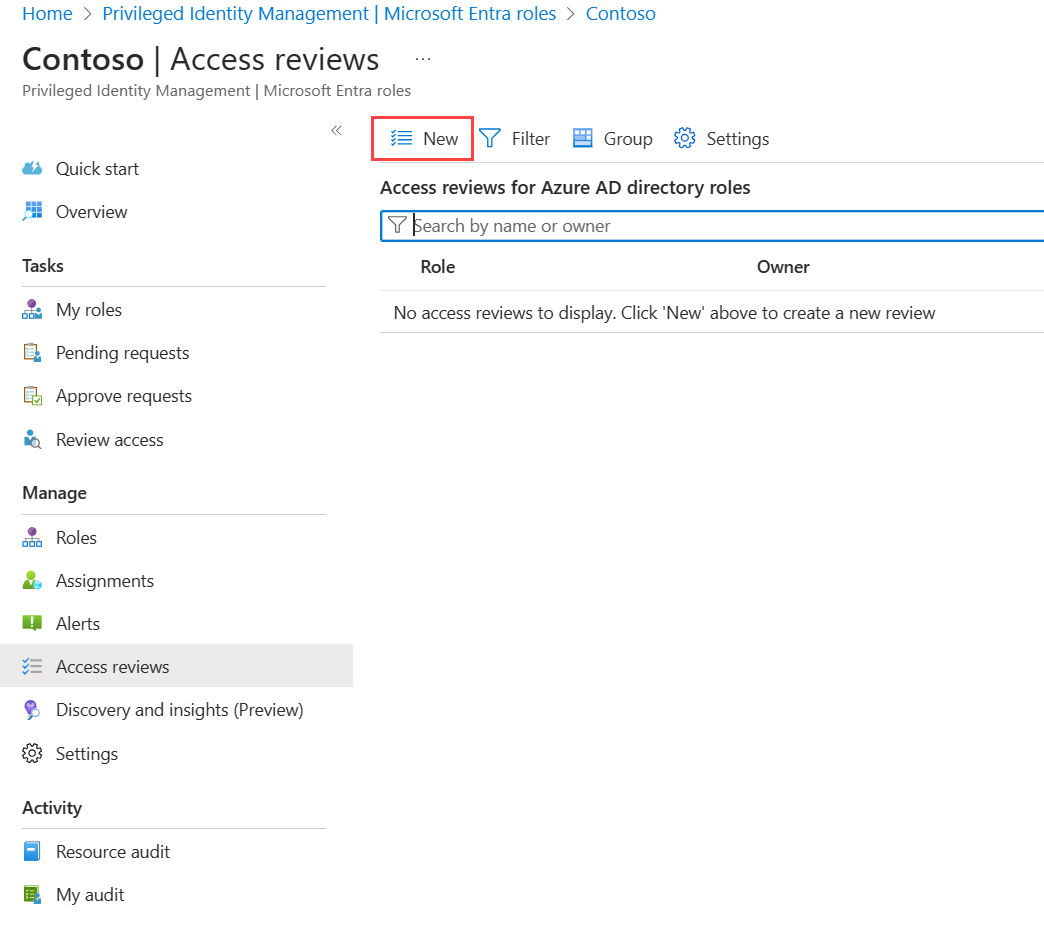

För Microsoft Entra-roller väljer du Microsoft Entra-roller igen under Hantera. För Azure-resurser väljer du den prenumeration som du vill hantera.

Under Hantera väljer du Åtkomstgranskningar och sedan Nytt för att skapa en ny åtkomstgranskning.

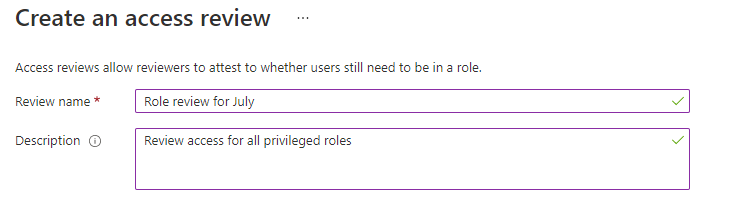

Ge åtkomstgranskningen ett namn. Du kan också ge granskningen en beskrivning. Namnet och beskrivningen visas för granskarna.

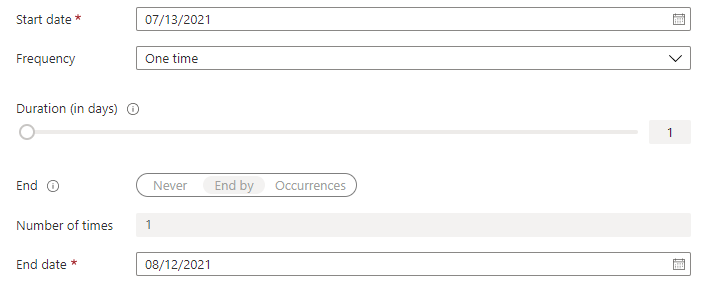

Ange startdatum. Som standard sker en åtkomstgranskning en gång, startar samma tid som den skapas och avslutas om en månad. Du kan ändra start- och slutdatumen så att en åtkomstgranskning startar i framtiden och varar hur många dagar du vill.

Om du vill göra åtkomstgranskningen återkommande ändrar du inställningen Frekvens från En gång till Varje vecka, Varje månad, Kvartal, Årligen eller Halvår. Använd skjutreglaget Varaktighet eller textrutan för att definiera hur många dagar varje granskning av den återkommande serien ska vara öppen för indata från granskare. Den maximala varaktighet som du kan ange för en månatlig granskning är till exempel 27 dagar, för att undvika överlappande granskningar.

Använd inställningen Slut för att ange hur du avslutar serien med återkommande åtkomstgranskningar. Serien kan sluta på tre sätt: den körs kontinuerligt för att starta granskningar på obestämd tid, tills ett visst datum eller efter att ett definierat antal förekomster har slutförts. Du, eller en annan administratör som kan hantera granskningar, kan stoppa serien när den har skapats genom att ändra datumet i Inställningar, så att den slutar det datumet.

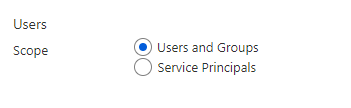

I avsnittet Omfång för användare väljer du omfånget för granskningen. För Microsoft Entra-roller är det första omfångsalternativet Användare och grupper. Direkttilldelade användare och rolltilldelningsbara grupper inkluderas i det här valet. För Azure-resursroller är det första omfånget Användare. Grupper som tilldelats Azure-resursroller expanderas för att visa transitiva användartilldelningar i granskningen med det här valet. Du kan också välja Tjänstens huvudnamn för att granska datorkontona med direkt åtkomst till antingen Azure-resursen eller Microsoft Entra-rollen.

Eller så kan du bara skapa åtkomstgranskningar för inaktiva användare. I avsnittet Omfång för användare anger du endast Inaktiva användare (på klientorganisationsnivå) till true. Om växlingsknappen är inställd på true fokuserar granskningens omfång endast på inaktiva användare. Ange sedan Dagar inaktiva med ett antal inaktiva dagar upp till 730 dagar (två år). Användare som är inaktiva för det angivna antalet dagar är de enda användarna i granskningen.

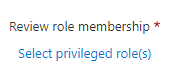

Under Granska rollmedlemskap väljer du den privilegierade Azure-resursen eller Microsoft Entra-rollerna att granska.

Kommentar

Om du väljer mer än en roll skapas flera åtkomstgranskningar. Om du till exempel väljer fem roller skapas fem separata åtkomstgranskningar.

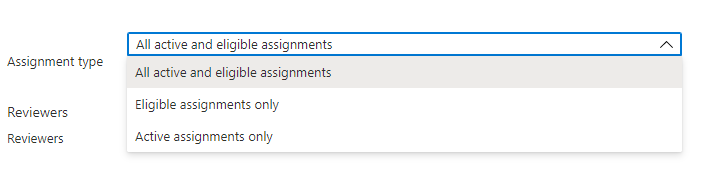

I tilldelningstyp omfångsbegränsar du granskningen efter hur huvudnamnet tilldelades rollen. Välj endast berättigade tilldelningar för att granska berättigade tilldelningar (oavsett aktiveringsstatus när granskningen skapas) eller aktiva tilldelningar endast för att granska aktiva tilldelningar. Välj alla aktiva och berättigade tilldelningar för att granska alla tilldelningar oavsett typ.

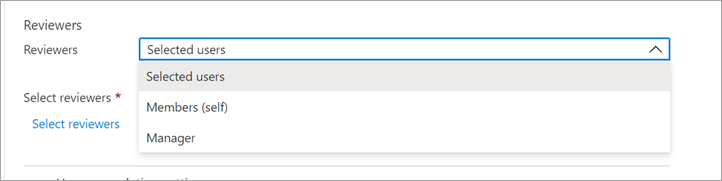

I avsnittet Granskare väljer du en eller flera personer för att granska alla användare. Eller så kan du välja att låta medlemmarna granska sin egen åtkomst.

- Valda användare – Använd det här alternativet om du vill ange en specifik användare för att slutföra granskningen. Det här alternativet är tillgängligt oavsett omfånget för granskningen och de valda granskarna kan granska användare, grupper och tjänstens huvudnamn.

- Medlemmar (själv) – Använd det här alternativet för att låta användarna granska sina egna rolltilldelningar. Det här alternativet är endast tillgängligt om granskningen är begränsad till användare och grupper eller användare. För Microsoft Entra-roller är rolltilldelningsbara grupper inte en del av granskningen när det här alternativet väljs.

- Manager – Använd det här alternativet om du vill att användarens chef ska granska rolltilldelningen. Det här alternativet är endast tillgängligt om granskningen är begränsad till användare och grupper eller användare. När du väljer Chef har du också möjlighet att ange en reservgranskare. Reservgranskare uppmanas att granska en användare när användaren inte har någon hanterare angiven i katalogen. För Microsoft Entra-roller granskas rolltilldelningsbara grupper av reservgranskaren om en av dem har valts.

När inställningarna har slutförts

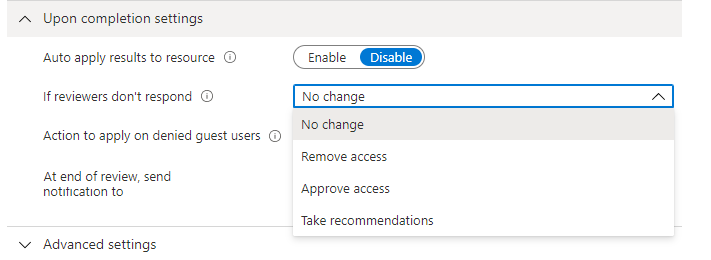

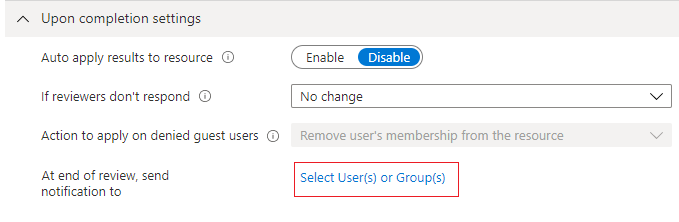

Om du vill ange vad som händer när en granskning har slutförts expanderar du avsnittet Inställningar vid slutförande.

Om du vill ta bort åtkomst automatiskt för användare som nekats ställer du in Auto apply results to resource to resource to Enable (Aktivera). Om du vill tillämpa resultaten manuellt när granskningen är klar ställer du in växeln på Inaktivera.

Använd listan Om granskaren svarar inte för att ange vad som händer för användare som inte granskas av granskaren inom granskningsperioden. Den här inställningen påverkar inte användare som har granskats av granskarna.

- Ingen ändring – Lämna användarens åtkomst oförändrad

- Ta bort åtkomst – Ta bort användarens åtkomst

- Godkänn åtkomst – Godkänn användarens åtkomst

- Ta rekommendationer – Ta systemets rekommendation om att neka eller godkänna användarens fortsatta åtkomst

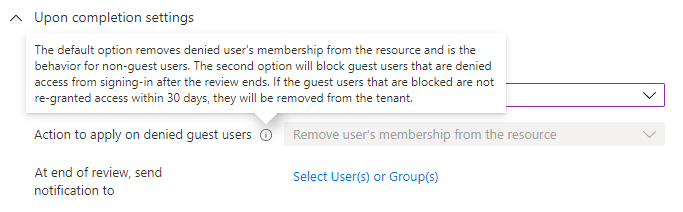

Använd åtgärden för att tillämpa på listan med nekade gästanvändare för att ange vad som händer för gästanvändare som nekas. Den här inställningen kan inte redigeras för Granskning av Microsoft Entra-ID och Azure-resursroll för tillfället. gästanvändare, precis som alla användare, förlorar alltid åtkomsten till resursen om de nekas.

Du kan skicka meddelanden till ytterligare användare eller grupper för att ta emot uppdateringar av slutförande av granskningar. Med den här funktionen kan andra intressenter än den som skapar granskningen uppdateras om förloppet för granskningen. Om du vill använda den här funktionen väljer du Välj användare eller grupper och lägger till ytterligare en användare eller grupp när du vill få statusen slutförd.

Avancerade inställningar

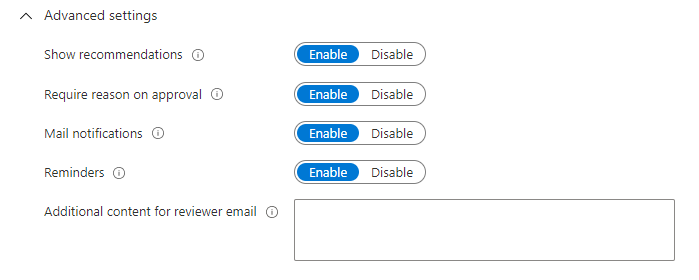

Om du vill ange ytterligare inställningar expanderar du avsnittet Avancerade inställningar .

Ange Visa rekommendationer till Aktivera för att visa granskarna systemrekommendationerna baserat på användarens åtkomstinformation. Rekommendationerna baseras på en intervallperiod på 30 dagar. Användare som har loggat under de senaste 30 dagarna visas med rekommenderat godkännande av åtkomst, medan användare som inte har loggat in visas med rekommenderad nekad åtkomst. Dessa inloggningar är oberoende av om de var interaktiva. Den sista inloggningen för användaren visas också tillsammans med rekommendationen.

Ange Kräv orsak vid godkännande till Aktivera för att kräva att granskaren anger en orsak till godkännandet.

Ange Aktivera för E-postaviseringar om du vill att Microsoft Entra ID ska skicka e-postmeddelanden till granskare när en åtkomstgranskning startar, och till administratörer när en granskning slutförs.

Ange Aktivera för Påminnelser om du vill att Microsoft Entra ID ska skicka påminnelser om pågående åtkomstgranskningar till granskare som inte har slutfört sin granskning.

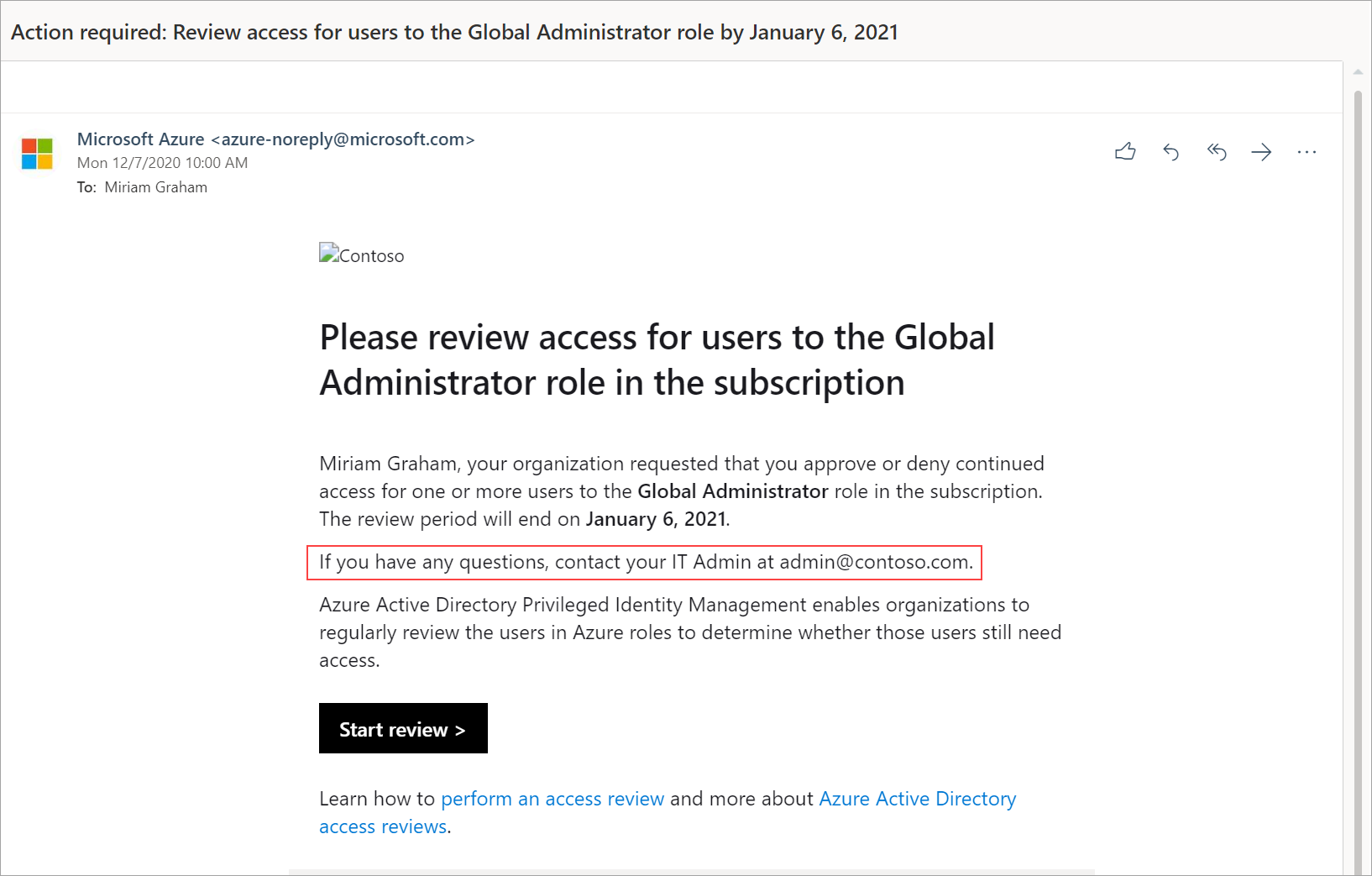

Innehållet i e-postmeddelandet som skickas till granskare genereras automatiskt baserat på granskningsinformationen, till exempel granskningsnamn, resursnamn, förfallodatum och så vidare. Om du behöver ett sätt att förmedla ytterligare information, till exempel ytterligare instruktioner eller kontaktinformation, kan du ange den här informationen i e-postmeddelandet Ytterligare innehåll för granskaren som kommer att ingå i inbjudan och påminnelse-e-postmeddelanden som skickas till tilldelade granskare. I det markerade avsnittet nedan kan du se var den här informationen visas.

Hantera åtkomstgranskningen

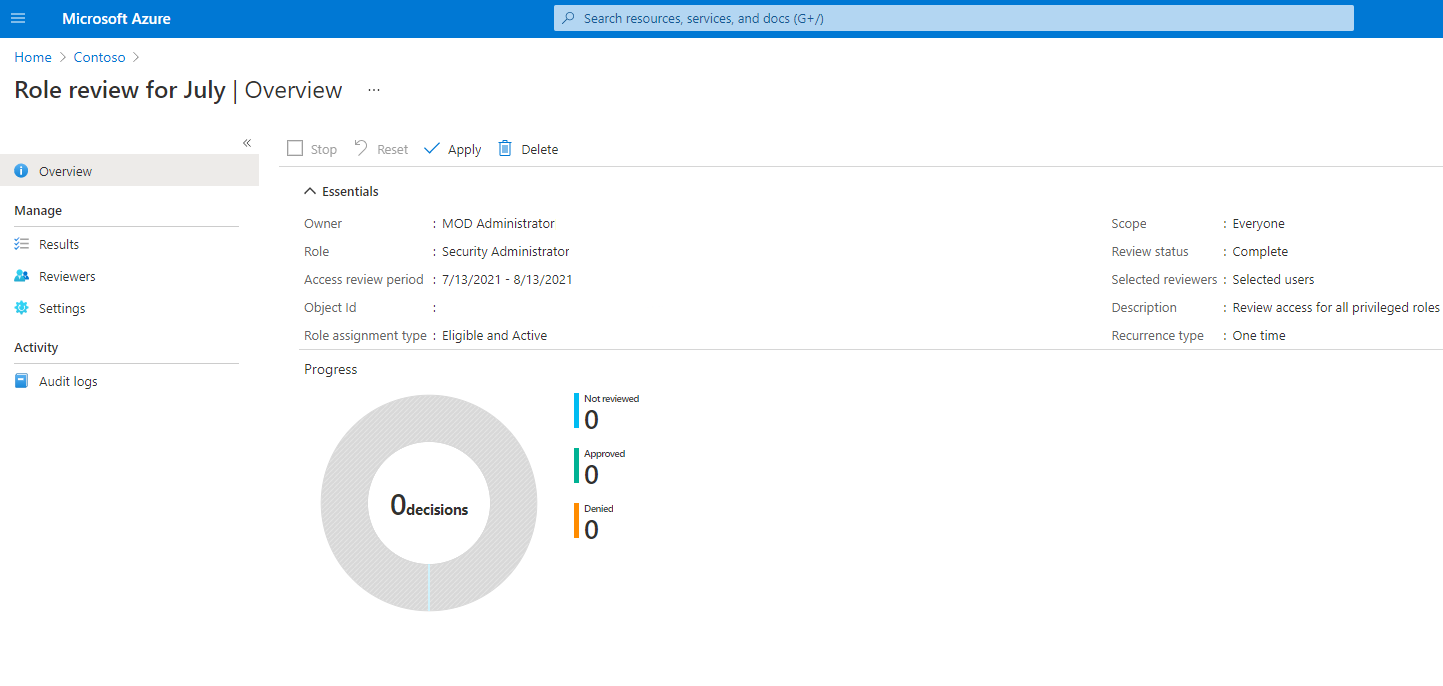

Du kan spåra förloppet när granskarna slutför sina granskningar på översiktssidan för åtkomstgranskningen. Inga åtkomsträttigheter ändras i katalogen förrän granskningen har slutförts. Nedan visas en skärmbild som visar översiktssidan för Åtkomstgranskningar för Azure-resurser och Microsoft Entra-roller .

Om det här är en engångsgranskning följer du stegen i Slutför en åtkomstgranskning av Azure-resursen och Microsoft Entra-rollerna när åtkomstgranskningsperioden är över eller administratören stoppar åtkomstgranskningen för att se och tillämpa resultaten.

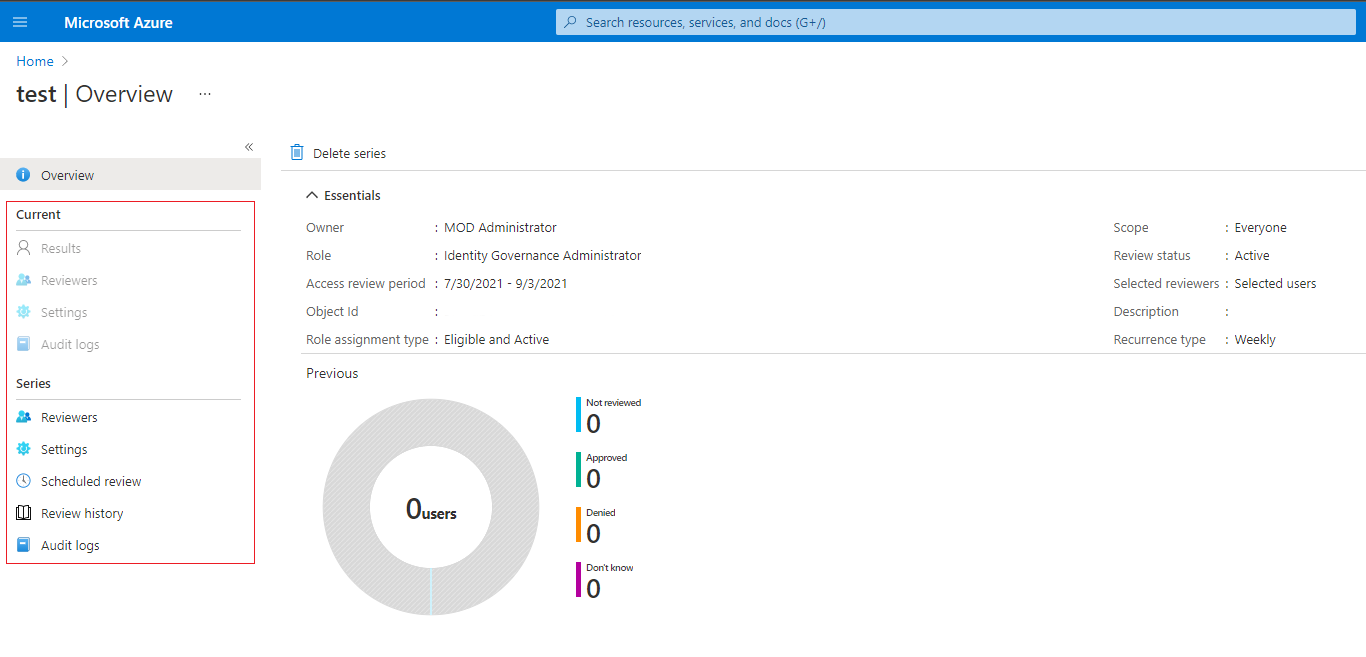

Om du vill hantera en serie åtkomstgranskningar går du till åtkomstgranskningen och hittar kommande förekomster i Schemalagda granskningar och redigerar slutdatumet eller lägger till/tar bort granskare i enlighet med detta.

Baserat på dina val i När inställningarna har slutförts körs automatisk tillämpning efter granskningens slutdatum eller när du stoppar granskningen manuellt. Statusen för granskningen ändras från Slutförd via mellanliggande tillstånd, till exempel Tillämpa och slutligen till tillståndet Tillämpad. Du bör förvänta dig att eventuella nekade användare tas bort från roller om några minuter.

Påverkan av grupper som tilldelats Till Microsoft Entra-roller och Azure-resursroller i åtkomstgranskningar

• För Microsoft Entra-roller kan rolltilldelningsbara grupper tilldelas rollen med hjälp av rolltilldelningsbara grupper. När en granskning skapas på en Microsoft Entra-roll med tilldelade rolltilldelningsbara grupper visas gruppnamnet i granskningen utan att gruppmedlemskapet utökas. Granskaren kan godkänna eller neka åtkomst för hela gruppen till rollen. Nekade grupper förlorar sin tilldelning till rollen när granskningsresultat tillämpas.

• För Azure-resursroller kan alla säkerhetsgrupper tilldelas rollen. När en granskning skapas på en Azure-resursroll med en tilldelad säkerhetsgrupp, kommer de användare som tilldelats till den säkerhetsgruppen att expanderas fullständigt och visas för rollens granskare. När en granskare nekar en användare som tilldelats rollen via säkerhetsgruppen tas inte användaren bort från gruppen. Det beror på att en grupp kan ha delats med andra Azure- eller icke-Azure-resurser. Därför måste de ändringar som följer av nekad åtkomst göras av administratören.

Kommentar

Det är möjligt för en säkerhetsgrupp att ha andra grupper tilldelade till sig. I det här fallet visas endast de användare som tilldelats direkt till den säkerhetsgrupp som tilldelats rollen i granskningen av rollen.

Uppdatera åtkomstgranskningen

När en eller flera åtkomstgranskningar har startats kanske du vill ändra eller uppdatera inställningarna för dina befintliga åtkomstgranskningar. Här följer några vanliga scenarier som du kanske vill överväga:

Lägga till och ta bort granskare – När du uppdaterar åtkomstgranskningar kan du välja att lägga till en reservgranskare utöver den primära granskaren. Primära granskare kan tas bort när en åtkomstgranskning uppdateras. Återställningsgranskare är dock inte flyttbara avsiktligt.

Kommentar

Återställningsgranskare kan bara läggas till när granskartypen är chef. Primära granskare kan läggas till när granskartypen är vald användare.

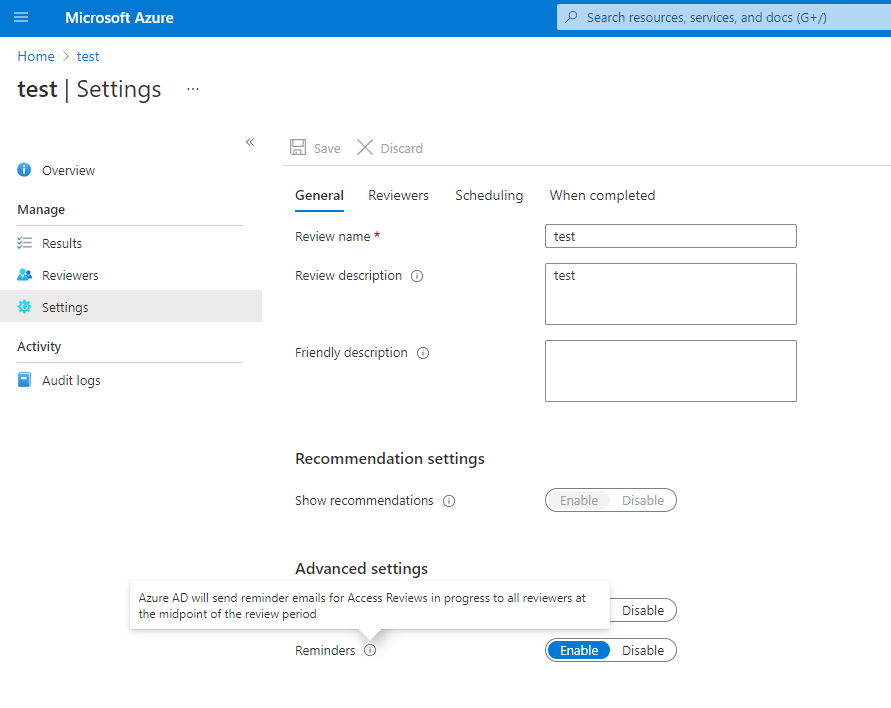

Påminn granskarna – När du uppdaterar åtkomstgranskningar kan du välja att aktivera påminnelsealternativet under Avancerade inställningar. När det är aktiverat får användarna ett e-postmeddelande vid mittpunkten av granskningsperioden, oavsett om de har slutfört granskningen eller inte.

Uppdaterar inställningarna – Om en åtkomstgranskning är återkommande finns det separata inställningar under "Aktuell" jämfört med "Serie". Om du uppdaterar inställningarna under "Aktuell" tillämpas endast ändringar i den aktuella åtkomstgranskningen när inställningarna under "Serie" uppdateras för alla framtida upprepningar.