Konfigurera ansvarsfördelningskontroller för ett åtkomstpaket i berättigandehantering

I berättigandehantering kan du konfigurera flera principer med olika inställningar för varje användarcommunity som behöver åtkomst via ett åtkomstpaket. Anställda kanske till exempel bara behöver chefsgodkännande för att få åtkomst till vissa appar, men gäster som kommer in från andra organisationer kan kräva att både en sponsor och en avdelningschef för resursteamet godkänner det. I en princip för användare som redan finns i katalogen kan du ange en viss grupp användare för vem som kan begära åtkomst. Du kan dock ha ett krav för att undvika att en användare får överdriven åtkomst. För att uppfylla det här kravet vill du ytterligare begränsa vem som kan begära åtkomst, baserat på den åtkomst som beställaren redan har.

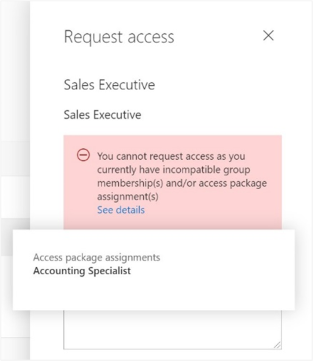

Med inställningarna för uppdelning av uppgifter i ett åtkomstpaket kan du konfigurera att en användare som är medlem i en säkerhetsgrupp eller som redan har en tilldelning till ett åtkomstpaket inte kan begära ett annat åtkomstpaket.

Scenarier för uppdelning av tullkontroller

Du har till exempel ett åtkomstpaket, Marknadsföringskampanj, som personer i organisationen och andra organisationer kan begära åtkomst till för att arbeta med organisationens marknadsföringsavdelning medan kampanjen pågår. Eftersom anställda på marknadsföringsavdelningen redan ska ha tillgång till det marknadsföringskampanjmaterialet vill du inte att anställda på marknadsföringsavdelningen ska begära åtkomst till det åtkomstpaketet. Eller så kan du redan ha en dynamisk medlemskapssäkerhetsgrupp, marknadsföringsavdelningens anställda, med alla marknadsföringsanställda i den. Du kan ange att åtkomstpaketet inte är kompatibelt med den dynamiska medlemskapsgruppen. Om en anställd på marknadsföringsavdelningen sedan letar efter ett åtkomstpaket att begära kunde de inte begära åtkomst till marknadsföringskampanjens åtkomstpaket.

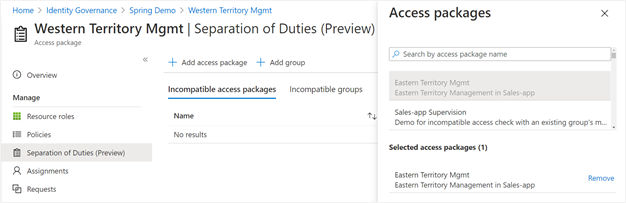

På samma sätt kan du ha ett program med två approller – Western Sales och Eastern Sales – som representerar försäljningsterritorier, och du vill se till att en användare bara kan ha ett försäljningsområde i taget. Om du har två åtkomstpaket, ett åtkomstpaket western territory som ger rollen Western Sales och det andra åtkomstpaketet Eastern Territory som ger rollen Eastern Sales , kan du konfigurera:

- Western Territory-åtkomstpaketet har Eastern Territory-paketet som inkompatibelt, och

- Eastern Territory-åtkomstpaketet har Western Territory-paketet som inkompatibelt.

Om du har använt Microsoft Identity Manager eller andra lokala identitetshanteringssystem för att automatisera åtkomsten för lokala appar kan du även integrera dessa system med berättigandehantering. Om du styr åtkomsten till Microsoft Entra-integrerade appar via berättigandehantering och vill förhindra att användare har inkompatibel åtkomst kan du konfigurera att ett åtkomstpaket är inkompatibelt med en säkerhetsgrupp. Det kan vara en AD-säkerhetsgrupp som ditt lokala identitetshanteringssystem skickar till Microsoft Entra-ID via Microsoft Entra Connect. Den här kontrollen säkerställer att en användare inte kan begära ett åtkomstpaket, om åtkomstpaketet skulle ge åtkomst som inte är kompatibel med åtkomst som användaren har i lokala appar.

Förutsättningar

Om du vill använda rättighetshantering och tilldela användare åtkomstpaket måste du ha någon av följande licenser:

- Microsoft Entra ID P2 eller Microsoft Entra ID-styrning

- Enterprise Mobility + Security (EMS) E5-licens

Konfigurera ett annat åtkomstpaket eller gruppmedlemskap som inkompatibelt för att begära åtkomst till ett åtkomstpaket

Följ dessa steg för att ändra listan över inkompatibla grupper eller andra åtkomstpaket för ett befintligt åtkomstpaket:

Logga in på administrationscentret för Microsoft Entra som minst identitetsstyrningsadministratör.

Dricks

Andra roller med minsta behörighet som kan slutföra den här uppgiften är katalogägaren och Pakethanteraren för Åtkomst.

Bläddra till Åtkomstpaket för

På sidan Access-paket öppnar du det åtkomstpaket som användarna begär.

I den vänstra menyn väljer du Uppdelning av uppgifter.

Listan på fliken Inkompatibla åtkomstpaket är av andra åtkomstpaket. Om en användare redan har en tilldelning till ett åtkomstpaket i listan får de inte begära det här åtkomstpaketet.

Om du vill förhindra att användare som redan har en annan åtkomstpakettilldelning begär det här åtkomstpaketet väljer du i Lägg till åtkomstpaket och väljer det åtkomstpaket som användaren redan skulle ha tilldelats. Åtkomstpaketet läggs sedan till i listan över åtkomstpaket på fliken Inkompatibla åtkomstpaket .

Om du vill förhindra att användare som har ett befintligt gruppmedlemskap begär det här åtkomstpaketet väljer du på Lägg till grupp och väljer den säkerhetsaktiverade grupp som användaren redan skulle vara i. Gruppen läggs sedan till i listan över grupper på fliken Inkompatibla grupper .

Om du vill att de användare som har tilldelats det här åtkomstpaketet inte ska kunna begära åtkomstpaketet, eftersom varje inkompatibel åtkomstpaketrelation är enkelriktad, ändrar du till det åtkomstpaketet och lägger till det här åtkomstpaketet som inkompatibelt. Du vill till exempel att användare med western territory-åtkomstpaketet inte ska kunna begära eastern territory-åtkomstpaketet , och användare med eastern territory-åtkomstpaketet för att inte kunna begära western territory-åtkomstpaketet . Om du först har lagt till åtkomstpaketet för Western Territory som inkompatibelt, ändrar du sedan till eastern territory-åtkomstpaketet och lägger till western territory-åtkomstpaketet som inkompatibelt.

Konfigurera inkompatibla åtkomstpaket programmatiskt via Graph

Du kan konfigurera de grupper och andra åtkomstpaket som är inkompatibla med ett åtkomstpaket med hjälp av Microsoft Graph. En användare i en lämplig roll med ett program som har delegerad EntitlementManagement.ReadWrite.All behörighet, eller ett program med EntitlementManagement.ReadWrite.All programbehörighet, kan anropa API:et för att lägga till, ta bort och lista de inkompatibla grupperna och åtkomstpaketen för ett åtkomstpaket.

Konfigurera inkompatibla åtkomstpaket via Microsoft PowerShell

Du kan också konfigurera grupper och andra åtkomstpaket som är inkompatibla med ett åtkomstpaket i PowerShell med cmdletarna från Microsoft Graph PowerShell-cmdletar för modulen Identitetsstyrning version 1.16.0 eller senare.

Följande skript visar hur du använder Graph-profilen v1.0 för att skapa en relation för att ange att ett annat åtkomstpaket är inkompatibelt.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$otherapid = "11112222-bbbb-3333-cccc-4444dddd5555"

$params = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/identityGovernance/entitlementManagement/accessPackages/" + $otherapid

}

New-MgEntitlementManagementAccessPackageIncompatibleAccessPackageByRef -AccessPackageId $apid -BodyParameter $params

Visa andra åtkomstpaket som är konfigurerade som inkompatibla med den här

Följ de här stegen för att visa listan över andra åtkomstpaket som har angett att de är inkompatibla med ett befintligt åtkomstpaket:

Logga in på administrationscentret för Microsoft Entra som minst identitetsstyrningsadministratör.

Dricks

Andra roller med minsta behörighet som kan slutföra den här uppgiften är katalogägaren och Pakethanteraren för Åtkomst.

Bläddra till Åtkomstpaket för

Öppna åtkomstpaketet på sidan Access-paket.

I den vänstra menyn väljer du Uppdelning av uppgifter.

Välj på Inkompatibel med.

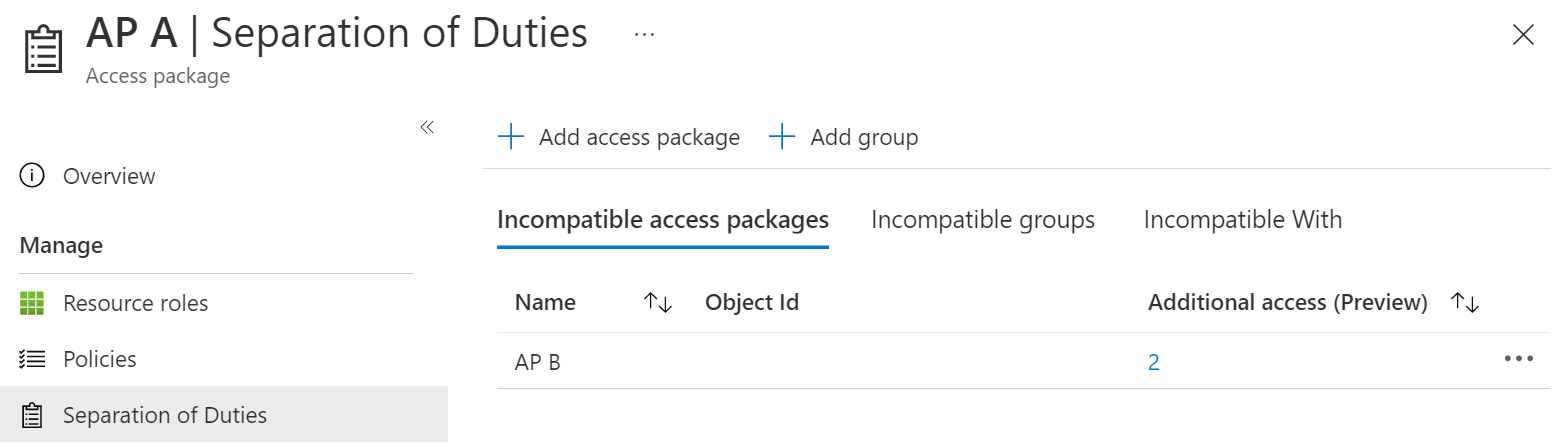

Identifiera användare som redan har inkompatibel åtkomst till ett annat åtkomstpaket

Om du har konfigurerat inkompatibla åtkomstinställningar för ett åtkomstpaket som redan har tilldelats användare kan du ladda ned en lista över de användare som har den extra åtkomsten. De användare som också har en tilldelning till det inkompatibla åtkomstpaketet kan inte begära åtkomst igen.

Följ de här stegen för att visa listan över användare som har tilldelningar till två åtkomstpaket.

Logga in på administrationscentret för Microsoft Entra som minst identitetsstyrningsadministratör.

Dricks

Andra roller med minsta behörighet som kan slutföra den här uppgiften är katalogägaren och Pakethanteraren för Åtkomst.

Bläddra till Åtkomstpaket för

På sidan Access-paket öppnar du åtkomstpaketet där du har konfigurerat ett annat åtkomstpaket som inkompatibelt.

I den vänstra menyn väljer du Uppdelning av uppgifter.

Om det finns ett värde som inte är noll i kolumnen Ytterligare åtkomst för det andra åtkomstpaketet i tabellen anger det att det finns en eller flera användare med tilldelningar.

Välj det antalet för att visa listan över inkompatibla tilldelningar.

Om du vill kan du välja knappen Ladda ned för att spara listan över tilldelningar som en CSV-fil.

Identifiera användare som kommer att ha inkompatibel åtkomst till ett annat åtkomstpaket

Om du konfigurerar inkompatibla åtkomstinställningar för ett åtkomstpaket som redan har användare tilldelade till det, kommer inte någon av de användare som också har en tilldelning till det inkompatibla åtkomstpaketet eller grupperna att kunna begära åtkomst igen.

Följ de här stegen för att visa listan över användare som har tilldelningar till två åtkomstpaket.

Logga in på administrationscentret för Microsoft Entra som minst identitetsstyrningsadministratör.

Dricks

Andra roller med minsta behörighet som kan slutföra den här uppgiften är katalogägaren och Pakethanteraren för Åtkomst.

Bläddra till Åtkomstpaket för

Öppna åtkomstpaketet där du konfigurerar inkompatibla tilldelningar.

I den vänstra menyn väljer du Tilldelningar.

I fältet Status kontrollerar du att Levererad status har valts.

Välj knappen Ladda ned och spara den resulterande CSV-filen som den första filen med en lista över tilldelningar.

I navigeringsfältet väljer du Identitetsstyrning.

I den vänstra menyn väljer du Åtkomstpaket och öppnar sedan det åtkomstpaket som du planerar att ange som inkompatibelt.

I den vänstra menyn väljer du Tilldelningar.

I fältet Status kontrollerar du att statusen Levererad är markerad.

Välj knappen Ladda ned och spara den resulterande CSV-filen som den andra filen med en lista över tilldelningar.

Använd ett kalkylbladsprogram som Excel för att öppna de två filerna.

Användare som visas i båda filerna har redan befintliga inkompatibla tilldelningar.

Identifiera användare som redan har inkompatibel åtkomst programmatiskt

Du kan hämta tilldelningar till ett åtkomstpaket med hjälp av Microsoft Graph, som är begränsade till bara de användare som också har en tilldelning till ett annat åtkomstpaket. En användare i en administrativ roll med ett program som har delegerat EntitlementManagement.Read.All eller EntitlementManagement.ReadWrite.All behörighet kan anropa API:et för att visa ytterligare åtkomst.

Identifiera användare som redan har inkompatibel åtkomst med PowerShell

Du kan också fråga de användare som har tilldelningar till ett åtkomstpaket med cmdleten Get-MgEntitlementManagementAssignmentfrån Microsoft Graph PowerShell-cmdletarna för modulen Identitetsstyrning version 2.1.0 eller senare.

Om du till exempel har två åtkomstpaket, ett med ID 00aa00aa-bb11-cc22-dd33-44ee44ee44ee och det andra med ID 11bb11bb-cc22-dd33-ee44-55ff55ff55ff, kan du hämta de användare som har tilldelningar till det första åtkomstpaketet och sedan jämföra dem med de användare som har tilldelningar till det andra åtkomstpaketet. Du kan också rapportera de användare som har tilldelningar levererade till båda, med hjälp av ett PowerShell-skript som liknar följande:

$c = Connect-MgGraph -Scopes "EntitlementManagement.Read.All"

$ap_w_id = "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

$ap_e_id = "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"

$apa_w_filter = "accessPackage/id eq '" + $ap_w_id + "' and state eq 'Delivered'"

$apa_e_filter = "accessPackage/id eq '" + $ap_e_id + "' and state eq 'Delivered'"

$apa_w = @(Get-MgEntitlementManagementAssignment -Filter $apa_w_filter -ExpandProperty target -All)

$apa_e = @(Get-MgEntitlementManagementAssignment -Filter $apa_e_filter -ExpandProperty target -All)

$htt = @{}; foreach ($e in $apa_e) { if ($null -ne $e.Target -and $null -ne $e.Target.Id) {$htt[$e.Target.Id] = $e} }

foreach ($w in $apa_w) { if ($null -ne $w.Target -and $null -ne $w.Target.Id -and $htt.ContainsKey($w.Target.Id)) { write-output $w.Target.Email } }

Konfigurera flera åtkomstpaket för åsidosättningsscenarier

Om ett åtkomstpaket har konfigurerats som inkompatibelt kan en användare som har en tilldelning till det inkompatibla åtkomstpaketet inte begära åtkomstpaketet och inte heller kan en administratör göra en ny tilldelning som skulle vara inkompatibel.

Om åtkomstpaketet för produktionsmiljön till exempel har markerat utvecklingsmiljöpaketet som inkompatibelt och en användare har en tilldelning till utvecklingsmiljöns åtkomstpaket, kan inte åtkomstpakethanteraren för produktionsmiljön skapa en tilldelning för användaren till produktionsmiljön. För att kunna fortsätta med tilldelningen måste användarens befintliga tilldelning till åtkomstpaketet för utvecklingsmiljön först tas bort.

Om det finns en exceptionell situation där regler för ansvarsfördelning kan behöva åsidosättas, gör konfigurationen av ett ytterligare åtkomstpaket för att fånga de användare som har överlappande åtkomsträttigheter det klart för godkännare, granskare och granskare den exceptionella karaktären hos dessa tilldelningar.

Om det till exempel fanns ett scenario där vissa användare skulle behöva ha åtkomst till både produktions- och distributionsmiljöer samtidigt, kan du skapa ett nytt åtkomstpaket Produktions- och utvecklingsmiljöer. Det åtkomstpaketet kan ha som resursroller några av resursrollerna i produktionsmiljöns åtkomstpaket och några av resursrollerna i utvecklingsmiljöns åtkomstpaket.

Om motivationen för den inkompatibla åtkomsten är en resurss roller är problematisk, kan den resursen utelämnas från det kombinerade åtkomstpaketet och kräva explicit administratörstilldelning av en användare till resursens roll. Om det är ett program från tredje part eller ett eget program kan du säkerställa tillsyn genom att övervaka rolltilldelningarna med hjälp av arbetsboken Aktivitetsaktivitet för programrolltilldelning som beskrivs i nästa avsnitt.

Beroende på dina styrningsprocesser kan det kombinerade åtkomstpaketet ha som princip antingen:

- en princip för direkttilldelningar, så att endast en åtkomstpakethanterare interagerar med åtkomstpaketet, eller

- en användare kan begära åtkomstprincip, så att en användare kan begära, med potentiellt ett ytterligare godkännandesteg

Den här principen kan ha som livscykelinställningar ett kortare förfallodatum än en princip för andra åtkomstpaket, eller kräva mer frekventa åtkomstgranskningar, med regelbunden tillsyn så att användarna inte behåller åtkomsten längre än nödvändigt.

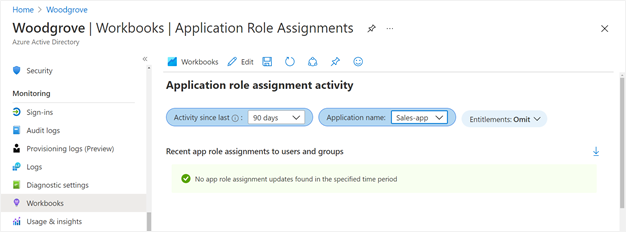

Övervaka och rapportera om åtkomsttilldelningar

Du kan använda Azure Monitor-arbetsböcker för att få insikter om hur användare har fått sin åtkomst.

Konfigurera Microsoft Entra-ID för att skicka granskningshändelser till Azure Monitor.

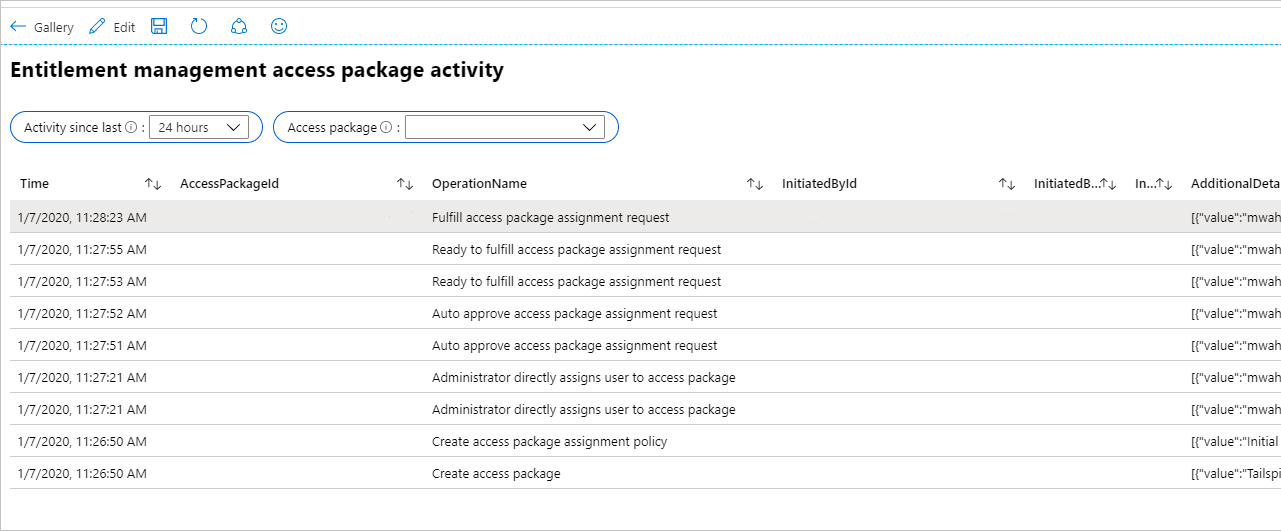

Arbetsboken med namnet Access Package Activity visar varje händelse som är relaterad till ett visst åtkomstpaket.

Om du vill se om det har gjorts ändringar i programrolltilldelningar för ett program som inte har skapats på grund av åtkomstpakettilldelningar kan du välja arbetsboken med namnet Programrolltilldelningsaktivitet. Om du väljer att utelämna berättigandeaktivitet visas endast ändringar i programroller som inte har gjorts av berättigandehantering. Du skulle till exempel se en rad om en global administratör hade tilldelat en användare direkt till en programroll.