Skapa ett fjärrnätverk med en anpassad IKE-princip för global säker åtkomst

IPSec-tunnel är en dubbelriktad kommunikation. Den här artikeln innehåller stegen för att konfigurera kommunikationskanalen i administrationscentret för Microsoft Entra och Microsoft Graph-API:et. Den andra sidan av kommunikationen konfigureras på kundens lokala utrustning (CPE).

Förutsättningar

Om du vill skapa ett fjärrnätverk med en anpassad IKE-princip (Internet Key Exchange) måste du ha:

- En global administratörsroll för säker åtkomst i Microsoft Entra-ID.

- Tog emot anslutningsinformationen från Global Secure Access-registrering.

- Produkten kräver licensiering. Mer information finns i avsnittet om licensiering i Vad är global säker åtkomst. Om det behövs kan du köpa licenser eller få utvärderingslicenser.

Så här skapar du ett fjärrnätverk med en anpassad IKE-princip

Om du föredrar att lägga till anpassad IKE-principinformation i fjärrnätverket kan du göra det när du lägger till enhetslänken till fjärrnätverket. Du kan slutföra det här steget i administrationscentret för Microsoft Entra eller med hjälp av Microsoft Graph API.

Så här skapar du ett fjärrnätverk med en anpassad IKE-princip i administrationscentret för Microsoft Entra:

Logga in på administrationscentret för Microsoft Entra som global administratör för säker åtkomst.

Bläddra till Globala fjärrnätverk för säker åtkomstanslutning>>.

Välj Skapa fjärrnätverk.

Ange ett namn och en region för fjärrnätverket och välj Nästa: Anslutning.

Välj + Lägg till en länk för att lägga till anslutningsinformationen för din CPE.

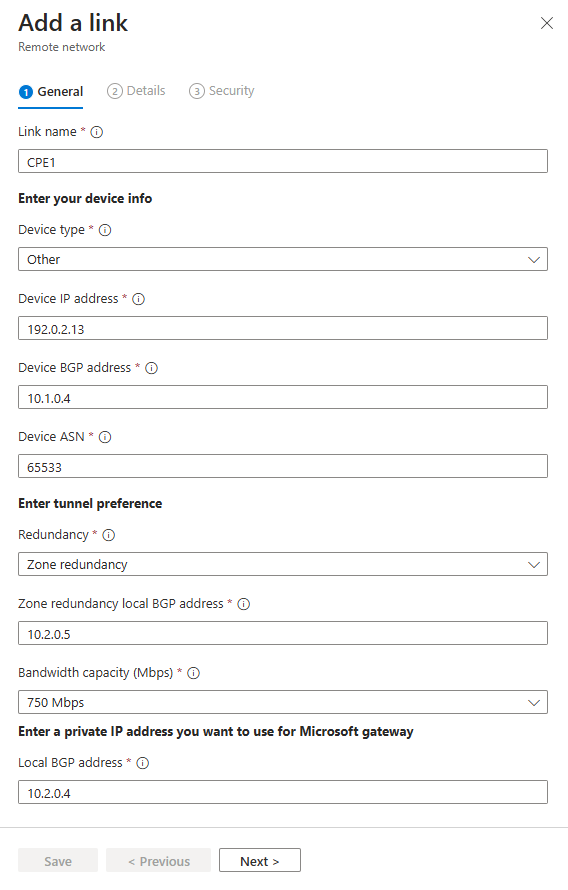

Lägg till en länk – fliken Allmänt

Det finns flera detaljer att ange på fliken Allmänt. Var uppmärksam på BGP-adresserna (Peer and Local Border Gateway Protocol). Peer-informationen och den lokala informationen är omvända beroende på var konfigurationen har slutförts.

Ange följande detaljerad information:

- Länknamn: Namnet på din CPE.

- Enhetstyp: Välj ett enhetsalternativ i listrutan.

- Enhetens IP-adress: Enhetens offentliga IP-adress.

- Enhetens BGP-adress: Ange BGP IP-adressen för din CPE.

- Den här adressen anges som den lokala BGP IP-adressen i CPE.

- Enhets-ASN: Ange det autonoma systemnumret (ASN) för CPE.

- En BGP-aktiverad anslutning mellan två nätverksgatewayer kräver att de har olika ASN.

- Se listan med giltiga ASN-värden för reserverade värden som inte kan användas.

- Redundans: Välj antingen Ingen redundans eller Zonredundans för DIN IPSec-tunnel.

- Lokal BGP-adress för zonredundans: Det här valfria fältet visas endast när du väljer Zonredundans.

- Ange en BGP IP-adress som inte är en del av ditt lokala nätverk där CPE finns och skiljer sig från lokal BGP-adress.

- Bandbreddskapacitet (Mbit/s): Ange tunnelbandbredd. Tillgängliga alternativ är 250, 500, 750 och 1 000 Mbit/s.

- Lokal BGP-adress: Ange en BGP IP-adress som inte ingår i ditt lokala nätverk där CPE finns.

- Om ditt lokala nätverk till exempel är 10.1.0.0/16 kan du använda 10.2.0.4 som din lokala BGP-adress.

- Den här adressen anges som peer-BGP IP-adress i din CPE.

- Se listan över giltiga BGP-adresser för reserverade värden som inte kan användas.

Välj Nästa.

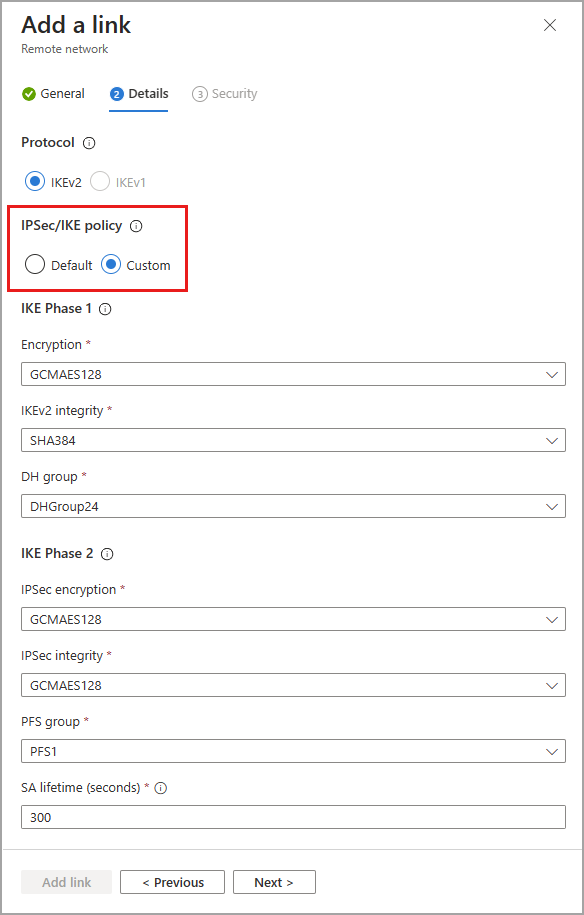

Lägg till en länk – fliken Information

Viktigt!

Du måste ange både en fas 1 - och fas 2-kombination på din CPE.

IKEv2 är valt som standard. För närvarande stöds endast IKEv2.

Ändra IPSec/IKE-principen till Anpassad.

Välj kombinationsinformation för fas 1 för Kryptering, IKEv2-integritet och DHGroup.

- Kombinationen av information som du väljer måste överensstämma med de tillgängliga alternativen i referensartikeln För fjärrnätverks giltiga konfigurationer .

Välj dina fas 2-kombinationer för IPsec-kryptering, IPsec-integritet, PFS-grupp och SA-livslängd (sekunder).

- Kombinationen av information som du väljer måste överensstämma med de tillgängliga alternativen i referensartikeln För fjärrnätverks giltiga konfigurationer .

Oavsett om du väljer Standard eller Anpassad måste den IPSec/IKE-princip som du anger matcha kryptoprincipen i din CPE.

Välj Nästa.

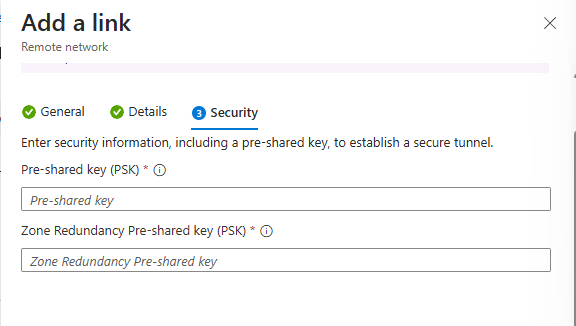

Lägg till en länk på fliken Säkerhet

- Ange den i förväg delade nyckeln (PSK) och zonredundans i förväg delad nyckel (PSK). Samma hemliga nyckel måste användas på din respektive CPE. Fältet Zonredundans i förväg delad nyckel (PSK) visas bara om redundans anges på den första sidan när länken skapas.

- Välj Spara.