Identitetsprovidrar för externt ID i personalklienter

Gäller för: Personalklientorganisationer

Personalklientorganisationer  Externa klienter (läs mer)

Externa klienter (läs mer)

Dricks

Den här artikeln gäller för B2B-samarbete i personalklienter. Information om externa klienter finns i Autentiseringsmetoder och identitetsprovidrar i externa klienter.

En identitetsprovider skapar, underhåller och hanterar identitetsinformation samt autentiseringstjänster till program. När du delar dina appar och resurser med externa användare är Microsoft Entra ID standardidentitetsprovidern för delning. Om du bjuder in en extern användare som redan har ett Microsoft Entra-konto eller Ett Microsoft-konto kan de automatiskt logga in utan ytterligare konfiguration från din sida.

Externt ID erbjuder olika identitetsprovidrar.

Microsoft Entra-konton: Gästanvändare kan använda sina Microsoft Entra-arbets- eller skolkonton för att lösa in dina B2B-samarbetsinbjudningar eller slutföra dina användarflöden för registrering. Microsoft Entra-ID är en av de tillåtna identitetsprovidrar som standard. Ingen annan konfiguration krävs för att göra den här identitetsprovidern tillgänglig för användarflöden.

Microsoft-konton: Gästanvändare kan använda sitt eget personliga Microsoft-konto (MSA) för att lösa in dina B2B-samarbetsinbjudningar. När du konfigurerar ett användarflöde för självbetjäningsregistrering kan du lägga till Microsoft-konto som en av de tillåtna identitetsprovidrar. Ingen annan konfiguration krävs för att göra den här identitetsprovidern tillgänglig för användarflöden.

E-post engångslösenord: När en gäst löser in en inbjudan eller får åtkomst till en delad resurs kan de begära en tillfällig kod. Den här koden skickas till deras e-postadress. Sedan anger användaren den här koden för att fortsätta logga in. Funktionen för engångslösenord för e-post autentiserar B2B-gästanvändare när de inte kan autentiseras på annat sätt. När du konfigurerar ett användarflöde för självbetjäningsregistrering kan du lägga till engångslösenord för e-post som en av de tillåtna identitetsprovidrar. Viss konfiguration krävs. se E-postautentisering med engångslösenord.

Google: Google-federation tillåter externa användare att lösa in inbjudningar från dig genom att logga in på dina appar med sina egna Gmail-konton. Google-federation kan också användas i användarflöden för självbetjäningsregistrering. Se hur du lägger till Google som identitetsprovider.

Viktigt!

- Från och med den 12 juli 2021, om Microsoft Entra B2B-kunder konfigurerar nya Google-integreringar för användning med självbetjäningsregistrering för sina anpassade eller branschspecifika program, fungerar inte autentisering med Google-identiteter förrän autentiseringar flyttas till systemwebbvyer. Läs mer.

- Från och med den 30 september 2021 är Google inaktuellt stöd för inbäddad webbvisningsinloggning. Om dina appar autentiserar användare med en inbäddad webbvy och du använder Google-federation med Azure AD B2C eller Microsoft Entra B2B för externa användarinbjudningar eller självbetjäningsregistrering kommer Google Gmail-användare inte att kunna autentisera. Läs mer.

Facebook: När du skapar en app kan du konfigurera självbetjäningsregistrering och aktivera Facebook-federation så att användare kan registrera sig för din app med sina egna Facebook-konton. Facebook kan endast användas för användarflöden för självbetjäningsregistrering och är inte tillgängligt som inloggningsalternativ när användare löser in inbjudningar från dig. Se hur du lägger till Facebook som identitetsprovider.

SAML/WS-Fed identitetsproviderfederation: Du kan också konfigurera federation med valfri extern IdP som stöder SAML- eller WS-Fed-protokollen. SAML/WS-Fed IdP-federation tillåter externa användare att lösa in inbjudningar från dig genom att logga in på dina appar med sina befintliga sociala konton eller företagskonton. Se hur du konfigurerar SAML/WS-Fed IdP-federation.

Kommentar

Federerade SAML/WS-Fed-IDP:er kan inte användas i dina användarflöden för självbetjäningsregistrering.

Om du vill konfigurera federation med Google, Facebook eller en SAML/Ws-Fed-identitetsprovider måste du vara minst en extern identitetsprovideradministratör i din Microsoft Entra-klientorganisation.

Lägga till sociala identitetsprovidrar

Microsoft Entra-ID är aktiverat som standard för självbetjäningsregistrering, så användarna har alltid möjlighet att registrera sig med ett Microsoft Entra-konto. Du kan dock aktivera andra identitetsprovidrar, inklusive sociala identitetsprovidrar som Google eller Facebook. Om du vill konfigurera sociala identitetsprovidrar i din Microsoft Entra-klientorganisation skapar du ett program hos identitetsprovidern och konfigurerar autentiseringsuppgifter. Du får ett klient- eller app-ID och en klient- eller apphemlighet som du sedan kan lägga till i din Microsoft Entra-klientorganisation.

När du har lagt till en identitetsprovider i din Microsoft Entra-klientorganisation:

När du bjuder in en extern användare till appar eller resurser i din organisation kan den externa användaren logga in med sitt eget konto hos identitetsprovidern.

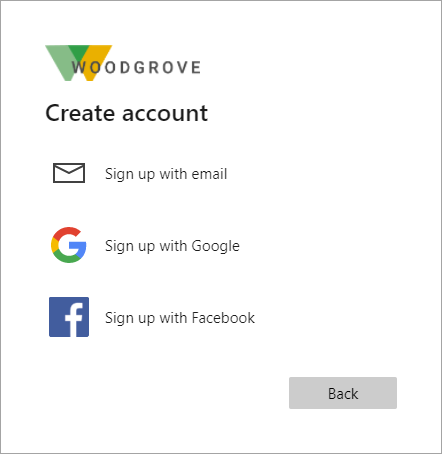

När du aktiverar självbetjäningsregistrering för dina appar kan externa användare registrera sig för dina appar med sina egna konton med de identitetsprovidrar som du har lagt till. De kan välja bland de alternativ för sociala identitetsprovidrar som du har gjort tillgängliga på registreringssidan:

För en optimal inloggningsupplevelse kan du federera med identitetsprovidrar när det är möjligt så att du kan ge dina inbjudna gäster en sömlös inloggningsupplevelse när de kommer åt dina appar.

Nästa steg

Mer information om hur du lägger till identitetsprovidrar för inloggning i dina program finns i följande artiklar:

- Lägga till autentisering med engångslösenord för e-post

- Lägga till Google som en tillåten leverantör av sociala identiteter

- Lägga till Facebook som en tillåten leverantör av sociala identiteter

- Konfigurera SAML/WS-Fed IdP-federation med alla organisationer vars identitetsprovider stöder SAML 2.0- eller WS-Fed-protokollet. SAML/WS-Fed IdP-federation är inte ett alternativ för användarflöden för självbetjäningsregistrering.