Lägg till OpenID Connect som en extern identitetsprovider (förhandsversion)

Gäller för:  arbetskraftsaktörer

arbetskraftsaktörer  externa klienter (läs mer)

externa klienter (läs mer)

Genom att konfigurera federation med en anpassad konfigurerad OpenID Connect-identitetsprovider (OIDC) gör du det möjligt för användare att registrera sig och logga in på dina program med sina befintliga konton från den federerade externa providern. Den här OIDC-federationen tillåter autentisering med olika leverantörer som följer OpenID Connect-protokollet.

När du lägger till en OIDC-identitetsprovider i ditt användarflödes inloggningsalternativ kan användarna registrera sig och logga in på de registrerade program som definierats i användarflödet. De kan göra detta med sina autentiseringsuppgifter från OIDC-identitetsprovidern. (Läs mer om autentiseringsmetoder och identitetsprovidrar för kunder.)

Förutsättningar

- En extern klientorganisation.

- Ett registrerat program i klientorganisationen.

- Ett användarflöde för registrering och inloggning.

Konfigurera din OpenID Connect-identitetsprovider

För att kunna federera användare till din identitetsprovider måste du först förbereda din identitetsprovider för att acceptera federationsförfrågningar från din Microsoft Entra-ID-klientorganisation. För att göra det måste du fylla i dina omdirigerings-URI:er och registrera dig för din identitetsprovider för att identifieras.

Innan du går vidare till nästa steg fyller du i dina omdirigerings-URI:er på följande sätt:

https://<tenant-subdomain>.ciamlogin.com/<tenant-ID>/federation/oauth2

https://<tenant-subdomain>.ciamlogin.com/<tenant-subdomain>.onmicrosoft.com/federation/oauth2

Aktivera inloggning och registrering med din identitetsprovider

Om du vill aktivera inloggning och registrering för användare med ett konto i din identitetsprovider måste du registrera Microsoft Entra-ID som ett program i din identitetsprovider. Med det här steget kan din identitetsprovider identifiera och utfärda token till ditt Microsoft Entra-ID för federation. Registrera programmet med dina ifyllda omdirigerings-URI:er. Spara information om konfigurationen av identitetsprovidern för att konfigurera federation i din externa ID-klient för Microsoft Entra.

Federationsinställningar

För att konfigurera OpenID Connect-federation med din identitetsprovider i Microsoft Entra Externt ID måste du ha följande inställningar:

- Välkänd slutpunkt

- Issuer URI

- Kund-ID

- klientautentiseringsmetod

- Klientens hemlighet

- Omfattning

- svarstyp

-

Anspråksmappning (valfritt)

- Under

- Namn

- Förnamn

- Efternamn

- E-post

- E-post verifierad

- Telefonnummer

- Telefonnummer verifierat

- Gatuadress

- Lokalitet

- Region

- Postnummer

- Land

Konfigurera en ny OpenID Connect-identitetsprovider i administrationscentret

När du har konfigurerat identitetsprovidern konfigurerar du i det här steget en ny OpenID Connect-federation i administrationscentret för Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst en extern identitetsprovideradministratör.

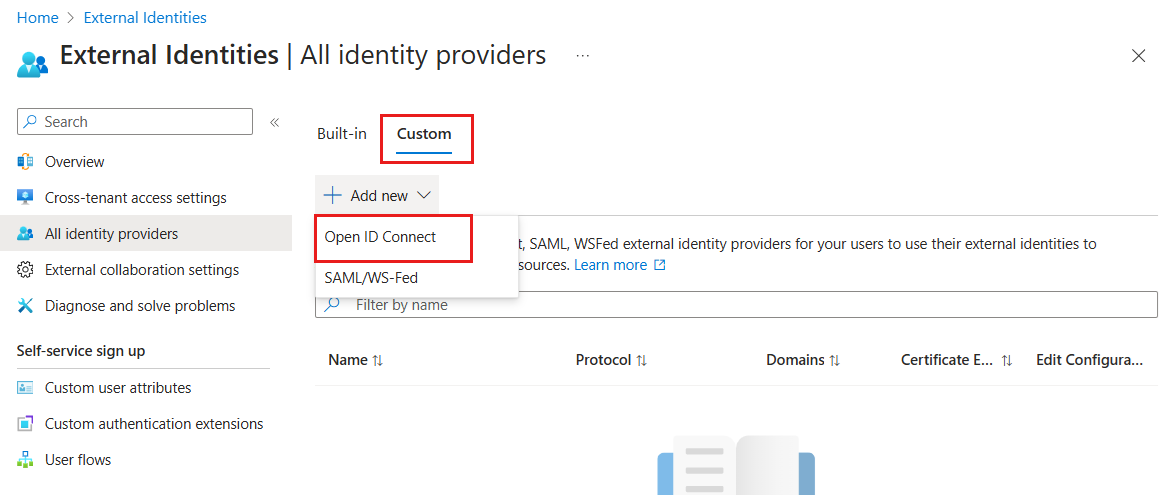

Bläddra till Identitet>Externa identiteter>Alla identitetsleverantörer.

Välj fliken Anpassad och välj sedan Lägg till ny>Open ID Connect.

Ange följande information för din identitetsprovider:

Visningsnamn: Namnet på din identitetsprovider som visas för användarna under inloggnings- och registreringsflödena. Till exempel Logga in med IdP-namnet eller Registrera dig med IdP-namn.

Välkänd slutpunkt (även kallat metadata-URI) är OIDC-upptäckts-URI:n för att hämta konfigurationsinformationen för din identitetsleverantör. Svaret som ska hämtas från en välkänd plats är ett JSON-dokument, inklusive dess OAuth 2.0-slutpunktsplatser. Observera att metadatadokumentet minst ska innehålla följande egenskaper:

issuer,authorization_endpoint,token_endpoint,token_endpoint_auth_methods_supported,response_types_supported,subject_types_supportedochjwks_uri. Mer information finns i OpenID Connect Discovery specifikationer.OpenID Issuer URI: Entiteten för din identitetsprovider som utfärdar åtkomsttoken för ditt program. Om du till exempel använder OpenID Connect för att federera med Azure AD B2C, kan utfärdarens URI tas från din identifierings-URI med taggen "utfärdare" och kommer att se ut på följande sätt:

https://login.b2clogin.com/{tenant}/v2.0/. Utfärdarens URI är en skiftlägeskänslig URL som använder https-schema och innehåller schema, värd samt, valfritt, portnummer och sökvägskomponenter men inga fråge- eller fragmentkomponenter.

Notera

Det finns för närvarande inte stöd för att konfigurera andra Microsoft Entra-klienter som en extern identitetsprovider. Därför godkänns inte

microsoftonline.com-domänen i utfärdarens URI.- klient-ID och klienthemlighet är de identifierare som identitetsprovidern använder för att identifiera den registrerade programtjänsten. Klienthemlighet måste anges om client_secret autentisering har valts. Om private_key_jwt har valts måste den privata nyckeln anges i OpenID-providermetadata (välkänd slutpunkt) som kan hämtas via egenskapen jwks_uri.

-

Klientautentisering är den typ av metod för klientautentisering som ska användas för att autentisera mot din identitetsleverantör med hjälp av token-endpointen.

client_secret_post,client_secret_jwtochprivate_key_jwtautentiseringsmetoder stöds.

Not

På grund av möjliga säkerhetsproblem stöds inte client_secret_basic klientautentiseringsmetod.

-

Omfång definierar den information och de behörigheter som du vill samla in från din identitetsprovider, till exempel

openid profile. OpenID Connect-begäranden måste innehålla omfångsvärdetopenidför att kunna ta emot ID-token från din identitetsleverantör. Andra omfång kan läggas till avgränsade med blanksteg. Se OpenID Connect-dokumentationen för att se vilka andra omfång som kan vara tillgängliga, till exempelprofile,emailosv. -

Svarstyp beskriver vilken typ av information som skickas tillbaka i det första anropet till identitetsproviderns

authorization_endpoint. För närvarande stöds endastcodesvarstyp.id_tokenochtokenstöds inte för tillfället.

Du kan välja Nästa: Anspråksmappning för att konfigurera anspråksmappning eller Granska + skapa för att lägga till identitetsleverantören.

Notera

Microsoft rekommenderar att du inte använda implicit beviljandeflöde eller ROPC-flöde. Därför stöder konfigurationen av den externa identitetsprovidern OpenID Connect inte dessa flöden. Det rekommenderade sättet att stödja SPA:er är OAuth 2.0-auktoriseringskodflöde (med PKCE) som stöds av OIDC-federationskonfiguration.

Lägga till OIDC-identitetsprovider i ett användarflöde

I det här läget har OIDC-identitetsprovidern konfigurerats i ditt Microsoft Entra-ID, men den är ännu inte tillgänglig på någon av inloggningssidorna. Så här lägger du till OIDC-identitetsprovidern i ett användarflöde:

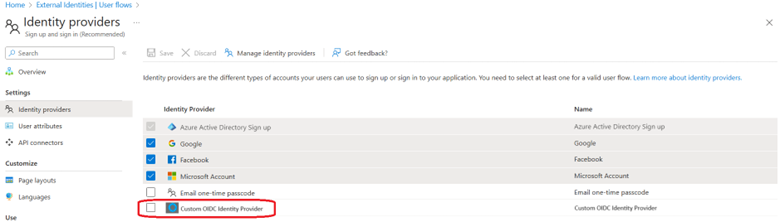

I den externa klientorganisationen navigerar du till Identitet>Externa Identiteter>Användarflöden.

Välj det användarflöde där du vill lägga till OIDC-identitetsprovidern.

Under Inställningar väljer du Identitetsleverantörer.

Under Andra identitetsprovidrarväljer du OIDC-identitetsprovider.

Välj Spara.