Självstudie: Framtvinga multifaktorautentisering för B2B-gästanvändare

Gäller för: Personalklientorganisationer

Personalklientorganisationer  Externa klienter (läs mer)

Externa klienter (läs mer)

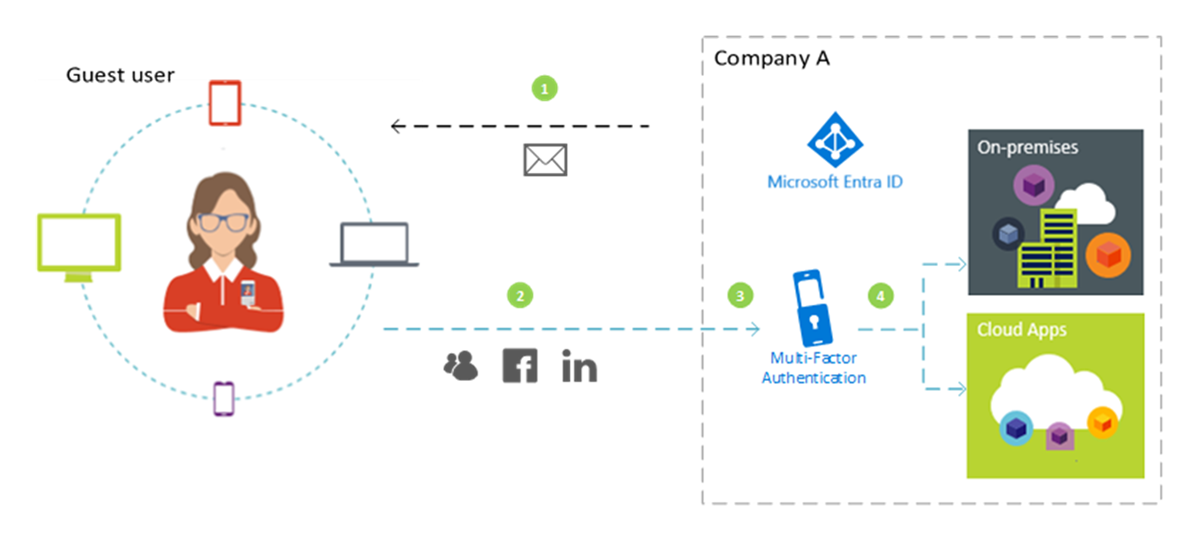

När du samarbetar med externa B2B-gästanvändare är det en bra idé att skydda dina appar med principer för multifaktorautentisering. Sedan behöver externa användare mer än bara ett användarnamn och lösenord för att få åtkomst till dina resurser. I Microsoft Entra-ID kan du uppnå det här målet med en princip för villkorsstyrd åtkomst som kräver MFA för åtkomst. MFA-principer kan tillämpas på klientorganisations-, app- eller enskild gästanvändarnivå, på samma sätt som de är aktiverade för medlemmar i din egen organisation. Resursklientorganisationen ansvarar alltid för Microsoft Entra multifaktorautentisering för användare, även om gästanvändarens organisation har funktioner för multifaktorautentisering.

Exempel:

- En administratör eller anställd på företag A bjuder in en gästanvändare att använda ett molnprogram eller lokalt program som är konfigurerat för att kräva MFA för åtkomst.

- Gästanvändaren loggar med sina egna arbets- eller skolidentiteter eller sociala identiteter.

- Användaren uppmanas att slutföra en MFA-kontroll.

- Användaren ställer in MFA med företag A och väljer sina MFA-alternativ. Användaren får åtkomst till programmet.

Kommentar

Microsoft Entra multifaktorautentisering utförs på resursens innehav för att säkerställa förutsägbarhet. När gästanvändaren loggar in visas inloggningssidan för resursklientorganisationen i bakgrunden och en egen inloggningssida för hemklientorganisationen och företagslogotypen i förgrunden.

I den här självstudien kommer vi att:

- Testa inloggningen innan du påbörjar MFA-installationen.

- Skapa en princip för villkorsstyrd åtkomst som kräver MFA för åtkomst till en molnapp i din miljö. I den här självstudien använder vi appen Windows Azure Service Management API för att illustrera processen.

- Använd What If-verktyget för att simulera MFA-inloggningen.

- Testa principen för villkorsstyrd åtkomst.

- Rensa testanvändare och princip.

Om du inte har en Azure-prenumeration kan du skapa ett kostnadsfritt konto innan du börjar.

Förutsättningar

För att kunna slutföra scenariot i den här självstudien behöver du:

- Åtkomst till Microsoft Entra ID P1- eller P2-utgåvan, som innehåller principfunktioner för villkorsstyrd åtkomst. För att framtvinga MFA måste du skapa en princip för villkorsstyrd åtkomst i Microsoft Entra. MFA-principer tillämpas alltid i din organisation, oavsett om partnern har MFA-funktioner.

- Ett giltigt externt e-postkonto som du kan lägga till i din klientkatalog som gästanvändare och använda för att logga in. Om du inte vet hur du skapar ett gästkonto kan du läsa Lägga till en B2B-gästanvändare i administrationscentret för Microsoft Entra.

Skapa en testgästanvändare i Microsoft Entra-ID

Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

Gå till Identitet>Användare>Alla användare.

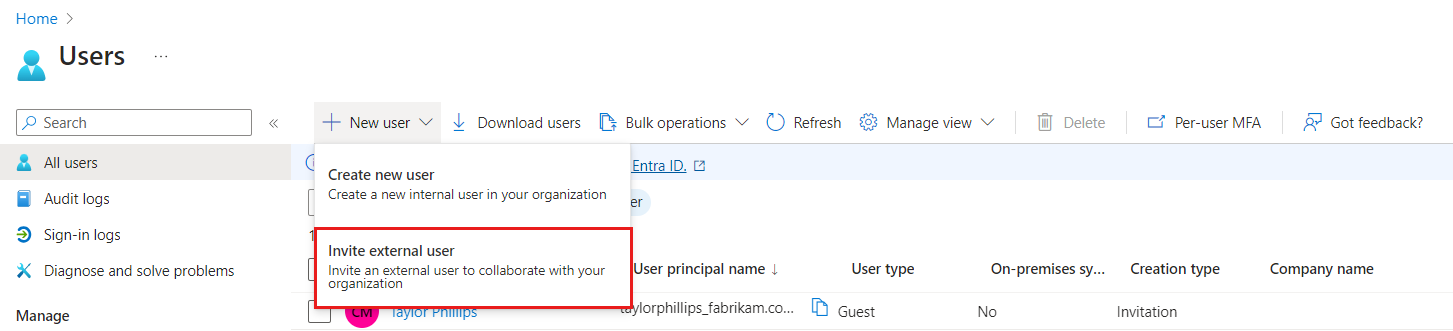

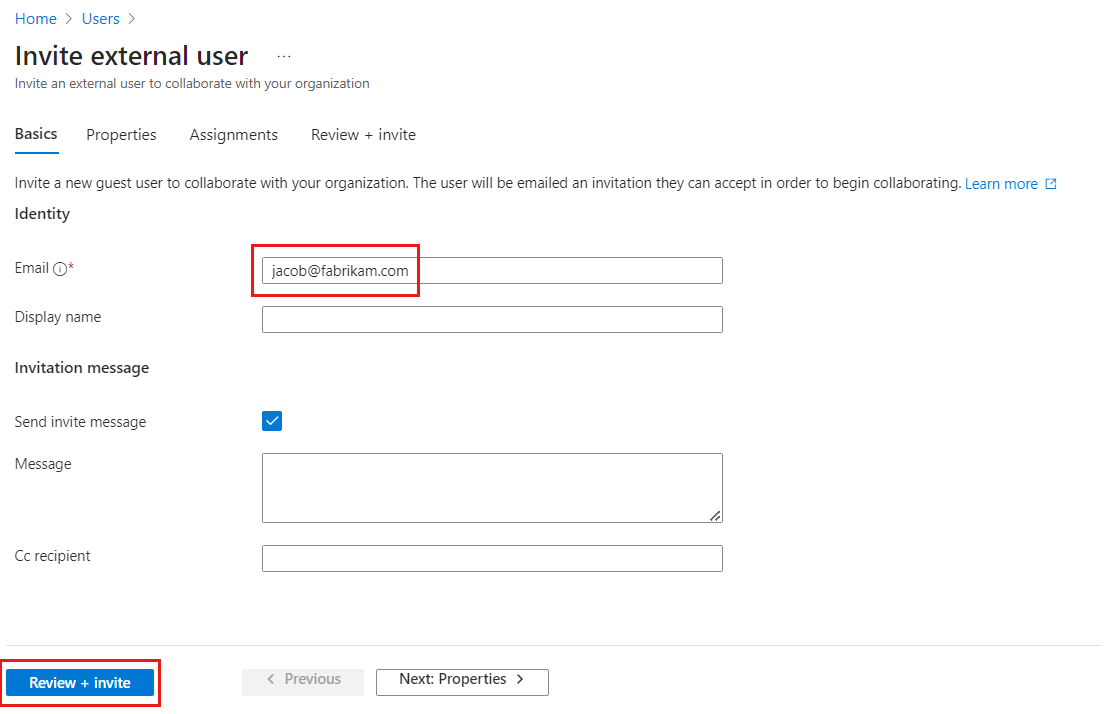

Välj Ny användare och välj sedan Bjud in extern användare.

Under Identitet på fliken Grundläggande anger du den externa användarens e-postadress. Du kan också inkludera ett visningsnamn och ett välkomstmeddelande.

Du kan också lägga till ytterligare information till användaren under flikarna Egenskaper och Tilldelningar .

Välj Granska + bjud in för att automatiskt skicka inbjudan till gästanvändaren. Meddelandet Användaren har bjudits in visas.

När du har skickat inbjudan läggs användarkontot automatiskt till i katalogen som en gäst.

Testa inloggningen innan du påbörjar MFA-installationen

- Använd ditt testanvändarnamn och lösenord för att logga in på administrationscentret för Microsoft Entra.

- Du bör bara kunna komma åt administrationscentret för Microsoft Entra med dina inloggningsuppgifter. Ingen annan autentisering krävs.

- Logga ut.

Skapa en princip för villkorsstyrd åtkomst som kräver MFA

Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

Bläddra till Skyddsprinciper>villkorsstyrd åtkomst.>

Välj Ny princip.

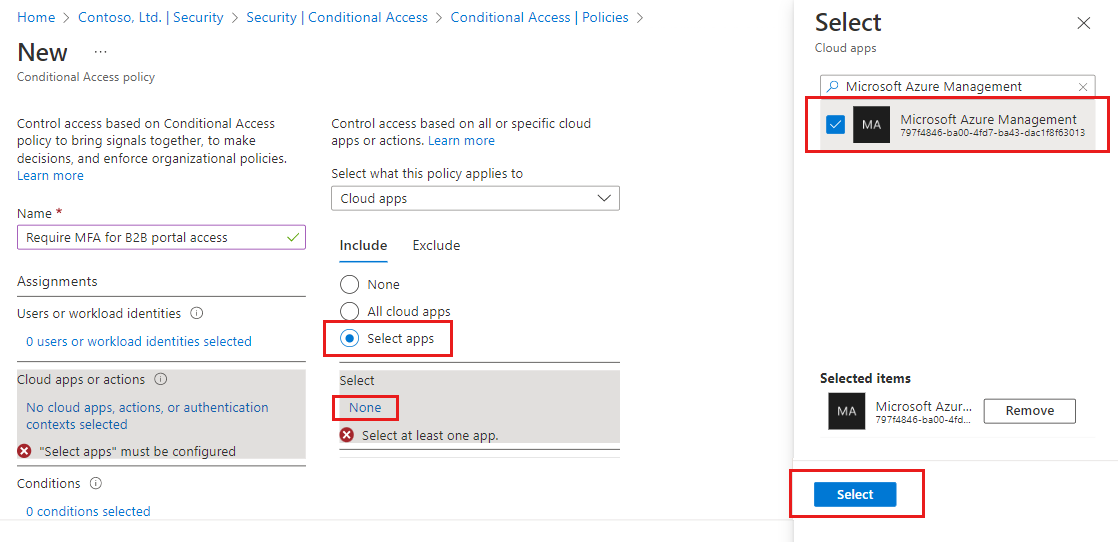

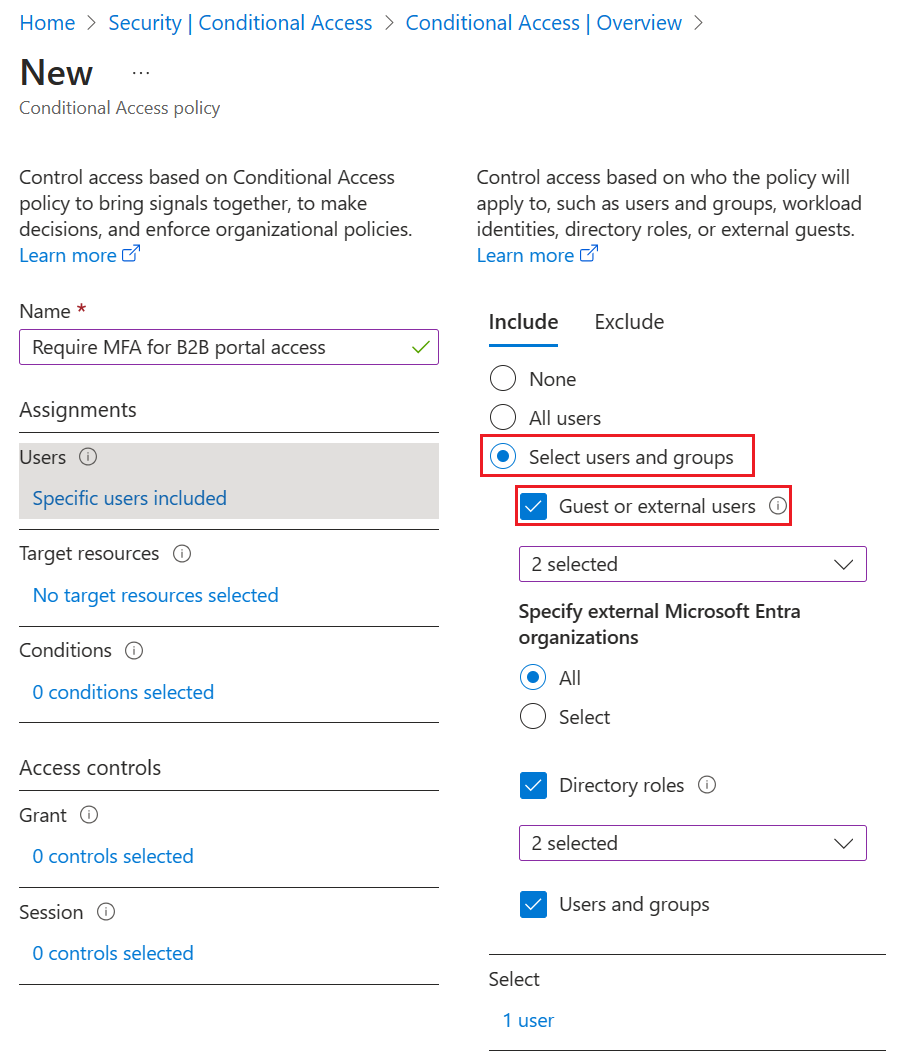

Ge principen ett namn, till exempel Kräv MFA för B2B-portalåtkomst. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

- Under Inkludera väljer du Välj användare och grupper och sedan Gästanvändare eller externa användare. Du kan tilldela principen till olika externa användartyper, inbyggda katalogroller eller användare och grupper.

Under Målresurser>Resurser (tidigare molnappar)>Inkludera>Välj resurser väljer du Windows Azure Service Management API och väljer Välj.

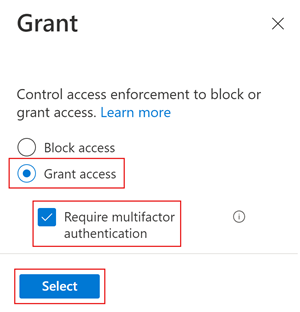

Under Åtkomstkontroller>Bevilja väljer du Bevilja åtkomst, Kräv multifaktorautentisering och väljer Välj.

Välj På under Aktivera princip.

Välj Skapa.

Simulera inloggningen med hjälp av What If-alternativet

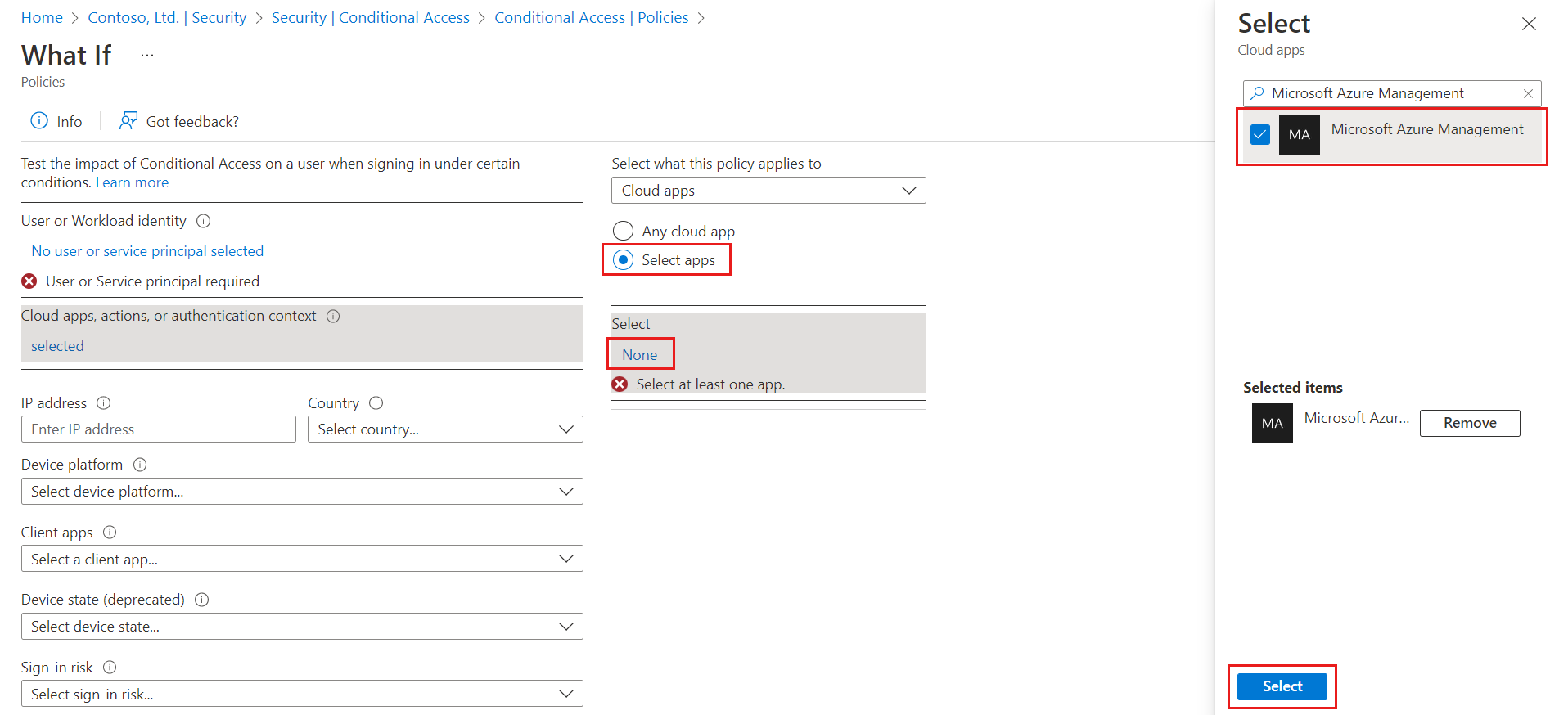

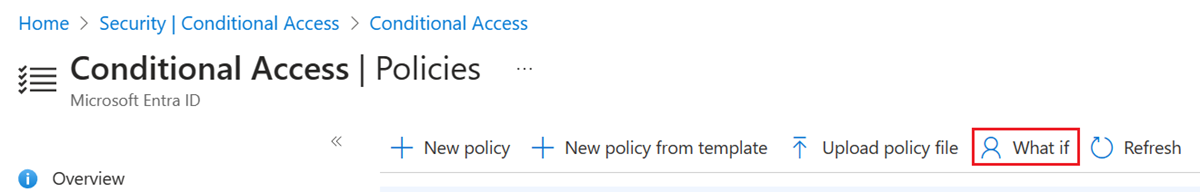

På villkorsstyrd åtkomst | På sidan Principer väljer du Vad om.

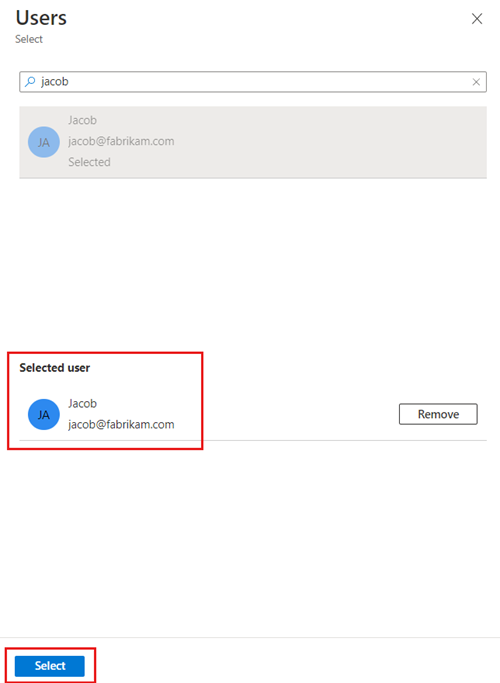

Välj länken under Användare.

I sökrutan skriver du namnet på testgästanvändaren. Välj användaren i sökresultatet och välj sedan Välj.

Välj länken under Molnappar, åtgärder eller autentiseringsinnehåll. Välj Välj resurser och välj sedan länken under Välj.

På sidan Molnappar går du till programlistan och väljer Windows Azure Service Management API och väljer sedan Välj.

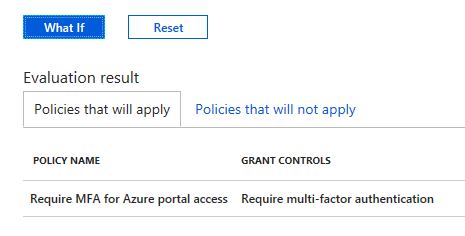

Välj Vad om och kontrollera att den nya principen visas under Utvärderingsresultat på fliken Principer som ska tillämpas .

Testa din princip för villkorsstyrd åtkomst

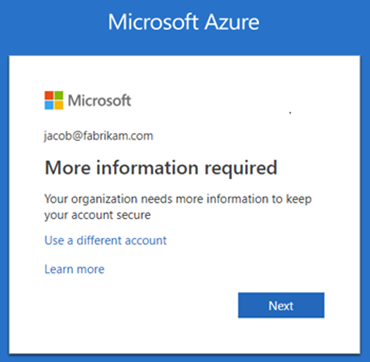

Använd ditt testanvändarnamn och lösenord för att logga in på administrationscentret för Microsoft Entra.

Du bör se en begäran om fler autentiseringsmetoder. Det kan ta lite tid innan principen börjar gälla.

Kommentar

Du kan också konfigurera åtkomstinställningar mellan klientorganisationer för att lita på MFA från Microsoft Entra-hemklientorganisationen. Detta gör det möjligt för externa Microsoft Entra-användare att använda MFA som registrerats i sin egen klientorganisation i stället för att registrera sig i resursklientorganisationen.

Logga ut.

Rensa resurser

När den inte längre behövs tar du bort testanvändaren och testprincipen för villkorsstyrd åtkomst.

Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

Gå till Identitet>Användare>Alla användare.

Välj testanvändaren och välj sedan Ta bort användare.

Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

Bläddra till Skyddsprinciper>villkorsstyrd åtkomst.>

Välj snabbmenyn (...) för testprincipen i listan Principnamn och välj sedan Ta bort. Välj Ja för att bekräfta.

Gå vidare

I den här självstudien har du skapat en princip för villkorsstyrd åtkomst som kräver att gästanvändare använder MFA när de loggar in på en av dina molnappar. Mer information om hur du lägger till gästanvändare för samarbete finns i Lägga till Microsoft Entra B2B-samarbetsanvändare i administrationscentret för Microsoft Entra.