Referensguide för Microsoft Entra-identitets- och åtkomsthanteringsåtgärder

I det här avsnittet i referensguiden för Microsoft Entra-åtgärder beskrivs de kontroller och åtgärder som du bör överväga för att skydda och hantera identiteternas livscykel och deras tilldelningar.

Kommentar

De här rekommendationerna är aktuella från publiceringsdatumet men kan ändras med tiden. Organisationer bör kontinuerligt utvärdera sina identitetsmetoder när Microsofts produkter och tjänster utvecklas över tid.

Viktiga operativa processer

Tilldela ägare till viktiga uppgifter

För att hantera Microsoft Entra-ID krävs kontinuerlig körning av viktiga operativa uppgifter och processer som kanske inte ingår i ett distributionsprojekt. Det är fortfarande viktigt att du konfigurerar dessa uppgifter för att underhålla din miljö. Viktiga uppgifter och deras rekommenderade ägare är:

| Uppgift | Ägare |

|---|---|

| Definiera processen för hur du skapar Azure-prenumerationer | Varierar beroende på organisation |

| Bestäm vem som får Enterprise Mobility + Security-licenser | IAM-driftsteam |

| Bestäm vem som får Microsoft 365-licenser | Produktivitetsteam |

| Bestäm vem som får andra licenser, till exempel Dynamics, Visual Studio Codespaces | Programägare |

| Tilldela licenser | IAM-driftsteam |

| Felsöka och åtgärda licenstilldelningsfel | IAM-driftsteam |

| Etablera identiteter till program i Microsoft Entra-ID | IAM-driftsteam |

När du granskar listan kanske du behöver tilldela en ägare för uppgifter som saknar en ägare eller justera ägarskapet för uppgifter med ägare som inte är i linje med rekommendationerna.

Tilldela ägare rekommenderad läsning

Lokal identitetssynkronisering

Identifiera och lösa synkroniseringsproblem

Microsoft rekommenderar att du har en bra baslinje och förståelse för problemen i din lokala miljö som kan leda till synkroniseringsproblem i molnet. Eftersom automatiserade verktyg, till exempel IdFix och Microsoft Entra Connect Health, kan generera en stor mängd falska positiva identifieringar rekommenderar vi att du identifierar synkroniseringsfel som ännu inte har åtgärdats i mer än 100 dagar genom att rensa objekten i fel. Långsiktiga olösta synkroniseringsfel kan generera supportincidenter. Felsökningsfel under synkroniseringen ger en översikt över olika typer av synkroniseringsfel, några av de möjliga scenarier som orsakar dessa fel och potentiella sätt att åtgärda felen.

Microsoft Entra Connect Sync-konfiguration

För att aktivera alla hybridupplevelser, enhetsbaserad säkerhetsstatus och integrering med Microsoft Entra-ID kräver vi att du synkroniserar användarkonton som dina anställda använder för att logga in på sina skrivbord.

Om du inte synkroniserar skogen som användarna loggar in på bör du ändra synkroniseringen så att den kommer från rätt skog.

Synkroniseringsomfång och objektfiltrering

Följande operativa fördelar är att ta bort kända bucketar med objekt som inte behöver synkroniseras:

- Färre källor till synkroniseringsfel

- Snabbare synkroniseringscykler

- Mindre "skräp" för att överföra från lokal plats, till exempel förorening av den globala adresslistan för lokala tjänstkonton som inte är relevanta i molnet

Kommentar

Om du upptäcker att du importerar många objekt som inte exporteras till molnet bör du filtrera efter organisationsenhet eller specifika attribut.

Exempel på objekt som ska undantas är:

- Tjänstkonton som inte används för molnprogram

- Grupper som inte är avsedda att användas i molnscenarier som de som används för att bevilja åtkomst till resurser

- Användare eller kontakter som är externa identiteter som är avsedda att representeras med Microsoft Entra B2B Collaboration

- Datorkonton där anställda inte är avsedda att komma åt molnprogram från till exempel servrar

Kommentar

Om en enskild mänsklig identitet har flera konton som har etablerats från något som en äldre domänmigrering, sammanslagning eller förvärv bör du endast synkronisera det konto som används av användaren dagligen, till exempel vad de använder för att logga in på sin dator.

Vi rekommenderar att du strävar efter att nå en balans mellan att minska antalet objekt som ska synkroniseras och komplexiteten i reglerna. I allmänhet är en kombination mellan OU/containerfiltrering plus en enkel attributmappning till attributet cloudFiltered en effektiv filtreringskombination.

Viktigt!

Om du använder gruppfiltrering i produktion bör du övergå till en annan filtreringsmetod.

Synkronisera redundans eller haveriberedskap

Microsoft Entra Connect spelar en viktig roll i etableringsprocessen. Om synkroniseringsservern av någon anledning kopplas från kan ändringar i den lokala miljön inte uppdateras i molnet och kan leda till åtkomstproblem för användare. Därför är det viktigt att definiera en redundansstrategi som gör att administratörer snabbt kan återuppta synkroniseringen efter att synkroniseringsservern har gått offline. Sådana strategier kan ingå i följande kategorier:

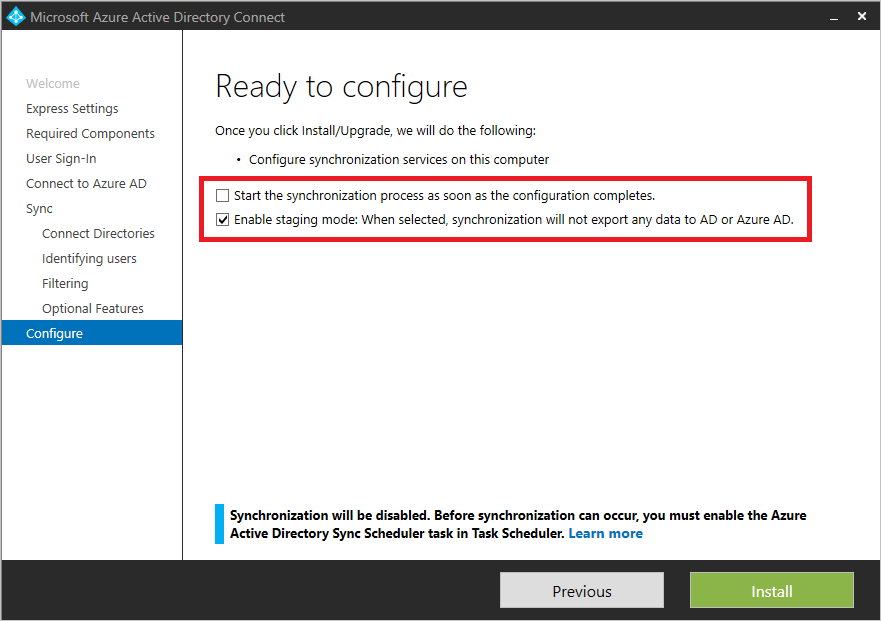

- Distribuera Microsoft Entra Connect Server(er) i mellanlagringsläge – gör att en administratör kan "befordra" mellanlagringsservern till produktion med en enkel konfigurationsväxel.

- Använd Virtualisering – Om Microsoft Entra Connect distribueras på en virtuell dator (VM) kan administratörer använda sin virtualiseringsstack för att live, migrera eller snabbt distribuera om den virtuella datorn och därför återuppta synkroniseringen.

Om din organisation saknar en strategi för haveriberedskap och redundans för synkronisering bör du inte tveka att distribuera Microsoft Entra Connect i mellanlagringsläge. Om det finns ett matchningsfel mellan din produktions- och mellanlagringskonfiguration bör du på samma sätt ändra mellanlagringsläget för Microsoft Entra Connect så att det matchar produktionskonfigurationen, inklusive programvaruversioner och konfigurationer.

Håll dig uppdaterad

Microsoft uppdaterar Microsoft Entra Connect regelbundet. Håll dig uppdaterad för att dra nytta av prestandaförbättringar, felkorrigeringar och nya funktioner som varje ny version tillhandahåller.

Om din Microsoft Entra Connect-version ligger mer än sex månader efter bör du uppgradera till den senaste versionen.

Källankare

Med ms-DS-consistencyguid som källankare kan du enklare migrera objekt mellan skogar och domäner, vilket är vanligt i konsolidering/rensning av AD-domäner, sammanslagningar, förvärv och avyttringar.

Om du för närvarande använder ObjectGuid som källankare rekommenderar vi att du växlar till att använda ms-DS-ConsistencyGuid.

Anpassade regler

Med anpassade Microsoft Entra Connect-regler kan du styra flödet av attribut mellan lokala objekt och molnobjekt. Att överanvända eller missbruka anpassade regler kan dock medföra följande risker:

- Felsöka komplexitet

- Försämrad prestanda vid komplexa åtgärder mellan objekt

- Högre sannolikhet för skillnader i konfigurationen mellan produktionsservern och mellanlagringsservern

- Ytterligare omkostnader vid uppgradering av Microsoft Entra Connect om anpassade regler skapas inom prioriteten större än 100 (används av inbyggda regler)

Om du använder alltför komplexa regler bör du undersöka orsakerna till komplexiteten och hitta möjligheter till förenkling. På samma sätt, om du har skapat anpassade regler med prioritetsvärdet över 100, bör du åtgärda reglerna så att de inte är i riskzonen eller står i konflikt med standarduppsättningen.

Exempel på felaktig användning av anpassade regler är:

- Kompensera för felaktiga data i katalogen – I det här fallet rekommenderar vi att du arbetar med ad-teamets ägare och rensar data i katalogen som en reparationsuppgift och justerar processer för att undvika återintroduktion av felaktiga data.

- Engångsreparation av enskilda användare – Det är vanligt att hitta regler som är avvikande från särskilda fall, vanligtvis på grund av ett problem med en specifik användare.

- Överkomplicerad "CloudFiltering" – Det är en bra idé att minska antalet objekt, men det finns en risk att du skapar ett överkomplicerat synkroniseringsomfång med för många synkroniseringsregler. Om du använder komplex logik för att inkludera/exkludera objekt utanför OU-filtreringsprocessen rekommenderar vi att du hanterar den här logiken utanför synkroniseringen. Du kan göra detta genom att märka objekten med ett enkelt "cloudFiltered"-attribut som kan flöda med en enkel synkroniseringsregel.

Microsoft Entra Connect Configuration Documenter

Microsoft Entra Connect Configuration Documenter är ett verktyg som du kan använda för att generera dokumentation om en Microsoft Entra Connect-installation. Det här verktyget ger dig en bättre förståelse för synkroniseringskonfigurationen och hjälper dig att skapa förtroende för att få saker rätt. Verktyget visar också vilka ändringar som har inträffat när du har tillämpat en ny version eller konfiguration av Microsoft Entra Connect och vilka anpassade synkroniseringsregler som har lagts till eller uppdaterats.

De aktuella funktionerna i verktyget är:

- Dokumentation om den fullständiga konfigurationen av Microsoft Entra Connects Sync.

- Dokumentation om ändringar i konfigurationen av två Microsoft Entra Connect Sync-servrar eller ändringar från en viss konfigurationsbaslinje.

- Generering av ett PowerShell-distributionsskript för att migrera skillnader eller anpassningar av synkroniseringsregeln från en server till en annan.

Tilldelning till appar och resurser

Gruppbaserad licensiering för Microsofts molntjänster

Microsoft Entra ID effektiviserar hanteringen av licenser genom gruppbaserad licensiering för Microsofts molntjänster. På så sätt tillhandahåller IAM gruppinfrastrukturen och delegerad hantering av dessa grupper till rätt team i organisationerna. Det finns flera sätt att konfigurera medlemskap för grupper i Microsoft Entra-ID:

Synkroniseras lokalt – Grupper kan komma från lokala kataloger, vilket kan passa bra för organisationer som har upprättat grupphanteringsprocesser som kan utökas för att tilldela licenser i Microsoft 365.

Dynamiska medlemskapsgrupper – Attributbaserade grupper kan skapas i molnet baserat på ett uttryck baserat på användarattribut, till exempel avdelning är lika med "försäljning". Microsoft Entra ID underhåller medlemmarna i gruppen och håller det konsekvent med det definierade uttrycket. Genom att använda dynamiska medlemskapsgrupper för licenstilldelning kan du tilldela en attributbaserad licens, vilket passar bra för organisationer som har hög datakvalitet i sin katalog.

Delegerat ägarskap – Grupper kan skapas i molnet och kan utses till ägare. På så sätt kan du ge företagsägare, till exempel samarbetsteam eller BI-team, möjlighet att definiera vem som ska ha åtkomst.

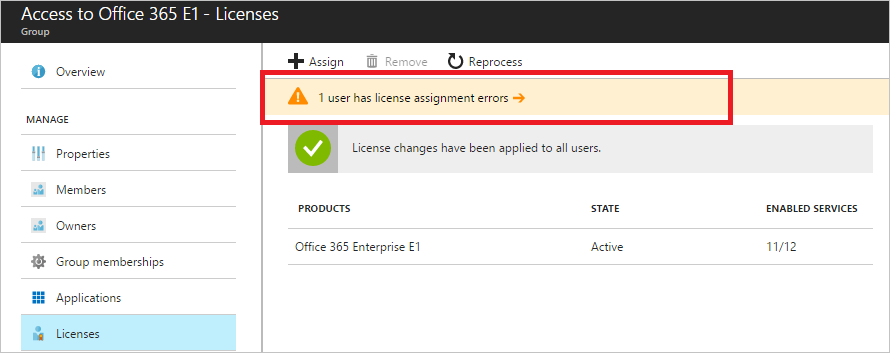

Om du för närvarande använder en manuell process för att tilldela licenser och komponenter till användare rekommenderar vi att du implementerar gruppbaserad licensiering. Om den aktuella processen inte övervakar licensfel eller avgör vilka licenser som tilldelas eller är tillgängliga bör du definiera förbättringar av processen. Se till att processen åtgärdar licensfel och övervakar licenstilldelningar.

En annan aspekt av licenshantering är definitionen av tjänstplaner (komponenter i licensen) som ska aktiveras baserat på jobbfunktioner i organisationen. Att bevilja åtkomst till tjänstplaner som inte behövs kan leda till att användare ser verktyg i Microsoft 365-portalen som de ännu inte har tränats på eller inte bör använda. Dessa scenarier kan öka supportvolymen, onödig etablering och riskera din efterlevnad och styrning. Till exempel när du etablerar OneDrive till personer som kanske inte får dela innehåll.

Använd följande riktlinjer för att definiera tjänstplaner för användare:

- Administratörer bör definiera "paket" med tjänstplaner som ska erbjudas användare baserat på deras roll. till exempel tjänstemannaarbetare jämfört med golvarbetare.

- Skapa grupper efter kluster och tilldela licensen med tjänstplanen.

- Du kan också definiera ett attribut för att lagra paketen för användare.

Viktigt!

Gruppbaserad licensiering i Microsoft Entra-ID introducerar begreppet användare i ett licensfeltillstånd. Om du märker några licensfel bör du omedelbart identifiera och lösa eventuella licenstilldelningsproblem.

Livscykelhantering

Om du för närvarande använder ett verktyg, till exempel Microsoft Identity Manager eller ett system från tredje part som förlitar sig på en lokal infrastruktur, rekommenderar vi att du avlastar tilldelningen från det befintliga verktyget. I stället bör du implementera gruppbaserad licensiering och definiera en livscykelhantering för grupper baserat på dynamiska medlemskapsgrupper.

Om din befintliga process inte tar hänsyn till nya anställda eller anställda som lämnar organisationen bör du distribuera gruppbaserad licensiering baserat på dynamiska medlemskapsgrupper och definiera deras livscykel. Om gruppbaserad licensiering distribueras mot lokala grupper som saknar livscykelhantering bör du överväga att använda molngrupper för att aktivera funktioner som delegerat ägarskap eller attributbaserade dynamiska medlemskapsgrupper.

Tilldelning av appar med gruppen "Alla användare"

Resursägare kan tro att gruppen Alla användare endast innehåller Företagsanställda när de faktiskt kan innehålla både Företagsanställda och Gäster. Därför bör du vara särskilt försiktig när du använder gruppen Alla användare för programtilldelning och beviljar åtkomst till resurser som SharePoint-innehåll eller -program.

Viktigt!

Om gruppen Alla användare är aktiverad och används för principer för villkorsstyrd åtkomst, app- eller resurstilldelning ska du skydda gruppen om du inte vill att den ska inkludera gästanvändare. Dessutom bör du åtgärda dina licenstilldelningar genom att skapa och tilldela till grupper som endast innehåller Enterprise-anställda . Å andra sidan, om du upptäcker att gruppen Alla användare är aktiverad men inte används för att bevilja åtkomst till resurser, kontrollerar du att organisationens operativa vägledning är att avsiktligt använda den gruppen (som omfattar både Företagsanställda och Gäster).

Automatisk användaretablering till appar

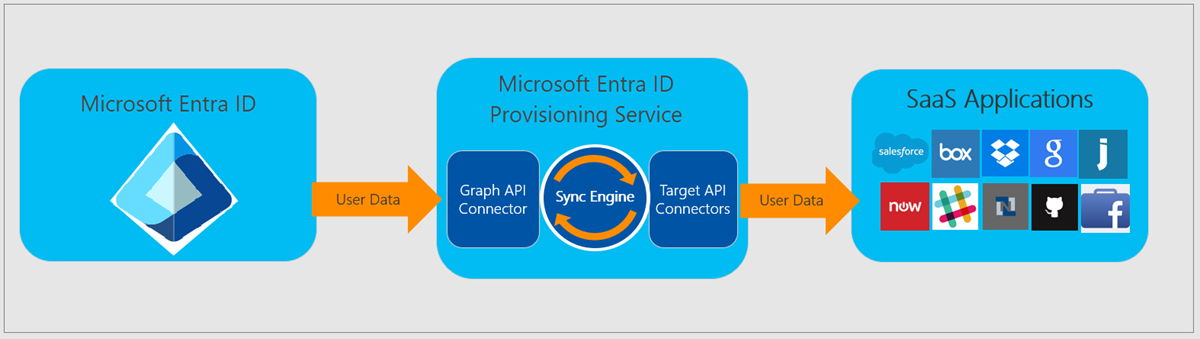

Automatisk användaretablering till program är det bästa sättet att skapa en konsekvent etablering, avetablering och livscykel för identiteter i flera system.

Om du för närvarande etablerar appar på ett ad hoc-sätt eller använder CSV-filer, JIT eller en lokal lösning som inte hanterar livscykelhantering rekommenderar vi att du implementerar programetablering med Microsoft Entra-ID. Den här lösningen tillhandahåller program som stöds och definierar ett konsekvent mönster för program som ännu inte stöds av Microsoft Entra-ID.

Microsoft Entra Connect deltasynkroniseringscykelbaslinje

Det är viktigt att förstå volymen av ändringar i din organisation och se till att det inte tar för lång tid att ha en förutsägbar synkroniseringstid.

Standardfrekvensen för deltasynkronisering är 30 minuter. Om deltasynkroniseringen tar längre tid än 30 minuter konsekvent eller om det finns betydande skillnader mellan deltasynkroniseringsprestanda för mellanlagring och produktion bör du undersöka och granska de faktorer som påverkar prestanda för Microsoft Entra Connect.

Rekommenderad läsning av Microsoft Entra Connect-felsökning

- Förbereda katalogattribut för synkronisering med Microsoft 365 med hjälp av IdFix-verktyget

- Microsoft Entra Connect: Felsöka fel under synkronisering

Sammanfattning

Det finns fem aspekter av en säker identitetsinfrastruktur. Den här listan hjälper dig att snabbt hitta och vidta nödvändiga åtgärder för att skydda och hantera livscykeln för identiteter och deras rättigheter i din organisation.

- Tilldela ägare till viktiga uppgifter.

- Hitta och lösa synkroniseringsproblem.

- Definiera en redundansstrategi för haveriberedskap.

- Effektivisera hanteringen av licenser och tilldelning av appar.

- Automatisera användaretablering till appar.

Nästa steg

Kom igång med Kontroller och åtgärder för autentiseringshantering.