Använd SecretText-typen för att skydda autentiseringsuppgifter och känsliga textvärden så att de inte avslöjas

Viktigt

Detta innehåll är arkiverat och uppdateras inte. Den senaste dokumentationen finns i Nyheter och ändringar i Business Central. De senaste utgivningsplanerna finns i Utgivningsplaner för Dynamics 365 och Power Platform och Cloud for Industry.

| Aktiverat för | Allmänt tillgänglig förhandsversion | Allmän tillgänglighet |

|---|---|---|

| Administratörer, utvecklare, marknadsförare eller analytiker, automatiskt |  16 aug. 2023 16 aug. 2023 |

2 okt. 2023 2 okt. 2023 |

Affärsvärde

Med ett allt större antal integrationer med externa system är det inte ovanligt att arbeta med hemligheter i AL-kod, till exempel autentiseringsuppgifter och andra känsliga textvärden. Eftersom de här hemligheterna måste skyddas från att avslöjas via felsökning har de senare ofta blockerats med policyer för resursexponering, på bekostnad av möjligheten att göra enkla felsökningar. För att möjliggöra felsökning och samtidigt skydda autentiseringsuppgifter och andra känsliga textvärden så att de inte avslöjas, inför vi den nya typen SecretText för variabler. Dessutom kommer några av de vanliga scenarierna i systemappen att få stöd för att skicka SecretText-parametrar för autentiseringsuppgifter – till exempel typerna HttpClient och isolerad lagring.

Information om funktionen

En ny typ, SecretText, har lagts till för att skydda autentiseringsuppgifter och andra känsliga textvärden så att de inte avslöjas via felsökning. Deklarationssyntaxen kommer att likna datatypen Text, med den skillnaden att den inte stöder längdbegränsningar.

SecretText kommer att kunna användas som:

- Variabelvärde

- Returvärde

- Parametervärde

Användningen begränsas till att ta exempelvis autentiseringsuppgifter från punkten där de skapas till målmetoden. Målmetoden måste acceptera ett SecretText-värde.

Alla texttyper kan tilldelas SecretText-typen så länge den kan konverteras till typen Text. Typen SecretText kapslar in typen Text. Om en kod eller annan texttyp ska lagras konverteras den till typen Text. En Dotnet-strängtyp kan också konverteras till SecretText. Konstanter eller andra typer kan dock inte tilldelas åt en SecretText-typ.

I undantagsfall, när den måste användas som text, stöds en inbyggd Unwrap-metod. Det här fungerar bara när projektet har en lokal omfattning. Den bara kan användas lokalt, men tillåts utanför gränserna för en procedur som är markerad som NonDebuggable. Det leder till en varning och den kan därmed också blockeras genom att en regeluppsättning används för specifika projekt.

Till en början kommer händelser inte att stödja SecretText-parametrar. Dock kommer utlösare att göra det. Det senare scenariot är att stödja fallet med kontrolltillägg som OAuth-kontrolltillägget för att returnera autentiseringsuppgifterna i en säker behållare.

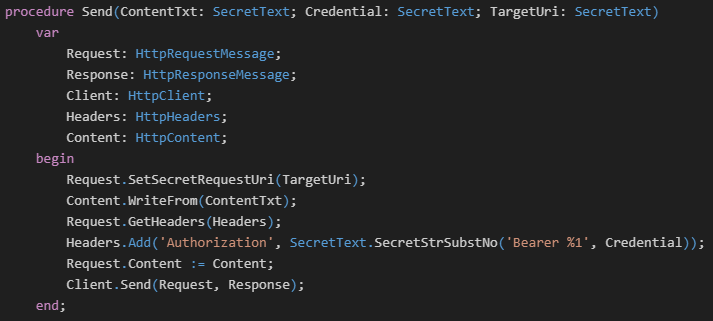

I systemappen kommer HttpClient få stöd för att skicka SecretText-parametrar, till exempel för autentiseringsuppgifter.

I följande exempel kommer det inte att gå att felsöka returvärdet och parametern: