Konfigurera ett nyckelurv för Azure i Azure-portal

Alla hemligheter och certifikat som används i tjänsten för elektronisk fakturering måste lagras i ett Microsoft Azure-nyckelvalv. Det här arbetssättet gör det lättare att se till att du inte arbetar direkt med företaget och att den lagras säkert. När du måste använda digital signering eller säkra en anslutning till externa webbtjänster ska du ställa in referensen till Key Vault-hemligheter och -certifikat i stället för att använda hemligheterna och certifikaten direkt.

Skapa ett nyckelvalv i den klientorganisation där Regulatory Configuration Service (RCS) har installerats. Mer information finns i Skapa ett nyckelvalv med Azure Portal.

Sedan du måste ställa in åtkomstprincipen för att bevilja den elektroniska faktureringstjänsten den korrekta nivån av säker åtkomst till den hemlighet som du har skapat.

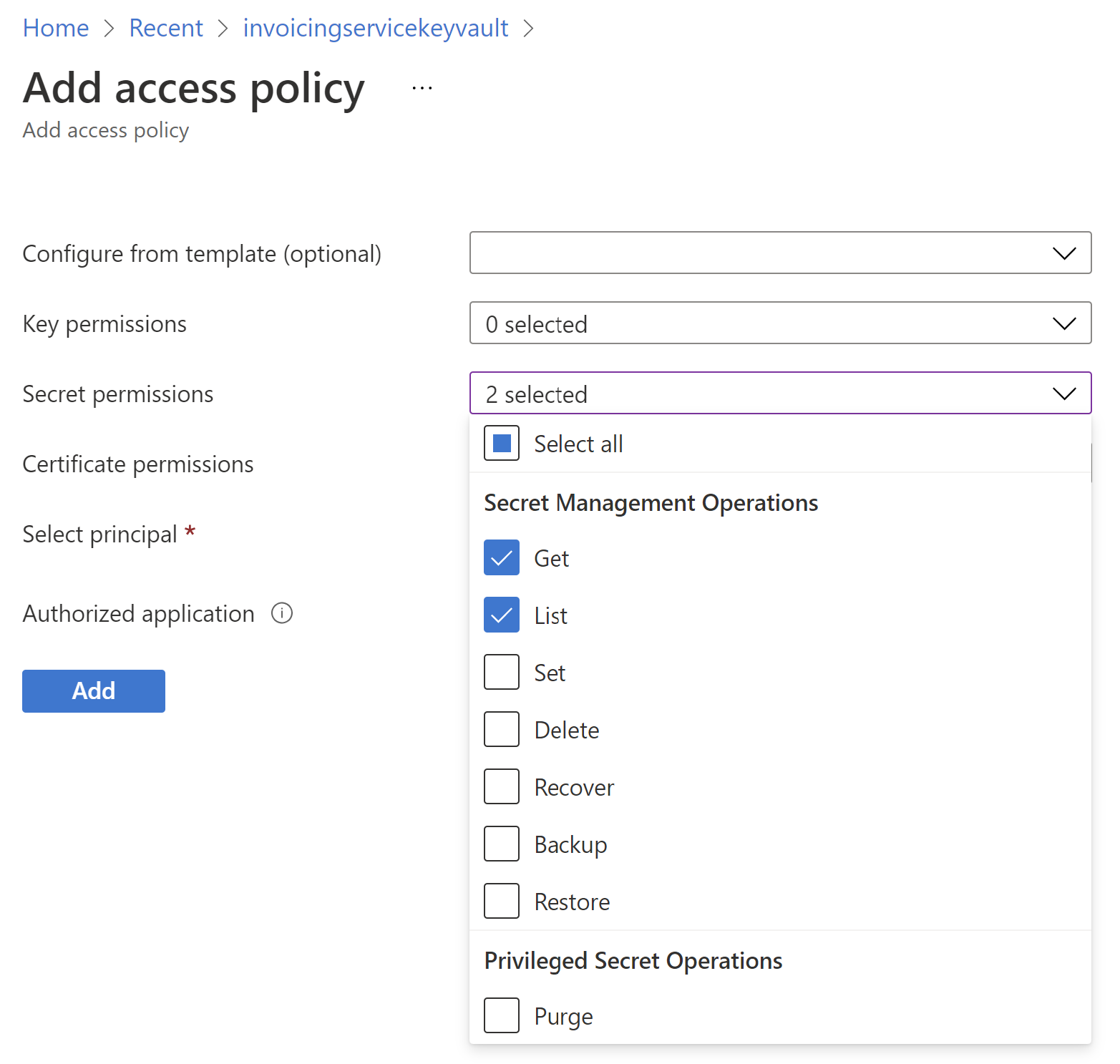

Gå till Inställningar>Åtkomstpolicyer och välj Lägg till åtkomstprincip.

I fältet Hemliga behörigheter, välj åtgärderna Hämta och Lista.

I fältet Certifikatbehörigheter, välj åtgärderna Hämta och Lista.

I fältet Välj huvudkonto, välj Inget valt.

I dialogrutan Primär välj primär genom att lägga till Tjänst för e-fakturering.

Obs

Om e-faktureringstjänsten inte finns i listan över huvudkonton i din klientorganisation kör du följande kommando i Azure Portal.

New-AzureADServicePrincipal -AppId "ecd93392-c922-4f48-9ddf-10741e4a9b65"Välj Lägg tilloch välj sedan Spara.

På sidan Översikt, kopiera värdet för DNS-namnet (Domain Name System) för nyckelvalvet. Det här värdet kommer att användas under konfigurationen av tjänsten i RCS och refereras till som värdet på nyckelvalv-URI. Mer information om hur du konfigurerar RCS finns i Konfigurera Regulatory Configuration Services (RCS).