Använda taggar

Microsoft Defender Hotinformation-taggar (Defender TI) ger snabba insikter om en artefakt, oavsett om den härleds av systemet eller genereras av andra användare. Taggar hjälper analytiker att ansluta punkterna mellan aktuella incidenter och undersökningar och deras historiska kontext för förbättrad analys.

Defender TI erbjuder två typer av taggar: systemtaggar och anpassade taggar.

Förhandskrav

Ett Microsoft Entra-ID eller ett personligt Microsoft-konto. Logga in eller skapa ett konto

En Defender TI Premium-licens.

Obs!

Användare utan en Defender TI Premium-licens kan fortfarande komma åt vårt kostnadsfria Defender TI-erbjudande.

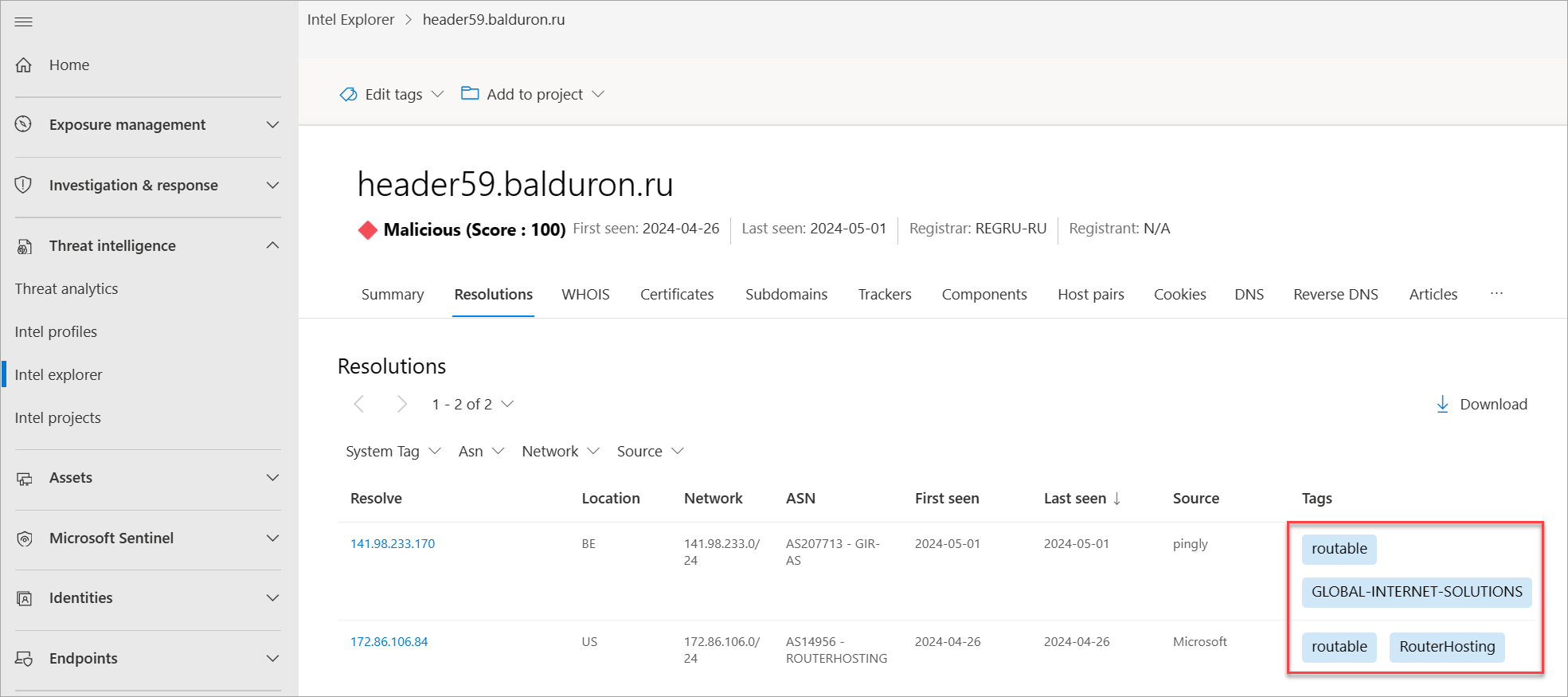

Systemtaggar

Defender TI genererar systemtaggar automatiskt så att du kan vägleda din analys. De här taggarna kräver inga indata eller ansträngningar från din sida.

Systemtaggar kan vara:

- Dirigerbar: Anger att artefakten är tillgänglig.

- ASN: Hämtar en förkortad del av en ASN-beskrivning (Autonomt systemnummer för IP-adress) till en tagg för att ge analytiker kontext till vem IP-adressen tillhör.

- Dynamisk: Anger om en DNS-tjänst (Dynamic Domain Name System), till exempel No-IP eller Change IP, äger domänen.

- Sänka: Anger att en IP-adress är ett forskningshål som används av säkerhetsorganisationer för att undersöka attackkampanjer. Därför är de associerade domänerna inte direkt anslutna till varandra.

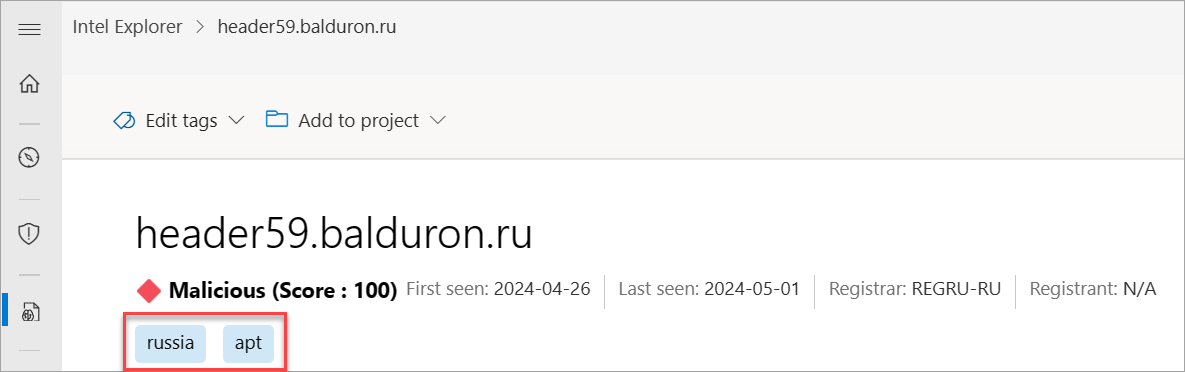

Anpassade taggar

Anpassade taggar ger kontext till indikatorer för kompromettering (IOCs) och gör analysen ännu enklare genom att identifiera de domäner som är kända som dåliga från offentlig rapportering eller som du kategoriserade som sådana. Du skapar dessa taggar manuellt baserat på dina egna undersökningar, och med de här taggarna kan du dela viktiga insikter om en artefakt med andra Defender TI Premium-licensanvändare i din klientorganisation.

Lägga till, ändra och ta bort anpassade taggar

Du kan lägga till egna anpassade taggar i taggklustret genom att ange dem i taggfältet. Du och dina teammedlemmar, om din organisation är en Defender TI-kund, kan visa dessa taggar. Taggar som anges i systemet är privata och delas inte med den större communityn.

Du kan också ändra eller ta bort taggar. När du har lagt till en tagg kan du eller en annan betald licensanvändare i din organisation ändra eller ta bort den, vilket möjliggör enkelt samarbete mellan säkerhetsteamet.

Öppna Defender-portalen och slutför Microsoft-autentiseringsprocessen. Läs mer om Defender-portalen

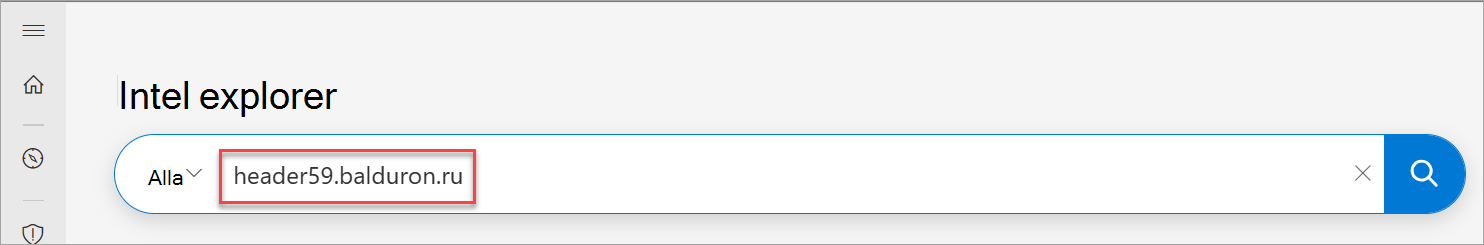

Gå tillIntel Explorerför hotinformation>.

Sök efter en indikator som du vill lägga till taggar för i sökfältet i Intel Explorer.

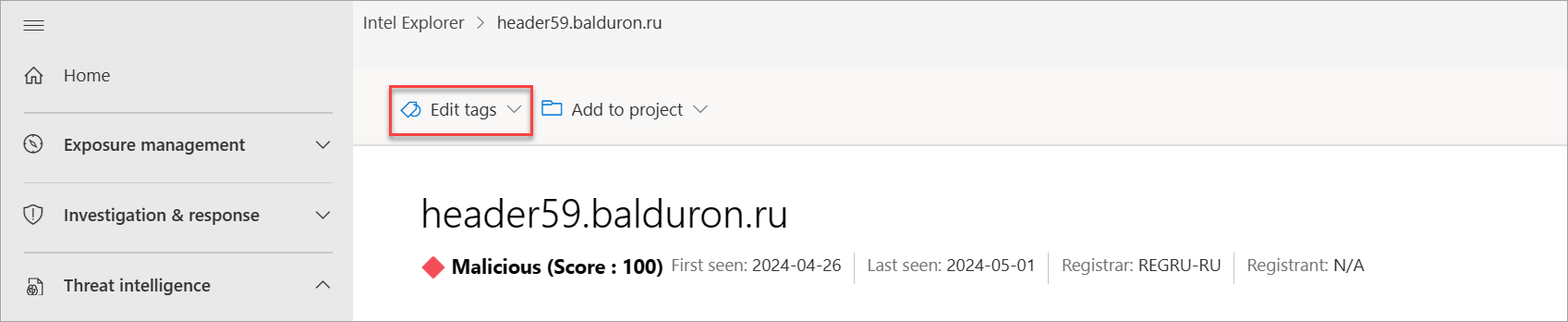

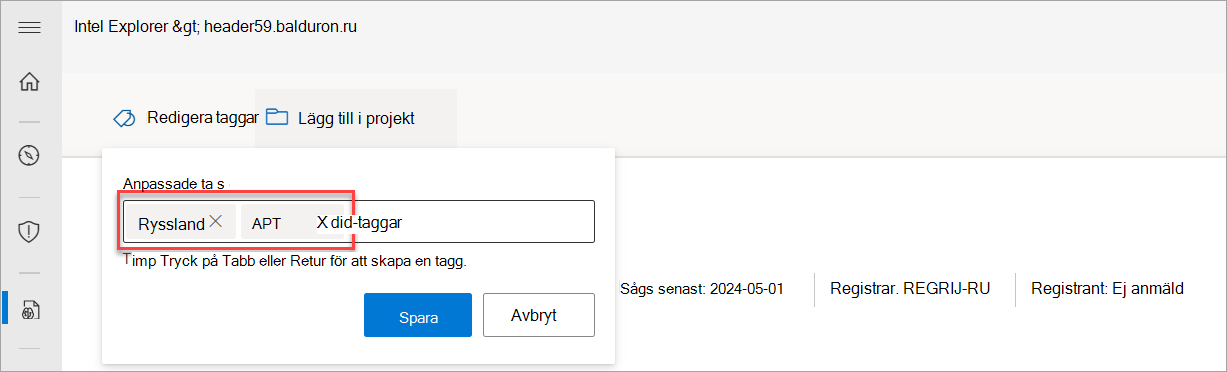

Välj Redigera taggar i det övre vänstra hörnet på sidan.

Lägg till eventuella taggar som du vill associera med den här indikatorn i popup-fönstret Anpassade taggar som visas. Om du vill lägga till en ny indikator trycker du på tabbtangenten för att lägga till en ny indikator.

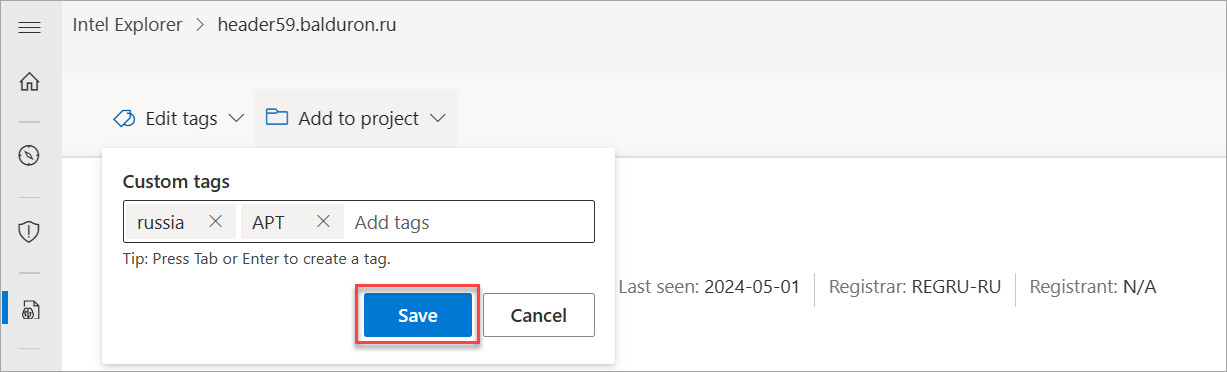

Välj Spara när du har lagt till alla taggar för att spara ändringarna.

Upprepa steg 3 för att redigera taggar. Ta bort en tagg genom att välja X i slutet av den och lägg sedan till nya genom att upprepa steg 4 till 6.

Spara ändringarna.

Visa och söka efter anpassade taggar

Du kan visa taggar som du eller andra har lagt till i din klientorganisation när du har sökt igenom en IP-adress, domän eller värdartefakt.

Öppna Defender-portalen och slutför Microsoft-autentiseringsprocessen.

Gå tillIntel Explorerför hotinformation>.

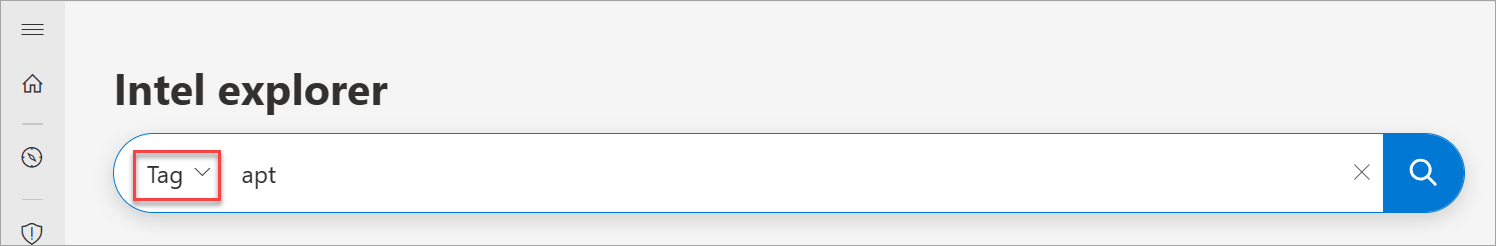

Välj söktypen Tagga i sökfältet i Intel Explorer och sök sedan efter taggvärdet för att identifiera alla andra indikatorer som delar samma taggvärde.

Vanligt arbetsflöde för tagganvändningsfall

Anta att du undersöker en incident och att den är relaterad till nätfiske. Du kan lägga till phish som en tagg till de IOK:er som är relaterade till incidenten. Senare kan ditt team för incidenthantering och hotjakt analysera dessa IOK:er ytterligare och arbeta med deras motsvarigheter för hotinformation för att identifiera vilken aktörsgrupp som var ansvarig för nätfiskeincidenten. De kan sedan lägga till en annan [actor name] tagg till dessa IOK:er eller vilken infrastruktur som användes för att ansluta dem till andra relaterade IOPS, till exempel en [SHA-1 hash] anpassad tagg.