Undersöka insiderriskhot i Microsoft Defender-portalen

Viktigt

Viss information i den här artikeln gäller en förhyrd produkt, som kan ändras avsevärt innan den släpps kommersiellt. Microsoft lämnar inga garantier uttryckta eller underförstådda med avseende på den information som tillhandahålls här.

Hantering av interna risker i Microsoft Purview aviseringar i Microsoft Defender portalen är viktiga för att skydda en organisations känsliga information och upprätthålla säkerheten. Dessa aviseringar och insikter från Hantering av interna risker i Microsoft Purview hjälpa till att identifiera och minimera interna hot som dataläckor och stöld av immateriella rättigheter av anställda eller entreprenörer. Genom att övervaka dessa aviseringar kan organisationer hantera säkerhetsincidenter proaktivt, se till att känsliga data förblir skyddade och att efterlevnadskraven uppfylls.

En viktig fördel med att övervaka insiderriskaviseringar är en enhetlig vy över alla aviseringar som är relaterade till en användare, så att SOC-analytiker (Security Operations Center) kan korrelera aviseringar från Hantering av interna risker i Microsoft Purview med andra Microsoft-säkerhetslösningar. Dessutom möjliggör dessa aviseringar i Microsoft Defender-portalen sömlös integrering med avancerade jaktfunktioner, vilket förbättrar möjligheten att undersöka och reagera effektivt på incidenter.

En annan fördel är den automatiska synkroniseringen av aviseringsuppdateringar mellan Microsoft Purview och Defender-portalerna, vilket säkerställer synlighet i realtid och minskar risken för tillsyn. Den här integreringen stärker en organisations förmåga att identifiera, undersöka och reagera på insiderhot, vilket förbättrar den övergripande säkerhetspositionen.

Du kan hantera aviseringar om hantering av insiderrisk i Microsoft Defender-portalen genom att gå till Incidenter & aviseringar, där du kan:

- Visa alla insiderriskaviseringar grupperade under incidenter i Microsoft Defender portalens incidentkö.

- Visa insiderriskaviseringar som är korrelerade med andra Microsoft-lösningar, till exempel Dataförlustskydd i Microsoft Purview och Microsoft Entra ID, under en enda incident.

- Visa enskilda insiderriskaviseringar i aviseringskön.

- Filtrera efter tjänstkälla på incident- och aviseringsköerna.

- Jaga efter alla aktiviteter och alla aviseringar som är relaterade till användaren i aviseringen om insiderrisk.

- Visa en användares sammanfattning av insiderriskaktivitet och risknivå på användarentitetssidan.

Ha kunskap innan du börjar

Om du inte har använt Microsoft Purview och hantering av insiderrisk kan du läsa följande artiklar:

- Läs mer om Microsoft Purview

- Läs mer om Hantering av interna risker i Microsoft Purview

- Datasäkerhetslösningar för Microsoft Purview

Förhandskrav

Om du vill undersöka aviseringar för hantering av insiderrisk i Microsoft Defender-portalen måste du göra följande:

- Bekräfta att din Microsoft 365-prenumeration stöder åtkomst till hantering av insiderrisk. Läs mer om prenumeration och licensiering.

- Bekräfta din åtkomst till Microsoft Defender XDR. Se Microsoft Defender XDR licensieringskrav.

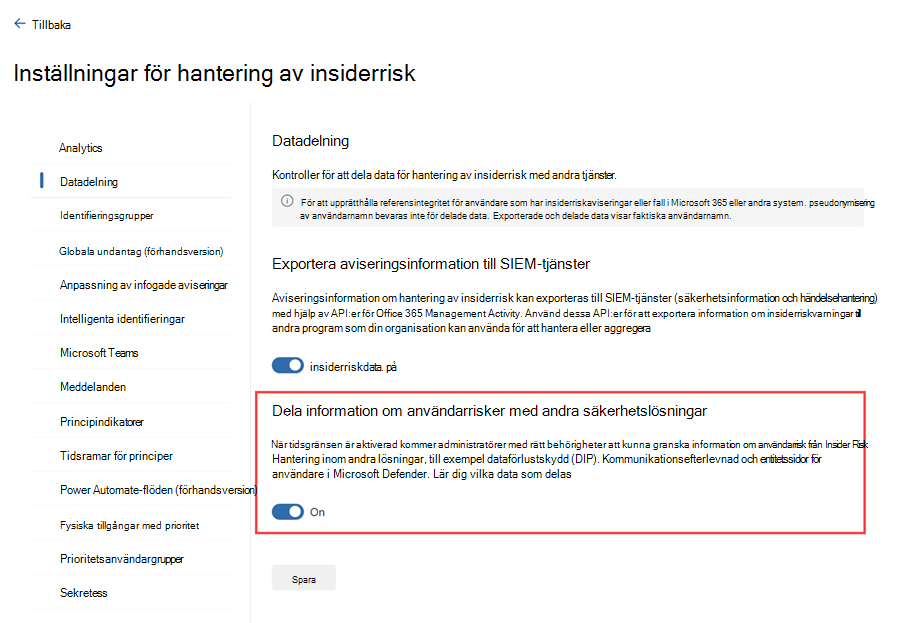

Datadelning med andra säkerhetslösningar måste aktiveras i inställningarna för datadelning i Hantering av interna risker i Microsoft Purview. Om du aktiverar Dela information om användarrisker med andra säkerhetslösningar i Microsoft Purview-portalen kan användare med rätt behörigheter granska information om användarrisk på användarentitetssidorna i Microsoft Defender-portalen.

Mer information finns i Dela allvarlighetsgradsnivåer för aviseringar med andra Microsoft-säkerhetslösningar .

Behörigheter och roller

Microsoft Defender XDR roller

Följande behörigheter är viktiga för åtkomst till aviseringar om hantering av insiderrisk i Microsoft Defender-portalen:

- Säkerhetsoperatör

- Säkerhetsläsare

Mer information om Microsoft Defender XDR roller finns i Hantera åtkomst till Microsoft Defender XDR med Microsoft Entra globala roller.

Hantering av interna risker i Microsoft Purview roller

Du måste också vara medlem i någon av följande rollgrupper för hantering av insiderrisk för att visa och hantera aviseringar om hantering av insiderrisk i Microsoft Defender-portalen:

- Hantering av insiderrisk

- Analytiker för hantering av interna risker

- Utredare för hantering av interna risker

Mer information om dessa rollgrupper finns i Aktivera behörigheter för hantering av insiderrisk.

Microsoft Graph API-roller

Kunder som integrerar aviseringar för hantering av insiderrisk med andra SIEM-verktyg (säkerhetsinformation och händelsehantering) med hjälp av Säkerhets-API:et för Microsoft Graph måste ha följande behörigheter för att få åtkomst till relevanta Microsoft Defender data via API:er:

| Programbehörigheter | Incidenter | Varningar | Beteenden & händelser | Avancerad jakt |

|---|---|---|---|---|

| SecurityIncident.Read.All | Läsa | Läsa | Läsa | |

| SecurityIncident.ReadWrite.All | Läsa/skriva | Läsa/skriva | Läsa | |

| SecurityIAlert.Read.All | Läsa | Läsa | ||

| SecurityAlert.ReadWrite.All | Läsa/skriva | Läsa | ||

| SecurityEvents.Read.All | Läsa | |||

| SecurityEvents.ReadWrite.All | Läsa | |||

| ThreatHunting.Read.All | Läsa |

Mer information om hur du integrerar data med hjälp av Microsoft Graph-säkerhets-API:et i Integrera data för hantering av insiderrisk med Säkerhets-API för Microsoft Graph.

Undersökningsupplevelse i Microsoft Defender-portalen

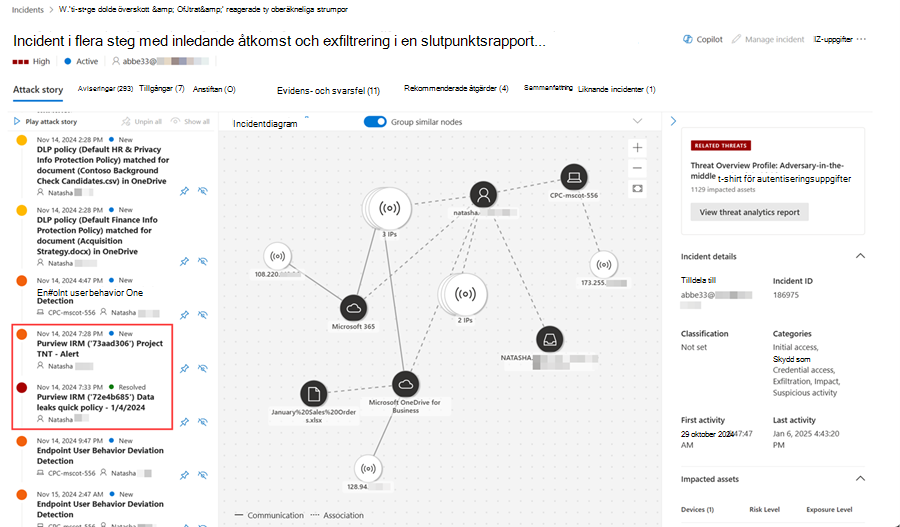

Incidenter

Aviseringar om hantering av insiderrisk som är relaterade till en användare korreleras med en enda incident för att säkerställa en helhetssyn på incidenthantering. Den här korrelationen gör att SOC-analytiker kan ha en enhetlig vy över alla aviseringar om en användare som kommer från Hantering av interna risker i Microsoft Purview och olika Defender-produkter. Genom att förena alla aviseringar kan SOC-analytiker också visa information om enheter som ingår i aviseringarna.

Du kan filtrera incidenter genom att välja Hantering av interna risker i Microsoft Purview under Tjänstkälla.

Varningar

Alla aviseringar om hantering av insiderrisk visas också i Microsoft Defender portalens aviseringskö. Filtrera aviseringarna genom att välja Hantering av interna risker i Microsoft Purview under Tjänstkälla.

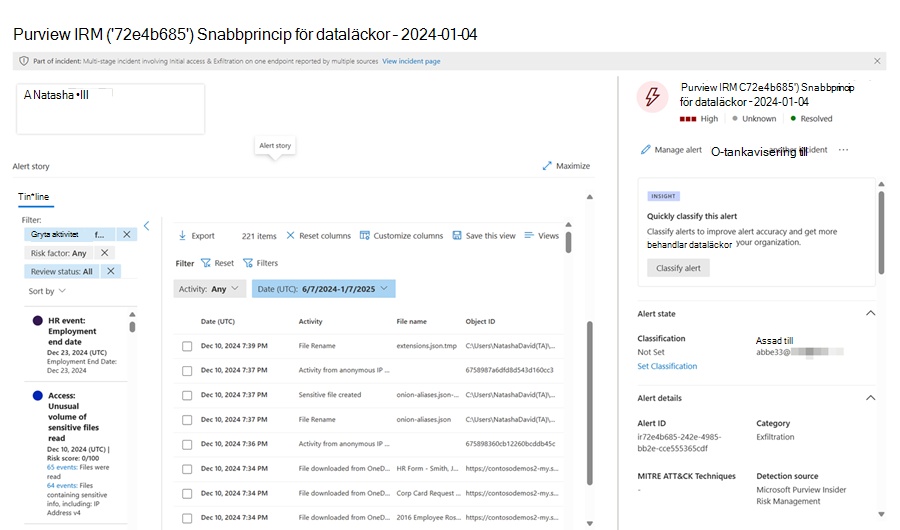

Här är ett exempel på en avisering om hantering av insiderrisk i Microsoft Defender-portalen:

Microsoft Defender XDR och Hantering av interna risker i Microsoft Purview följa olika ramverk för aviseringsstatus och klassificering. Följande aviseringsmappning används för att synkronisera aviseringsstatusar mellan de två lösningarna:

| Microsoft Defender aviseringsstatus | Hantering av interna risker i Microsoft Purview aviseringsstatus |

|---|---|

| Ny | Behöver granskas |

| Pågår | Behöver granskas |

| Löst | Klassificeringsberoende. Om klassificeringen inte är tillgänglig anges aviseringsstatusen till Avvisad som standard. |

Följande aviseringsklassificeringsmappning används för att synkronisera aviseringsklassificeringen mellan de två lösningarna:

| Microsoft Defender aviseringsklassificering | Hantering av interna risker i Microsoft Purview aviseringsklassificering |

|---|---|

| Sant positivt Omfattar attacker i flera steg, nätfiske osv. |

Bekräftad |

| Information, förväntad aktivitet (godartad positiv) Omfattar Ssecurity-testning, bekräftad aktivitet osv. |

Ogillas |

| Falskt positivt Innehåller inte skadliga, inte tillräckligt med data för att verifiera osv. |

Ogillas |

Mer information om aviseringsstatusar och klassificeringar i Microsoft Defender XDR finns i Hantera aviseringar i Microsoft Defender.

Alla uppdateringar som görs av en avisering om hantering av insiderrisk i Microsoft Purview eller Microsoft Defender-portalerna återspeglas automatiskt i båda portalerna. Dessa uppdateringar kan omfatta:

- Aviseringsstatus

- Allvarlighetsgrad

- Aktivitet som genererade aviseringen

- Information om utlösare

- Klassificering

Uppdateringarna återspeglas i båda portalerna inom 30 minuter efter aviseringsgenereringen eller uppdateringen.

Obs!

Aviseringar som skapats från anpassade identifieringar eller länkar frågeresultat till incidenter är inte tillgängliga i Microsoft Purview-portalen.

Följande data för hantering av insiderrisk är ännu inte tillgängliga i den här integreringen:

- Exfiltrering via e-posthändelser

- Riskfyllda AI-användningshändelser

- Händelser för molnappar från tredje part

- Händelser som inträffade innan en avisering genererades

- Undantag till händelser som definierats av administratören

- Incidenter för hantering av insiderrisk innehåller för närvarande inte aviseringar, vilket påverkar Microsoft Sentinel användare. Mer information finns i Påverkan på Microsoft Sentinel användare.

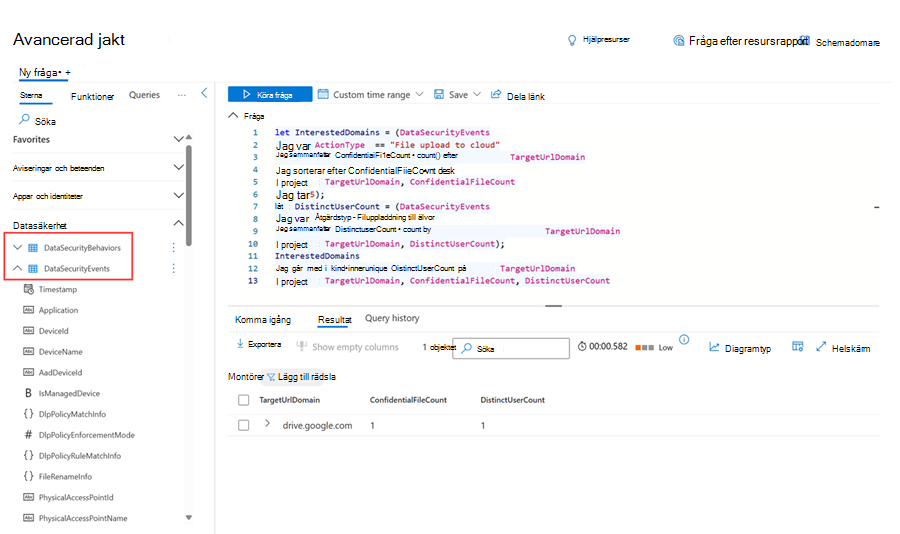

Avancerad jakt

Använd avancerad jakt för att undersöka händelser och beteenden för insiderrisk ytterligare. Se tabellen nedan för en sammanfattning av data för hantering av insiderrisk som är tillgängliga vid avancerad jakt.

| Tabellnamn | Beskrivning |

|---|---|

| AlertInfo | Aviseringar för hantering av insiderrisk är tillgängliga som en del av tabellen AlertInfo, som innehåller information om aviseringar från olika Microsoft-säkerhetslösningar. |

| AlertEvidence | Aviseringar för hantering av insiderrisk är tillgängliga som en del av tabellen AlertEvidence, som innehåller information om entiteter som är associerade med aviseringar från olika Microsoft-säkerhetslösningar. |

| DataSecurityBehaviors | Den här tabellen innehåller insikter om potentiellt misstänkt användarbeteende som bryter mot standard- eller kunddefinierade principer i Microsoft Purview. |

| DataSecurityEvents | Den här tabellen innehåller berikade händelser om användaraktiviteter som strider mot standard- eller kunddefinierade principer i Microsoft Purview. |

I exemplet nedan använder vi tabellen DataSecurityEvents för att undersöka potentiellt misstänkt användarbeteende. I det här fallet laddade användaren upp en fil till Google Drive, som kan ses som misstänkt beteende om ett företag inte stöder filuppladdningar till Google Drive.

För att få åtkomst till insiderriskdata i avancerad jakt måste användarna ha följande Hantering av interna risker i Microsoft Purview roller:

- Analytiker för hantering av insiderrisk

- Utredare av hantering av insiderrisk

Integrera data för hantering av insiderrisk med Säkerhets-API för Microsoft Graph

Använd Microsoft Graph-säkerhets-API:et för att integrera aviseringar, insikter och indikatorer för hantering av insiderrisk med andra SIEM-verktyg som Microsoft Sentinel, ServiceNow eller Splunk. Du kan också använda säkerhets-API:et för att integrera data för hantering av insiderrisk till datasjöar, biljettsystem och liknande.

Mer information om hur du konfigurerar Microsoft Graph API finns i Använda Microsoft Graph API.

Se tabellen nedan för att hitta data för hantering av insiderrisk i specifika API:er.

| Tabellnamn | Beskrivning | Mode |

|---|---|---|

| Incidenter | Innehåller alla insiderriskincidenter i Defender XDR enhetlig incidentkö | Läsa/skriva |

| Varningar | Innehåller alla insiderriskaviseringar som delas med Defender XDR enhetlig aviseringskö | Läsa/skriva |

| Avancerad jakt | Innehåller alla data för hantering av insiderrisk i avancerad jakt, inklusive aviseringar, beteenden och händelser | Läsa |

Metadata för insiderriskaviseringar är en del av aviseringsresurstypen i Säkerhets-API:et för Microsoft Graph. Se den fullständiga informationen i aviseringsresurstypen.

Obs!

Information om insiderriskaviseringar kan nås i både namnområdet Aviseringar och Avancerad jaktgraf. Namnområdet för aviseringar ger mer metadata.

Beteende och händelser för insiderrisk i avancerad jakt kan nås i Graph API genom att skicka KQL-frågor i API:et. Använd den här metoden för att hämta stöddata för specifika aviseringar eller undersökningar.

För kunder som använder Office 365 Management Activity API rekommenderar vi att du migrerar till Microsoft Security Graph API för att säkerställa bättre metadata och dubbelriktad support för IRM-data.

Påverkan på Microsoft Sentinel användare

Vi rekommenderar Microsoft Sentinel kunder att använda Hantering av interna risker i Microsoft Purview – Microsoft Sentinel dataanslutning för att få aviseringar om hantering av insiderrisk i Microsoft Sentinel.

Om du använder automatisering för Microsoft Sentinel incidenter bör du tänka på att automatiseringen riskerar att misslyckas på grund av incidenter med hantering av insiderrisk utan aviseringsinnehåll. Du kan undvika detta genom att inaktivera datadelning i inställningar för hantering av insiderrisk.

Nästa steg

När du har undersökt en insiderriskincident eller avisering kan du göra något av följande:

- Fortsätt att svara på aviseringen i Microsoft Purview-portalen.

- Använd avancerad jakt för att undersöka andra händelser för hantering av insiderrisk i Microsoft Defender-portalen.