Säkerhetsutvärdering: Osäkra SID-historikattribut

Vad är ett oskyddat SID-historikattribut?

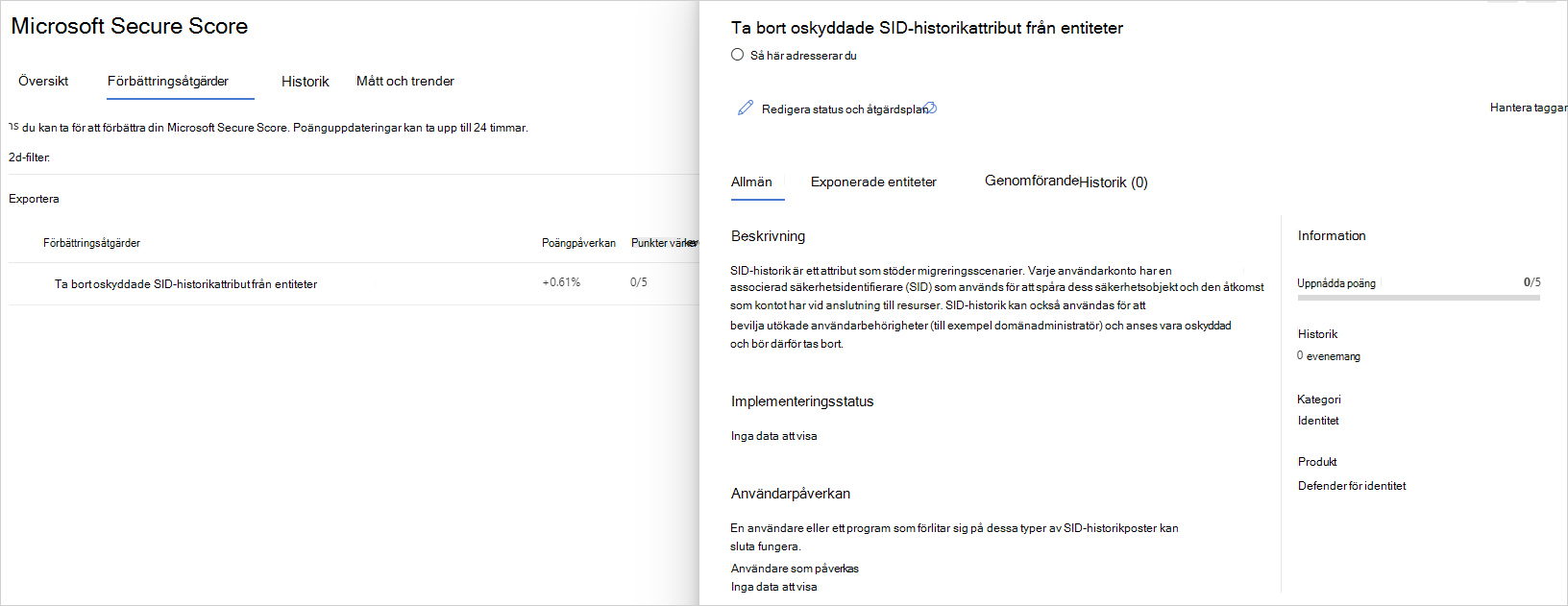

SID-historik är ett attribut som stöder migreringsscenarier. Varje användarkonto har en associerad säkerhets-IDentifier (SID) som används för att spåra säkerhetsobjektet och den åtkomst som kontot har vid anslutning till resurser. SID-historik gör att åtkomst för ett annat konto effektivt kan klonas till ett annat och är mycket användbart för att säkerställa att användarna behåller åtkomsten när de flyttas (migreras) från en domän till en annan.

Utvärderingen söker efter konton med SID-historikattribut som Microsoft Defender for Identity profiler som är riskfyllda.

Vilken risk utgör ett oskyddat SID-historikattribut?

Organisationer som inte kan skydda sina kontoattribut lämnar dörren olåst för skadliga aktörer.

Illvilliga aktörer, precis som tjuvar, letar ofta efter den enklaste och tystaste vägen in i alla miljöer. Konton som konfigurerats med ett oskyddat SID-historikattribut är fönster med möjligheter för angripare och kan exponera risker.

Ett icke-känsligt konto i en domän kan till exempel innehålla enterprise-Admin SID i sidhistoriken från en annan domän i Active Directory-skogen, vilket "höjer" åtkomsten för användarkontot till en effektiv domän Admin i alla domäner i skogen. Om du har ett skogsförtroende utan aktiverad SID-filtrering (även kallat Karantän) är det också möjligt att mata in ett SID från en annan skog och det läggs till i användartoken när det autentiseras och används för åtkomstutvärderingar.

Hur gör jag för att använda den här säkerhetsbedömningen?

Granska den rekommenderade åtgärden på https://security.microsoft.com/securescore?viewid=actions för att identifiera vilka av dina konton som har ett oskyddat SID-historikattribut.

Vidta lämpliga åtgärder för att ta bort SID-historikattributet från kontona med hjälp av PowerShell med hjälp av följande steg:

Identifiera SID i SIDHistory-attributet för kontot.

Get-ADUser -Identity <account> -Properties SidHistory | Select-Object -ExpandProperty SIDHistoryTa bort attributet SIDHistory med hjälp av det SID som identifierades tidigare.

Set-ADUser -Identity <account> -Remove @{SIDHistory='S-1-5-21-...'}

Obs!

Utvärderingar uppdateras nästan i realtid, men poäng och status uppdateras var 24:e timme. Även om listan över påverkade entiteter uppdateras inom några minuter efter att du implementerat rekommendationerna kan statusen fortfarande ta tid tills den har markerats som Slutförd.