Säkerhetsutvärdering: Osäkra kontoattribut

Vad är osäkra kontoattribut?

Microsoft Defender for Identity övervakar kontinuerligt din miljö för att identifiera konton med attributvärden som exponerar en säkerhetsrisk och rapporterar om dessa konton för att hjälpa dig att skydda din miljö.

Vilken risk utgör oskyddade kontoattribut?

Organisationer som inte kan skydda sina kontoattribut lämnar dörren olåst för skadliga aktörer.

Illvilliga aktörer, precis som tjuvar, letar ofta efter den enklaste och tystaste vägen in i alla miljöer. Konton som konfigurerats med osäkra attribut är möjligheter för angripare och kan medföra risker.

Om attributet PasswordNotRequired till exempel är aktiverat kan en angripare enkelt komma åt kontot. Detta är särskilt riskabelt om kontot har privilegierad åtkomst till andra resurser.

Hur gör jag för att använda den här säkerhetsbedömningen?

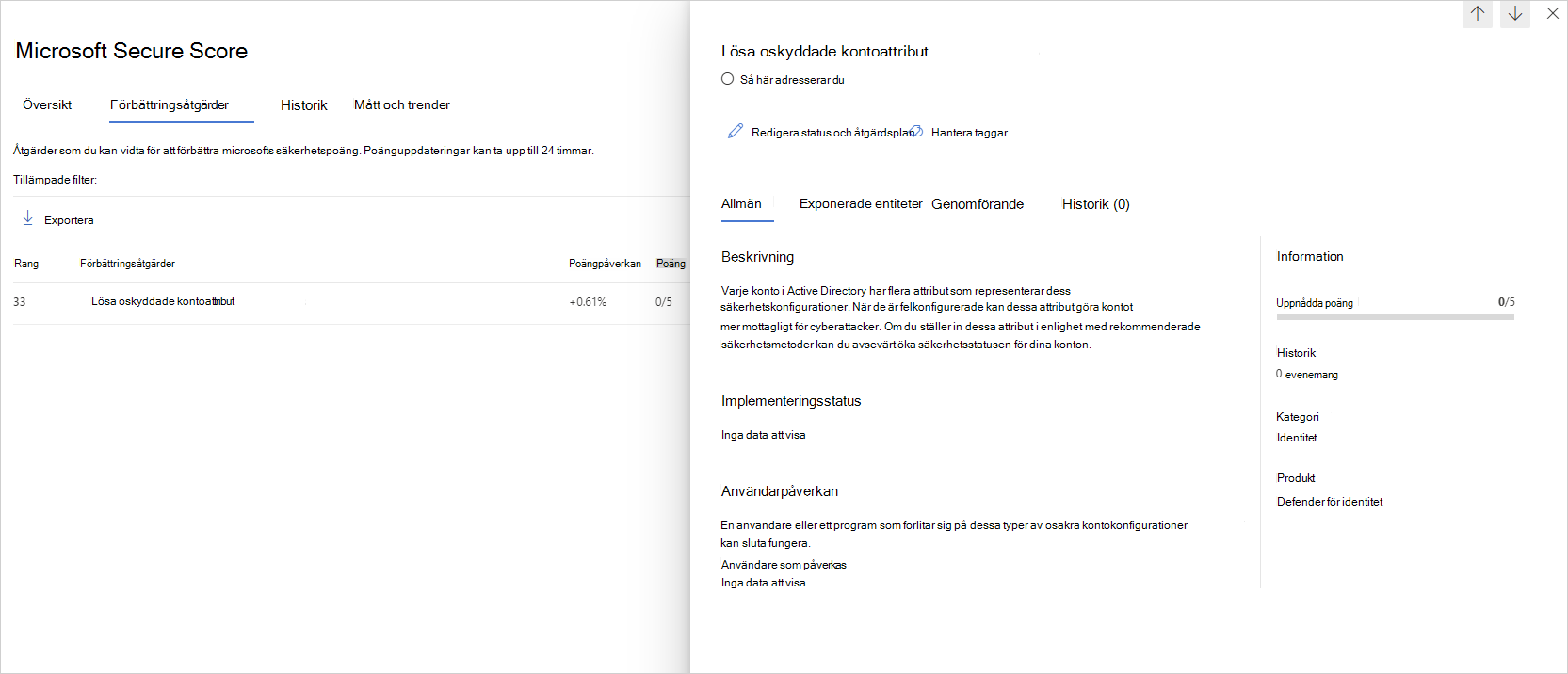

Granska den rekommenderade åtgärden på https://security.microsoft.com/securescore?viewid=actions för att se vilka av dina konton som har oskyddade attribut.

Vidta lämpliga åtgärder för dessa användarkonton genom att ändra eller ta bort relevanta attribut.

Åtgärda

Använd den reparation som är lämplig för det relevanta attributet enligt beskrivningen i följande tabell.

| Rekommenderad åtgärd | Åtgärda | Förnuft |

|---|---|---|

| Ta bort Kräv inte Kerberos-förautentisering | Ta bort den här inställningen från kontoegenskaper i Active Directory (AD) | Om du tar bort den här inställningen krävs en Kerberos-förautentisering för kontot, vilket resulterar i förbättrad säkerhet. |

| Ta bort lagra lösenord med reversibel kryptering | Ta bort den här inställningen från kontoegenskaper i AD | Om du tar bort den här inställningen förhindras enkel dekryptering av kontots lösenord. |

| Ta bort lösenord krävs inte | Ta bort den här inställningen från kontoegenskaper i AD | Om du tar bort den här inställningen måste ett lösenord användas med kontot och förhindra obehörig åtkomst till resurser. |

| Ta bort lösenord som lagras med svag kryptering | Återställa kontolösenordet | Genom att ändra kontots lösenord kan starkare krypteringsalgoritmer användas för dess skydd. |

| Aktivera stöd för Kerberos AES-kryptering | Aktivera AES-funktioner för kontoegenskaperna i AD | Genom att aktivera AES128_CTS_HMAC_SHA1_96 eller AES256_CTS_HMAC_SHA1_96 på kontot kan du förhindra att svagare krypterings chiffer används för Kerberos-autentisering. |

| Ta bort Använd Kerberos DES-krypteringstyper för det här kontot | Ta bort den här inställningen från kontoegenskaper i AD | Om du tar bort den här inställningen kan du använda starkare krypteringsalgoritmer för kontots lösenord. |

| Ta bort ett tjänsthuvudnamn (SPN) | Ta bort den här inställningen från kontoegenskaper i AD | När ett användarkonto har konfigurerats med en SPN-uppsättning innebär det att kontot har associerats med ett eller flera SPN. Detta inträffar vanligtvis när en tjänst installeras eller registreras för att köras under ett specifikt användarkonto, och SPN skapas för att unikt identifiera tjänstarbetsytan för Kerberos-autentisering. Den här rekommendationen visas endast för känsliga konton. |

Använd flaggan UserAccountControl för att ändra användarkontoprofiler. Mer information finns i:

- Windows Server felsökningsdokumentation.

- Användaregenskaper – kontoavsnitt

- Introduktion till Förbättringar i Active Directory Administrationscenter (nivå 100)

- Active Directory Administrationscenter

Obs!

Utvärderingar uppdateras nästan i realtid, men poäng och status uppdateras var 24:e timme. Även om listan över påverkade entiteter uppdateras inom några minuter efter att du implementerat rekommendationerna kan statusen fortfarande ta tid tills den har markerats som Slutförd.