Säkerhetsutvärdering: Redigera inställningar för sårbar certifikatutfärdare (ESC6) (förhandsversion)

I den här artikeln beskrivs Microsoft Defender for Identity inställningsrapport för sårbara certifikatutfärdare.

Vilka är sårbara inställningar för certifikatutfärdare?

Varje certifikat är associerat med en entitet via ämnesfältet. Ett certifikat innehåller dock även ett SAN-fält ( Subject Alternative Name ), som gör att certifikatet kan vara giltigt för flera entiteter.

SAN-fältet används ofta för webbtjänster som finns på samma server, vilket stöder användning av ett enda HTTPS-certifikat i stället för separata certifikat för varje tjänst. När det specifika certifikatet också är giltigt för autentisering, genom att innehålla en lämplig EKU, till exempel klientautentisering, kan det användas för att autentisera flera olika konton.

Oprivilegierade användare som kan ange användarna i SAN-inställningarna kan leda till omedelbara kompromisser och medföra en stor risk för din organisation.

Om AD CS-flaggan editflags>EDITF_ATTRIBUTESUBJECTALTNAME2 är aktiverad kan varje användare ange SAN-inställningarna för sin certifikatbegäran. Detta påverkar i sin tur alla certifikatmallar, oavsett om alternativet är Supply in the request aktiverat eller inte.

Om det finns en mall där EDITF_ATTRIBUTESUBJECTALTNAME2 inställningen är aktiverad och mallen är giltig för autentisering kan en angripare registrera ett certifikat som kan personifiera valfritt godtyckligt konto.

Förhandskrav

Den här utvärderingen är endast tillgänglig för kunder som har installerat en sensor på en AD CS-server. Mer information finns i Ny sensortyp för Active Directory Certificate Services (AD CS).

Hur gör jag för att använda den här säkerhetsbedömningen för att förbättra organisationens säkerhetsstatus?

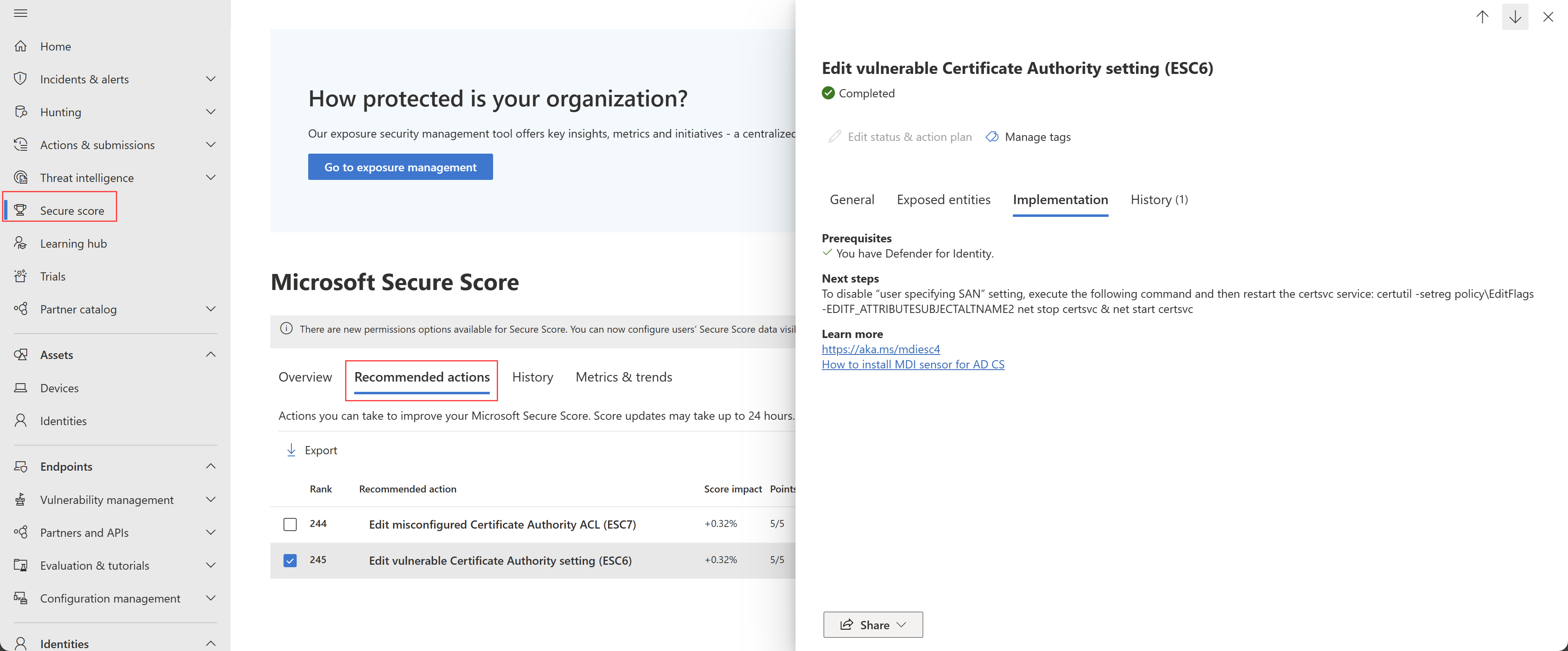

Granska den rekommenderade åtgärden för https://security.microsoft.com/securescore?viewid=actions redigering av sårbara inställningar för certifikatutfärdare. Till exempel:

Undersöka varför inställningen

EDITF_ATTRIBUTESUBJECTALTNAME2är aktiverad.Inaktivera inställningen genom att köra:

certutil -setreg policy\EditFlags -EDITF_ATTRIBUTESUBJECTALTNAME2Starta om tjänsten genom att köra:

net stop certsvc & net start certsvc

Se till att testa inställningarna i en kontrollerad miljö innan du aktiverar dem i produktion.

Obs!

Utvärderingar uppdateras nästan i realtid, men poäng och status uppdateras var 24:e timme. Även om listan över påverkade entiteter uppdateras inom några minuter efter att du implementerat rekommendationerna kan statusen fortfarande ta tid tills den har markerats som Slutförd.