Säkerhetsutvärdering: Ta bort onödiga replikeringsbehörigheter för Microsoft Entra Anslut AD DS Connector-konto

I den här artikeln beskrivs Microsoft Defender for Identity onödiga replikeringsbehörigheter för Microsoft Entra Connect (kallas även Azure AD Connect) ad ds-anslutningsappens utvärderingsrapport för säkerhetsstatus för kontot.

Obs!

Den här säkerhetsutvärderingen är endast tillgänglig om Microsoft Defender for Identity sensor är installerad på servrar som kör Microsoft Entra Connect-tjänster.

Om inloggningsmetoden för synkronisering av lösenordshash (PHS) har konfigurerats påverkas inte AD DS Connector-konton med replikeringsbehörigheter eftersom dessa behörigheter är nödvändiga.

Varför kan Microsoft Entra Anslut AD DS Connector-kontot med onödiga replikeringsbehörigheter vara en risk?

Smarta angripare kommer sannolikt att rikta in sig på Microsoft Entra Connect i lokala miljöer och av goda skäl. Microsoft Entra Connect-servern kan vara ett primärt mål, särskilt baserat på de behörigheter som tilldelats AD DS Connector-kontot (skapas i lokal AD med MSOL_ prefix). I standardinstallationen av Microsoft Entra Connect beviljas anslutningstjänstens konto replikeringsbehörigheter, bland annat för att säkerställa korrekt synkronisering. Om synkronisering av lösenordshash inte har konfigurerats är det viktigt att ta bort onödiga behörigheter för att minimera risken för angrepp.

Hur gör jag för att använda den här säkerhetsbedömningen för att förbättra min hybridorganisationssäkerhetsstatus?

Granska den rekommenderade åtgärden för https://security.microsoft.com/securescore?viewid=actions Ta bort onödiga replikeringsbehörigheter för Microsoft Entra Connect AD DS Connector-konto.

Granska listan över exponerade entiteter för att se vilka av dina AD DS Connector-konton som har onödiga replikeringsbehörigheter.

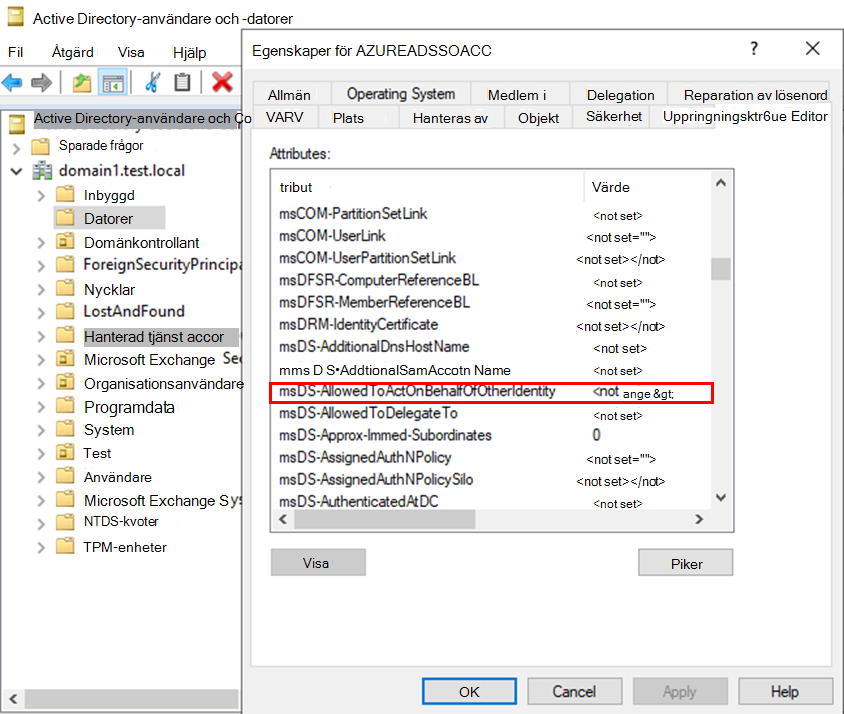

Vidta lämpliga åtgärder för dessa konton och ta bort behörigheterna "Replikeringskatalogändringar" och "Replikeringskatalog ändrar alla" genom att avmarkera följande behörigheter:

Viktigt

För miljöer med flera Microsoft Entra Connect-servrar är det viktigt att installera sensorer på varje server för att säkerställa att Microsoft Defender for Identity kan övervaka konfigurationen fullständigt. Det har upptäckts att din Microsoft Entra Connect-konfiguration inte använder synkronisering av lösenordshash, vilket innebär att replikeringsbehörigheter inte är nödvändiga för kontona i listan Exponerade entiteter. Dessutom är det viktigt att se till att varje exponerat MSOL-konto inte krävs för replikeringsbehörigheter av andra program.

Obs!

Utvärderingar uppdateras nästan i realtid, men poäng och status uppdateras var 24:e timme. Även om listan över påverkade entiteter uppdateras inom några minuter efter att du implementerat rekommendationerna kan statusen fortfarande ta tid tills den har markerats som Slutförd.