Nätverksnamnmatchning i Microsoft Defender for Identity

NNR (Network Name Resolution) är en huvudkomponent i Microsoft Defender for Identity funktioner. Defender for Identity samlar in aktiviteter baserat på nätverkstrafik, Windows-händelser och ETW – dessa aktiviteter innehåller normalt IP-data.

Med hjälp av NNR kan Defender for Identity korrelera mellan råa aktiviteter (som innehåller IP-adresser) och de relevanta datorer som ingår i varje aktivitet. Baserat på råaktiviteterna genererar Defender for Identity-profiler entiteter, inklusive datorer, säkerhetsaviseringar för misstänkta aktiviteter.

För att matcha IP-adresser med datornamn letar Defender for Identity-sensorer upp IP-adresserna med hjälp av följande metoder:

Primära metoder:

- NTLM över RPC (TCP-port 135)

- NetBIOS (UDP-port 137)

- RDP (TCP-port 3389) – endast det första paketet med klienthälsning

Sekundär metod:

- Frågar DNS-servern med omvänd DNS-sökning av IP-adressen (UDP 53)

För bästa resultat rekommenderar vi att du använder minst en av de primära metoderna. Omvänd DNS-sökning av IP-adressen utförs endast när:

- Det finns inget svar från någon av de primära metoderna.

- Det finns en konflikt i svaret som tas emot från två eller flera primära metoder.

Obs!

Ingen autentisering utförs på någon av portarna.

Defender for Identity utvärderar och fastställer enhetens operativsystem baserat på nätverkstrafik. När du har hämtat datornamnet kontrollerar Defender for Identity-sensorn Active Directory och använder TCP-fingeravtryck för att se om det finns ett korrelerat datorobjekt med samma datornamn. Genom att använda TCP-fingeravtryck kan du identifiera oregistrerade och icke-Windows-enheter med hjälp av undersökningsprocessen. När Defender for Identity-sensorn hittar korrelationen associerar sensorn IP-adressen med datorobjektet.

I de fall där inget namn hämtas skapas en olöst datorprofil via IP med IP-adressen och relevant identifierad aktivitet.

NNR-data är avgörande för att identifiera följande hot:

- Misstänkt identitetsstöld (pass-the-ticket)

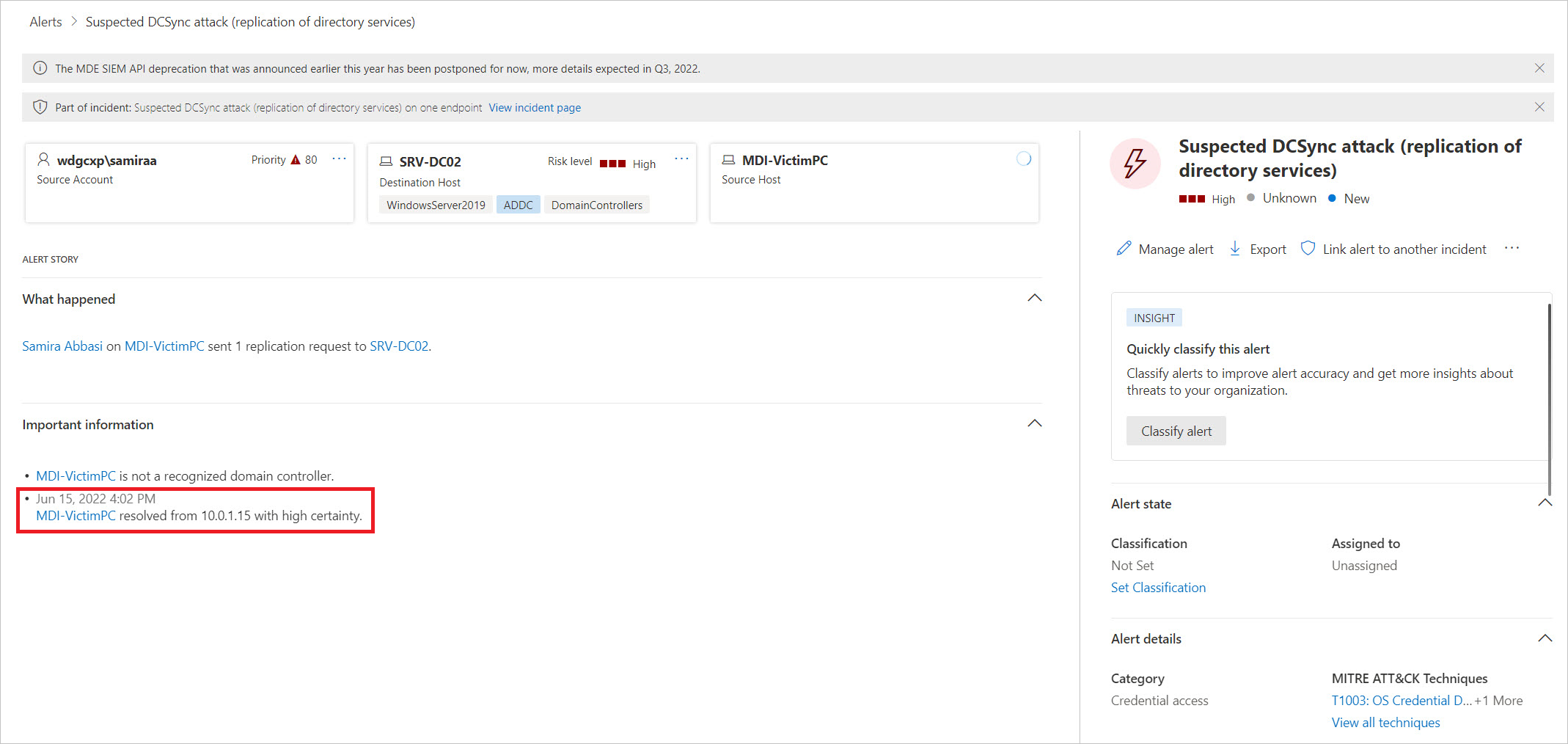

- Misstänkt DCSync-attack (replikering av katalogtjänster)

- Rekognosering av nätverk (DNS)

För att förbättra din möjlighet att avgöra om en avisering är en sann positiv (TP) eller falsk positiv (FP), inkluderar Defender för identitet graden av säkerhet för namngivning av datorer som matchar i bevisen för varje säkerhetsvarning.

När datornamn till exempel matchas med hög säkerhet ökar förtroendet för den resulterande säkerhetsaviseringen som en sann positiv eller TP.

Beviset omfattar tid, IP och datornamn som IP-adressen löstes till. När lösningssäkerheten är låg kan du använda den här informationen för att undersöka och verifiera vilken enhet som var ip-adressens verkliga källa just nu. När du har bekräftat enheten kan du sedan avgöra om aviseringen är en falsk positiv eller FP, ungefär som i följande exempel:

Misstänkt identitetsstöld (pass-the-ticket) – aviseringen utlöstes för samma dator.

Misstänkt DCSync-attack (replikering av katalogtjänster) – aviseringen utlöstes från en domänkontrollant.

Rekognosering av nätverksmappning (DNS) – aviseringen utlöstes från en DNS-server.

Konfigurationsrekommendationer

NTLM över RPC:

- Kontrollera att TCP-port 135 är öppen för inkommande kommunikation från Defender för identitetssensorer på alla datorer i miljön.

- Kontrollera alla nätverkskonfigurationer (brandväggar), eftersom detta kan förhindra kommunikation till relevanta portar.

Netbios:

- Kontrollera att UDP-port 137 är öppen för inkommande kommunikation från Defender för identitetssensorer på alla datorer i miljön.

- Kontrollera alla nätverkskonfigurationer (brandväggar), eftersom detta kan förhindra kommunikation till relevanta portar.

RDP:

- Kontrollera att TCP-port 3389 är öppen för inkommande kommunikation från Defender för identitetssensorer på alla datorer i miljön.

- Kontrollera alla nätverkskonfigurationer (brandväggar), eftersom detta kan förhindra kommunikation till relevanta portar.

Obs!

- Endast ett av dessa protokoll krävs, men vi rekommenderar att du använder dem alla.

- Anpassade RDP-portar stöds inte.

Omvänd DNS:

- Kontrollera att sensorn kan nå DNS-servern och att omvända uppslagszoner är aktiverade.

Hälsoproblem

För att säkerställa att Defender for Identity fungerar idealiskt och miljön är korrekt konfigurerad kontrollerar Defender for Identity lösningsstatusen för varje sensor och utfärdar en hälsoavisering per metod, vilket ger en lista över Defender för identitetssensorer med låg lyckad aktiv namnmatchning med hjälp av varje metod.

Obs!

Om du vill inaktivera en valfri NNR-metod i Defender for Identity för att passa behoven i din miljö öppnar du ett supportärende.

Varje hälsoavisering innehåller specifik information om metoden, sensorer, den problematiska principen samt konfigurationsrekommendationer. Mer information om hälsoproblem finns i Microsoft Defender for Identity problem med sensorhälsa.