Konfigurera Microsoft Defender for Identity åtgärdskonton

Med Defender for Identity kan du vidta reparationsåtgärder för lokal Active Directory konton i händelse av att en identitet komprometteras. För att kunna vidta dessa åtgärder måste Microsoft Defender for Identity ha de behörigheter som krävs för att göra det.

Som standard personifierar LocalSystem Microsoft Defender for Identity-sensorn domänkontrollantens konto och utför åtgärderna, inklusive scenarier som stör angrepp från Microsoft Defender XDR.

Om du behöver ändra det här beteendet konfigurerar du en dedikerad gMSA och omfång för de behörigheter som du behöver. Till exempel:

Obs!

Det är valfritt att använda ett dedikerat gMSA som åtgärdskonto. Vi rekommenderar att du använder standardinställningarna för LocalSystem kontot.

Metodtips för åtgärdskonton

Vi rekommenderar att du undviker att använda samma gMSA-konto som du har konfigurerat för hanterade åtgärder i Defender för identiteter på andra servrar än domänkontrollanter. Om du använder samma konto och servern komprometteras kan en angripare hämta lösenordet för kontot och få möjlighet att ändra lösenord och inaktivera konton.

Vi rekommenderar också att du undviker att använda samma konto som både katalogtjänstkontot och hantera åtgärdskontot. Det beror på att katalogtjänstkontot endast kräver skrivskyddade behörigheter till Active Directory och att hantera åtgärdskonton behöver skrivbehörighet för användarkonton.

Om du har flera skogar måste ditt gMSA-hanterade åtgärdskonto vara betrott i alla dina skogar eller skapa ett separat konto för varje skog. Mer information finns i Microsoft Defender for Identity stöd för flera skogar.

Skapa och konfigurera ett specifikt åtgärdskonto

Skapa ett nytt gMSA-konto. Mer information finns i Komma igång med grupphanterade tjänstkonton.

Tilldela behörigheten Logga in som en tjänst till gMSA-kontot på varje domänkontrollant som kör Defender for Identity-sensorn.

Bevilja nödvändiga behörigheter till gMSA-kontot på följande sätt:

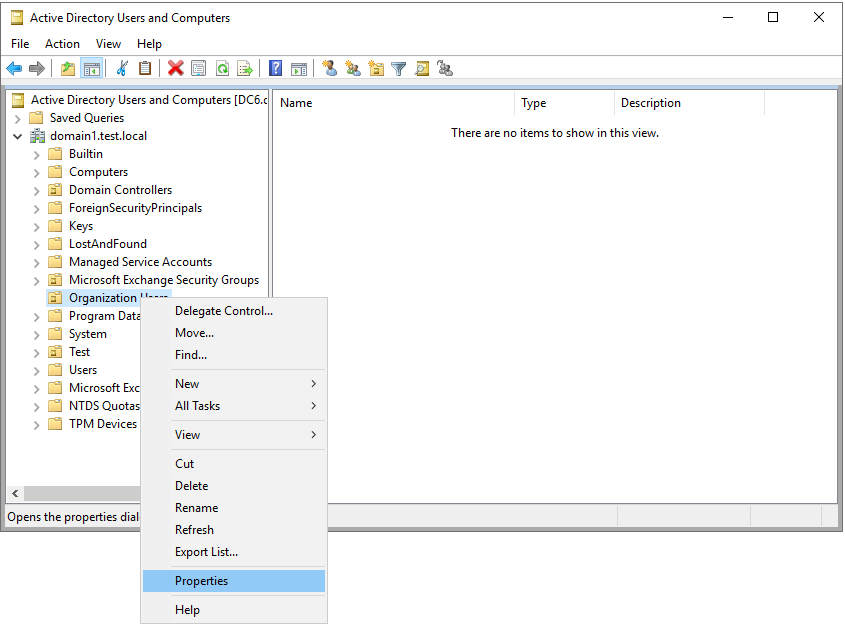

Öppna Active Directory - användare och datorer.

Högerklicka på relevant domän eller organisationsenhet och välj Egenskaper. Till exempel:

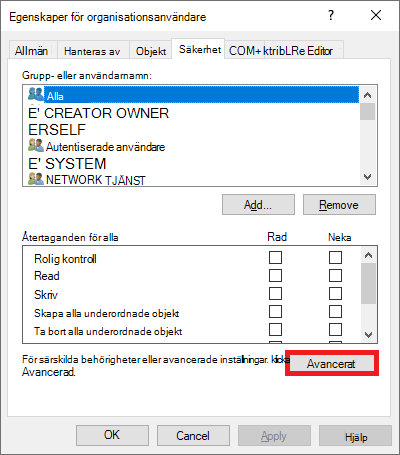

Gå till fliken Säkerhet och välj Avancerat. Till exempel:

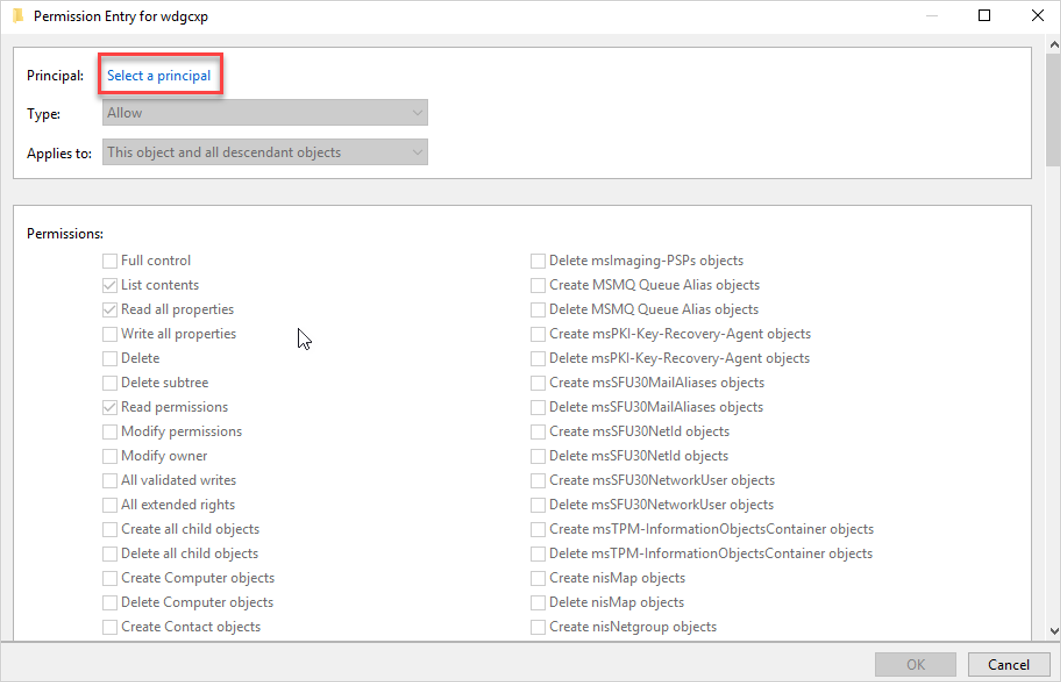

Välj Lägg till>Välj ett huvudnamn. Till exempel:

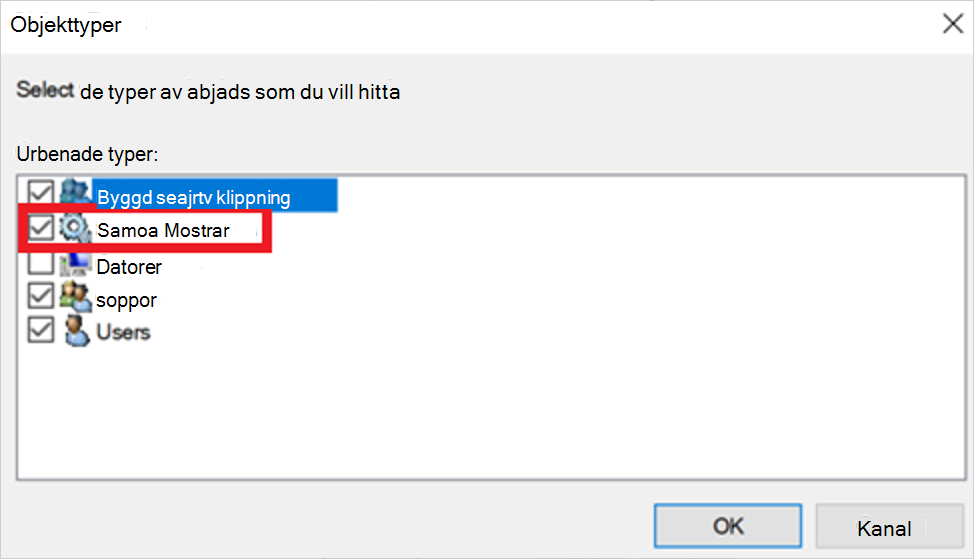

Kontrollera att Tjänstkonton är markerade i Objekttyper. Till exempel:

I rutan Ange det objektnamn som ska väljas anger du namnet på gMSA-kontot och väljer OK.

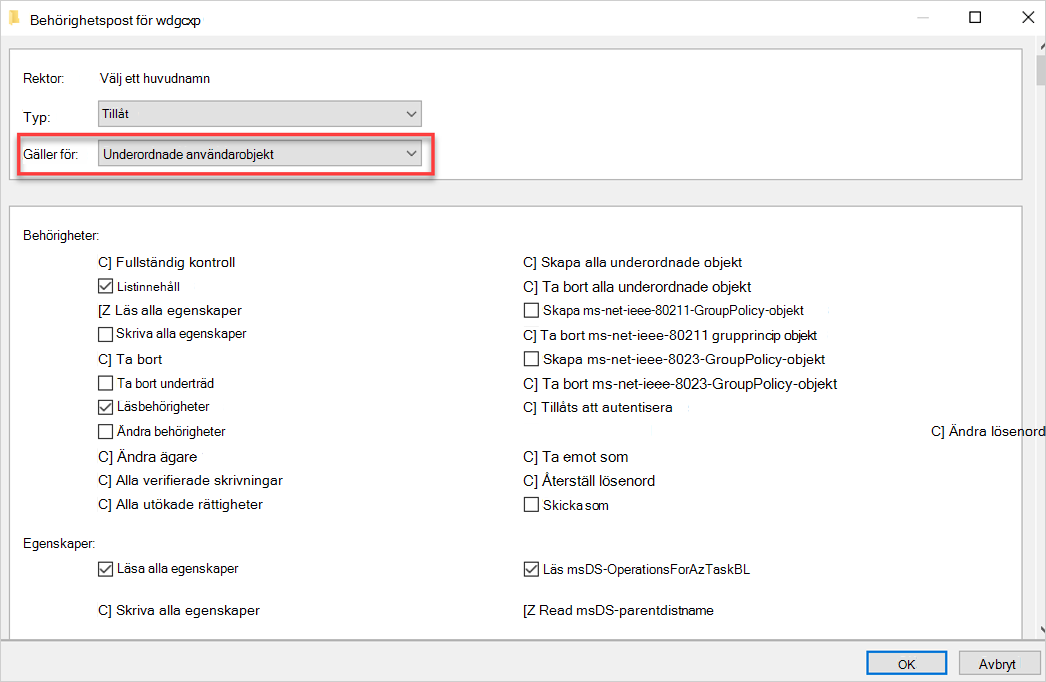

I fältet Gäller för väljer du Underordnade användarobjekt, lämnar de befintliga inställningarna och lägger till de behörigheter och egenskaper som visas i följande exempel:

De behörigheter som krävs är:

Åtgärd Behörigheter Egenskaper Aktivera framtvinga lösenordsåterställning Återställa lösenord - Read pwdLastSet

-Write pwdLastSetInaktivera användare - - Read userAccountControl

-Write userAccountControl(Valfritt) I fältet Gäller för väljer du Underordnade gruppobjekt och anger följande egenskaper:

Read membersWrite members

Välj OK.

Lägg till gMSA-kontot i Microsoft Defender-portalen

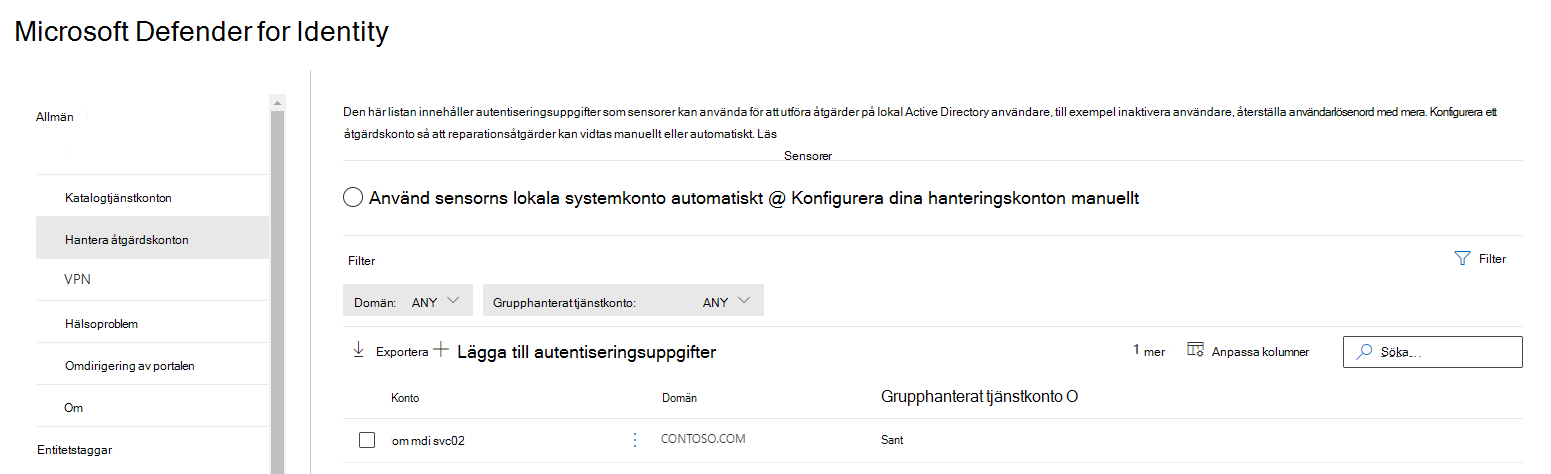

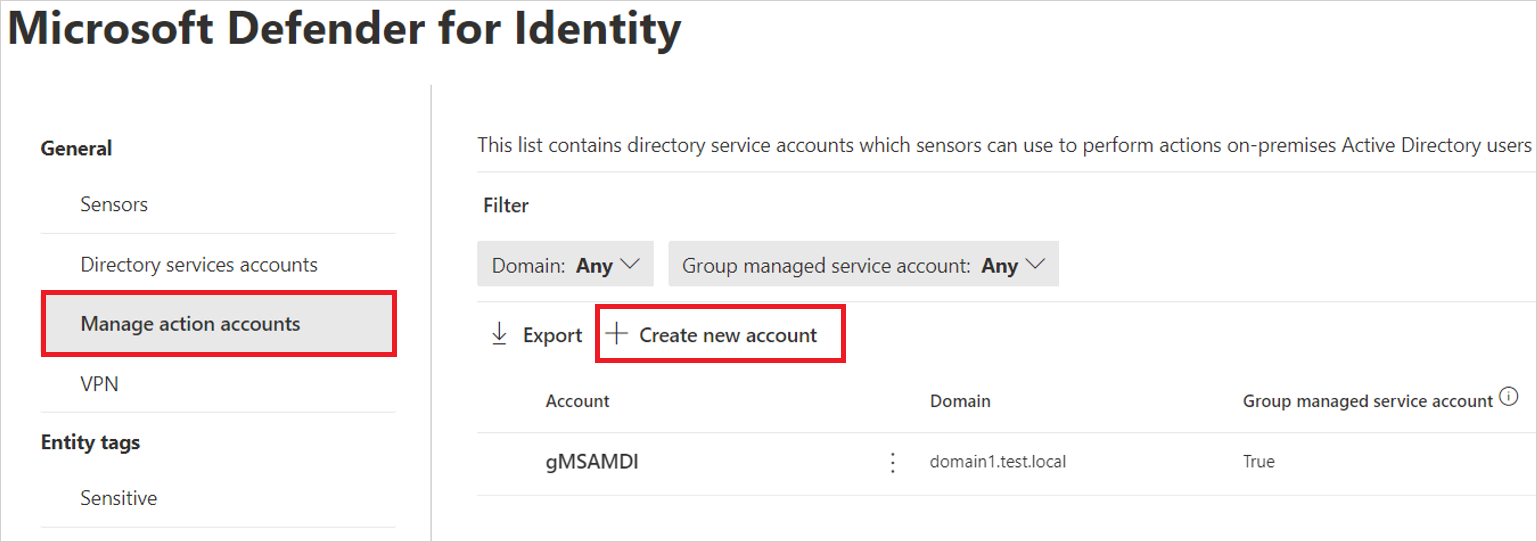

Gå till Microsoft Defender-portalen och välj Inställningar ->Identiteter>Microsoft Defender for Identity>Hantera åtgärdskonton>+Skapa nytt konto.

Till exempel:

Ange kontonamnet och domänen och välj Spara.

Ditt åtgärdskonto visas på sidan Hantera åtgärdskonton .

Relaterat innehåll

Mer information finns i Reparationsåtgärder i Microsoft Defender for Identity.