Schemalägga en antivirusgenomsökning med Anacron med Microsoft Defender för Endpoint i Linux

Gäller för:

- Microsoft Defender för Endpoint för servrar

- Microsoft Defender för serverplan 1 eller plan 2

- Microsoft Defender Antivirus

Information om hur du kör en genomsökning av Microsoft Defender Antivirus för Linux finns i Kommandon som stöds.

Systemkrav

Se följande systemkrav som krävs för att schemalägga Microsoft Defender antivirusgenomsökning i Microsoft Defender-slutpunkten i Linux.

- Linux-distributioner och -versioner: Red Hat Enterprise Linux 7.2 eller senare.

- Alternativet FANOTIFY i kernel måste vara aktiverat.

Se även Krav för Microsoft Defender för Endpoint på Linux.

Schemalägga Microsoft Defender Antivirus-genomsökning i Red Hat Linux

Du kan schemalägga cron-jobb för att initiera Microsoft Defender Antivirus-genomsökningar enligt ett schema. Den här processen fungerar bra om enheten alltid är igång.

Men om Linux-enheterna stängs av eller är offline under cron-schemat körs inte genomsökningar. I dessa situationer kan du använda anacron för att läsa tidsstämpeln och hitta det senast utförda jobbet. Om enheten stängdes av under det schemalagda cron-jobbet måste den vänta till nästa schemalagda tid. Med hjälp av anacron identifierar systemet den senaste gången genomsökningen kördes. Om enheten inte körde cron-jobbet startar den automatiskt.

Schemalägga Microsoft Defender Antivirus-genomsökningar i Red Hat Linux

Använd följande steg för att schemalägga genomsökningar:

Anslut till RedHat-servern med PuTTY.

Redigera anacron-filen på följande sätt:

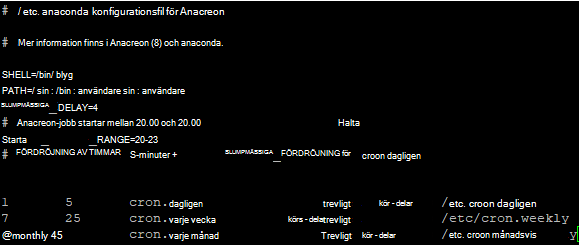

vi /etc/anacronGranska och redigera Anacron-filen, som innehåller följande information:

# /etc/anacrontab: configuration file for anacron # See anacron (8) and anacrontab (5) for details. SHELL=/bin/sh PATH=/sbin:/bin:/usr/sbin:/usr/bin RANDOM_DELAY=45 # Anacron jobs will start between 8pm and 11pm. START_HOURS_RANGE=20-23 # delay will be 5 minutes + RANDOM_DELAY for cron.dailyObservera följande objekt i filen:

-

Shell kallas

/bin/sh, och inte som/bin/bash. Kom ihåg detta när du konfigurerar jobb. - RANDOM_DELAY beskriver den maximala tiden i minuter för jobbet. Det här värdet används för att förskjuta jobben så att det inte körs för många jobb samtidigt. Att använda den här fördröjningen är perfekt för VDI-lösningar.

- START_HOURS_RANGE beskriver tidsintervallet för att köra jobbet.

-

cron.daily beskriver

1som den period av dagar som krävs för frekvensen för jobbkörningar. "5 är fördröjningen i minuter som anakron väntar efter att enheten har startats om.

-

Shell kallas

Granska dina anacron-jobb med hjälp av följande kommando:

ls -lh /etc/cron*Du bör se information som liknar den som visas på följande skärmbild:

Följande kodexempel ger en mer detaljerad vy:

[root@redhat7 /] # ls -lh /etc/cron* - rw - - - - - - -. 1 root root 0 Nov 30 2021 /etc/cron.deny - rw - r - - r - -. 1 root root 451 Dec 27 2013 /etc/crontab /etc/cron.d: total 28k - rw - r - - r - -. 1 root root 128 Nov 30 2021 0hourly - rw - r - - r - -. 1 root root 121 Feb 25 18:11 omilogotate - rw - r - - r - -. 1 root root 118 Feb 25 18:14 omsagent - rw - r - - r - -. 1 root root 79 Feb 25 18:15 OMSConsistencyInvoker - rw - r - - r - -. 1 root root 108 Nov 9 2021 raid-check - rw - r - - r - -. 1 root root 135 Jun 1 22:35 scxagent - rw - - - - - - -. 1 root root 235 Jan 20 2020 sysstat /etc/cron.daily: total 24k - rwxr - xr - x. 1 root root 127 Jun 14 16:49 avscandaily - rwx - - - - - -. 1 root root 219 Aug 7 2019 logrotate - rwxr - xr - x. 1 root root 618 Jul 10 2018 man-db.cron - rwx - - - - - -. 1 root root 208 Nov 9 2017 mlocate - rwx - - - - - -. 1 root root 558 Apr 18 19:03 rhsmd - rwxr - xr - x. 1 root root 114 Apr 8 2021 rhui-update-client /etc/cron.hourly: total 8.0k - rwxr - xr - x. 1 root root 392 Nov 30 2021 0anacron - rwxr - xr - x. 1 root root 131 Jun 14 17:05 update /etc/cron.monthly: total 0 - rwxr - xr - x. 1 root root 0 Jun 14 17:47 mdatpupdate /etc/cron.weekly: total 0/etc/cron.dIgnorera katalogen. Granska/etc/cron.daily, hourly, monthly, and weeklyi stället .Om du vill schemalägga en veckovis antivirusgenomsökning kan du skapa en fil (jobb) under

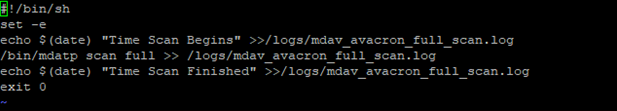

/etc/cron.weeklykatalogen.cd /etc/cron.weekly vi mdavfullscan Press Insert

#!/bin/sh set -e echo $(date) "Time Scan Begins" >>/logs/mdav_avacron_full_scan.log /bin/mdatp scan full >> /logs/mdav_avacron_full_scan.log echo $(date) "Time Scan Finished" >>/logs/mdav_avacron_full_scan.log exit 0 ~ Press Esc Type: wq!Ändra filbehörigheterna så att filen kan köras med hjälp av det här kommandot:

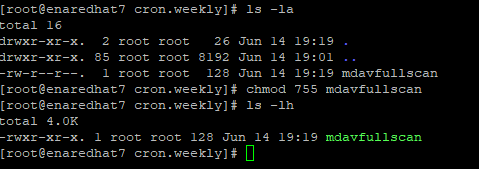

Chmod 755 mdavfullscan ls -la

[root@redhat7 cron.weekly]# ls -la total 16 drwxr - xr - x. 2 root root 26 Jun 14 19:19 . drwxr - xr - x. 85 root root 8192 Jun 14 19:01 .. - rw - r - - r - -. 1 root root 128 Jun 14 19:19 mdavfullscan [root@redhat7 cron.weekly] # chmod 755 mdavfullscan [root@redhat7 cron.weekly] # ls -lh total 4. 0k - rwxr - xr - x. 1 root root 128 Jun 14 19:19 mdavfullscan [root@redhat7 cron.weekly] #Använd följande kommando för att testa det veckovisa anakronjobbet:

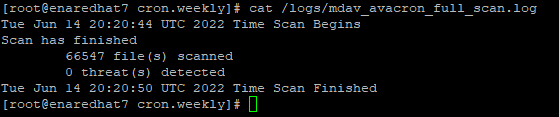

./mdavfullscanAnvänd följande kommando för att kontrollera att jobbet har körts:

cat /logs/mdav_avacron_full_scan.log

[root@redhat7 cron.weekly] # cat /logs/mdav_avacron_full_scan.log Tue Jun 14 20:20:44 UTC 2022 Time Scan Begins Scan has finished 66547 file(s) scanned 0 threat(s) detected Tue Jun 14 20:20:50 UTC 2022 Time Scan Finished [root@redhat7 cron.weekly] #

Se även

- Microsoft Defender för Endpoint för Linux

- Krav för Microsoft Defender för Endpoint i Linux

- Konfigurera säkerhetsinställningar och principer för Microsoft Defender för Endpoint på Linux

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.